一.内网配置

网络情况

在进行IP配置的时候,根据其情况需要在不同的网卡进行配置。如果采用桥接模式的话,需要在以太网网卡上进行配置

期间有个问题,即window Server的静态IP老是分配不成功,原来是与虚拟网卡1DHCP分配的IP冲突了

拓展

物理网络视角

一,VLAN(虚拟局域网):如果不将大的网络分割成小的虚拟局域网,数据包多会影响带宽 VLAN优点:1.减少带宽 2.安全,如果受到恶意软件攻击局域网受到的攻击少

二,Internet因特网 外网

三,WAN口(中有外网地址) LAN口(中有内网地址)

通过恶意软件获得shell,恶意软件在获得shell的时候必须在同一个网段下

提高权限(从管理员提高到系统权限)

(win7可以,如果是win10的话就不行了,显示没有脆弱性…)

内网中添加路由主要是充当跳板功能, 其实是MSF框架中自带的一个路由转发功能,其实现过程就是MSF框架在已经获取的meterpreter shell的基础上添加一条去往内网的路由,此路由的下一跳转发,即网关,是MSF攻击平台与被攻击目标建立的一个session会话

二.添加路由

通过msf添加路由功能,可以直接使用msf去访问原本不能直接访问的内网资源,只要路由可达了,那么我们使用msf的强大功能,想干什么就干什么了

在获取一个session会话后,获取内网相关信息,后添加静态路由

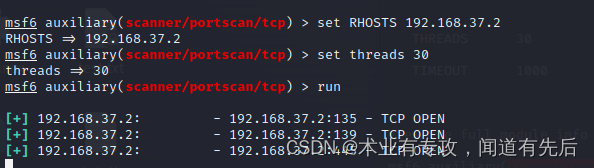

扫描端口,使用如下模块,缺点:费时

将去往内网的路由打通后,接下来就可以使用MSF平台直接对内网主机扫描和进行各种高危漏洞的直接渗透利用了

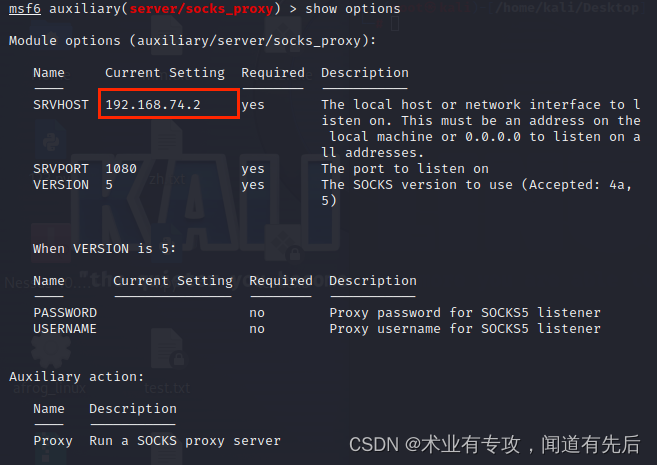

三.添加socks代理

原理:代理就是在我们的vps开启了一个socks代理,监听vps本地端口,然后再通过这个端口将流量转给msf,msf转发给路由,所以能将流量直接带入到内网中

1.配置代理

命令:use auxiliary/server/socks_proxy

(疑问:是不是需要先获得shell,设置好路由?)

2.配置代理文件

vi /etc/proxychains4.conf(i:编辑模式;esc:退出编辑模式;:wq :退出)

3. 进行扫描

proxychains nmap -p 1-10000 -Pn -sT 192.168.37.2

4.扫描结果

)

-Part.06 安装OracleJDK)