EPSS (利用预测评分系统)是为了测量特定的漏洞在野外被利用的可能性。EPSS 得分范围从0% (最低的利用概率)到100% (最高的利用概率)。此外,由于仅从概率得分很难推断出真正的意义,EPSS 还提供百分位排名; 百分位排名衡量 EPSS 概率相对于所有其他 EPSS 得分。概率和百分位数的组合可以实现高级的优先级输入。

EPSS 的存在是为了解决一个安全从业者非常清楚的问题: 我们正在淹没在 CVE 中(包括许多高严重性的 CVE) ,但大多数 CVE 实际上并不可利用。当然,这会使得对漏洞补救工作进行优先排序变得困难。

通过提供可利用性可能性的客观测量,EPSS 与其他外部数据点如 CVSS (通用漏洞评分系统)和 VEX (漏洞可利用性 exchange)一起,可以成为漏洞优先级排序的有价值的输入。

在本文中,我们将深入研究 EPSS 模型的细节,讨论它与 CVSS 和 VEX 的区别,并简要介绍如何将 EPSS 评分集成到一个全面的漏洞管理程序中。

EPSS历史与数据模型

EPSS 由事故应对和安全小组论坛(FIRST)与一系列公共和私有部门捐助者合作管理。EPSS 评分系统的第一个版本于2021年4月发布。版本2.0发布于2022年2月,当前的版本3.0发布于2023年3月。

每当一个新的 CVE 出版,一个相应的 EPSS 分数将被公布。评分旨在传达“未来30天内利用漏洞的可能性”。

根据该模型的网站,EPSS 目前正在从多个来源收集数据,例如:

- 来自 Mitre 的 CVE 名单

- CVE 出版的天数

- Metasploit、 ExploritDB 和/或 GitHub 中发布的开发代码

- 多个安全扫描工具

- 在国家脆弱性数据库(NVD)中公布的基础评分中的 CVSS v3向量

- NVD 中公布的 CPE 数据

EPSS 总共接受了超过1000个变量的训练。为了更全面地解释 EPSS 模型,我们建议您访问 FIRST 的网站。

(https://www.first.org/epss/model?ref=fossa.com)

EPSS是如何产生的?

EPSS 使用机器学习模型来产生分数。为了训练该模型,EPSS 从多个数据源收集数据。这包括关于已知漏洞、相关漏洞和其他可能影响可利用性的因素的数据。数据源包括 MITRE CVE 列表、 NVD (国家漏洞数据库)以及各种威胁情报源,如 Metasploit 和 ExploritDB。

然后将这些数据结合起来训练 EPSS 预测模型,并确保它能够成功地预测利用新的、以前未见的脆弱性的可能性。随着新的漏洞和利用数据的出现,模型会进行更新,以确保其准确性和相关性。

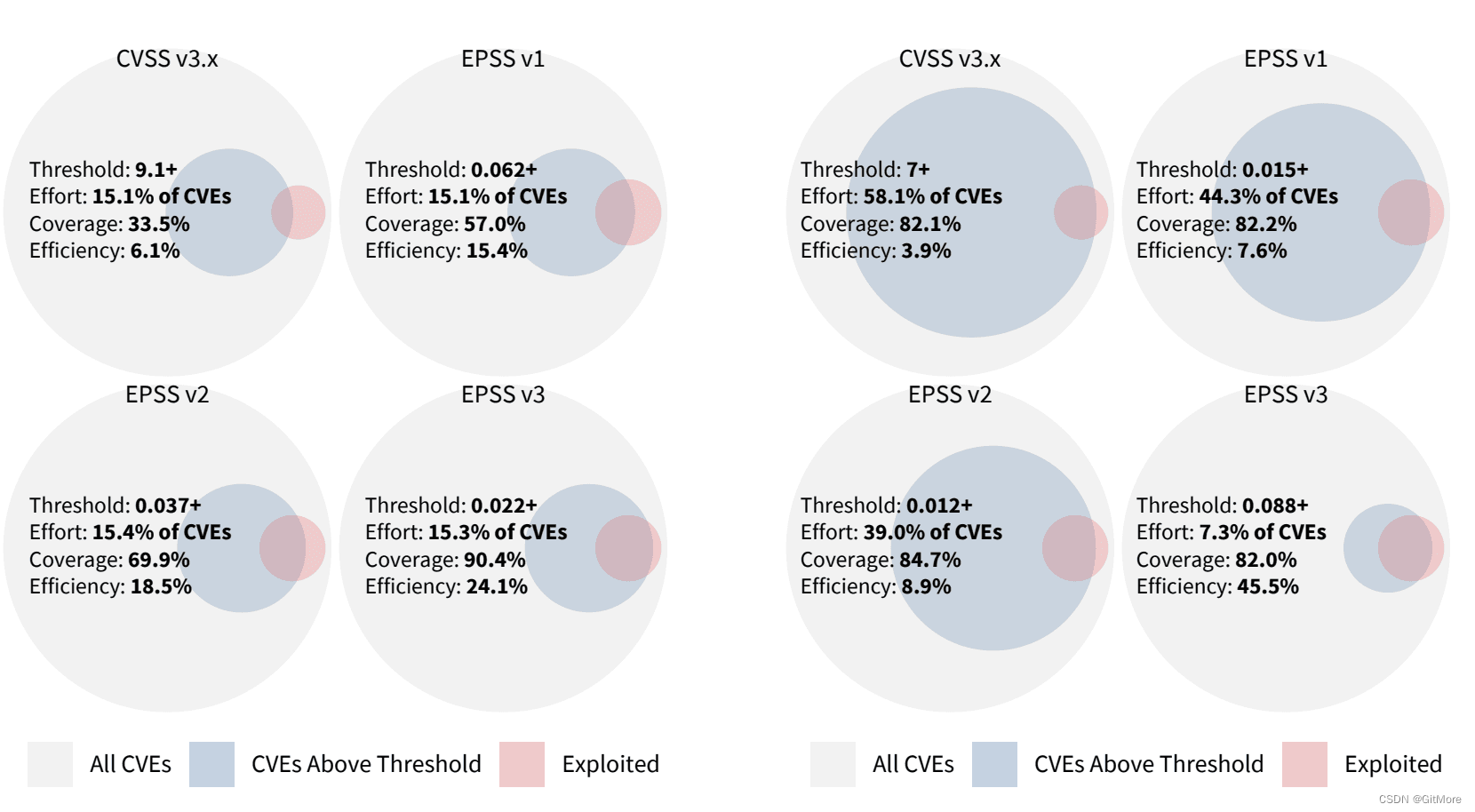

该模型的第一个版本于2021年发布,对 EPSS 的最新更新于2023年3月发布(EPSS v3或 v2023.03.01)。最新的模型提供了显著的预测结果与改进的效率。

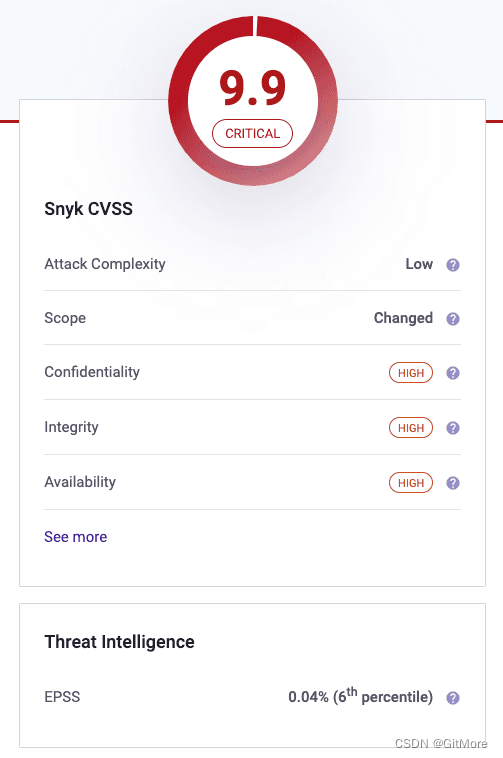

EPSS vs. CVSS

与 EPSS 一样,CVSS (通用漏洞评分系统)也是由 FIRST 管理的,这两个模型在帮助安全从业人员理解漏洞和确定漏洞优先级方面有着相似的目标。但是 EPSS 主要关注漏洞的可利用性,而 CVSS 主要关注漏洞的严重性。

例如,Log4J 漏洞 CVE-2021-44228的严重性等级为10.0,这是可能的最高等级。

CVSS 评分表示“一个漏洞的内在特性随着时间和用户环境的变化而变化”,例如完整性影响、可用性影响、攻击向量等等。

CVSS 的其他元素考虑了 a)随时间变化的因素,比如利用代码成熟度,以及 b)特定于用户环境的因素。但是这些并不是 CVSS 评分的一部分。

EPSS vs. VEX

EPSS 不是评估漏洞可利用性的唯一资源。VEX (漏洞可利用性交换)也寻求帮助度量可利用性,但它的工作方式与 EPSS 非常不同。

VEX 信息由软件供应商根据内部输入提供。当使用 VEX 时,供应商为漏洞分配一个状态(受影响的,未受影响的,正在调查的,或固定的)以及一个状态理由。例如,如果漏洞已被修补,供应商可能会分配一个“固定”状态。或者,如果漏洞的模块没有包含在生产部署中,供应商可能会给出一个“ Not Affected”的状态,并以“ Component _ Not _ current”作为理由。

相比之下,EPSS 分数是通过前面章节中描述的外部数据输入得到的。

因此,VEX 和 EPSS 是相辅相成的,可以协同使用,以帮助确定补救工作的优先次序。

如何使用 EPSS 分数

可以通过以下几种方式使用 EPSS 分数:

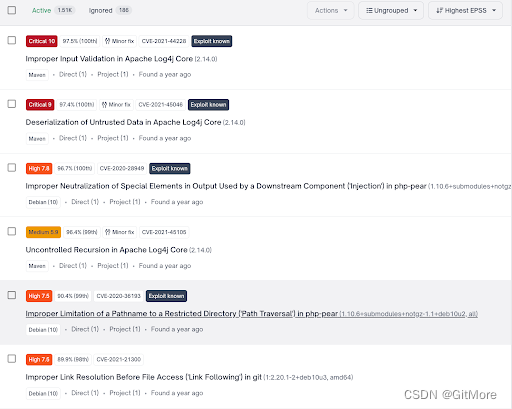

- 使用 SCA (软件组合分析)工具,该工具利用 EPSS 分数来帮助您过滤和优先考虑漏洞。

- 直接从 EPSS 网站(通过可下载的 CSV)

EPSS分数目前广泛应用于国外多种SCA工具,最有代表性的是MEND和FOSSA。

FOSSA:

MEND:

走向更全面的风险评估模式

EPSS 估计漏洞被利用的可能性。但是,除了了解 EPSS 是什么,了解 EPSS 不是什么也很重要。

EPSS 没有考虑到其他环境因素,也没有估计漏洞在被利用时的影响。因此,正如 EPSS SIG 本身所述,EPSS“不是,也不应该被视为风险的完整图景”。还值得指出的是,虽然 EPSS SIG 在记录项目方面做了令人印象深刻的工作,但模型本身并不完全透明,无法进行更密切的评价。不过,EPSS 可以而且应该成为评估脆弱性构成的风险和确定优先级时使用的风险因素之一,这就是为什么我们决定逐步将它添加到我们的漏洞数据中。

展望未来,UniSCA正在研究一种新的风险评估模式,该模式将纳入一个更加详细和全面的风险评估模式。这一模式将包括CVSS和EPSS,但也包括一长串额外的背景风险因素,这些因素共同说明漏洞被利用的可能性以及一旦确实被利用时的影响,从而提供一个更加全面和基于风险的优先排序和问题管理办法。

原文链接:EPSS

目录设置语句分别是什么作用?))

)

)