招采平台作为数字化供应链的重要组成部分,需要确保招标采购过程的安全性,主体信息和交易数据信息尤为重要,通过必要的安全架构、技术和安全管理制度,做到事前防范、事中监管和事后审计的安全防御。

一、平台技术安全架构

1、先进的技术架构,让安全要求更严格

SpringCloud微服务架构的全面应用;

前后端分离技术的全面采用;

分布式框架技术,支持租户级数据隔离;

DevOps 应用开发、测试、交付、发布的全流程自动化;

支持传统部署、云部署、虚拟化部署、Docker及K8s弹性部署。

2、稳定的安全体系,让平台安全更合规

通过安全部署、安全技术、安全管理体系,保护平台承载环境和招采平台安全,切实保障平台业务安全;

打造平台建设全生命周期安全防御体系,在开发、测试、交付、发布的每个环节都植入安全防护措施;

采用多因子身份认证、token认证、RBAC授权、数字证书等多种安全技术相结合的形式,实现“集中认证+动态授权+行为跟踪”安全防护;

全面适配信创环境,筑牢平台技术及组件安全、可控。

二、全方位安全防御措施

1、技术及业务应用层面安全防护

1)权限控制:信源数智化招采平台采用RBAC多级授权实现权限细化,对功能使用、数据访问的权限及其时限进行细分控制功能;支持用户的管理权限,系统管理权和业务权的责任人相互分离、相互监控;通过安全控制策略和权限判定,实现多维度的权限动态控制。

2)身份认证:平台支持CA数字证书、电子营业执照、离线人脸识别等多因子认证技术进行身份认证,锁定业务主体真实身份,确保接入网络的用户和终端持续可信。

3)电子签名(章):平台运用CA数字证书,实现各主体对采购相关文件进行电子签名、电子签章、时间戳等功能;支持运用电子营业执照应用支撑,实现投标人对标书文件进行电子印章功能,并精确记录签署时间;支持使用手机CA或手写板签名功能,实现专家对评标文件电子签名。

4)电子加密和解密:平台运用CA数字证书、电子营业执照、密码信封等技术应用,对需要保密的数据电文进行加密和解密,实现关键业务场景的数据安全和不可抵赖性。

5)信息传输安全:信息传输过程中,平台使用HTTPS(在HTTP协议的基础上使用SSL加密)进行通道加密传输,同时使用PKI公钥密码学和数字证书技术保护信息传输的机密性。数据接口在传输的接入点实施网络边界安全控制,数据接口访问时进行双方身份安全认证,确保接口访问的安全性。

6)存储安全:平台支持运用区块链技术,保证信息永久安全存储、真实有效和不可伪造篡改;运用国产密码、PKI 公钥密码学确保重要数据存储的保密性,避免运维人员在数据库上直接拷贝或修改数据。

7)安全审计:平台采用审计日志功能,对安全事件进行实时采集、实时分析、实时异常报警、集中存储和事后分析功能,及时发现非法访问、关键数据变更等异常行为;通过丰富的报表系统,提供高效的查询、统计、分析的审计记录。

2、硬件及网络层面安全防护

1)服务器安全:信源数智化招采平台支持本地服务器部署,信息安全私密性更高;支持云服务器部署,服务稳定性更高;也支持虚拟化部署、Docker及K8s弹性部署,部署效率更高。

2)主机安全:从主机安全扫描、安全补丁修复、应用密码策略(复杂度度控制、定期更换)、开启主机防火墙、关闭非必要服务及端口、清理不需要的账号等手段进行控制。

3)源代码安全:平台采用源代码安全扫描、组件安全基线检测、加密混淆等手段对源代码安全进行控制,并进行安全整改。

4)数据备份与恢复:支持对关键数据自动定时备份、同步与恢复功能;提供异地数据定期备份功能和异地灾备功能。

5)内外网隔离:通过分层和微隔离技术,按照等级保护的要求划分安全区域,系统的数据库和其他重要的数据文件存储在内网区域,互联网不能直接访问,减少受到网络攻击和数据泄露的风险。

6)平台安全防护:构建全局防御体系和威胁快速处置机制,采用防XSS攻击、防CSRF攻击、防SQL注入攻击、请求参数防篡改、文件上传下载防护、防火墙、防身份伪造攻击等系统为平台提供安全检测防护。采用防病毒网关或杀毒软件防病毒,并定期查杀病毒。定期对操作系统进行漏洞扫描,及时安装系统补丁,防范安全漏洞。

7)信创安全:通过对信源数字化招采平台的基础设施、基础软件、应用软件、信息网络安全的改造优化,前后端全面适配信创环境,筑牢平台安全根基。

三、检测认证管理

1、星级检测认证

信源数智化招采平台符合《电子招标投标办法》及《电子招标投标系统技术规范》的要求,并支持《电子招标投标系统交易平台认证技术规范》的星级检测认证,从系统数据、系统接口、系统功能、业务规则、系统性能、安全措施、系统运行环境、系统文档等层面均符合三星检测认证标准,从源头上保障平台安全。

2、安全等级保护

根据《中华人民共和国网络安全法》的明确规定,平台支持“网络安全等级保护”检测认证,通过测评手段提升系统的安全防护能力,全面符合三级的等保要求。

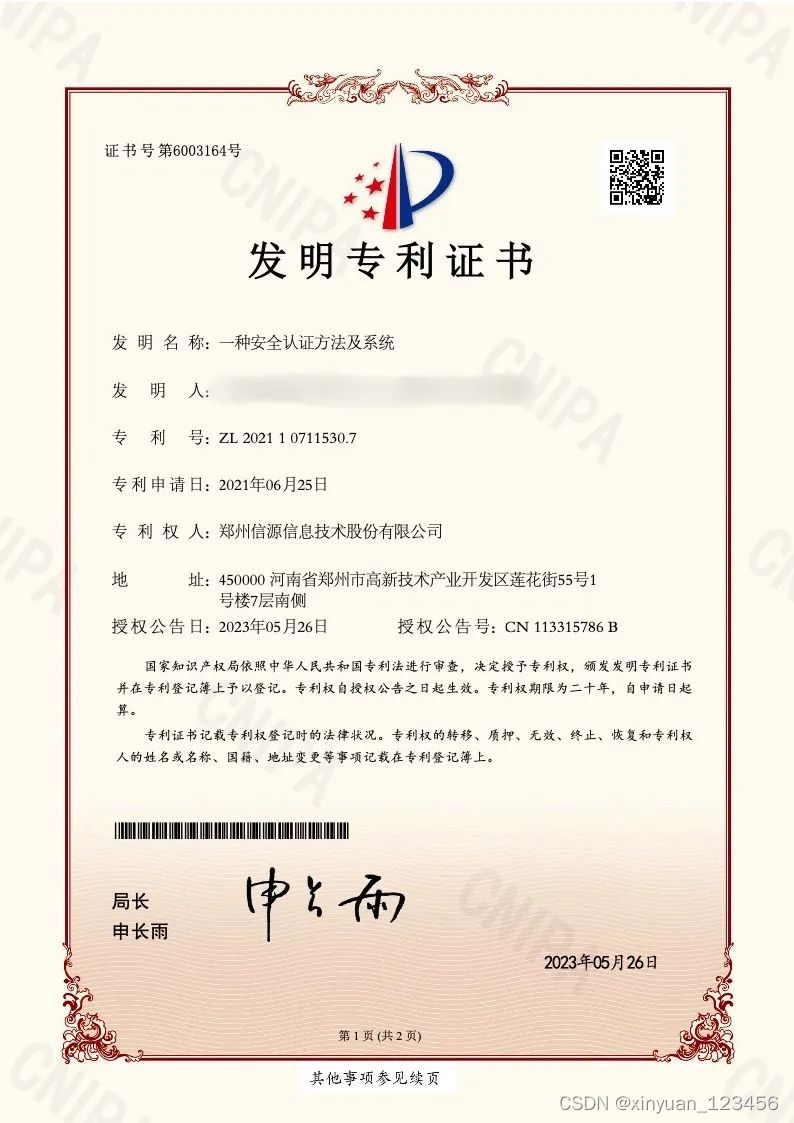

四、国家发明专利

2023年5月,信源信息喜获国家知识产权局给予的一项国家发明专利,此项发明专利名为“一种安全认证方法及系统 ”。该发明专利是公司自主研发的保证系统安全的核心技术。专利的获得标志着信源信息在技术创新方面又前进了一大步,为招采数智化推进打下了夯实的安全基础。

安全是招采平台重中之重的任务,信源信息数智化招采平台基于顶层设计的安全架构,形成自身特有的安全部署、安全开发、安全检测、安全运维以及安全管理体系,有效确保业务、用户信息、数据的安全性,为平台安全保驾护航。

— Informer源码详解与运行)