为方便您的阅读,可点击下方蓝色字体,进行跳转↓↓↓

- 01 案例概述

- 02 攻击路径

- 03 防方思路

01 案例概述

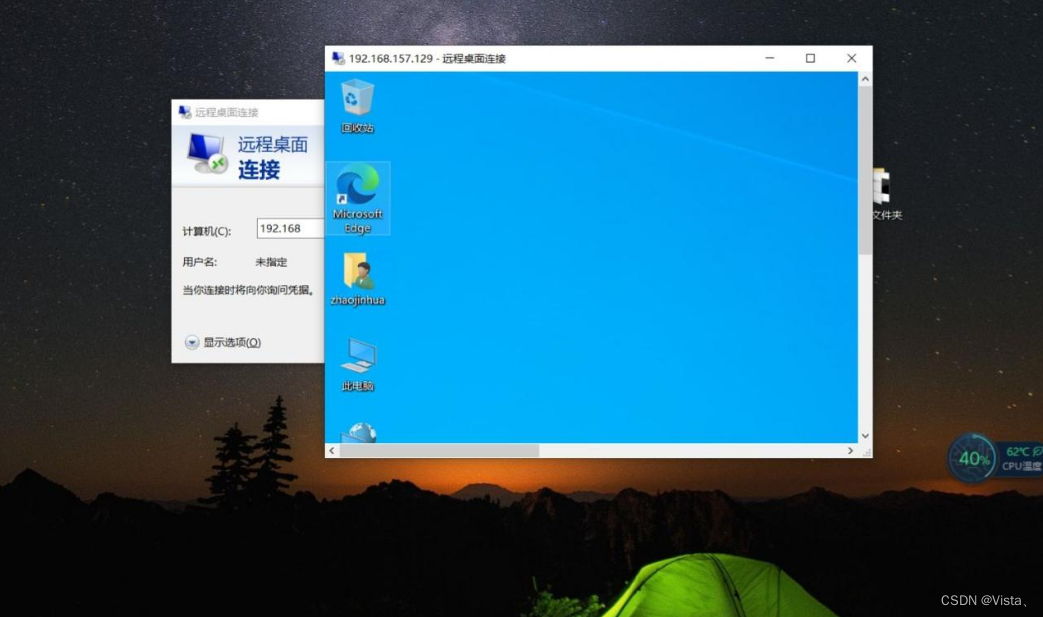

这篇文章来自微信公众号“潇湘信安”,记录的某师傅如何发现、利用Shiro反序列化漏洞,又是怎样绕过火绒安全防护实现文件落地、添加管理员,最后进入远程桌面,以及在测试过程中遇到的一些坑。

记一次Shiro反序列化到远程桌面【原文链接】

02 攻击路径

(1)攻击者的突破点是通过信息收集发现某单位站点采用Shiro认证框架,通过漏洞扫描工具Xray成功检测出Key值由此判断存在Shiro反序列化漏洞。

(2)攻击者通过Shiro反序列化漏洞执行系统命令,试图远程下载恶意文件,但由于站点服务器存在火绒杀毒软件,执行远程下载的系统命令被杀毒软件检测到并拦截。

(3)攻击者通过变形后的certutil命令绕过杀毒软件检测执行远程下载命令,在站点服务器上落地恶意文件并成功执行,获取目标服务器权限,并进一步开启远程桌面服务实现远控。

03 防方思路

站在防守单位的角度需吸取本案例的经验教训:

(1)系统开发过程引入第三方组件或采用开源框架时,需谨慎识别是否为存在漏洞问题版本,确保第三方组件安全。

(2)持续关注第三方组件以及开源框架近期披露的安全问题,依据官方建议及时安装修复补丁或升级至安全版本。

(3)定期更新杀毒软件的病毒特征库、安全防护规则,严格限定服务器对公网开放端口及通信协议,限制互联网用户可访问的网络范围。

)

认识OpenCvSharp开发环境搭建)

)

)

)

理论篇)

![[Android] Amazon 的 android 音视频开发文档](http://pic.xiahunao.cn/[Android] Amazon 的 android 音视频开发文档)