思维导图:

前言:

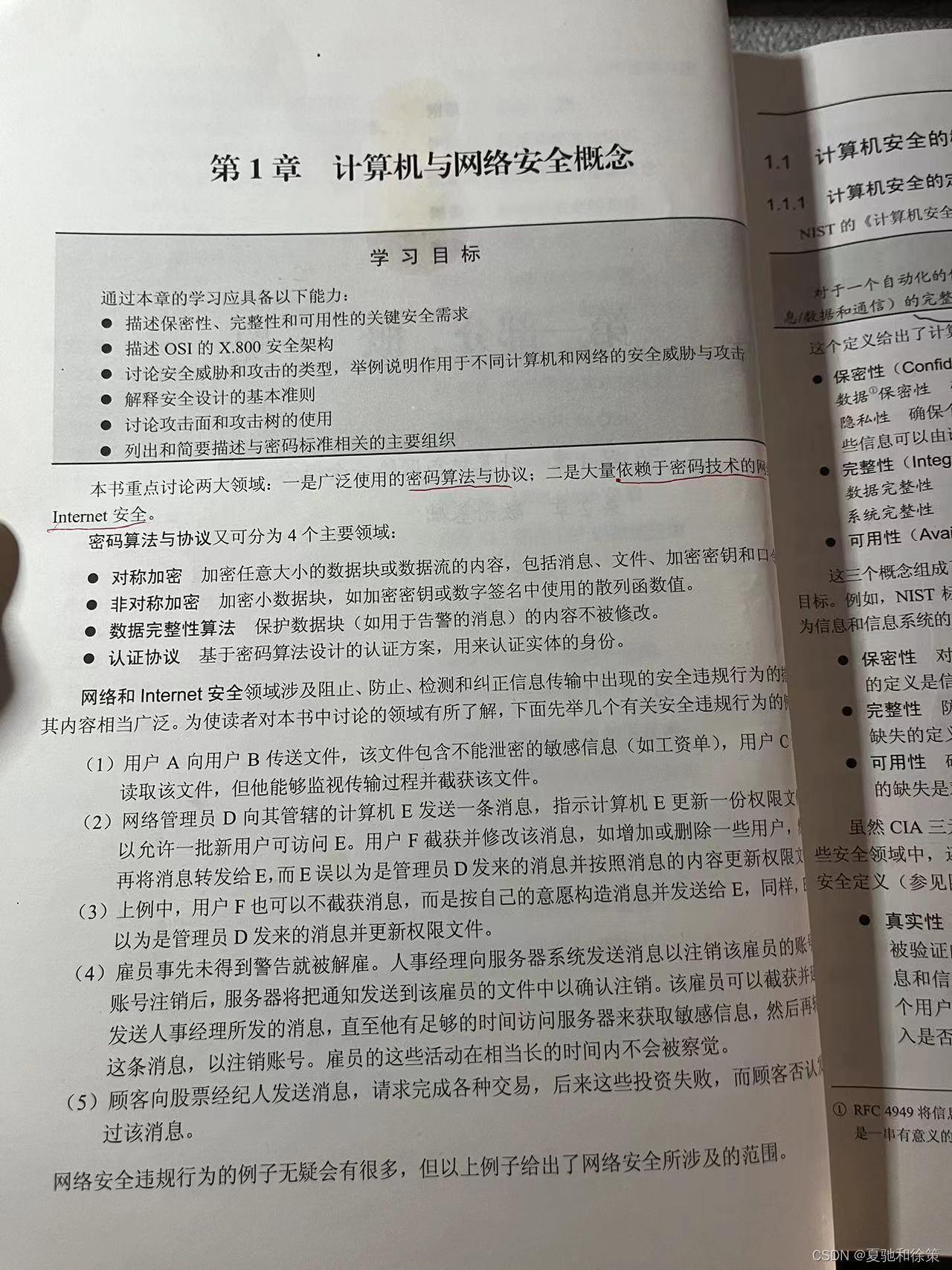

第1章: 计算机与网络安全概念笔记

1. 学习目标

- 了解保密性、完整性和可用性的关键安全需求。

- 了解OSI的X.800安全架构。

- 识别和举例说明不同的安全威胁和攻击。

- 掌握安全设计的基本准则。

- 熟悉攻击面和攻击树的使用。

- 了解与密码标准相关的主要组织。

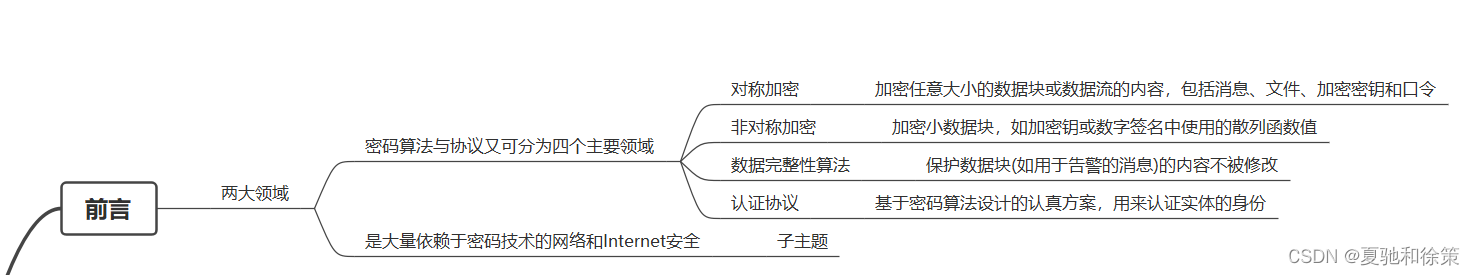

2. 密码技术

-

本书将主要讨论:

- 广泛使用的密码算法与协议。

- 依赖于密码技术的网络和Internet安全。

-

密码算法与协议分为:

- 对称加密: 加密任意大小的数据块或数据流。

- 非对称加密: 加密小数据块,如数字签名中使用的散列函数值。

- 数据完整性算法: 保护数据内容不被修改。

- 认证协议: 用于验证实体身份的基于密码的方案。

3. 网络安全

- 网络安全的目标是防止、检测和纠正信息传输中的安全违规行为。

- 安全违规行为示例:

- 用户C截获用户A向用户B发送的敏感文件。

- 用户F篡改网络管理员D的消息,误导计算机E更新权限。

- 用户F伪造管理员D的消息并误导计算机E。

- 被解雇的雇员截获注销账号的消息,延迟其执行,以便获取敏感信息。

- 顾客否认向股票经纪人发送的投资请求消息。

以上例子展示了网络安全的复杂性和范围。

我的理解:

-

核心主题:这一章关注计算机和网络的安全概念。

-

安全的三要素:

- 保密性:确保信息只能被授权的用户访问。

- 完整性:确保信息在传输或存储过程中不被篡改。

- 可用性:确保授权的用户可以随时访问信息和资源。

-

安全框架:学习者将被介绍到OSI的X.800安全架构。

-

安全威胁和攻击:本章将讨论各种安全威胁和攻击的类型,并给出相应的实例。

-

密码技术:

- 本书将重点关注密码算法与协议以及它们在网络和Internet安全中的应用。

- 分类:

- 对称加密:用于加密大量数据。

- 非对称加密:用于加密小数据块。

- 数据完整性算法:确保数据的完整性。

- 认证协议:验证实体的身份。

-

网络安全违规行为:提供了一系列网络安全违规行为的实例,展示了网络安全的复杂性和范围。

通过这种方式,前言为读者提供了一个对本章将要探讨的主题和子主题的概览。这有助于读者为深入学习做好准备,并为他们提供了一个参考框架,以便更好地理解接下来的内容。

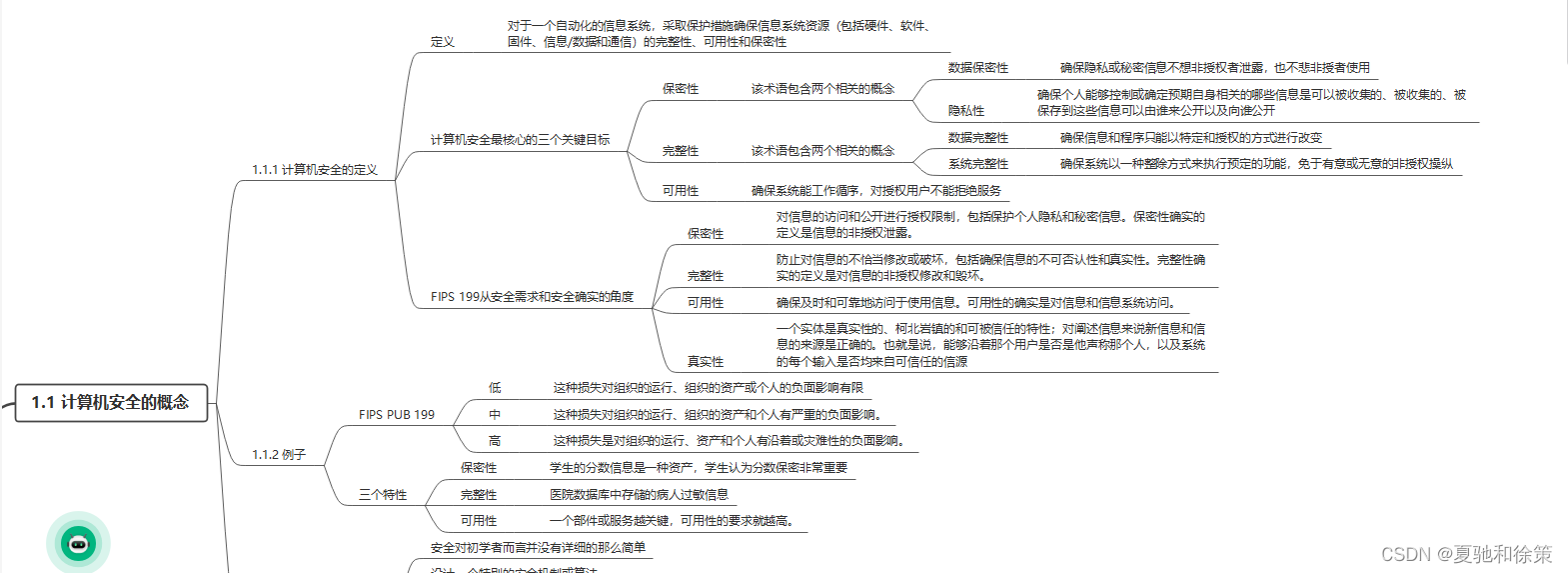

1.1.1 计算机安全的定义

- 来源:NST的《计算机安全手册》NIST99。

- 定义:计算机安全指对自动化信息系统采取的保护措施,确保信息系统资源的完整性、可用性和保密性。

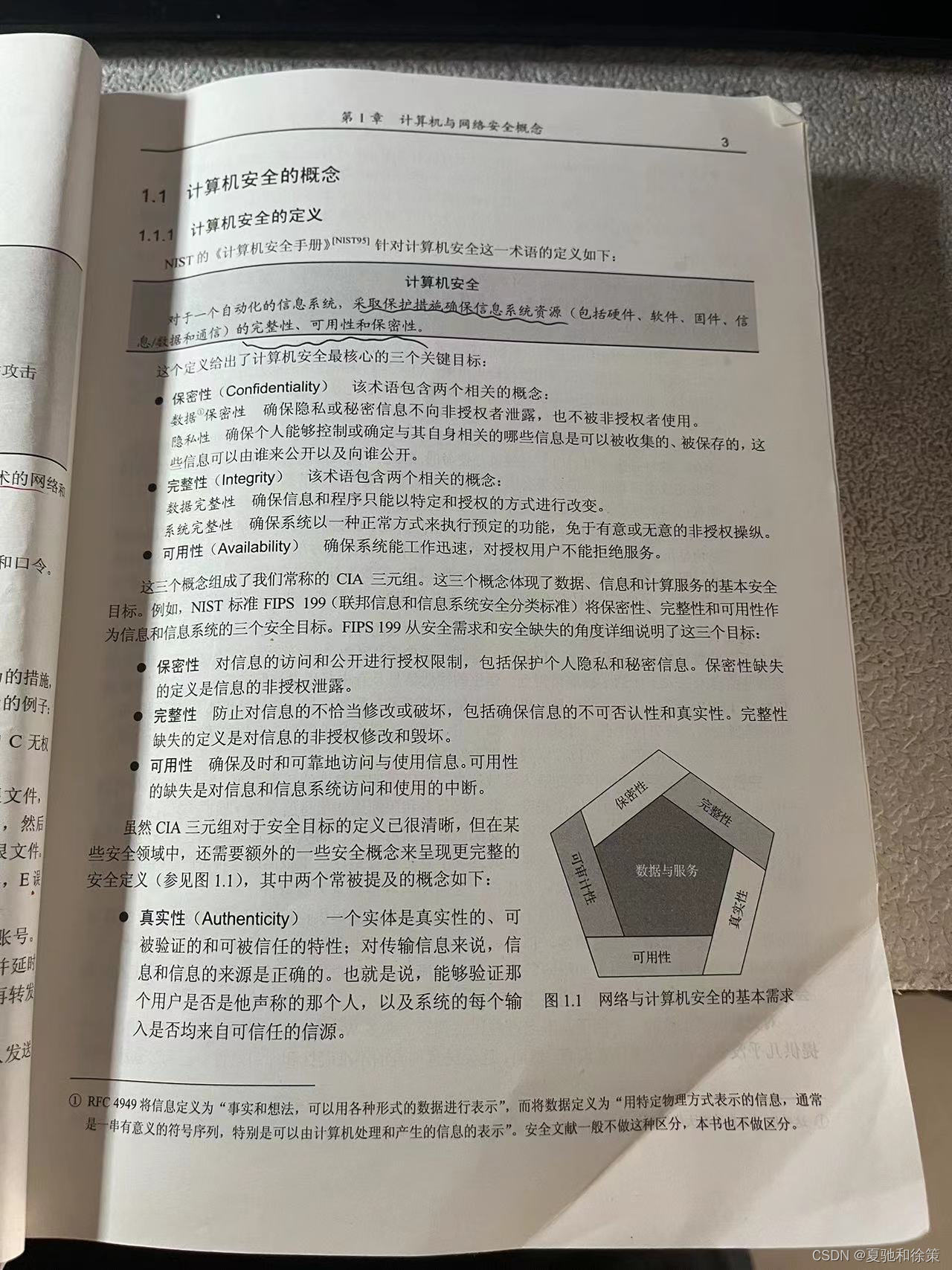

三大关键目标:(CIA三元组)

- 保密性:确保隐私或秘密信息不被非授权者泄露或使用。

- 数据保密性:主要针对信息内容。

- 隐私性:关乎个人数据的收集、存储和公开方式。

- 完整性:确保数据和系统不被非授权地改变或操纵。

- 数据完整性:信息和程序仅以授权的方式改变。

- 系统完整性:系统执行预定功能,避免非授权操纵。

- 可用性:确保系统快速工作,并始终对授权用户开放。

CIA三元组细节:

- 保密性:限制信息的访问和公开,保护隐私和机密信息。其缺失是信息的非授权泄露。

- 完整性:防止信息的非授权修改或破坏,保障信息的真实性和不可否认性。其缺失是信息的非授权修改和毁坏。

- 可用性:确保信息能及时、可靠地被访问和使用。其缺失是访问和使用的中断。

其他重要的安全概念:

- 真实性(Authenticity):实体或信息的真实性和可信度。能验证用户身份和输入来源。

- 可追溯性(Accountability):实体行为可以被追溯,支持不可否认性、阻止、隔离、入侵检测和预防、事后恢复和法律诉讼。目的是追查安全泄露的责任方。

备注:RFC4949区分了“信息”和“数据”,但安全文献和本书不作此区分。

我的理解:

-

计算机安全的定义:简而言之,计算机安全就是采用措施来保护自动化信息系统中的资源,如硬件、软件、数据和通信,从而确保这些资源的完整性、可用性和保密性。这意味着需要防止非授权的访问、修改或破坏。

-

CIA三元组:CIA代表计算机安全的三大核心目标。

- 保密性:这是关于信息的私密性。保密性确保敏感的信息不会被非授权者访问或使用。这不仅涉及信息本身的保护,还涉及对个人隐私的尊重。

- 完整性:这确保信息和系统不被非授权地改变。信息和系统的完整性是关于数据的正确性和系统正常运行的保证,防止被恶意修改或损坏。

- 可用性:它确保信息和系统是可访问和可用的,意味着授权的用户可以随时访问他们需要的信息,而不会受到服务中断的影响。

-

额外的安全概念:

- 真实性:这与验证某个实体或信息的真实性和信任度有关。例如,验证一个在线用户是否真的是他声称的那个人。

- 可追溯性:这涉及到对实体行为的记录和追踪,使其可以在事后被审查或分析。这对于确定安全事件的原因和责任方非常重要。

总体来说,本节为我们提供了计算机安全的基础框架,帮助我们理解保护信息系统资源的重要性和怎样去保护它们。在现代社会,随着技术的快速发展和对数据的依赖增加,理解这些基本概念变得尤为重要。

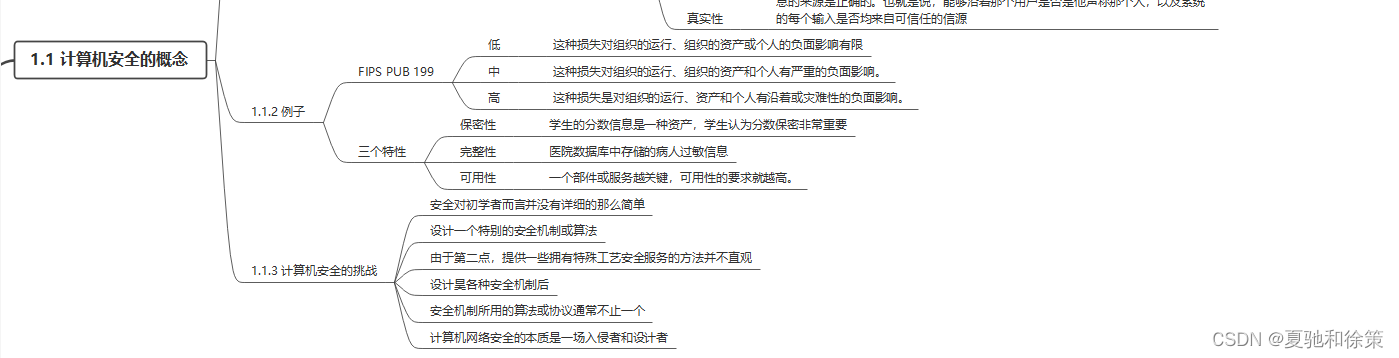

1.1.2 例子

-

安全涵件的影响层次:

- 低:损失造成的负面影响有限。

- 例如:可能导致任务执行能力略微降低,资产小幅损失,经济损失小,个人受到的伤害很小。

- 中:损失造成组织和个人有严重的负面影响。

- 例如:任务执行能力显著降低,资产显著损失,经济损失大,个人受到显著伤害但非致命。

- 高:损失对组织和个人有灾难性影响。

- 例如:任务执行能力严重降低,大部分资产损失,大量经济损失,个人受到严重或致命伤害。

- 低:损失造成的负面影响有限。

-

保密性:

- 学生分数:高保密等级。受FERPA法案管理,主要由学生、家长和学校员工访问。

- 学生注册信息:中等保密等级。受FERPA管理,但相比分数信息,被更多人访问。

- 目录信息(如学生/老师名单):低或无保密等级。对公众开放。

-

完整性:

- 医院数据库的病人过敏信息:高完整性要求。错误的信息可能导致严重伤害或病人死亡。

- Web站点论坛:中等完整性要求。如网站仅用于娱乐,则潜在风险较低。

- 匿名在线民意调查:低完整性要求。这些调查通常不准确且非科学。

-

可用性:

- 关键系统的认证服务:高可用性要求。服务中断会导致大量经济损失。

- 大学公共网站:中等可用性要求。虽不是关键系统,但中断仍造成困境。

- 在线电话目录查询:低可用性要求。有其他获取信息的方式,如纸质电话簿。

我的理解:

-

三个安全属性的影响层次:

- 信息安全事件可能对组织和个人带来不同程度的影响,从“低”到“中”再到“高”不断升级,涉及任务执行、资产损失、经济损失及对个人的伤害。

-

保密性:

- 保密性关心信息不被未授权的人访问。在例子中,学生的分数被视为高度敏感的信息,因为泄露会对学生造成伤害。而目录信息,如学生或老师的名单,公开性较高,保密性要求则较低。

-

完整性:

- 完整性确保信息不被篡改,并保持其真实性。在例子中,医院中的病人过敏信息要求有高完整性,因为错误的信息可能导致病人受到伤害。而对于在线民意调查,由于其非正式、非科学的性质,对完整性的要求则相对较低。

-

可用性:

- 可用性关心信息和资源在需要时可被访问。关键系统的认证服务是高可用性的例子,因为中断可能导致巨大的经济损失。而对于在线电话目录查询,尽管其可用性重要,但相对来说影响较小,因为还有其他方式可以查询到电话信息。

总之,这一节通过具体的应用例子,帮助读者理解和区分信息安全中的三大属性,并意识到不同的应用和资产可能对这三个属性有不同程度的要求。这有助于在实际工作中根据情境制定合适的安全策略和措施。

1.1.3 计算机安全的挑战

计算机和网络安全充满吸引力但同时也十分复杂。其复杂性来源于以下挑战:

-

直观上的复杂性:虽然安全服务的要求似乎很直接(例如保密性、认证、不可否认或完整性),但实现这些要求的机制却非常复杂。

-

预测潜在攻击:当设计特定的安全机制或算法时,必须考虑各种可能的攻击。攻击者可能利用设计中未预见到的弱点。

-

安全服务的非直观性:提供特定安全服务的方法并不总是直接明显的。真正有效的安全机制需要经过深思熟虑的设计。

-

确定安全机制的位置:设计了安全机制后,问题变为在哪里实施这些机制,这包括物理位置(如网络中的位置)和逻辑位置(如在哪个网络协议层)。

-

处理多种算法和协议:安全机制可以使用多种算法或协议,这些机制常常需要某些秘密信息(如加密密钥),带来了与这些信息的生成、分发和保护等相关的问题。

-

入侵者与设计者之间的战争:安全常常是一个持续的战争,入侵者只需要找到一个弱点,而设计者则需要找出并修复所有的弱点。

-

对安全投资的认知:许多人只有在安全事件发生后,才会意识到安全的重要性。

-

安全的持续监管:在当今繁忙的环境中,持续的安全监管变得困难。

-

安全常作为事后措施:安全往往在系统设计完成后才被考虑,而不是一开始就纳入系统设计。

-

安全与效率/便利性的权衡:许多用户和管理员认为强大的安全措施可能会妨碍系统的效率或用户体验。

总之,计算机和网络安全面临许多困难和挑战,这也是为什么深入理解和实施有效的安全策略如此重要的原因。

-

直观与实际的差异:虽然安全的需求看起来简单明了,但实现这些需求的技术和方法却非常复杂。

-

预测攻击:在设计安全机制时,必须考虑所有可能的攻击手段,因为攻击者可能会找到并利用设计中的弱点。

-

安全方法的复杂性:提供安全服务的方式并不总是明显的,必须深入思考。

-

确定部署位置:一旦创建了安全机制,还需确定在网络的哪个位置或协议层级上应用它。

-

算法与协议的复杂性:安全机制有多种可能的算法和协议,每种都有其秘密信息(如密钥)的管理问题。

-

不断的战斗:安全是一个持续的过程,设计者需要不断修补漏洞,而入侵者只需找到一个弱点。

-

安全意识的缺失:很多人只有在遭受安全威胁后才认识到安全的重要性。

-

持续的监管需求:保持安全需要持续的监督,这在当前忙碌的环境中是个挑战。

-

后期加入的安全:很多系统在设计后才考虑加入安全措施,而非从开始就考虑。

-

安全与便利的权衡:很多人认为过于强大的安全措施会降低系统的效率或用户体验。

总之,这节内容强调了计算机和网络安全的重要性和复杂性,以及实施安全措施时可能遇到的各种挑战。

)

)

答案解析)