目录

Docker容器服务的注册和发现

1、什么是服务注册与发现?

2、什么是consul

consul的部署

1、环境准备

2、部署consul服务器

1)建立 Consul 服务

2)设置代理,在后台启动 consul 服务端

3)查看集群信息

4)通过 http api 获取集群信息

3、registrator服务器部署

1)安装 Gliderlabs/Registrator

2)测试服务发现功能是否正常

3)验证 http 和 nginx 服务是否注册到 consul

4)在consul服务器使用curl测试连接服务器

4、consul-template的部署

1)准备 template nginx 模板文件

2)编译安装nginx

3)配置 nginx

4)配置并启动 template

5)访问 template-nginx

6)增加一个 nginx 容器节点

consul总结

Docker安全

1、尽量别做的事

2、尽量要做的事

3、DockerClient 端与 DockerDaemon 的通信安全

使用证书访问的工作流程

4、使用OpenSSL创建自签名证书的步骤

1)创建CA私钥和证书

2)创建服务端证书自签名请求文件

3)基于 CA私钥、证书 和 服务端证书自签名请求文件 签发服务端证书

Docker容器服务的注册和发现

1、什么是服务注册与发现?

服务注册与发现是微服务架构中不可或缺的重要组件。起初服务都是单节点的,不保障高可用性,也不考虑服务的压力承载,服务之间调用单纯的通过接口访问。直到后来出现了多个节点的分布式架构,起初的解决手段是在服务前端负载均衡,这样前端必须要知道所有后端服务的网络位置,并配置在配置文件中。这里就会有几个问题:

●如果需要调用后端服务A-N,就需要配置N个服务的网络位置,配置很麻烦

●后端服务的网络位置变化,都需要改变每个调用者的配置

既然有这些问题,那么服务注册与发现就是解决这些问题的。后端服务A-N可以把当前自己的网络位置注册到服务发现模块,服务发现就以K-V的方式记录下来,K一般是服务名,V就是IP:PORT。服务发现模块定时的进行健康检查,轮询查看这些后端服务能不能访问的了。前端在调用后端服务A-N的时候,就跑去服务发现模块问下它们的网络位置,然后再调用它们的服务。这样的方式就可以解决上面的问题了,前端完全不需要记录这些后端服务的网络位置,前端和后端完全解耦!

2、什么是consul

consul是google开源的一个使用go语言开发的服务管理软件。

- 支持多数据中心、分布式高可用的、服务发现和配置共享。

- 采用Raft算法,用来保证服务的高可用。

- 内置了服务注册与发现框架、分布一致性协议实现、健康检查、Key/Value存储、多数据中心方案,不再需要依赖其他工具(比如ZooKeeper等)。

- 服务部署简单,只有一个可运行的二进制的包。每个节点都需要运行agent,他有两种运行模式server 和 client。 每个数据中心官方建议需要3或5个server节点以保证数据安全,同时保证server-leader的选举能够正确的进行。

在client模式下,所有注册到当前节点的服务会被转发到server节点,本身是不持久化这些信息。

在server模式下,功能和client模式相似,唯一不同的是,它会把所有的信息持久化到本地,这样遇到故障,信息是可以被保留的。

server-leader是所有server节点的老大,它和其它server节点不同的是,它需要负责同步注册的信息给其它的server节点,同时也要负责各个节点的健康监测。

consul提供的一些关键特性:

- 服务注册与发现:consul通过DNS或者HTTP接口使服务注册和服务发现变的很容易,一些外部服务,例如saas提供的也可以一样注册。

- 健康检查:健康检测使consul可以快速的告警在集群中的操作。和服务发现的集成,可以防止服务转发到故障的服务上面。

- Key/Value存储:一个用来存储动态配置的系统。提供简单的HTTP接口,可以在任何地方操作。

- 多数据中心:无需复杂的配置,即可支持任意数量的区域。

安装consul是用于服务注册,也就是容器本身的一些信息注册到consul里面,其他程序可以通过consul获取注册的相关服务信息,这就是服务注册与发现。

consul的部署

| 主机IP | 运行的服务 | |

| consul服务器 | 192.168.3.100 | 运行consul服务、nginx服务、consul-template守护进程 |

| registrator服务器 | 192.168.3.101 | 运行registrator容器、运行nginx容器 |

1、环境准备

systemctl stop firewalld.service #关闭防火墙

setenforce 0 #关闭selinux2、部署consul服务器

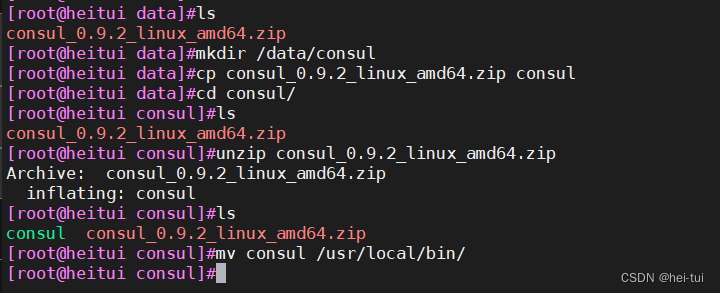

1)建立 Consul 服务

mkdir /data/consul #创建一个consul目录

cp consul_0.9.2_linux_amd64.zip /data/consul #将上传的consul压缩包复制过去

cd /data/consul

unzip consul_0.9.2_linux_amd64.zip #解压压缩包

mv consul /usr/local/bin/ #将解压的文件移动到/usr/local/bin/目录下

2)设置代理,在后台启动 consul 服务端

consul agent \

-server \

-bootstrap \

-ui \

-data-dir=/var/lib/consul-data \

-bind=192.168.3.100 \

-client=0.0.0.0 \

-node=consul-server01 &> /var/log/consul.log &-server: 以server身份启动。默认是client。

-bootstrap :用来控制一个server是否在bootstrap模式,在一个数据中心中只能有一个server处于bootstrap模式,当一个server处于 bootstrap模式时,可以自己选举为 server-leader。

-bootstrap-expect=2 :集群要求的最少server数量,当低于这个数量,集群即失效。

-ui :指定开启 UI 界面,这样可以通过 http://localhost:8500/ui 这样的地址访问 consul 自带的 web UI 界面。

-data-dir :指定数据存储目录。

-bind :指定用来在集群内部的通讯地址,集群内的所有节点到此地址都必须是可达的,默认是0.0.0.0。

-client :指定 consul 绑定在哪个 client 地址上,这个地址提供 HTTP、DNS、RPC 等服务,默认是 127.0.0.1。

-node :节点在集群中的名称,在一个集群中必须是唯一的,默认是该节点的主机名。

-datacenter :指定数据中心名称,默认是dc1。

netstat -natp | grep consul启动consul后默认会监听5个端口:

8300:replication、leader farwarding的端口

8301:lan cossip的端口

8302:wan gossip的端口

8500:web ui界面的端口

8600:使用dns协议查看节点信息的端口

3)查看集群信息

#查看members状态

consul members#查看集群状态

consul operator raft list-peers

4)通过 http api 获取集群信息

curl 127.0.0.1:8500/v1/status/peers #查看集群server成员

curl 127.0.0.1:8500/v1/status/leader #集群 server-leader

curl 127.0.0.1:8500/v1/catalog/services #注册的所有服务

curl 127.0.0.1:8500/v1/catalog/nginx #查看 nginx 服务信息

curl 127.0.0.1:8500/v1/catalog/nodes #集群节点详细信息

3、registrator服务器部署

1)安装 Gliderlabs/Registrator

docker run -d \

--name=registrator \

--net=host \

-v /var/run/docker.sock:/tmp/docker.sock \

--restart=always \

gliderlabs/registrator:latest \

--ip=192.168.3.101 \

consul://192.168.3.100:8500--net=host :把运行的docker容器设定为host网络模式。

-v /var/run/docker.sock:/tmp/docker.sock :把宿主机的Docker守护进程(Docker daemon)默认监听的Unix域套接字挂载到容器中。

--restart=always :设置在容器退出时总是重启容器。

--ip :刚才把network指定了host模式,所以我们指定ip为宿主机的ip。

consul :指定consul服务器的IP和端口。

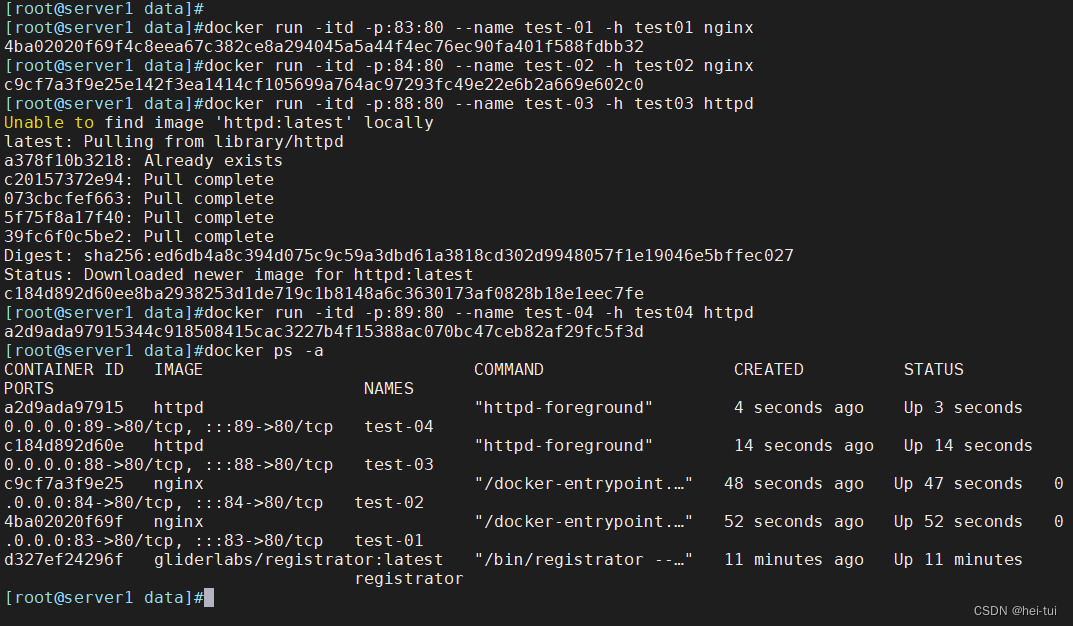

2)测试服务发现功能是否正常

docker run -itd -p:83:80 --name test-01 -h test01 nginx

docker run -itd -p:84:80 --name test-02 -h test02 nginx

docker run -itd -p:88:80 --name test-03 -h test03 httpd

docker run -itd -p:89:80 --name test-04 -h test04 httpd

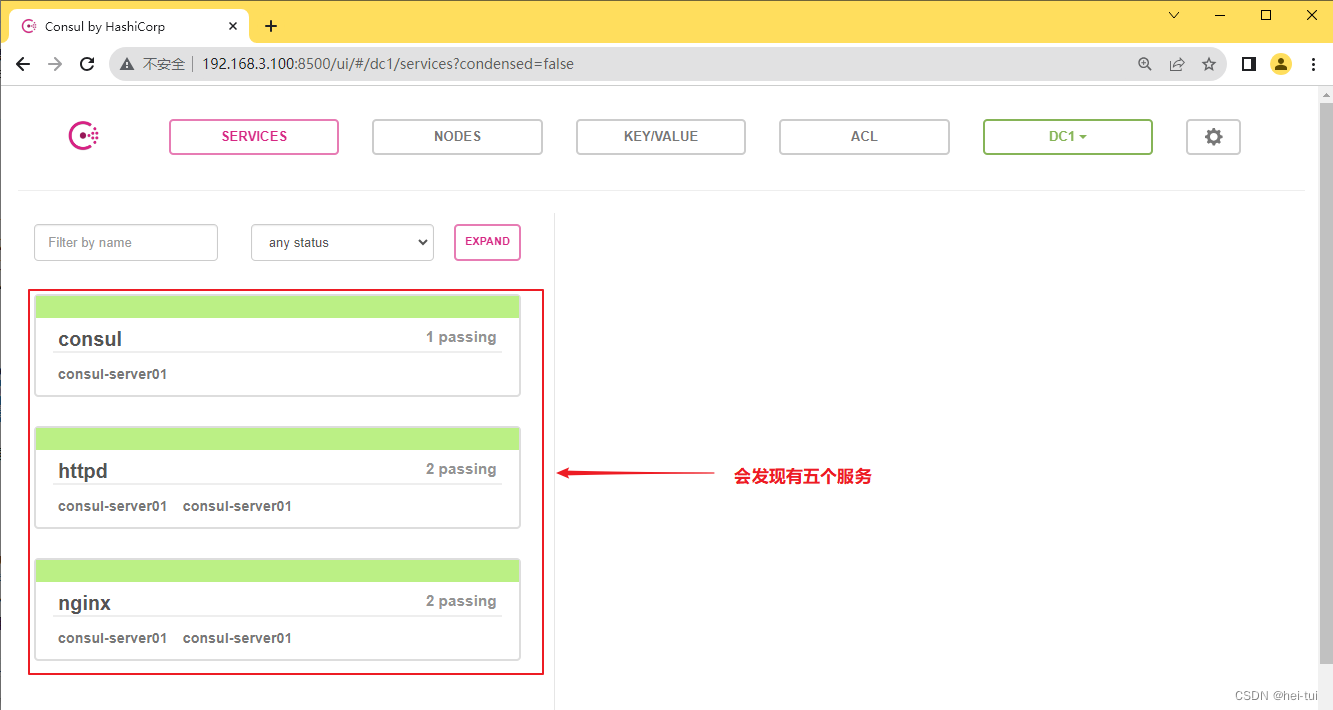

3)验证 http 和 nginx 服务是否注册到 consul

浏览器中,输入 http://192.168.3.100:8500,在 Web 页面中“单击 NODES”,然后单击“consurl-server01”,会出现 5 个服务。

4)在consul服务器使用curl测试连接服务器

curl 127.0.0.1:8500/v1/catalog/services

4、consul-template的部署

Consul-Template是基于Consul的自动替换配置文件的应用。Consul-Template是一个守护进程,用于实时查询Consul集群信息,并更新文件系统上任意数量的指定模板,生成配置文件。更新完成以后,可以选择运行 shell 命令执行更新操作,重新加载 Nginx。

Consul-Template可以查询Consul中的服务目录、Key、Key-values 等。这种强大的抽象功能和查询语言模板可以使 Consul-Template 特别适合动态的创建配置文件。例如:创建Apache/Nginx Proxy Balancers 、 Haproxy Backends等。

1)准备 template nginx 模板文件

//在consul服务器上操作

vim /data/consul/nginx.ctmpl

#定义nginx upstream一个简单模板

upstream http_backend {{{range service "nginx"}}server {{.Address}}:{{.Port}};{{end}}

}

server {listen 8000;server_name localhost 192.168.3.100;access_log /var/log/nginx/kgc.com-access.log; #修改日志路径index index.html index.php;location / {proxy_set_header HOST $host;proxy_set_header X-Real-IP $remote_addr;proxy_set_header Client-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_pass http://http_backend;}

}

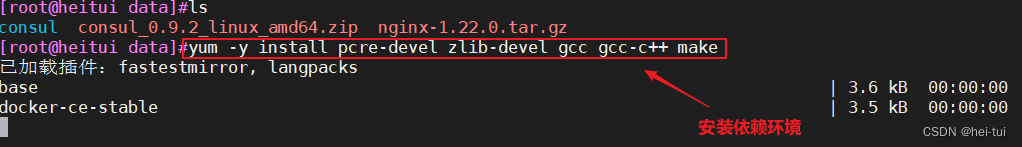

2)编译安装nginx

yum -y install pcre-devel zlib-devel gcc gcc-c++ make

useradd -M -s /sbin/nologin nginx

tar zxvf nginx-1.22.0.tar.gz -C /data/

cd /data/nginx-1.22.0/

./configure --prefix=/usr/local/nginx --user=nginx --group=nginx && make && make installln -s /usr/local/nginx/sbin/nginx /usr/local/sbin/

3)配置 nginx

vim /usr/local/nginx/conf/nginx.conf

......

http {include mime.types;include vhost/*.conf; #添加虚拟主机目录default_type application/octet-stream;

......//创建虚拟主机目录

mkdir /usr/local/nginx/conf/vhost//创建日志文件目录

mkdir /var/log/nginx//启动nginx

nginx

4)配置并启动 template

unzip consul-template_0.19.3_linux_amd64.zip -d /data/

cd /data/

mv consul-template /usr/local/bin///在前台启动 template 服务,启动后不要按 ctrl+c 中止 consul-template 进程。

consul-template --consul-addr 192.168.3.100:8500 \

--template "/data/consul/nginx.ctmpl:/usr/local/nginx/conf/vhost/heitui.conf:/usr/local/nginx/sbin/nginx -s reload" \

--log-level=info

vim /usr/local/nginx/conf/vhost/heitui.conf#下面是自动生成的配置文件内容

upstream http_backend {server 192.168.3.101:83;server 192.168.3.101:84;}

server {listen 8000;server_name localhost 192.168.3.100;access_log /var/log/nginx/kgc.com-access.log; #修改日志路径index index.html index.php;location / {proxy_set_header HOST $host;proxy_set_header X-Real-IP $remote_addr;proxy_set_header Client-IP $remote_addr;proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;proxy_pass http://http_backend;}

}

5)访问 template-nginx

docker ps -adocker exec -it c9cf7a3f9e25 bash

echo "this is test1 web" > /usr/share/nginx/html/index.htmldocker exec -it 4ba02020f69f bash

echo "this is test2 web" > /usr/share/nginx/html/index.html浏览器访问:http://192.168.3.100:8000/ ,并不断刷新。

不断刷新,会轮流出现如下页面

6)增加一个 nginx 容器节点

docker run -itd -p:85:80 --name test-05 -h test05 nginx#查看/usr/local/nginx/conf/vhost/heitui.conf 文件内容

cat /usr/local/nginx/conf/vhost/heitui.conf

#查看三台 nginx 容器日志,请求正常轮询到各个容器节点上

docker logs -f test-01

docker logs -f test-02

docker logs -f test-05

consul总结

1、consul 实现 服务自动发现和注册 的一种工具

2、consul 的模式

- client模式:可用于接收后端服务发来的注册信息,并转发给server节点,没有持久化能力

- server模式:可用于接收后端服务/client模式的节点发来的注册信息,还可在server节点之间同步注册信息,具有持久化注册信息到本地的能力

- server-leader节点:负责同步注册信息给其它的server节点,并对各个节点做健康检查

Docker安全

1、尽量别做的事

- 尽量不用 --privileged 运行容器(授权容器root用户用户宿主机的root权限)

- 尽量不用 --network host 运行容器(使用host网络模式共享宿主机的网络命名空间)

- 尽量不在容器中运行 ssh 服务

- 尽量不把宿主机系统的关键敏感挂载到容器中

2、尽量要做的事

- 尽量使用最小化的镜像

- 尽量以单一进程运行容器

- 尽量在容器中使用最新版本的应用

- 尽量安装最新版本的docker

- 尽量以最低权限运行容器

- 尽量使用官方的镜像或自己构建镜像

- 尽量给容器分配独立的文件系统

- 尽量以资源限制的方式运行容器 -m --cpu-quota --cpuset-cpus --device-write-bps

- 尽量以只读的方式挂载数据卷(持久化容器数据到宿主机时除外) -v 宿主机目录:容器目录:ro

- 尽量设置容器重启次数 --restart on-failure:N

3、DockerClient 端与 DockerDaemon 的通信安全

为了防止链路劫持、会话劫持等问题导致 Docker 通信时被中间人攻击,c/s 两端应该通过 TLS 加密方式通讯,即使用https安全的超文本传输协议。

通过在服务端上创建tls密钥证书,再下发给客户端,客户端通过私钥访问容器,这样就保证的docker通讯的安全性。

http 超文本传输协议 tcp/80 明文传输

https 安全的超文本传输协议 tcp/443 密文传输 证书加密(ssl/tls加密)

使用证书访问的工作流程

1)服务端会事先通过 CA 签发服务器端证书和私钥

2)客户端发起 https 请求到服务端的 443 端口

3)服务器会先返回一个包含公钥、证书有效期、CA机构等信息的证书给客户端

4)客户端会先用本地CA的证书验证服务端证书的有效性,如果证书有效,则会在客户端随机生成一个会话密钥并通过服务端发来的公钥加密后,再发给服务端

5)服务端会用私钥解密获取客户端发来的会话密钥,之后双方即可通过会话密码加密/解密来实现密文通信

4、使用OpenSSL创建自签名证书的步骤

1)创建CA私钥和证书

openssl genrsa -out ca.key 2048 #创建 CA 私钥文件

openssl req -new -x509 -days 3650 -key ca.key -out ca.pem #创建 CA 证书文件genrsa:使用RSA算法产生私钥

-out:输出文件的路径,若未指定输出文件,则为标准输出

2048:指定私钥长度,默认为1024。该项必须为命令行的最后一项参数

req:执行证书签发命令

-new:新证书签发请求

-x509:生成x509格式证书,专用于创建私有CA时使用

-days:证书的有效时长,单位是天

-key:指定私钥路径

-sha256:证书摘要采用sha256算法

-subj:证书相关的用户信息(subject的缩写)

-out:输出文件的路径

2)创建服务端证书自签名请求文件

openssl genrsa -out server.key 2048 #创建服务端私钥文件

openssl req -new -key server.key -out server.csr #创建服务端证书自签名请求文件

3)基于 CA私钥、证书 和 服务端证书自签名请求文件 签发服务端证书

openssl x509 -req -days 3650 -in server.csr -CA ca.pem -CAkey ca.key -CAcreateserial -out server.pem #创建服务端证书文件

yum -y install gcc pcre-devel openssl-devel zlib-devel openssl openssl-devel

#使用https,需要安装的依赖环境

./configure --prefix=/usr/local/nginx --user=nginx --group=nginx --with-http_ssl_module --with-http_v2_module --with-http_realip_module --with-http_stub_status_module --with-http_gzip_static_module --with-pcre --with-stream --with-stream_ssl_module --with-stream_realip_module

#这是我编译安装的nginx命令

我们使用自签名证书可以实现通过https访问harbor私有仓库。

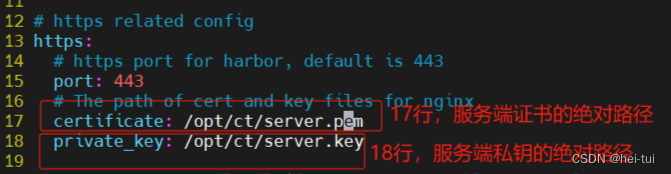

实现通过https访问harbor私有仓库仅需要在harbor的配置文件中,如下图修改即可

——响应鼠标事件(获取点击点坐标和颜色,利用鼠标进行绘图))

——java整合redis)

原理及Python实现)

城市干道分段绿波协调控制模型研究)

)

Control File)