系统安全分析与设计(2分)

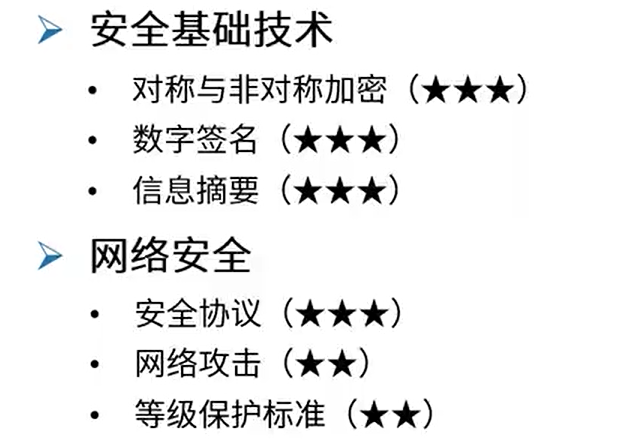

内容提要

对称加密与非对称加密

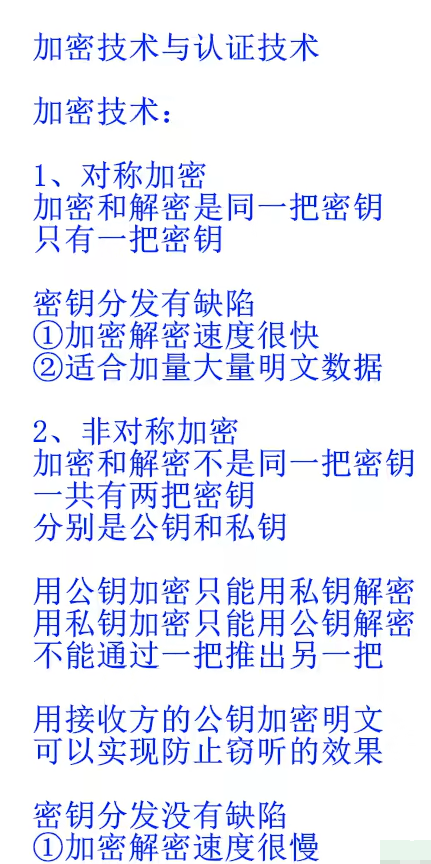

加密技术与认证技术

加密技术(只能防止第三方窃听)

讲解地址:对称加密与非对称加密_哔哩哔哩_bilibili

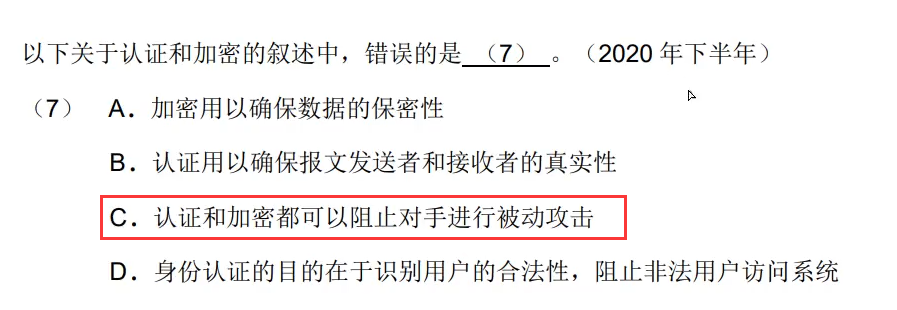

认证技术

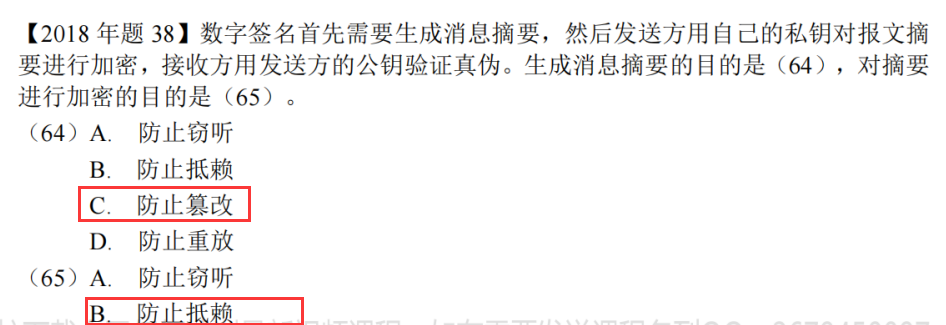

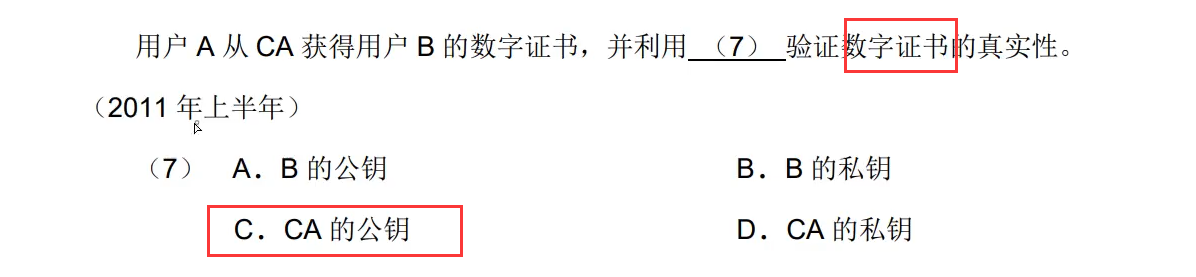

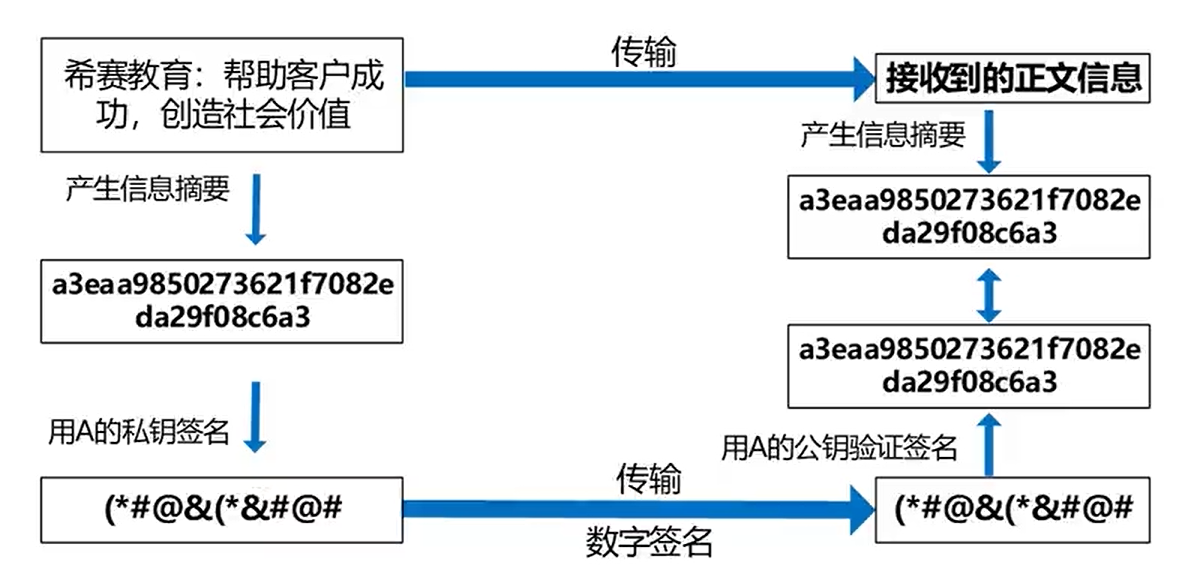

骚戴理解:数字签名是用私钥签名,公钥认证,一般是对信息摘要进行签名,数字签名是非对称加密算法的一种方法。数字签名是通常用来验证对方身份并且对方不能够抵赖和防篡改,信息摘要通常是用来防止内容被篡改

讲解地址:摘要与数字签名_哔哩哔哩_bilibili

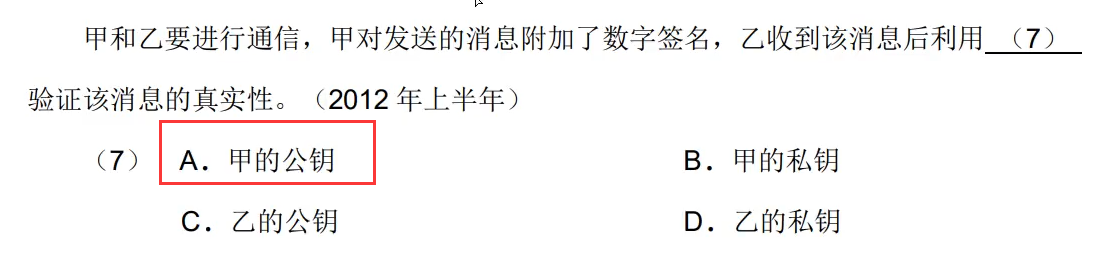

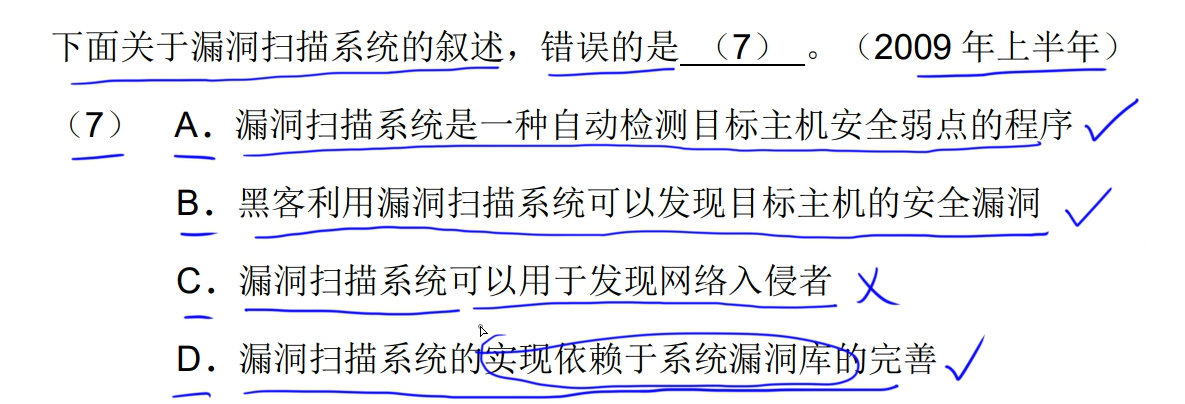

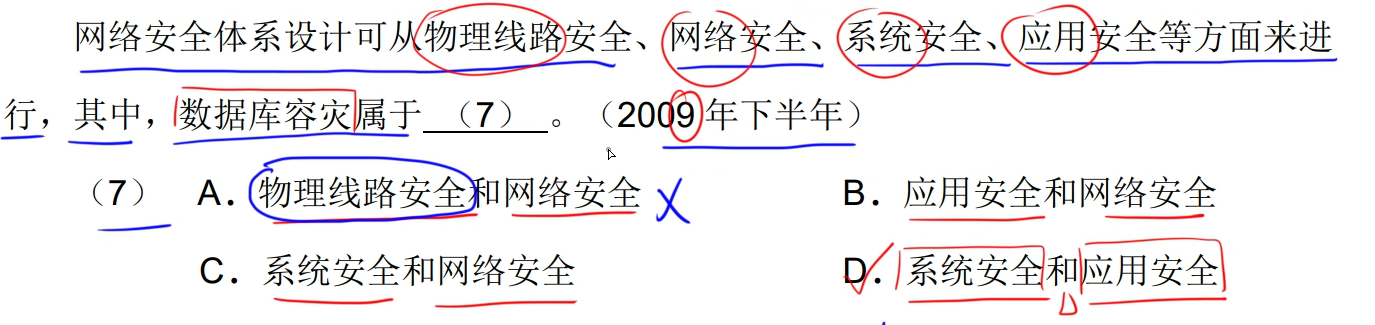

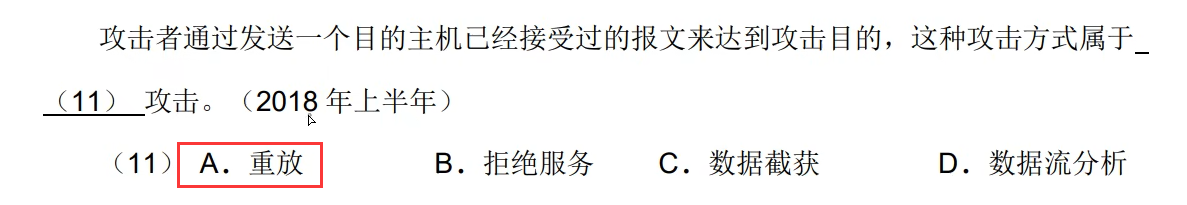

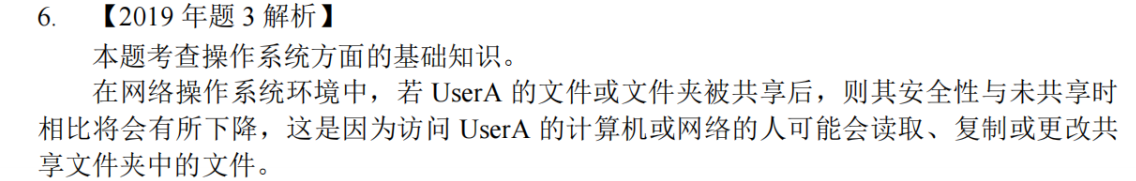

真题

讲解地址:205-习题讲解1_哔哩哔哩_bilibili

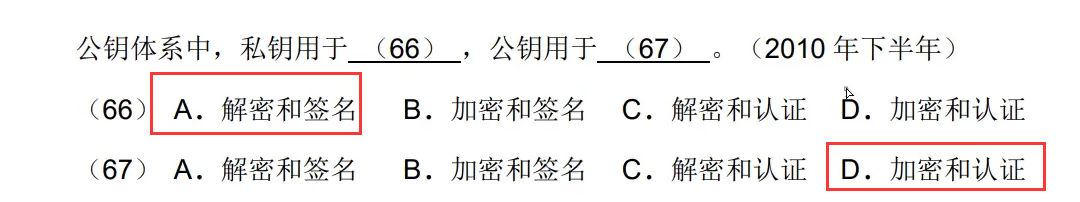

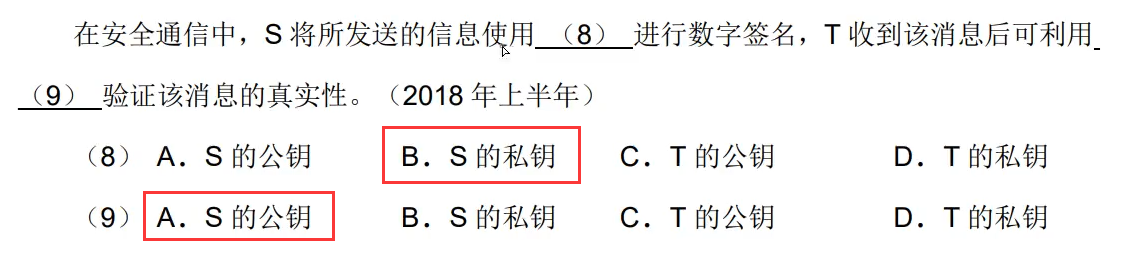

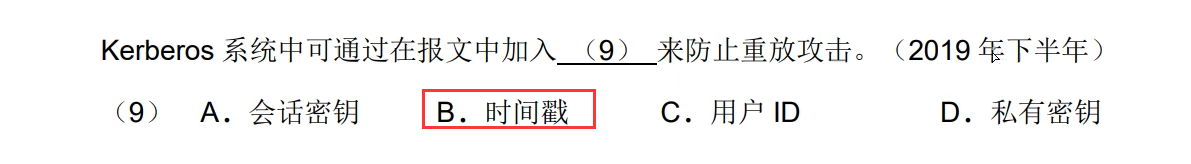

真题

骚戴理解:私钥的作用是解密和签名,因为私钥只有自己有,别人用公钥加密的内容只有自己可以解密,然后自己可以通过签名摘要来防止篡改和伪装,同时自己不可以否认,公钥用于加密和认证,可以通过公钥认证签名,看看是不是对方发的,如果可以认证成功就说明是对方发的

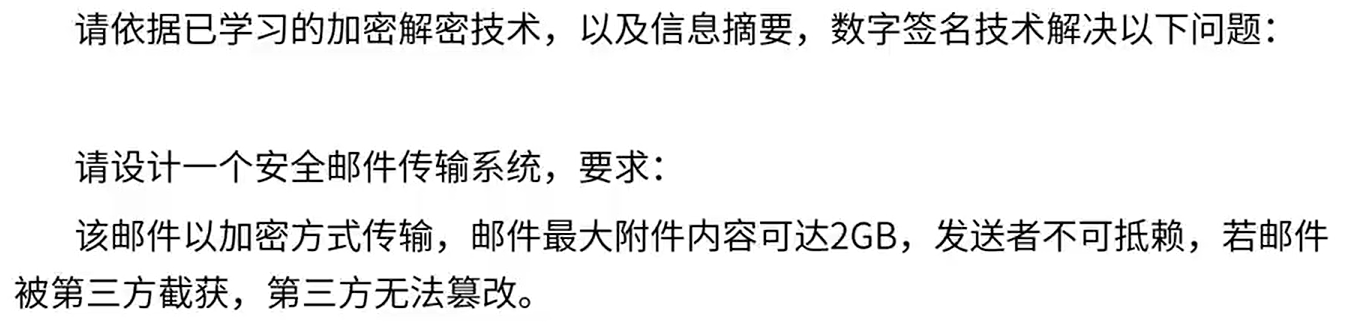

真题

真题

加密算法

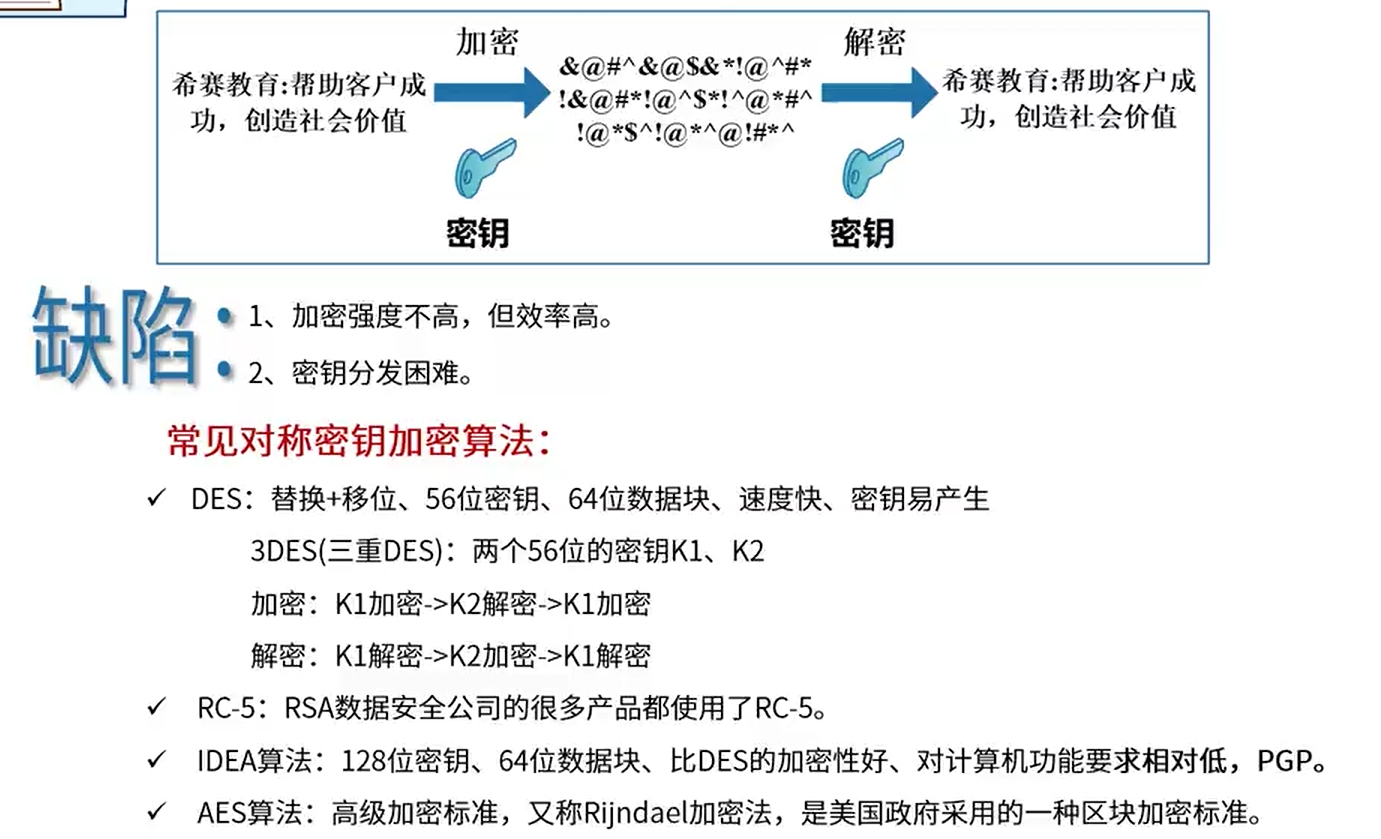

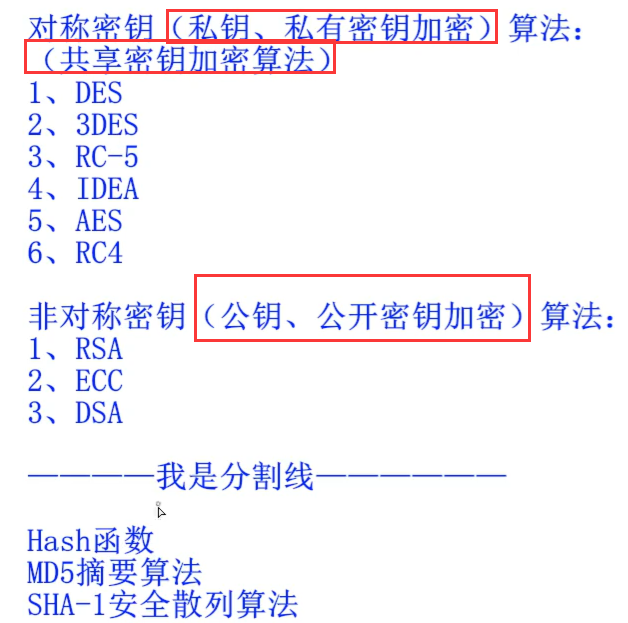

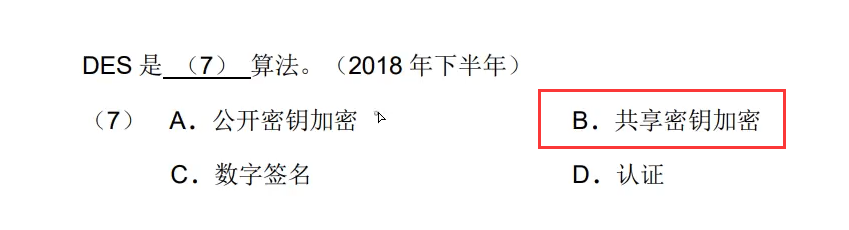

对称加密算法(共享密钥加密算法)

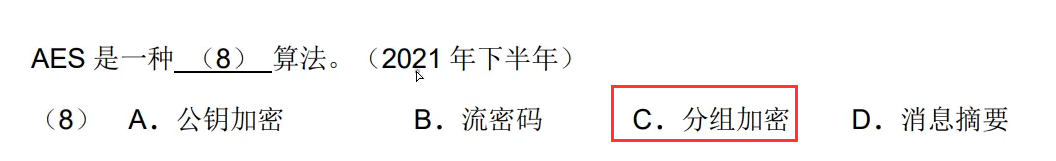

AES是一个迭代的、对称密钥分组的密码,它可以使用128、192 和256位密钥,并且用128位(16字节)分组加密和解密数据。

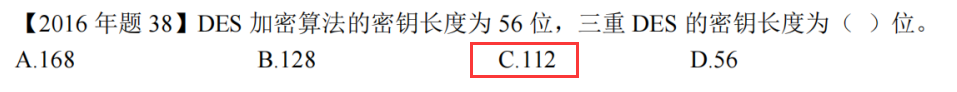

三重DES要用到2个DES的密钥,所以长度为12位

缺陷

1、加密强度不高,但效率高。

2、密钥分发困难。

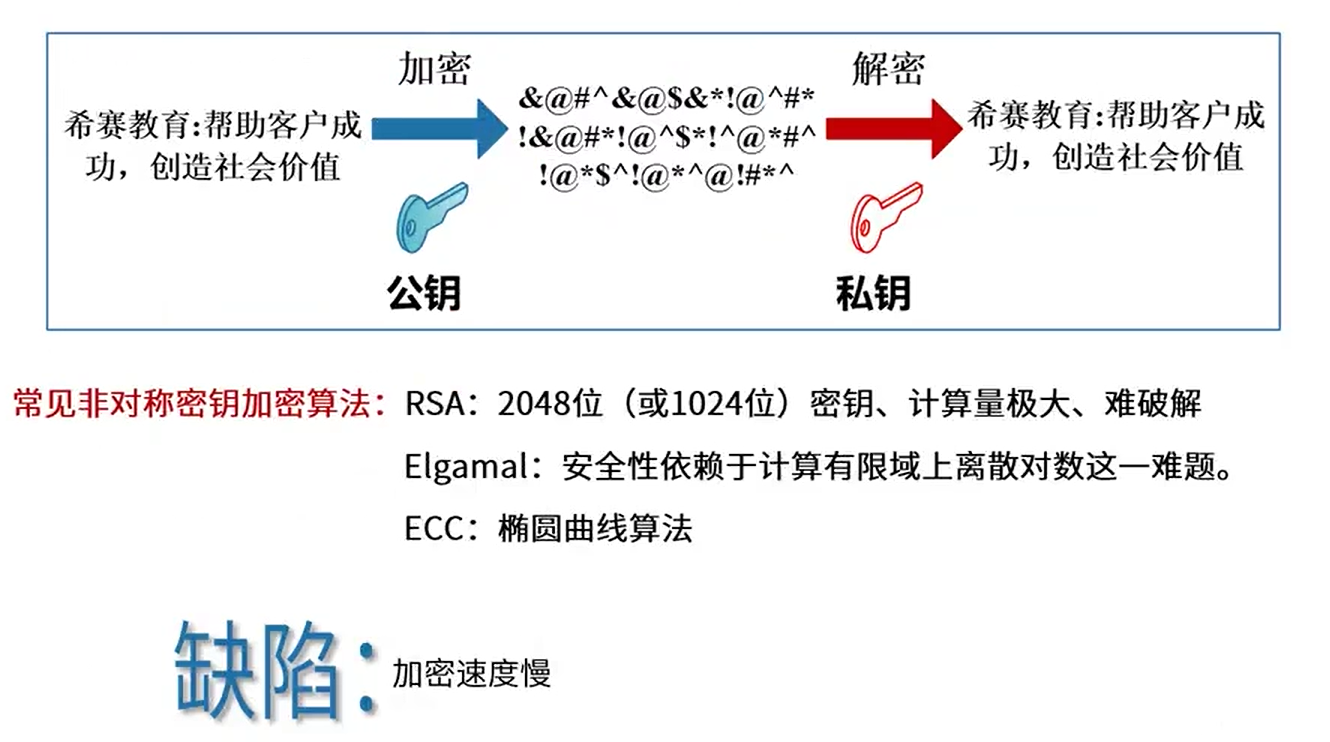

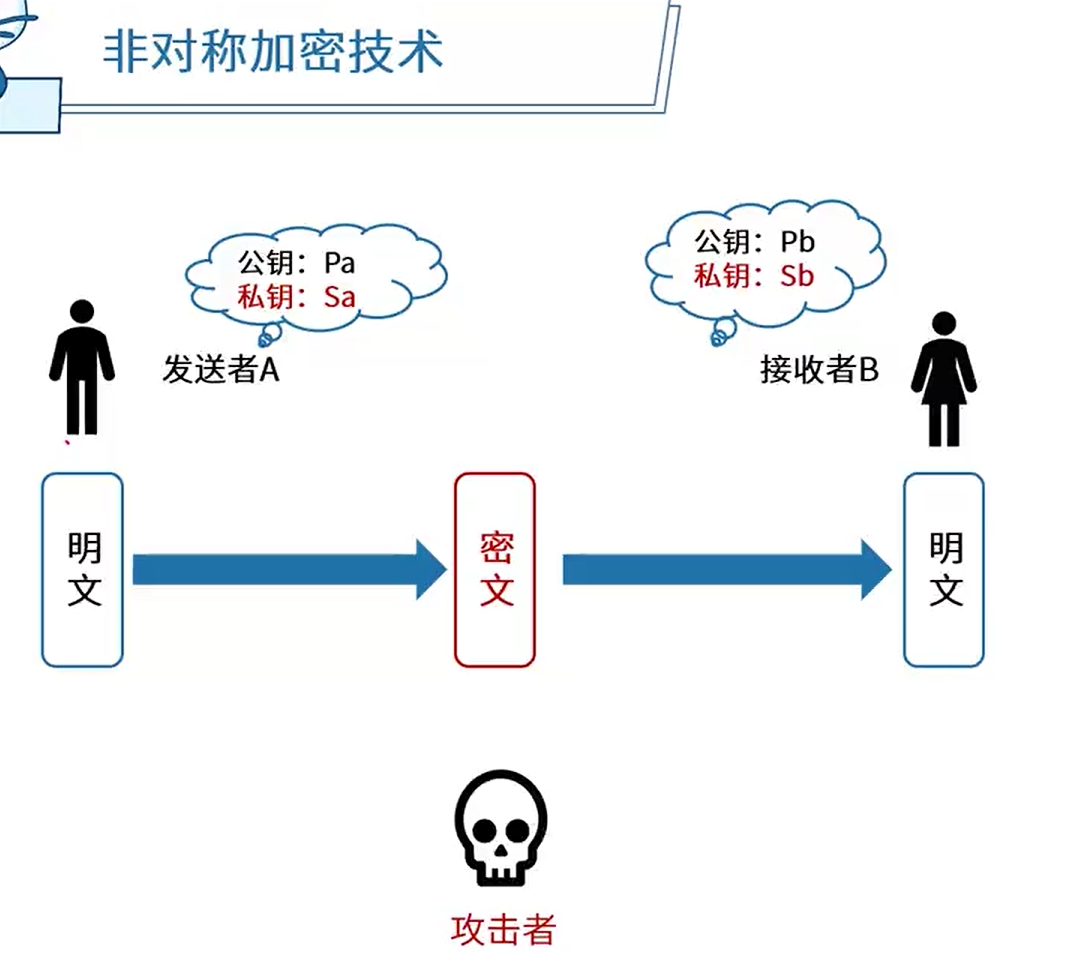

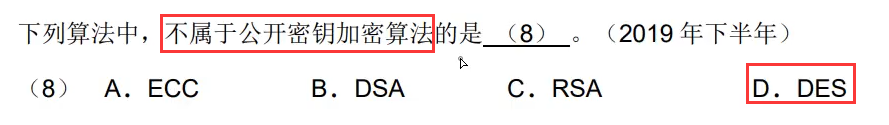

非对称加密算法(公开密钥加密算法)

DSA是一种非对称加密算法,用于实现数字签名的生成和验证。DSA算法基于离散对数问题,使用了大素数和模指数运算,具有较高的安全性。与传统的RSA算法相比,DSA算法在数字签名的生成和验证过程中更加高效。

缺陷:加密速度慢

讲解地址:202-对称加密与非对称加密_哔哩哔哩_bilibili

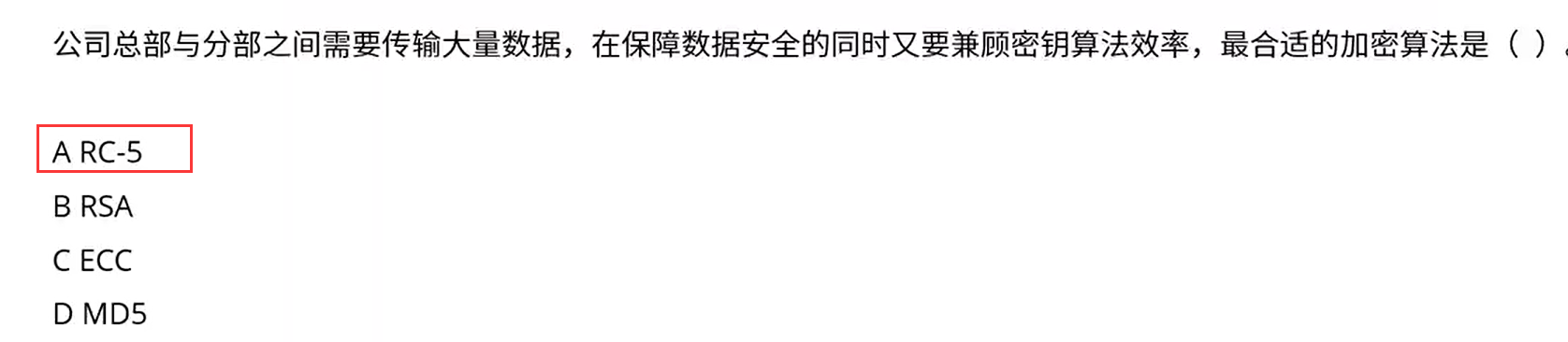

真题

真题

真题

真题

真题

![]()

骚戴理解:数字签名是非对称加密算法的一种方法来保证信息不会被篡改

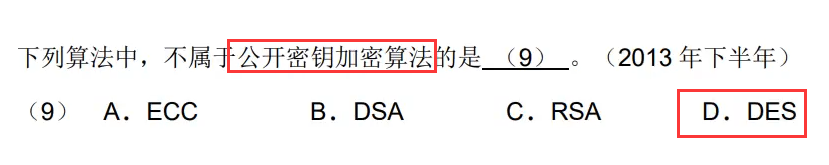

真题

真题

真题

真题

骚戴理解:认证处理主动攻击

真题

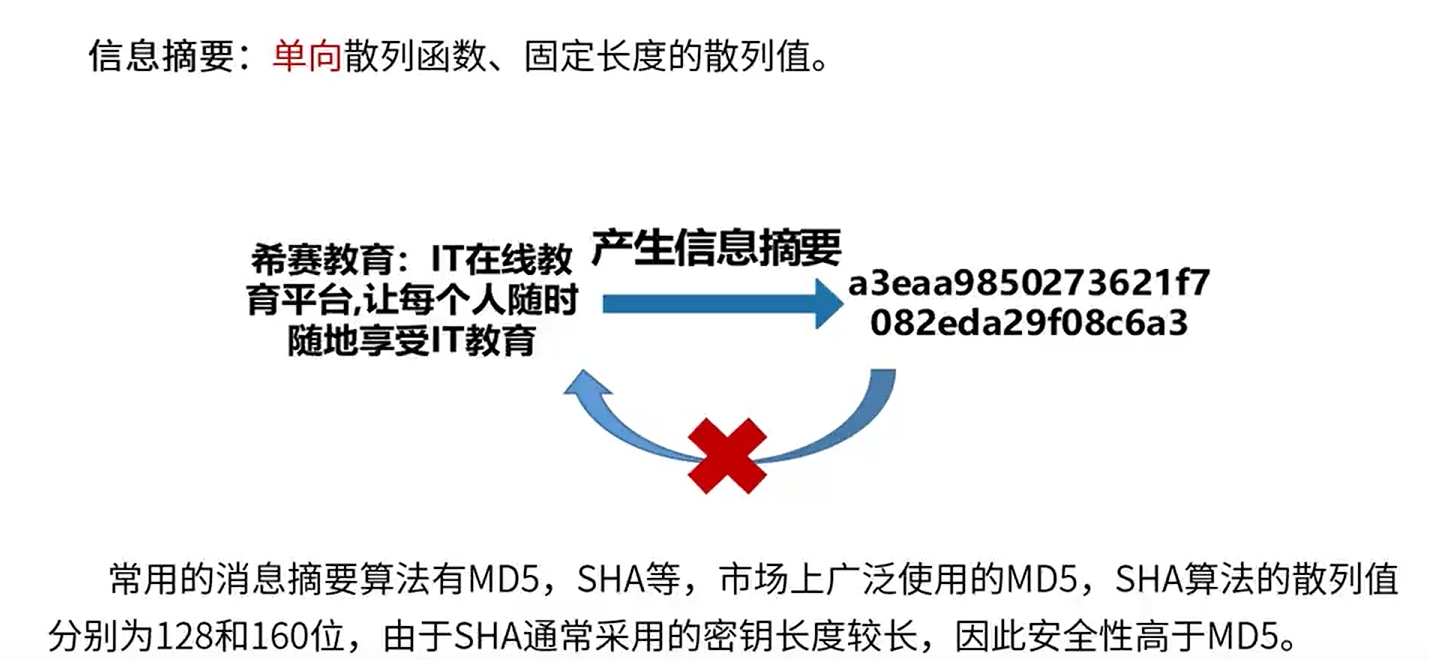

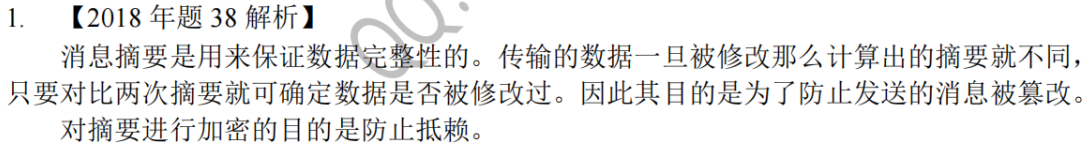

信息摘要

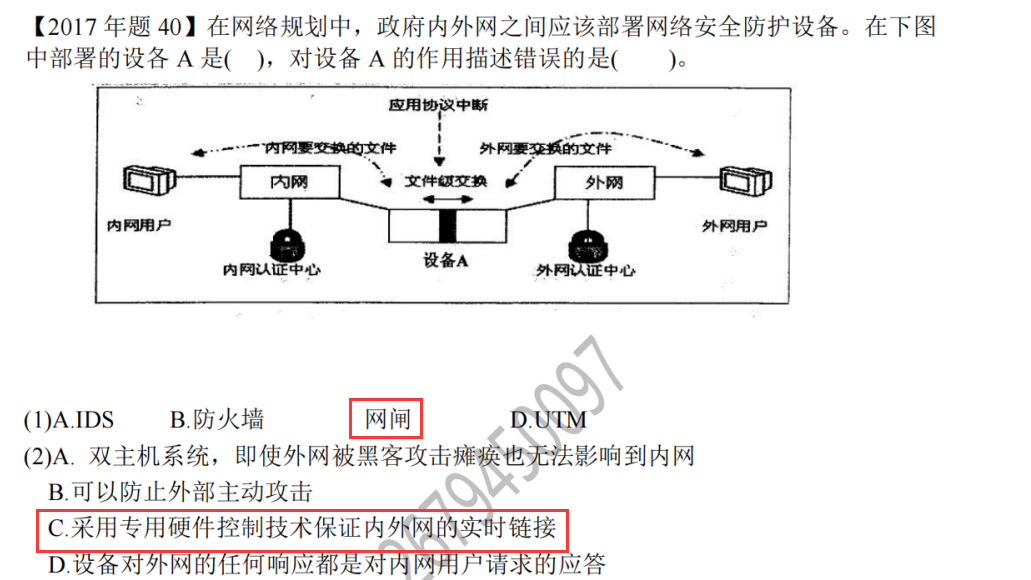

常用的消息摘要算法有MD5,SHA等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5,MD5对任意长度的输入计算得到的结果长度为128位。

讲解地址:203-信息摘要_哔哩哔哩_bilibili

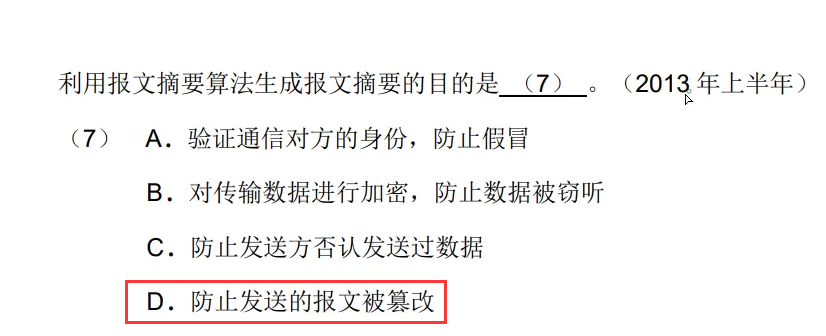

真题

真题

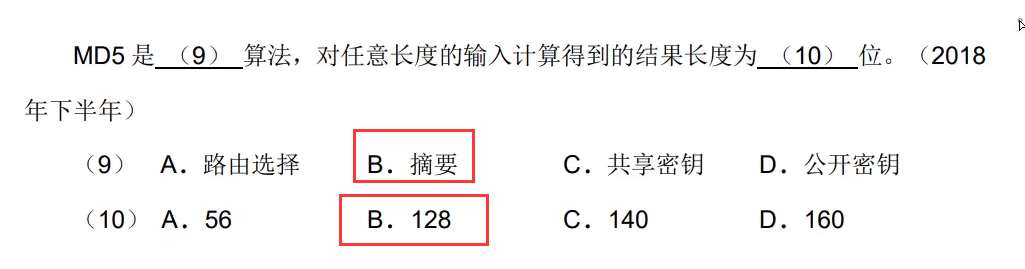

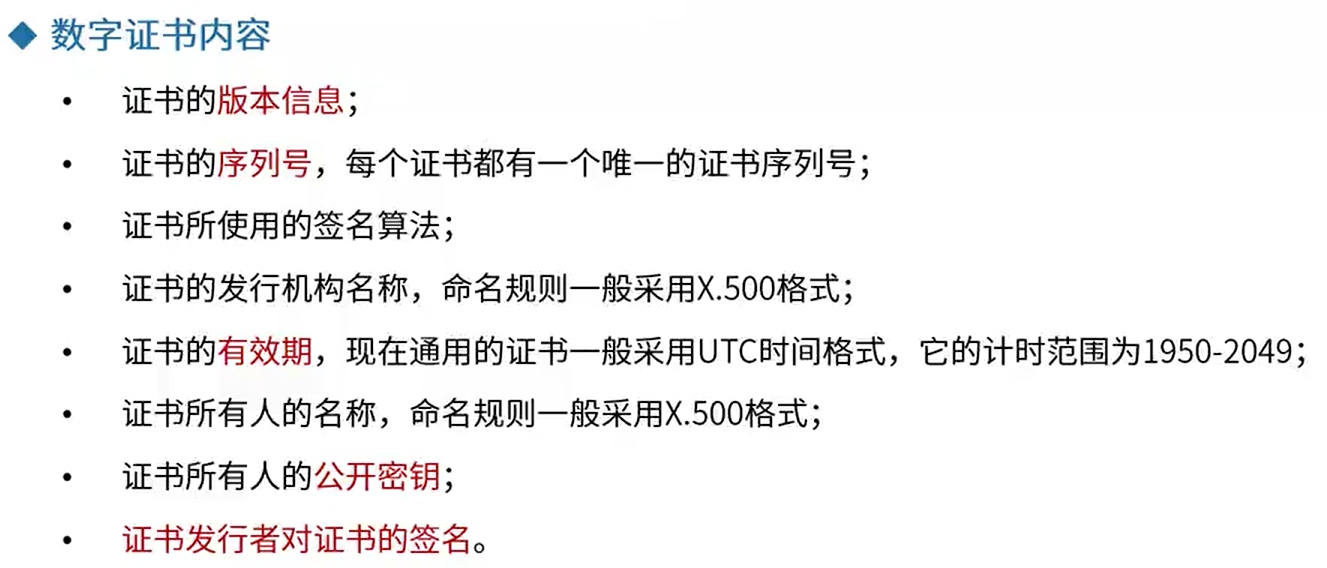

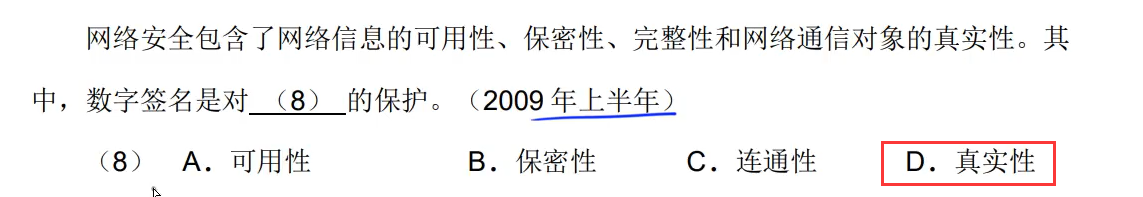

数字证书

讲解地址:207-数字证书_哔哩哔哩_bilibili

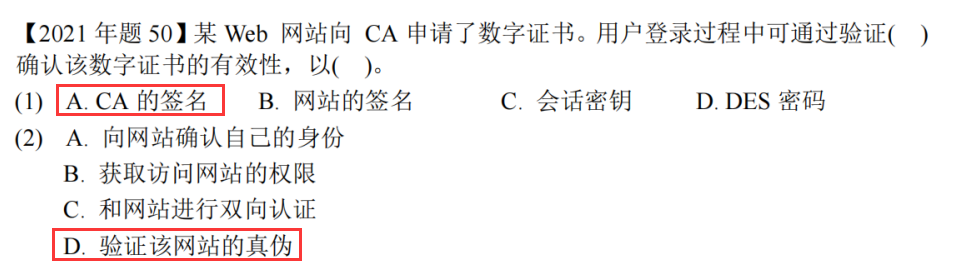

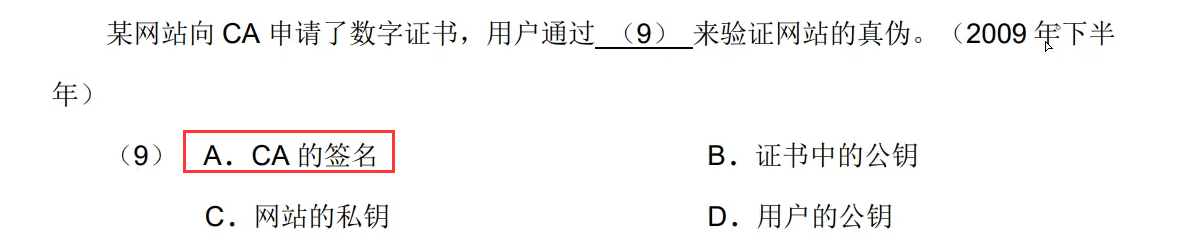

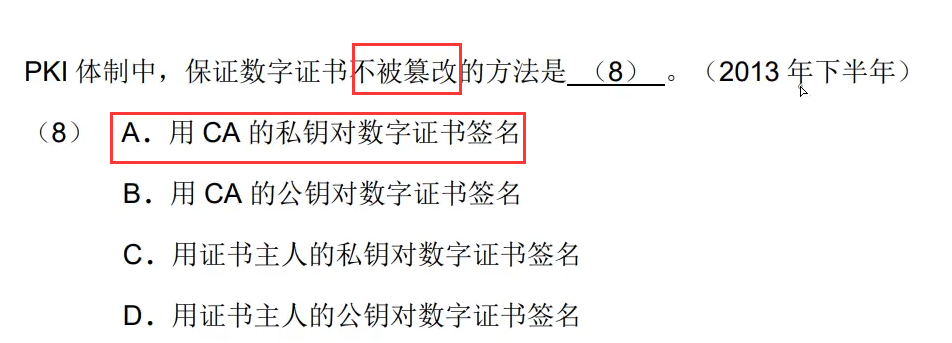

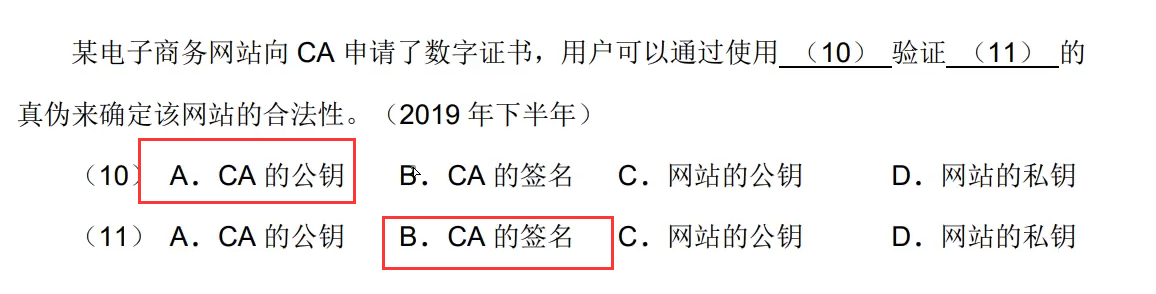

骚戴理解:数字证书其实就是第三方CA机构用自己的私钥来对用户的公钥进行数字签名来保证这个公钥不被篡改,然后接收方用CA的公钥进行解密得到发送方的公钥,所以数字证书认证后是可以获取到某个公钥的!

讲解地址:数字证书_哔哩哔哩_bilibili

真题

真题

真题

真题

真题

骚戴理解:这里注意是验证消息的一个真实性,而这个消息是用户A用自己的私钥进行加密的,所以用A的公钥进行加密

真题

真题

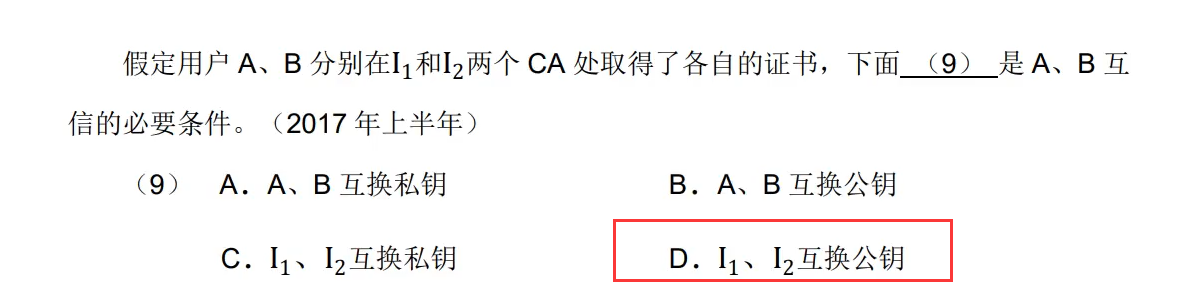

骚戴理解:这里我一开始是选择了B,但是D的话CA的公钥的权威性比用户自己的权威性要高

讲解地址:2017年上半年第9题_哔哩哔哩_bilibili

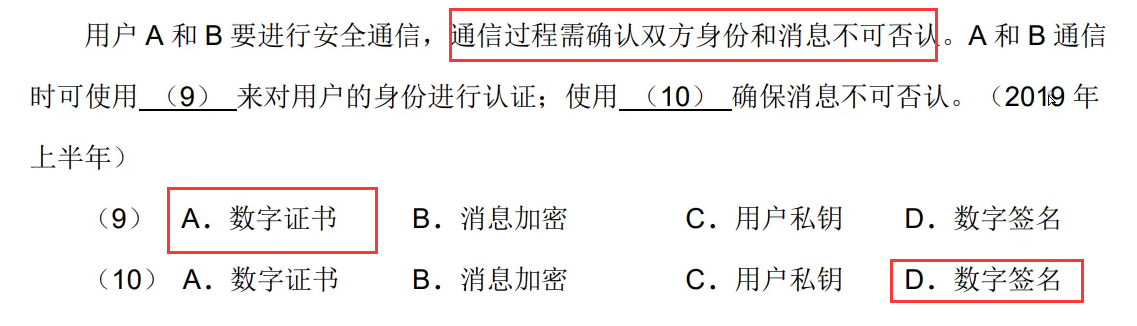

真题

骚戴理解:数字证书主要是用来对用户身份进行认证,而数字签名主要用于确保消息不可被否认

讲解地址:2019年上半年第9、10题_哔哩哔哩_bilibili

真题

讲解地址:2019年下半年第10、11题_哔哩哔哩_bilibili

数字签名

讲解地址:204-数字签名_哔哩哔哩_bilibili

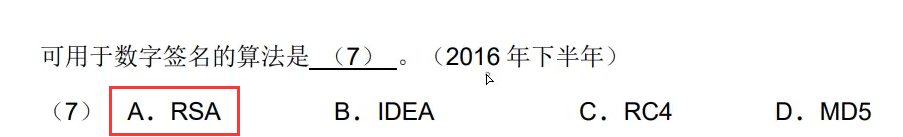

真题

真题

讲解地址:206-习题讲解2_哔哩哔哩_bilibili

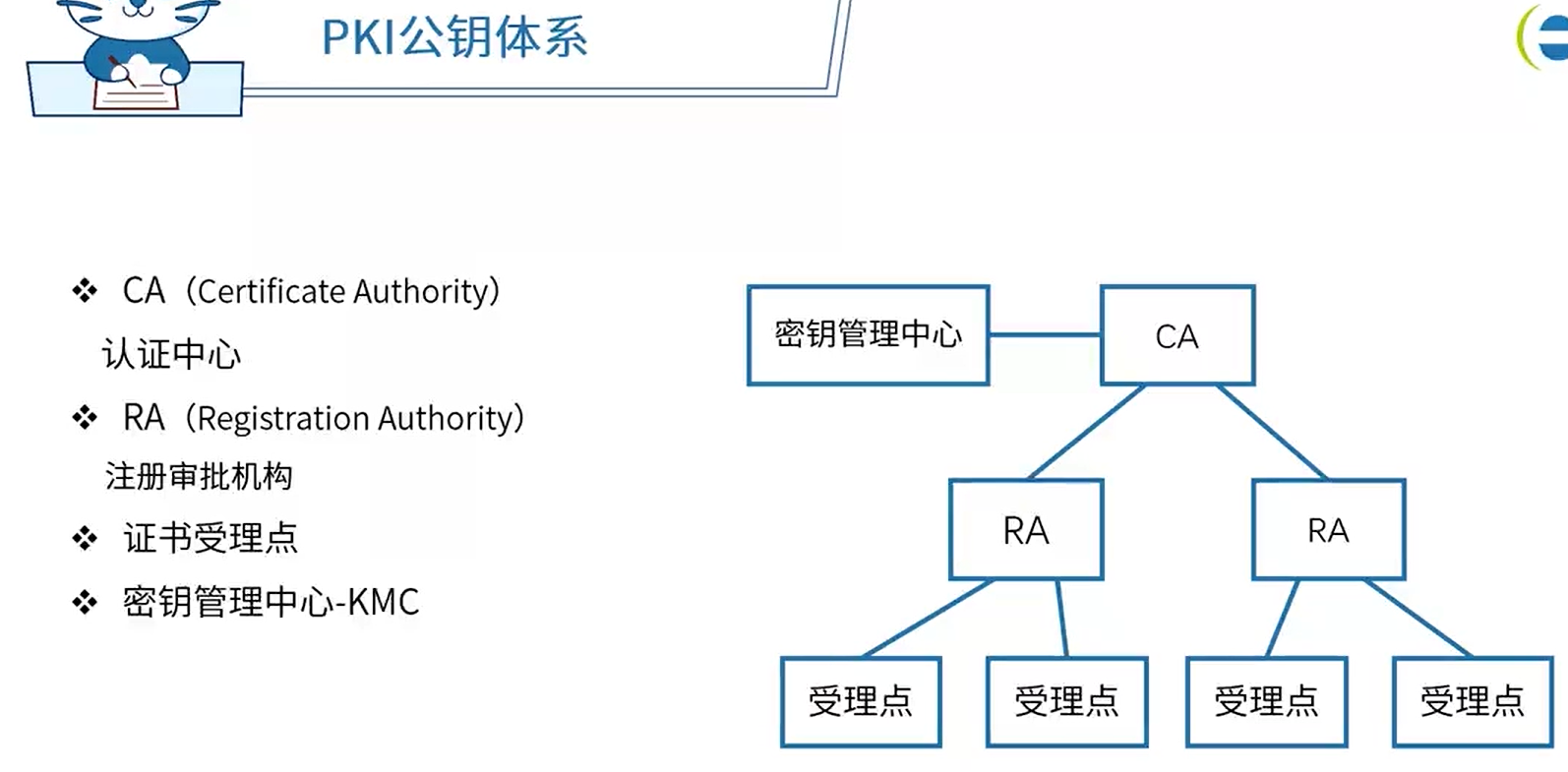

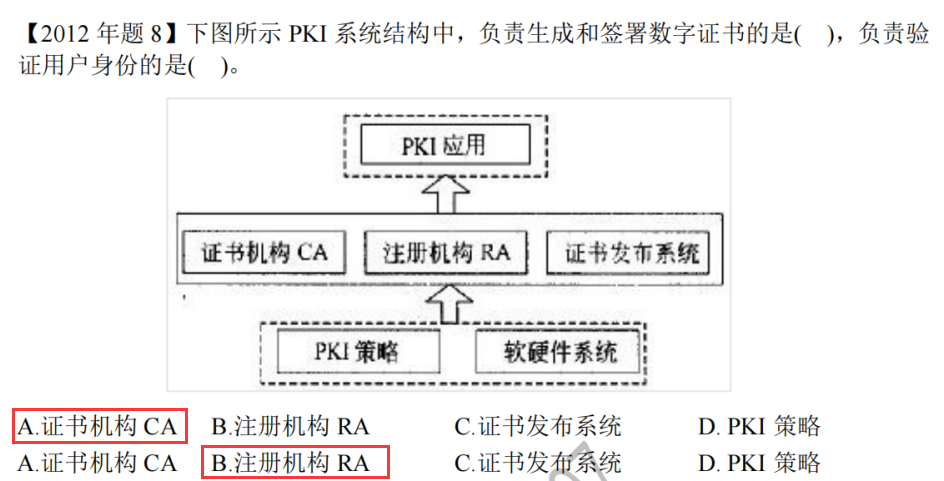

PKI公钥体系

在pki系统体系中,证书机构ca负责生成和签署数字证书,注册机构ra负责验证申请数字证书用户的身份。

讲解地址:208-PKI公钥体系_哔哩哔哩_bilibili

真题

真题

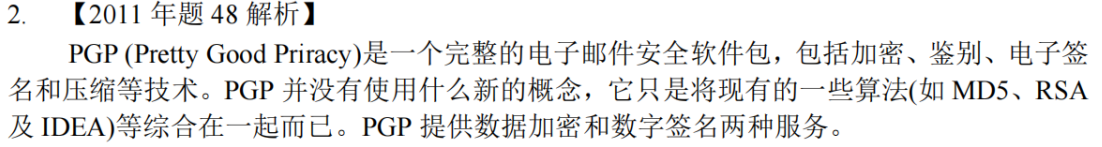

解析

ke正确答案是B. 第三方认证服务的两种体制分别是kerberos和pki。

解释其他错误选项:

A. 在Kerberos认证服务中,保存数字证书的服务器通常称为KDC(Key Distribution Center),而不是CA(Certificate Authority)。

C. 在PKI体制中,保存数字证书的服务器通常称为CA(Certificate Authority),而不是KDC。

D. Kerberos的中文全称不是公钥基础设施(PKI),而是凯撒认证系统(Kerberos Authentication System)。 PKI是一种基于公钥密码学的体制,与Kerberos是两个不同的认证服务体制。

真题

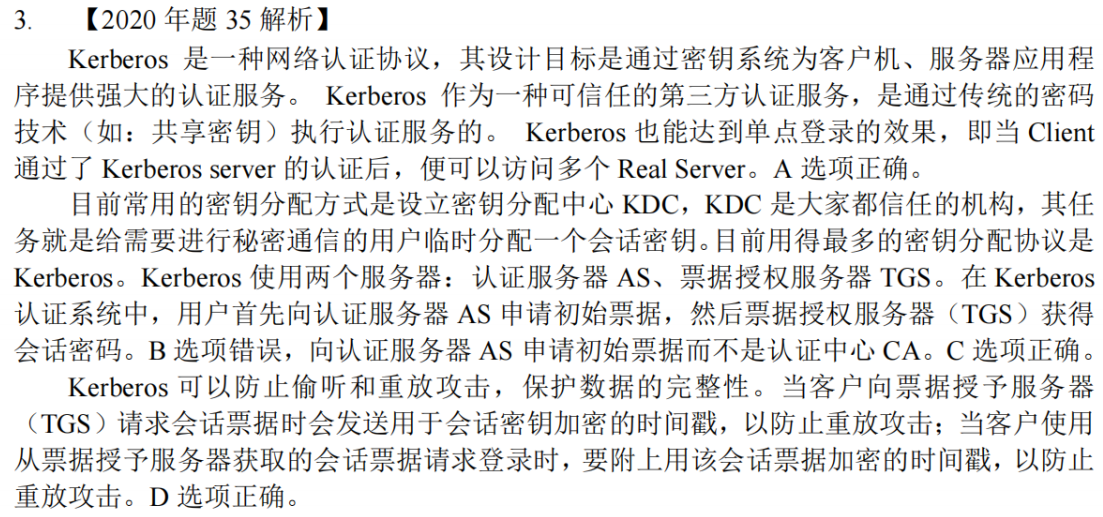

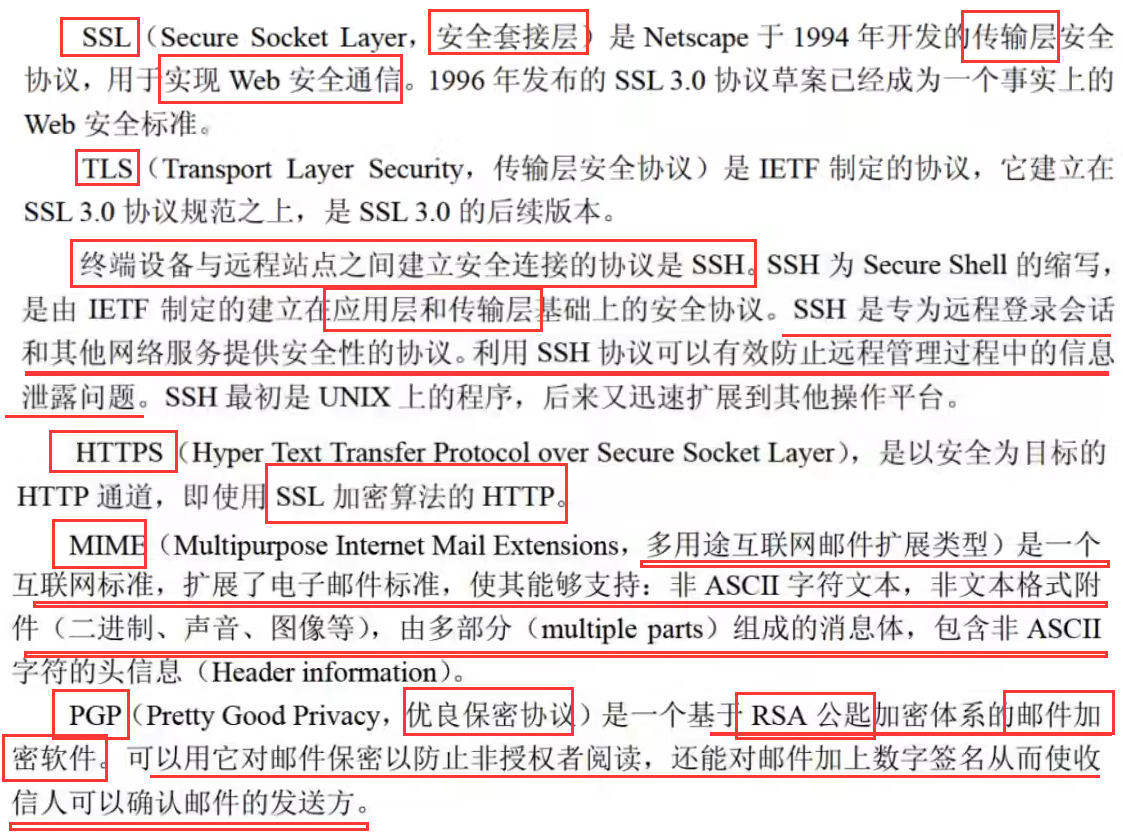

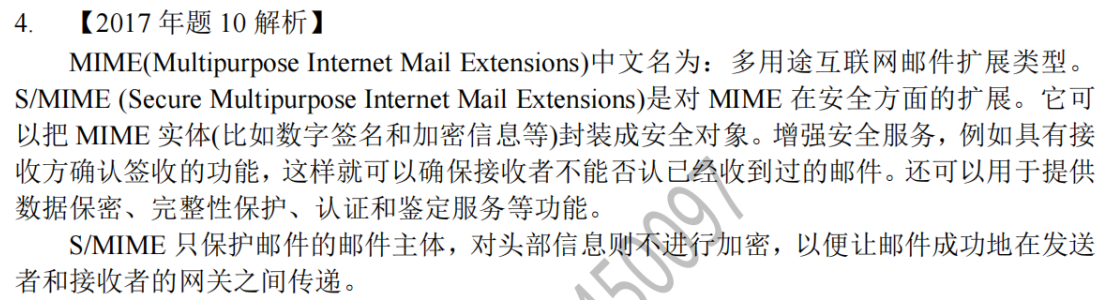

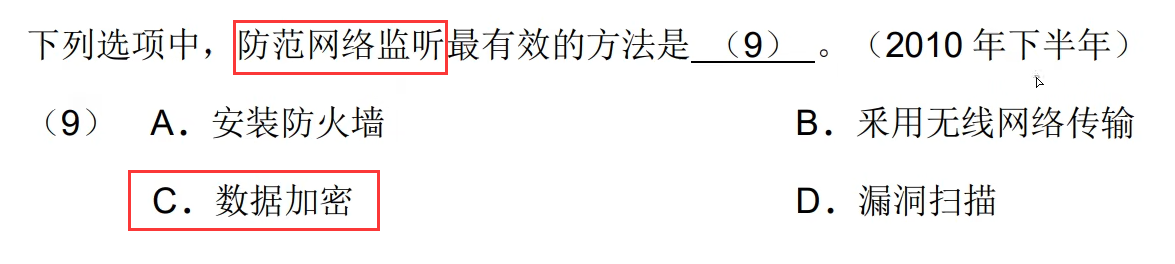

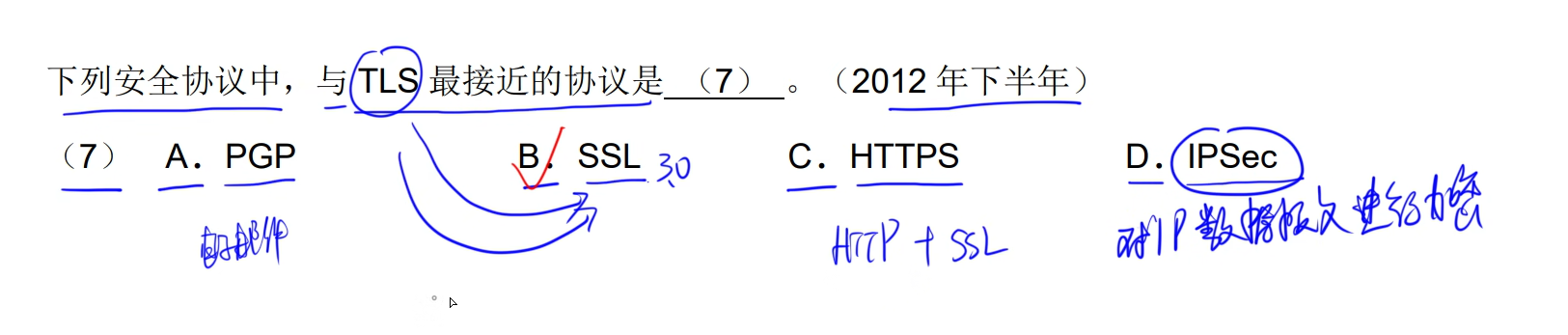

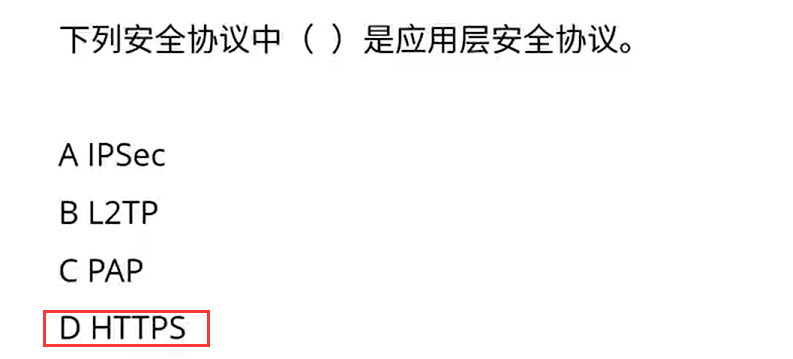

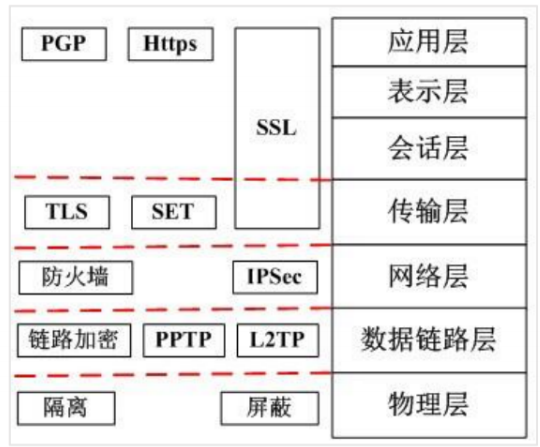

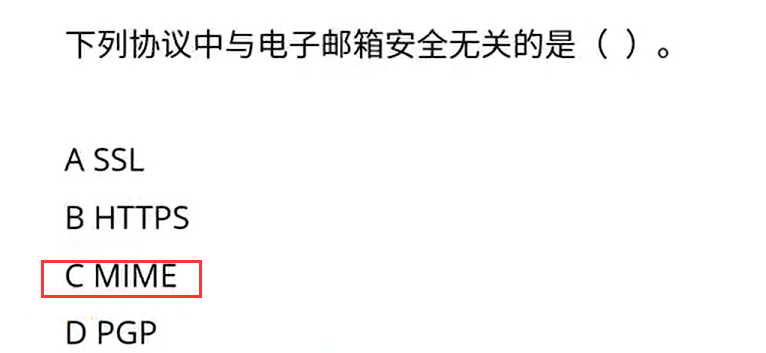

网络安全协议

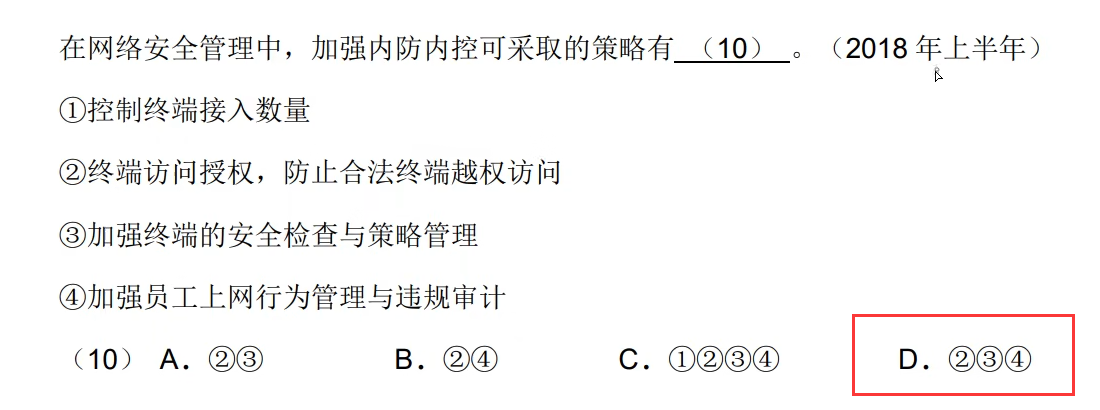

骚戴理解:

- WEP是有限等效保密协议

- ARP是IP地址解析成物理地址的协议

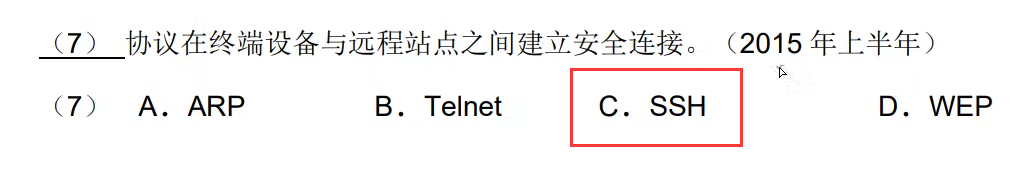

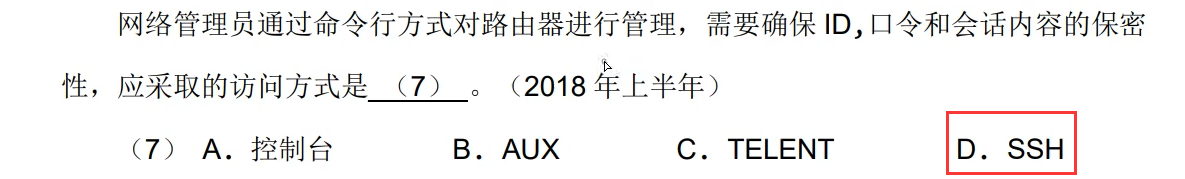

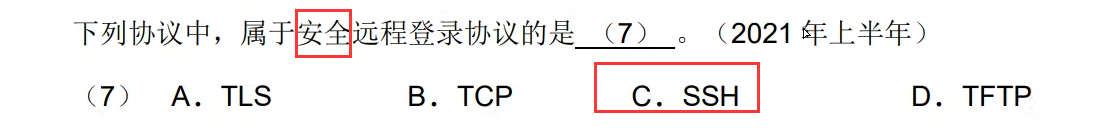

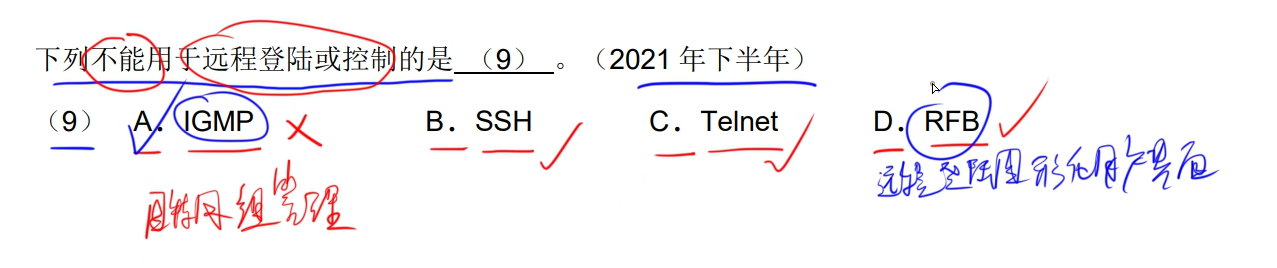

- Telnet是不安全的远程登录协议,而SSH是安全的远程登录协议,RFB是远程登录用户图形化界面

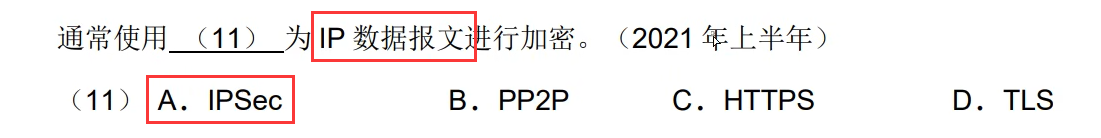

- IPSec是对ip数据报文进行加密

- L2TP是一种用于建立虚拟私人网络(VPN)连接的协议。它结合了PPTP和L2F的优点,提供了一种安全可靠的通信方式。L2TP协议主要用于在公共网络上建立安全的私人连接。它通过在用户计算机和VPN服务器之间创建一个安全隧道,将数据进行封装和加密,确保数据传输的安全性和完整性。

- PPTP即点对点隧道协议,是一种用于虚拟专用网络(VPN)的网络协议。它被广泛应用于远程访问VPN和企业内部网络连接。

- TFTP是一种简单的文件传输协议,常用于网络设备之间进行固件升级、配置文件传输等操作。它是在UDP的基础上实现的,相比于FTP等协议,TFTP更加简洁轻量。

- IGMP是一种基于IP协议的组播管理协议,用于在互联网中管理组播组的成员关系。IGMP协议是TCP/IP协议族中的一部分,主要用于组播路由器与主机之间的通信

- RFB协议是一种用于远程访问图形界面的协议。它允许用户通过网络连接到远程计算机,并在本地的客户端上查看和操作远程计算机的图形界面

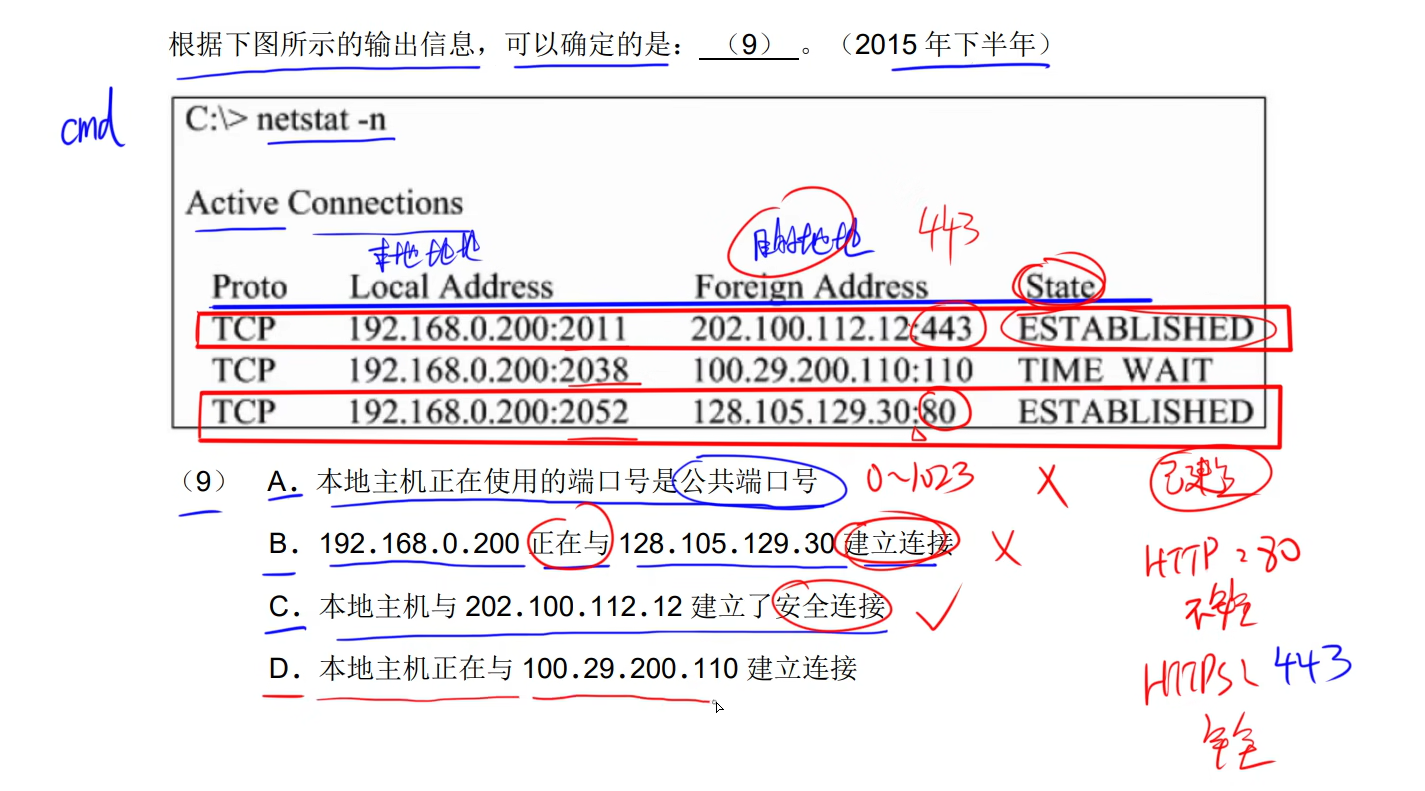

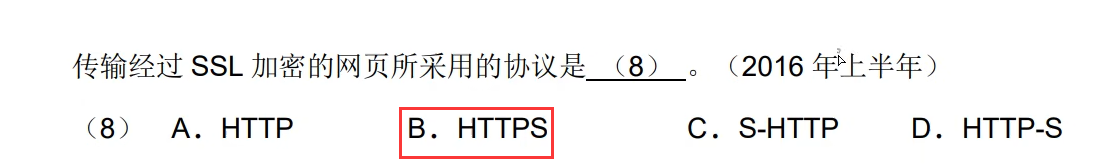

- Http端口号是80,不安全,Https(Http+SSL)端口号是443,安全,基于SSL安全协议

- AUX端口为异步端口,主要用于远程配置,也可用于拔号连接,还可通过收发器与MODEM进行连接。支持硬件流控制(Hardware Flow Control)。

- PP2P协议是一种允许两个或多个节点之间直接通信的协议。与传统的客户端-服务器模型不同,PP2P协议允许节点之间直接交换数据,而无需通过中间服务器。

- JGMP是因特网组管理协议

- JGMP是一种基于Java的通用管理协议。它可以用于网络设备、服务器、操作系统等各种管理系统之间进行通信和管理操作

- set协议是一种在计算机网络中使用的协议,它用于实现可靠的数据传输和通信。该协议可以用于建立连接、传输数据和断开连接等操作

- 边界网关协议(BGP)是运行于 TCP 上的一种自治系统的路由协议。 BGP 是唯一一个用来处理像因特网大小的网络的协议,也是唯一能够妥善处理好不相关路由域间的多路连接的协议。

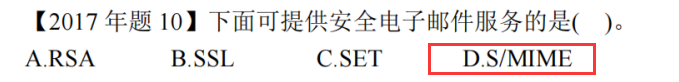

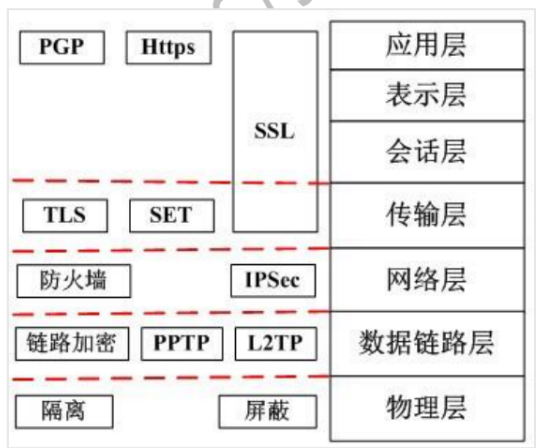

真题

真题

真题

真题

真题

真题

真题

真题

真题

真题

真题

真题

0-1023是公共端口号

讲解地址:2015年下半年第9题_哔哩哔哩_bilibili

真题

真题

真题

真题

真题

真题

真题

真题

讲解地址:209-网络安全协议_哔哩哔哩_bilibili

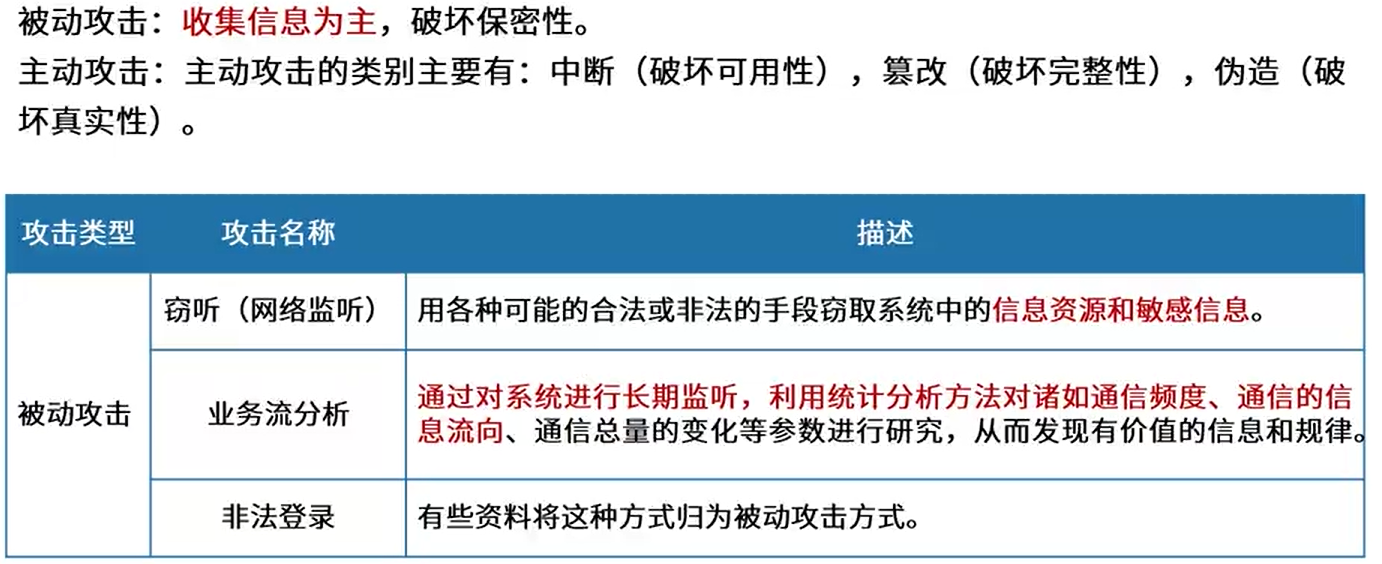

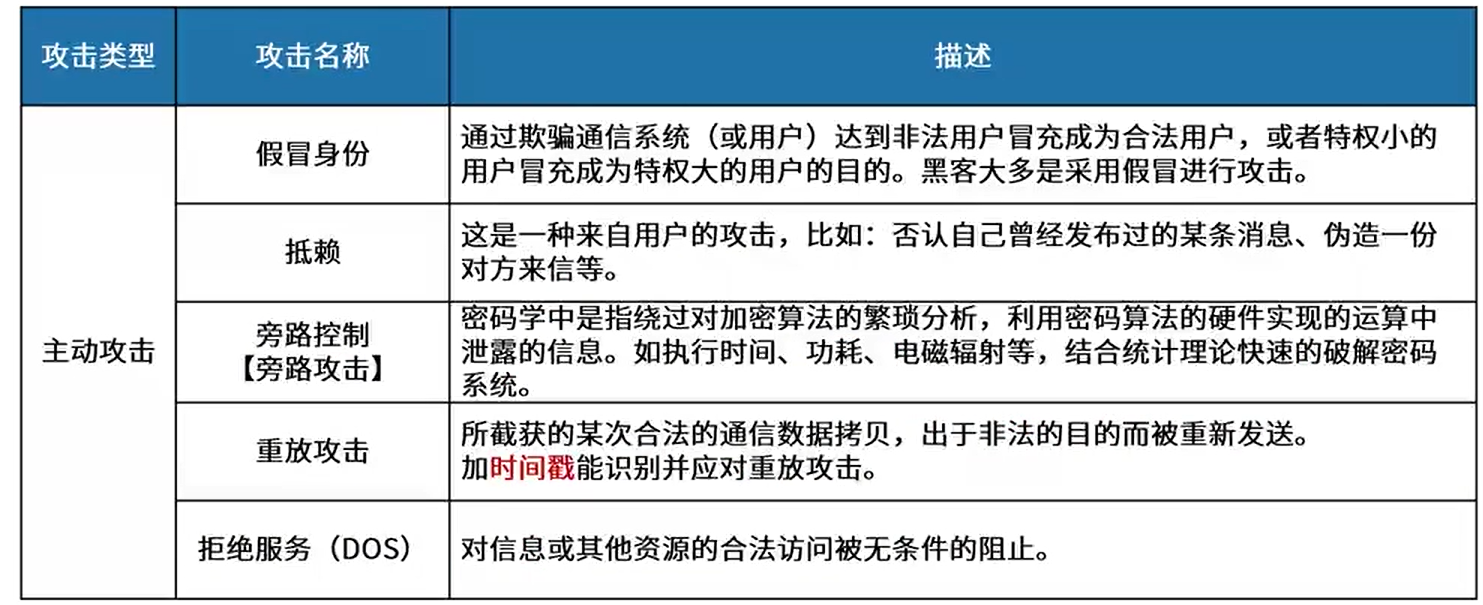

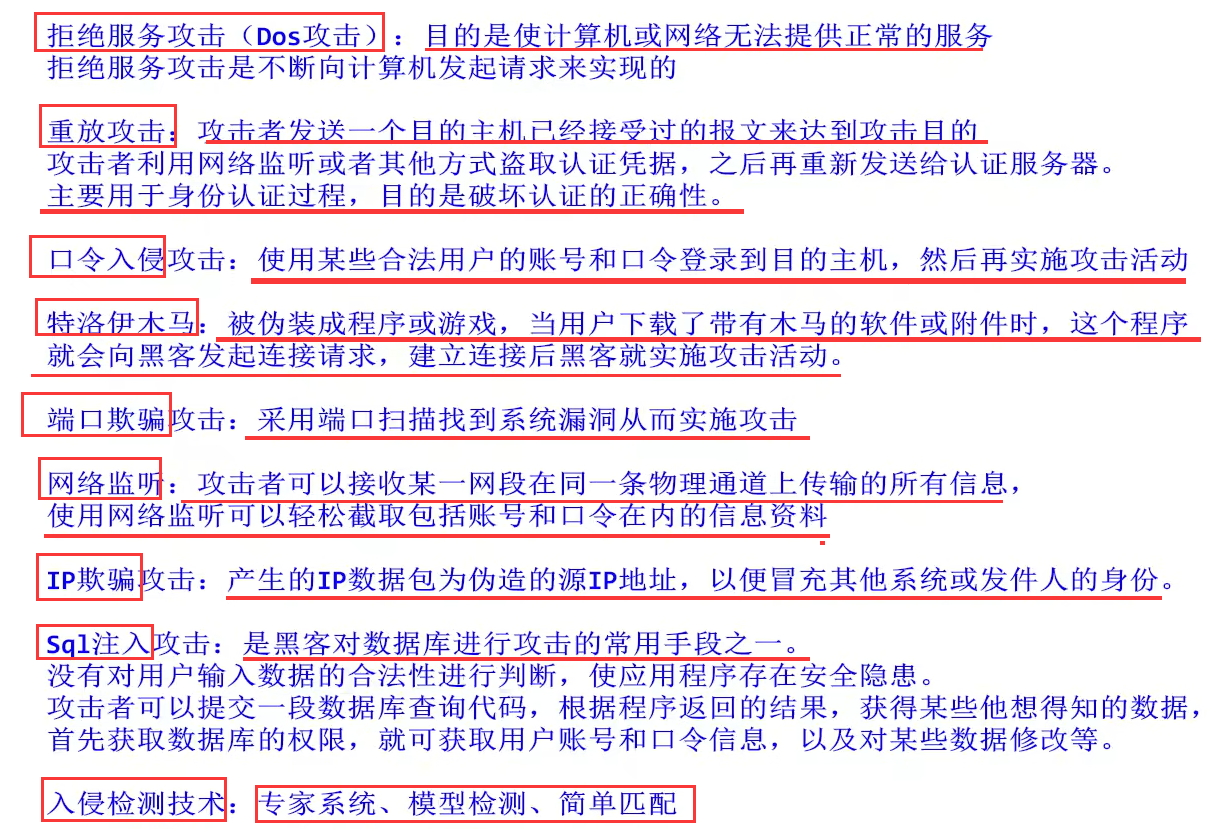

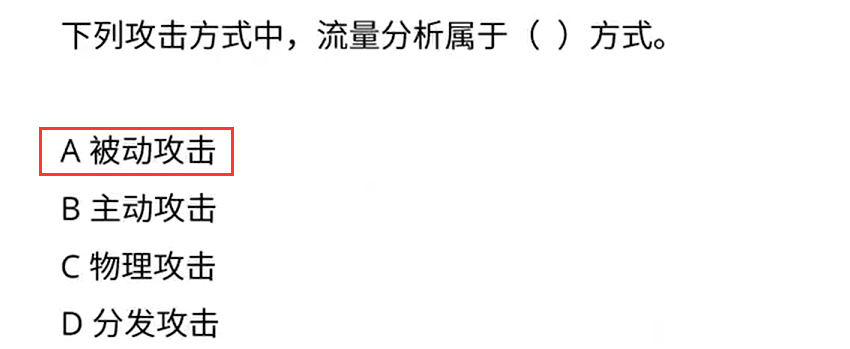

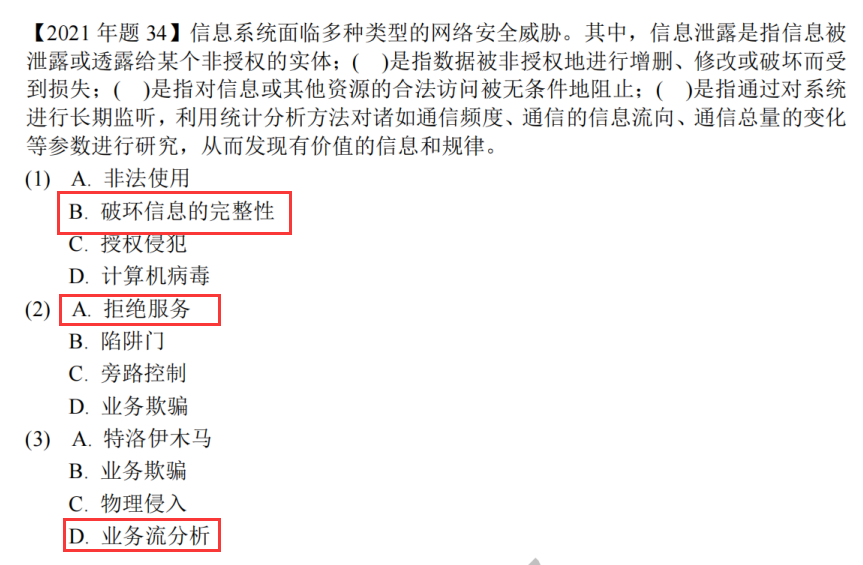

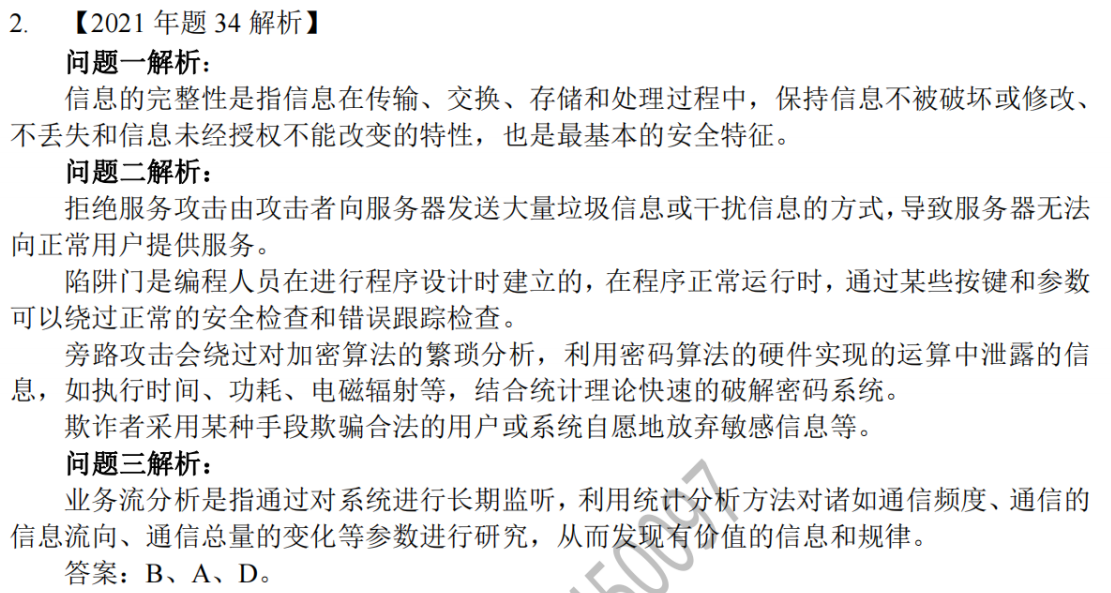

主动攻击与被动攻击

在网络管理中要防止各种安全威胁。安全威胁分为主要和次要两类,其中主要的威胁有:

(1)篡改管理信息:通过改变传输中的snmp报文实施未经授权的管理操作。

(2)假冒合法用户:未经授权的用户冒充授权用户。

企图实施管理操作次要的威胁为:

(1)消息泄露:snmp引擎之间交换的信息被第三者偷听。

(2)修改报文流:由于snmp协议通常是基于无连接的传输服务,重新排序报文流,延迟或重放报文的威胁都可能出现。这种威胁的危害性在于通过报文流的修改可能实施非法的管理操作。

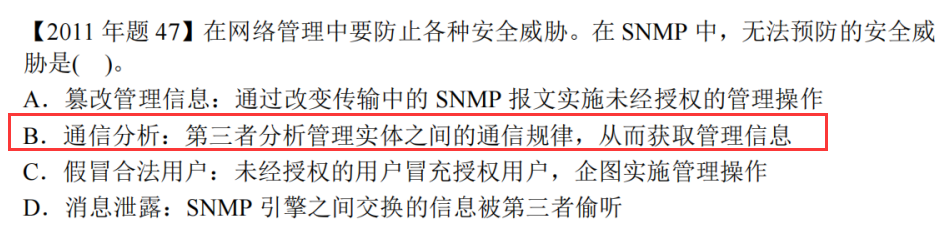

另外有两种威胁是安全体系结构不必防护的,因为不重要或者是无法预防。

(1)拒绝服务:因为很多情况下拒绝服务和网络失效是无法区别的,所以可以由网络管理协议来处理,安全系统不必采取措施。

(2)通信分析:第三者分析管理实体之间的通信规律,从而获取管理信息。

讲解地址:210-主动攻击与被动攻击_哔哩哔哩_bilibili

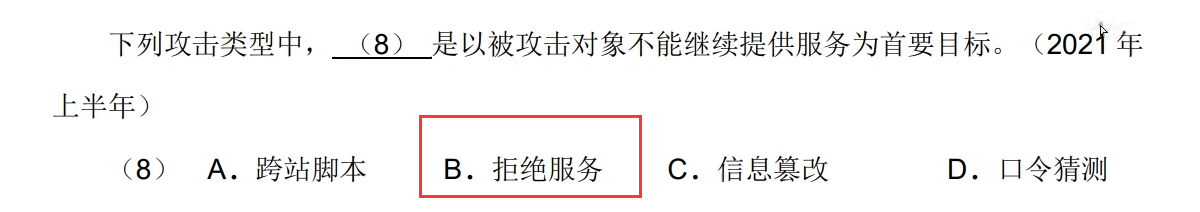

真题

真题

![]()

真题

真题

真题

真题

真题

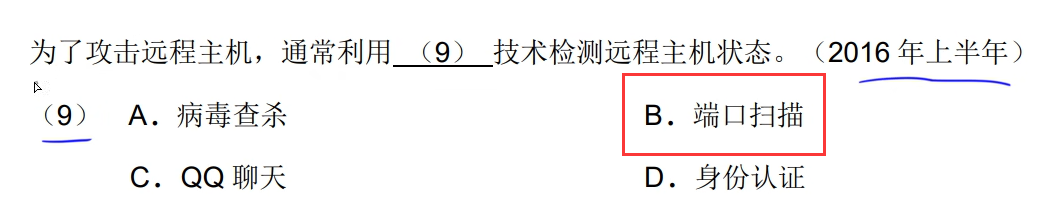

骚戴理解:这里的端口扫描很容易误认为是安全检测手段,其实是攻击手段,黑客去扫描端口哪里有漏洞就搞哪里

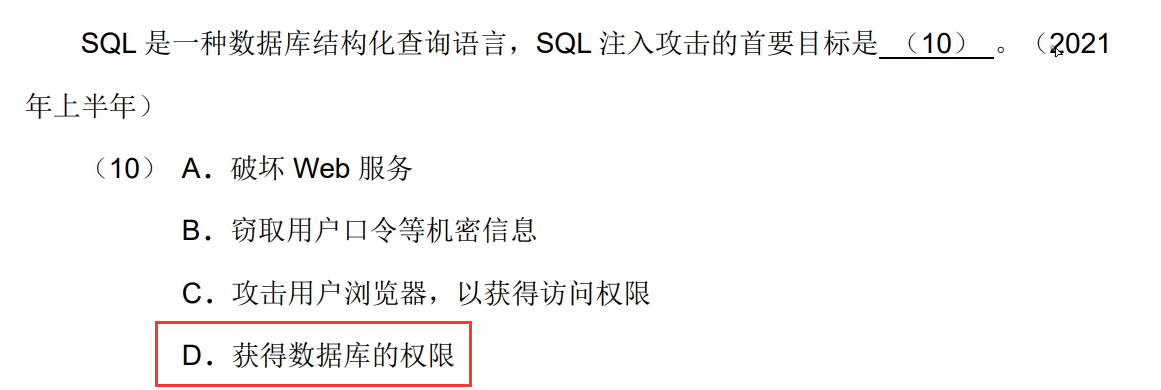

真题

真题

真题

真题

真题

真题

真题

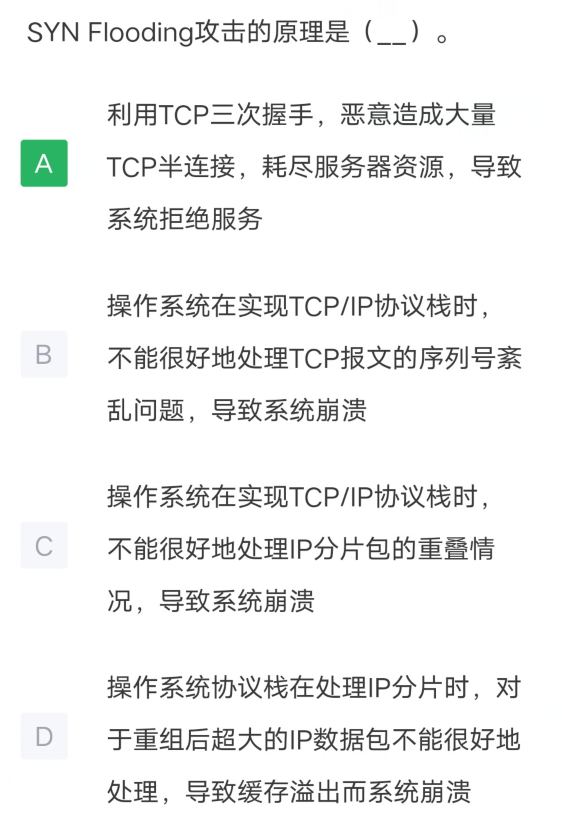

解析

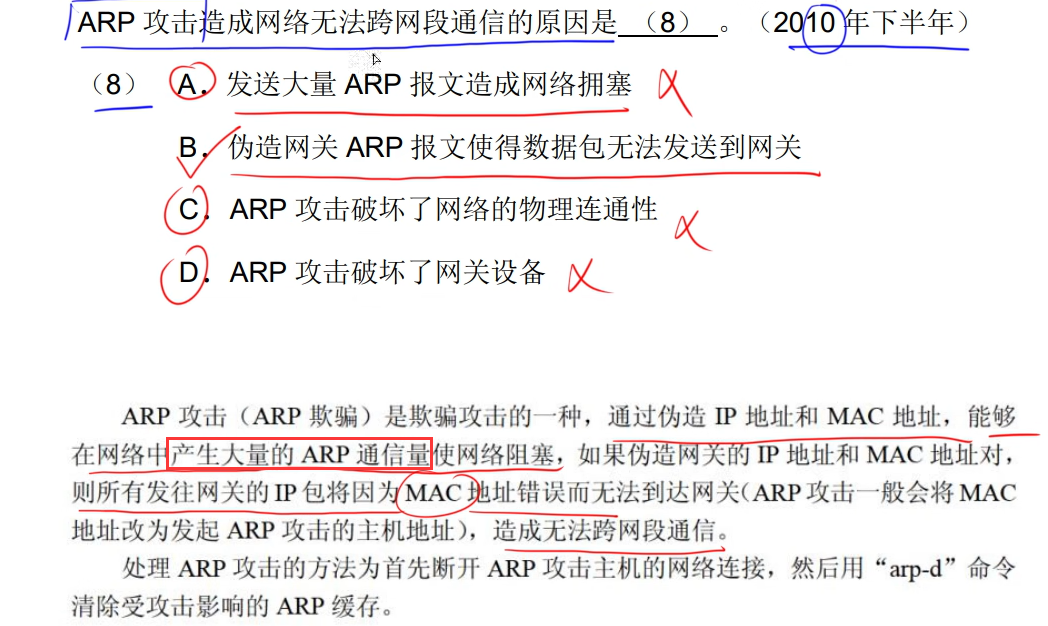

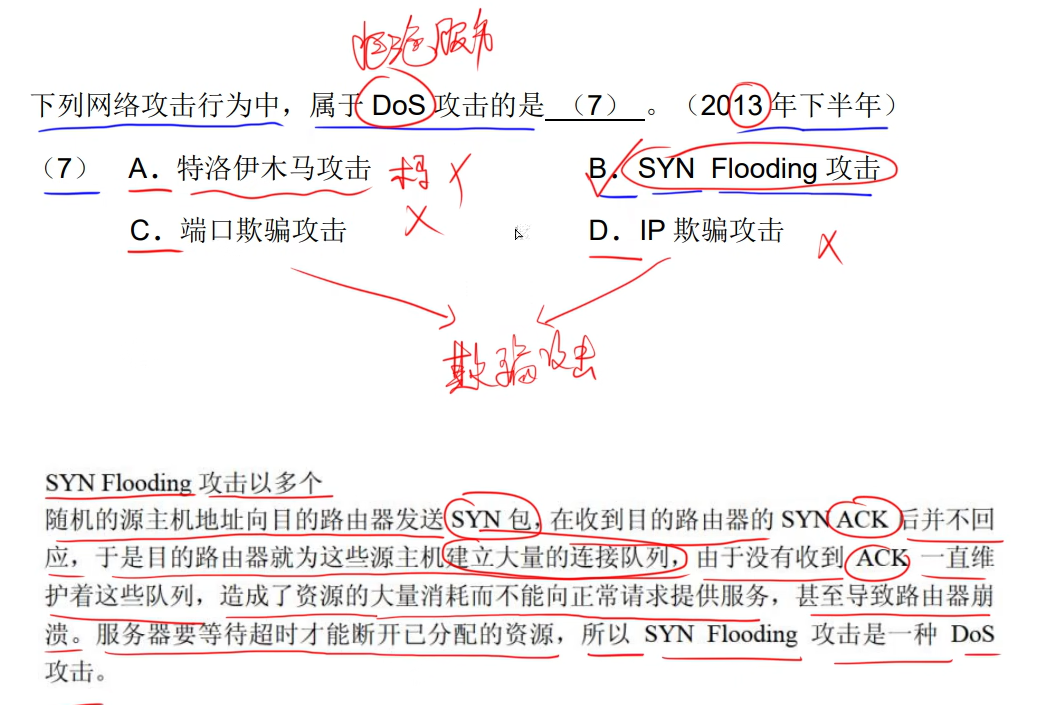

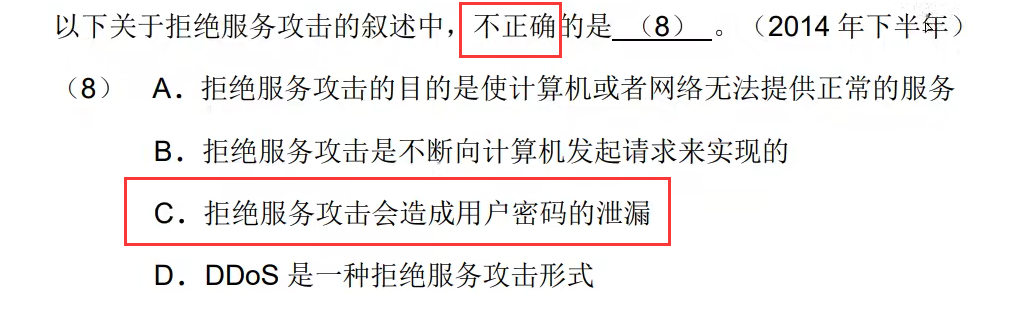

此题考察信息安全的抗攻击技术,出自书4.7章节,属于常规低频考点。SYN Flood攻击的原理。该攻击利用TCP三次握手的漏洞,向目标计算机发送大量的TCP连接请求(SYN报文)并不回应目标计算机的SYN-ACK报文,导致

目标计算机等待连接,形成大量的半连接造成资源浪费,最终导致服务不可用。攻击者还可以伪造源地址向目标计算机发起攻击。本段内容与TCP报文的处理过程没有直接关系,因此B、C、D选项错误,A选项正确

安全保护等级标准

讲解地址:211-安全保护等级标准_哔哩哔哩_bilibili

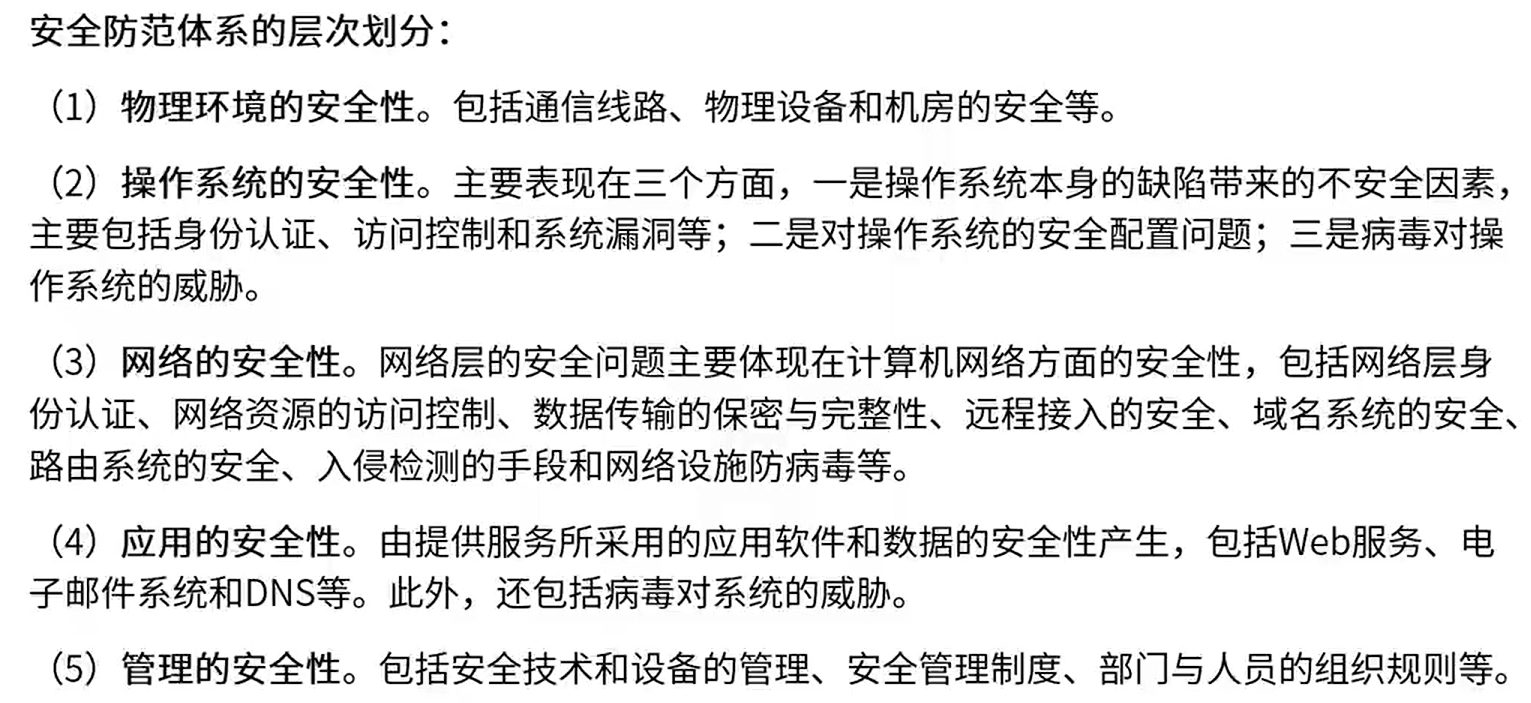

安全防范体系的层次

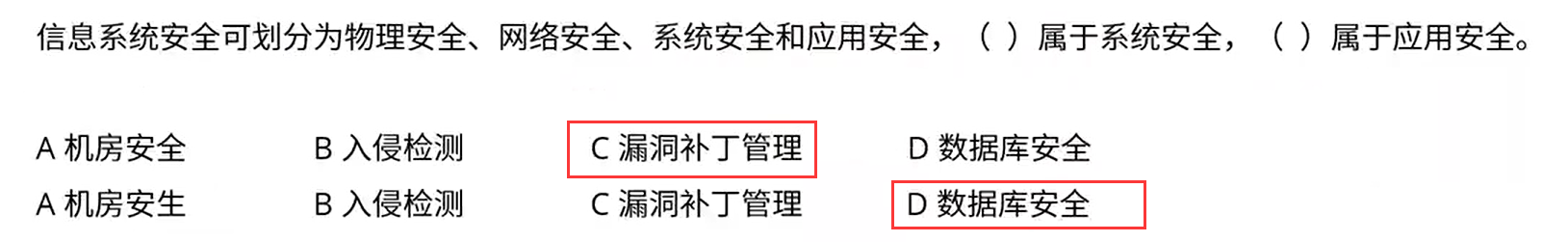

真题

讲解地址:212-安全防范体系的层次_哔哩哔哩_bilibili

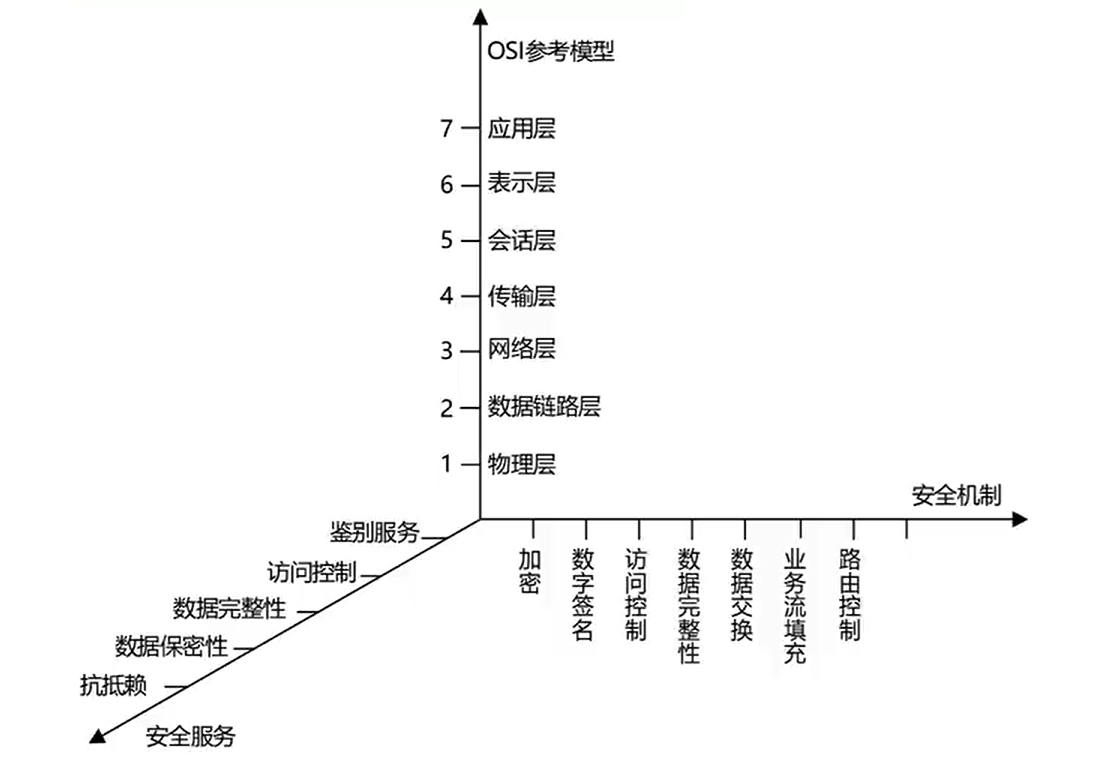

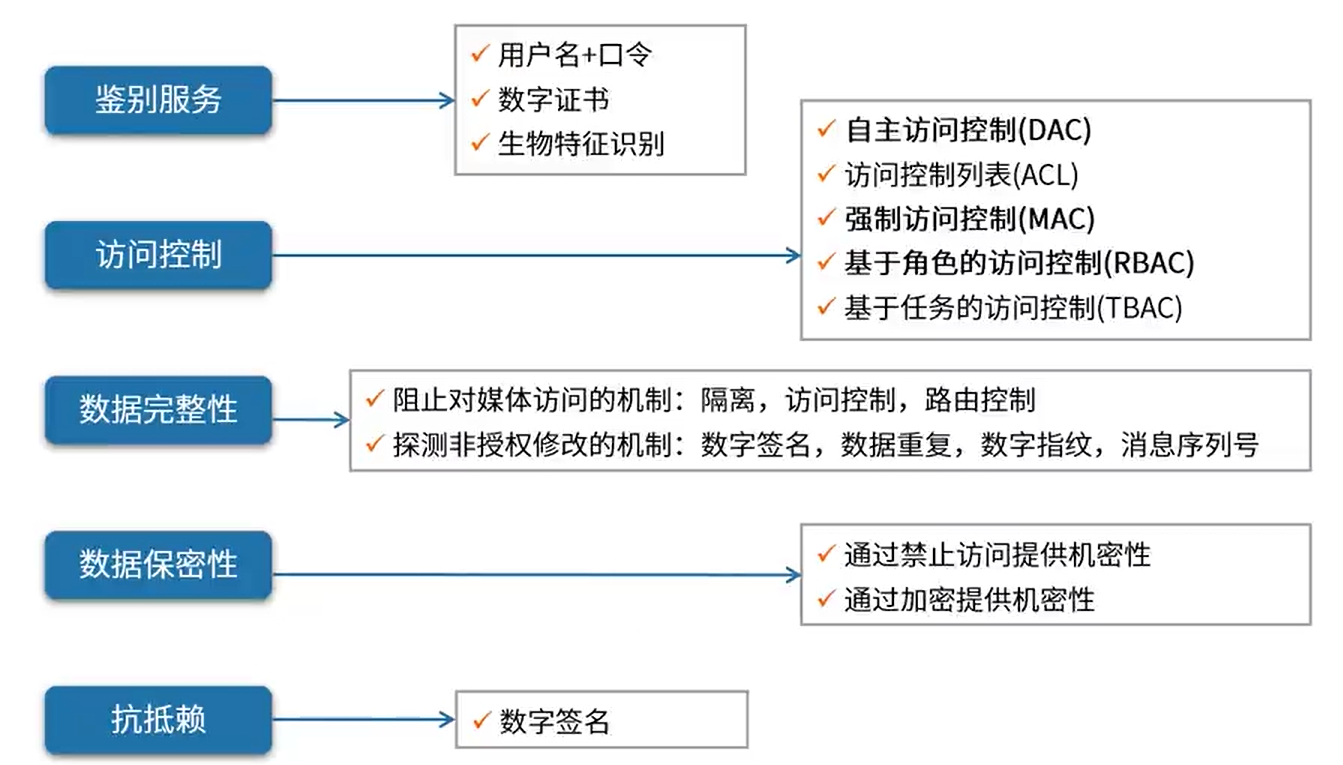

安全体系结构

讲解地址:213-安全体系结构_哔哩哔哩_bilibili

无家可归

真题

真题

真题

真题

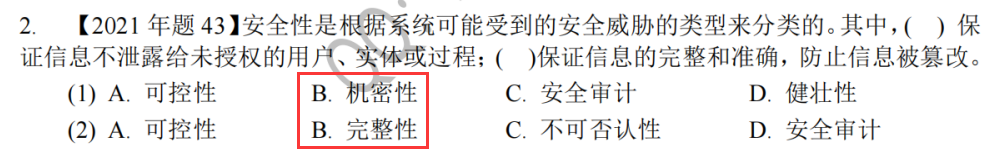

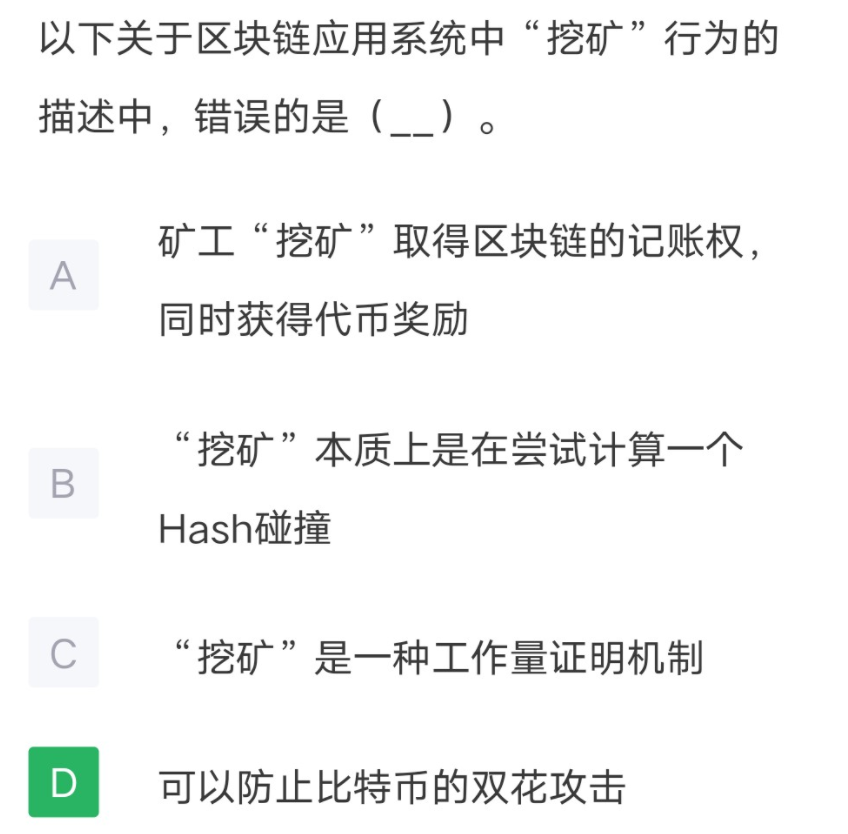

解析

此题考察区块链技术在比特币网络中的应用,属于超纲知识点。比特币网络采用“挖矿”来生成新的比特币,并通过计算哈希函数来确认交易的过程。哈希函数存在哈希碰撞现象,而工作量证明机制PoW是一种共识机制,其优势在于工作量越多收益越大。中本聪通过对区块加上时间戳的方式解决了“双花”问题,保证了交易记录的真实性和有效性。因此,A、B、C选项正确,D选项错误。

真题

解析

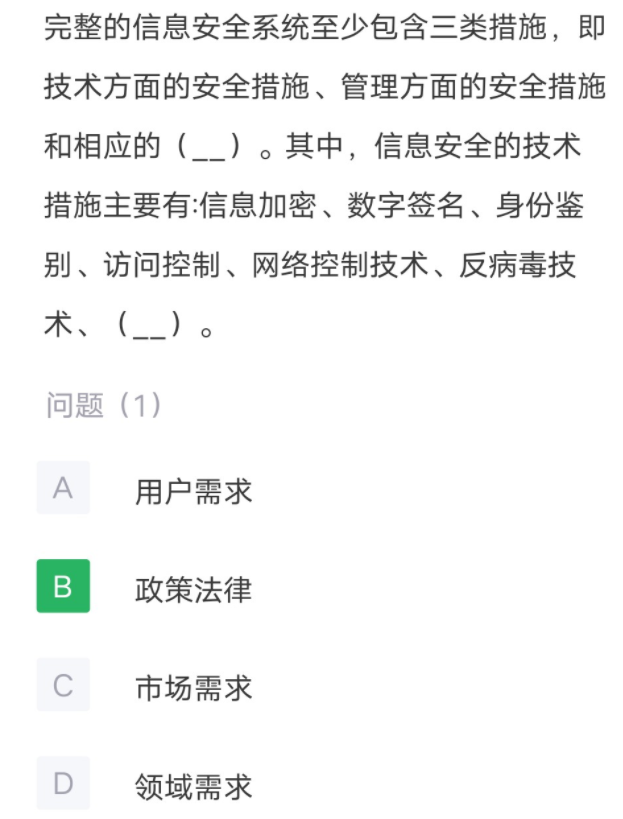

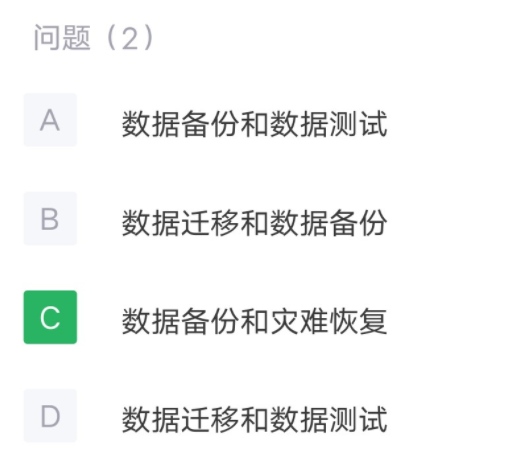

此题考察信息安全技术的相关概念,出自书本4.1章节,属于常规低频考点。一个完整的信息安全系统包括三类措施技术方面的安全措施、管理方面的安全措施和政策法律方面的安全措施。技术措施包括信息加密、数字签名、身份鉴别、访问控制、网络控制技术、反病毒技术、数据备份和灾难恢复等方面。安全管理方面应设立专门机构和人员,逐步完善管理制度和提供安全技术设施。信息安全管理主要涉及人事管理、设备管理、场地管理、存储媒体管理、软件管理、网络管理、密码和密钥管理等方面。综上,答案选择B、C选项。

)

数据统计分析与绘图)

---贪心算法(会场安排问题和最优服务次序问题))

--libgnss - NMEA数据处理)

)