一、什么是网络安全?

百度上对“网络安全”是这么介绍的:

网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露、系统连续可靠正常地运行,网络服务不中断。”

嗯…是不是感觉有点抽象。

那么我们再换一种表述:网络安全就是维护网络系统上的信息安全。

这里又涉及到一个名词“信息安全”。那么信息安全又是什么呢?

信息安全是指保护计算机硬件、软件、数据等不因偶然和恶意的原因而遭到破坏、更改和泄露。

OK,网络安全和信息安全的概念都搞明白了,接下来讨论一下,网络安全工程师是做什么的?

二、网络安全工程师

圈外人对网络安全工程师的了解,都是从影视剧开始的。

不过最初的认知都是“黑客”。

其实这种认知到也不能说有多么的错,只是站位不同,一个是“矛”,一个是‘盾“。

随着互联网发展和IT技术的普及,网络和IT已经日渐深入到日常生活和工作当中,社会信息化和信息网络化,突破了应用信息在时间和空间上的障碍,使信息的价值不断提高。但是与此同时,网页篡改、计算机病毒、系统非法入侵、数据泄密、网站欺骗、服务瘫痪、漏洞非法利用等信息安全事件时有发生。

现在,网络安全工程师的就业职位很广泛,总结下来主要有网络安全工程师、渗透测试工程师、网络安全分析师、数据恢复工程师、网络构架工程师、网络集成工程师、网络安全编程工程师。

三、网络安全常见内容

常见网络安全术语

安全一般有五个属性:**保密性、完整性、可用性、可控性和不可抵赖性。**这五个属性适用于国家信息基础设施的教育、娱乐、医疗、运输、国家安全、电力供给及通信等广泛领域。

保密性:

完整性:

可用性:

可控性:

不可抵赖/否认性:

常见攻击形式

- 中断是以可用性作为攻击目标,它毁坏系统资源,使网络不可用。

- 截获是以保密性作为攻击目标,非授权用户通过某种手段获得对系统资源的访问。

- 修改是以完整性作为攻击目标,非授权用户不仅获得访问而且对数据进行修改。

- 伪造是以完整性作为攻击目标,非授权用户将伪造的数据插入到正常传输的数据中。

常见的漏洞、病毒、木马等

先来看看计算机网络通信面临的威胁:

- 截获——从网络上窃听他人的通信内容

- 中断——有意中断他人在网络上的通信

- 篡改——故意篡改网络上传送的报文

- 伪造——伪造信息在网络上传送

截获信息的攻击称为被动攻击,而更改信息和拒绝用户使用资源的攻击称为主动攻击

病毒、蠕虫、木马、炸弹都属于恶意程序

病毒:破坏计算机功能或数据,以破坏为主,传染其他程序的方式是通过修改其他程序来把自身或其变种复制进去完成的,典型的熊猫烧香

蠕虫:通过网络的通信功能将自身从一个结点发送到另一个结点并启动运行的程序,典型的应用于耗尽对方的计算机资源

木马:后门程序,以窃取信息为主,它的特点是能与外界通信

逻辑炸弹:一种当运行环境满足某种特定条件时执行其他特殊功能的程序

通过上述的介绍,大家可以了解到常见的网络病毒种类和网络安全相关内容,像系统病毒、蠕虫病毒、木马病毒、脚本病毒、后门病毒等,都是很常见的网络病毒。

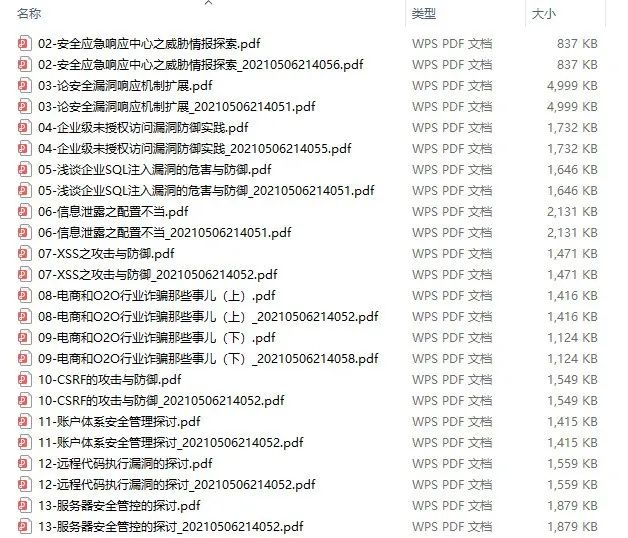

为了帮助大家更好的学习网络安全,我给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂这些资料!

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

由于篇幅有限,各位直接点击嚯取哦:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

黑客&网络安全如何学习?

今天只要你给我的文章点赞,我自己多年整理的282G 网安学习资料免费共享给你们,网络安全学习传送门,可点击直达获取哦!

由于篇幅有限,各位直接点击嚯取哦:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

如果你是准备学习网络安全或者正在学习,下面这些你应该能用得上:

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析😝有需要的小伙伴,可以点击下方链接免费领取或者V扫描下方二维码免费领取🆓

小白成长路线图

许多入门者转行网络安全,或者是有一定基础想进一步深化学习,却发现不知从何下手。接下来我将从成长路线开始一步步带大家揭开网安的神秘面纱。

1.成长路线图

共可以分为:

一、基础阶段

二、渗透阶段

三、安全管理

四、提升阶段

同时每个成长路线对应的板块都有配套的视频提供:

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

SRC技术文档汇总

还有大家最喜欢的黑客技术、

绿盟护网行动

网络安全源码合集+工具包

网络安全面试题

最后就是大家最关心的网络安全面试题板块

所有资料共87.9G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方CSDN官方合作二维码免费领取哦~

)

![[vulnhub] pWnOS v2.0](http://pic.xiahunao.cn/[vulnhub] pWnOS v2.0)

(操作系统、进程的概念))

)

:从基础到优化)

)