目录

- 前言

- 一、后端

- 1.ruoyi-admin

- 2.ruoyi-common

- 3.ruoyi-framework

- 4. ruoyi-generator(可删除)

- 5.ruoyi-quartz(可删除)

- 5.ruoyi-system

- 6. ruoyi-ui

- 7.sql

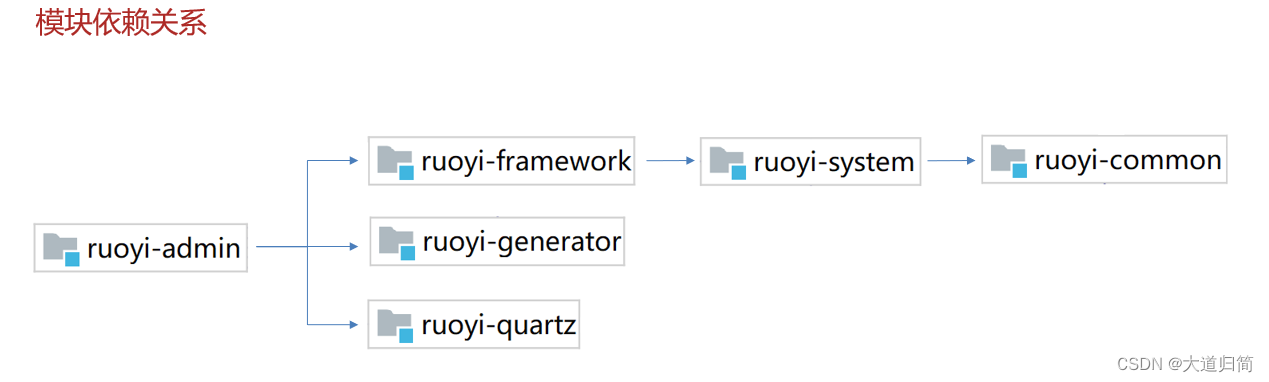

- 8.依赖关系

- 9. 总结

- 二、前端

- 三、SQL

前言

提示:本篇叙述若依前后端项目结构

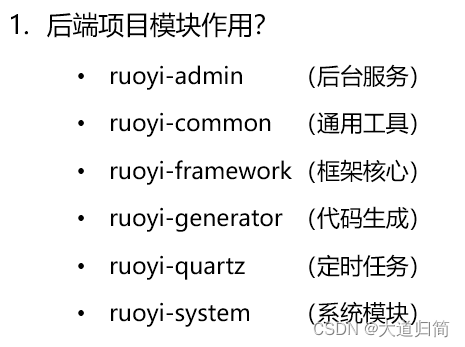

一、后端

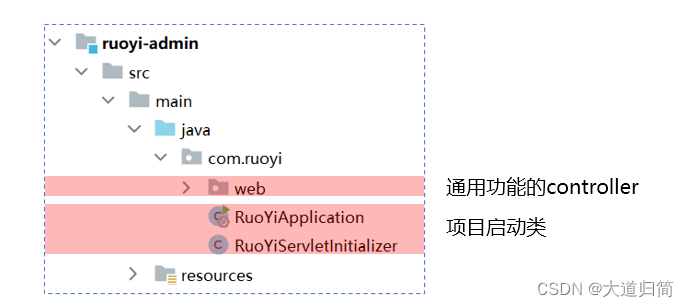

1.ruoyi-admin

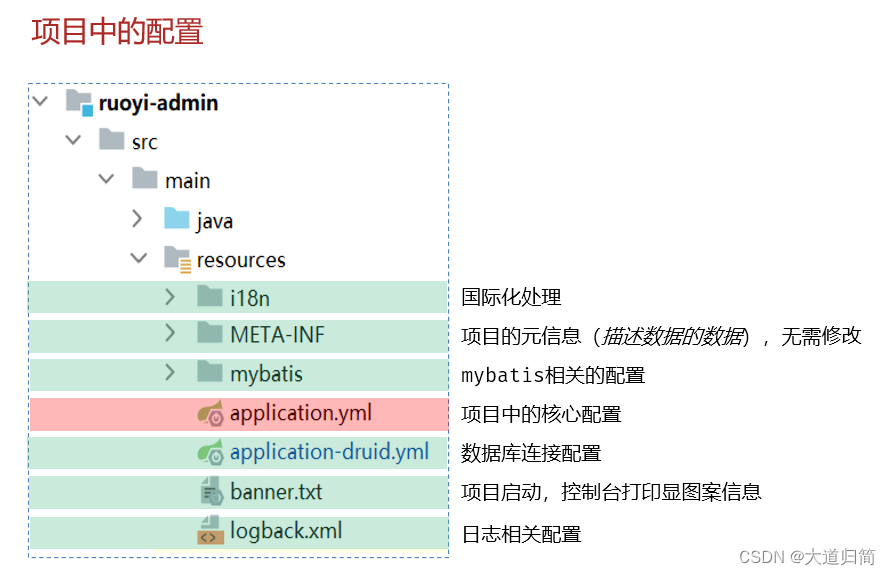

resources:

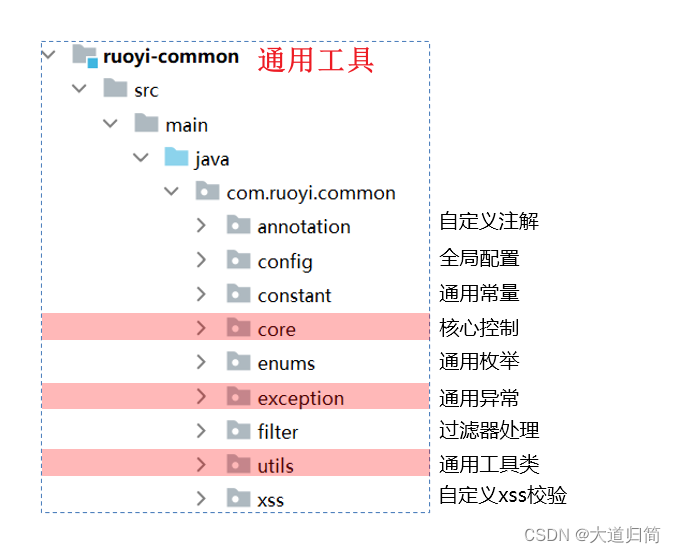

2.ruoyi-common

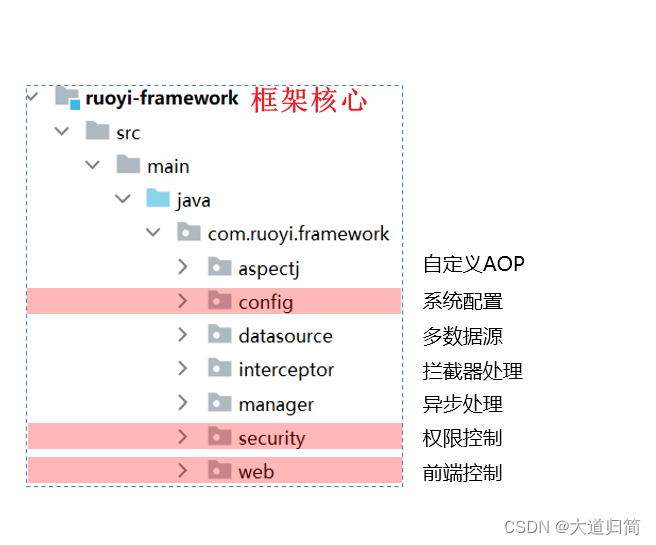

3.ruoyi-framework

4. ruoyi-generator(可删除)

代码生成器,根据表生成后端业务(Controller+Service+Dao)。在系统工具菜单中;

5.ruoyi-quartz(可删除)

定时任务,在系统监控菜单中;

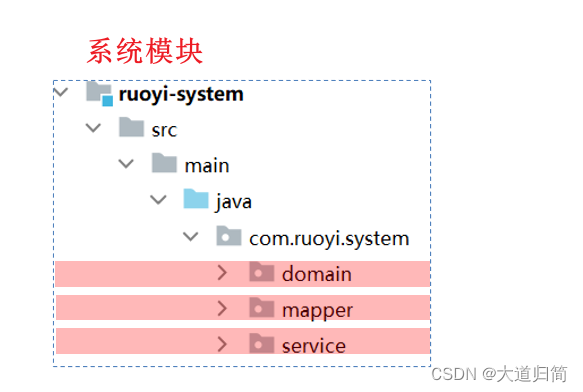

5.ruoyi-system

6. ruoyi-ui

若依框架前端。由于前端不是基于Vue3,因此我们不用关注,再下文会讲解三方基于Vue3的前端项目。

7.sql

sql文件

8.依赖关系

9. 总结

二、前端

三、SQL

)

)

![[笔记] ONNX Export笔记[进行中...]](http://pic.xiahunao.cn/[笔记] ONNX Export笔记[进行中...])