目录

背景

bug的产生

bug复现

JNDI

网络安全学习路线 (2024最新整理)

学习资料的推荐

1.视频教程

2.SRC技术文档&PDF书籍

3.大厂面试题

特别声明:

背景

log4j这次的bug,我相信大家都已经知道了,仅以这篇文章来记录下从这个bug中学习到的东西。

bug的产生

log4j2 RCE 漏洞总体来说是通过 JNDI 注入来完成的,具体的有 RMI 协议的方式和 LDAP 协议等不同方式,其实简单的来说,就是你输入和输出的数据会被记录到java的日志当中,并且会打印出来,而log4j会去根据某个符合来进行解析,而不是只是把日志答应出来,当你输入的数据符合条件的时候,就会去请求远程服务器,拿到那个服务器的命令,然后回本服务器上进行命令操作,这很危险的,可能会直接导致数据丢失、泄露,服务挂掉等一系列的问题。

bug复现

参考这篇文章

(环境搭建+复现)CVE-2021-44228 Apache Log4j 远程代码执行漏洞本来以为都可以复现出来了,结果是我的jdk版本是8u241的,直接就报异常了,然后我大概搜了一下,没有找到低版本的jdk,就算了吧。

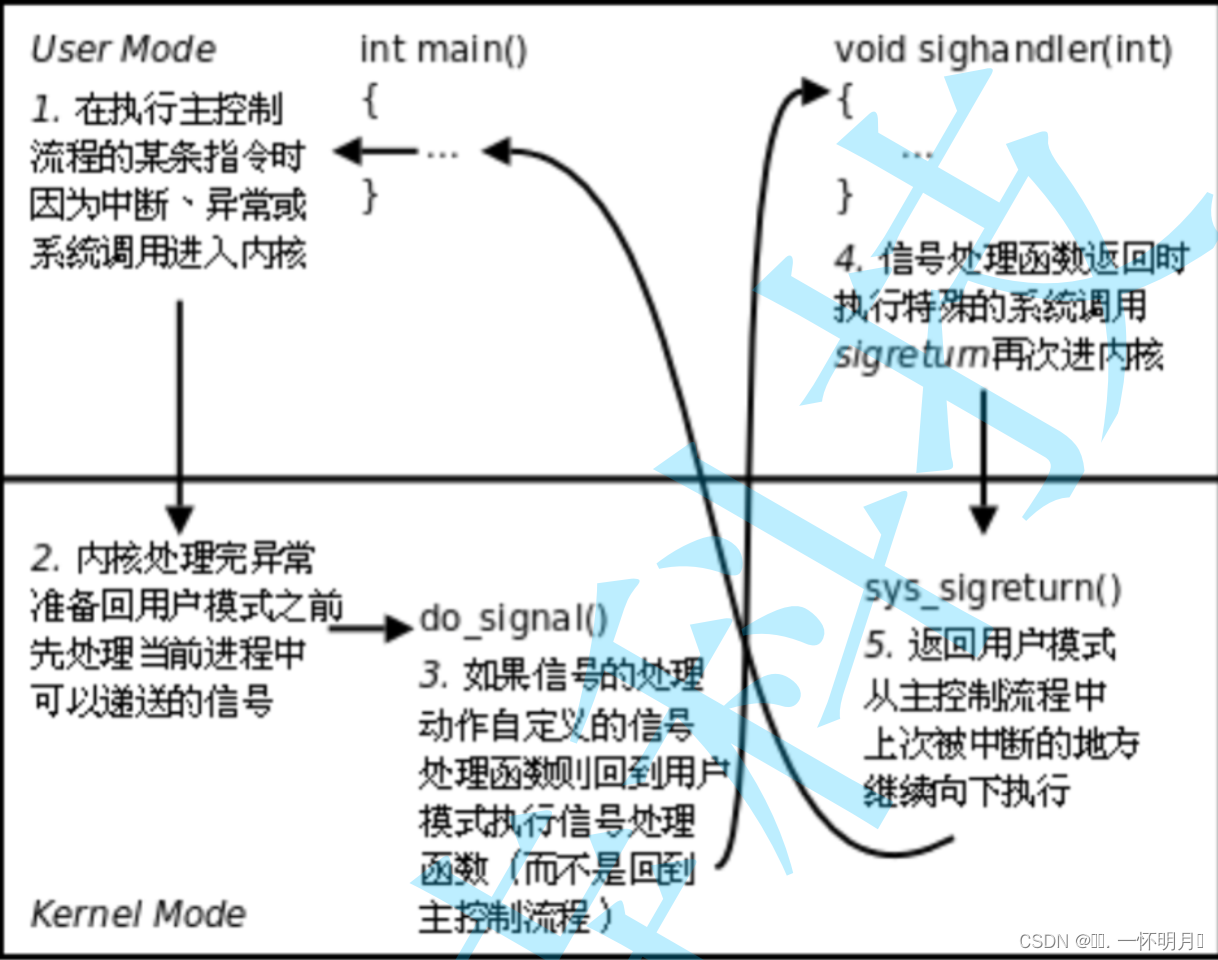

JNDI

JNDI是 Java 命名与目录接口(Java Naming and Directory Interface),应用程序编程接口和服务供应商接口。应用程序编程接口提供了Java应用程序访问各种命名和目录服务的功能,服务供应商接口提供了任意一种服务的供应商使用的功能。

最好理解的就是java中对于数据库的连接方式,其实就是JAVA定义了JDBC的接口,各个厂家来去做对应实现,比如druid、Hikaricp等,springboot2 默认数据库连接池HikariCP

那当初为什么要设计一个JNDI的这个东西出来那? 其实主要是为了spring的一个扩展性,因为你作为框架,你的功能可以不那么全面,但是你的扩展性一定要好,给其他的开发者更多可以自定义的空间。但是那,现在爆出了这个log4j的bug导致出现了程序安全性的问题,所以这其实是在为了保证程序扩展性的同时,没有将对应的安全性做好而出现的问题。

网络安全学习路线 (2024最新整理)

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言扣1或者关注我我后台会主动发给你!

第一阶段:安全基础

网络安全行业与法规

Linux操作系统

计算机网络

HTML PHP Mysql Python基础到实战掌握

第二阶段:信息收集

IP信息收集

域名信息收集

服务器信息收集

Web网站信息收集

Google hacking

Fofa网络安全测绘

第三阶段:Web安全

SQL注入漏洞

XSS

CSRF漏洞

文件上传漏洞

文件包含漏洞

SSRF漏洞

XXE漏洞

远程代码执行漏洞

密码暴力破解与防御

中间件解析漏洞

反序列化漏洞

第四阶段:渗透工具

MSF

Cobalt strike

Burp suite

Nessus Appscea AWVS

Goby XRay

Sqlmap

Nmap

Kali

第五阶段:实战挖洞

漏洞挖掘技巧

Src

Cnvd

众测项目

热门CVE漏洞复现

靶场实战

学习资料的推荐

学习框架已经整理完毕,现在就差资料资源了,我这里整理了所有知识点对应的资料资源文档,大家不想一个一个去找的话,可以参考一下这些资料!

1.视频教程

2.SRC技术文档&PDF书籍

3.大厂面试题

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。