在蓝队的面试中,我们有可能会被问到对可能被入侵的机器,怎么样去排查,下面就来总结一下

1.Windows入侵排查

1.检查系统账号的安全

检测系统账号,其实最重要的就是一个点 "查看服务器是否存在可疑账号、新增账号。"

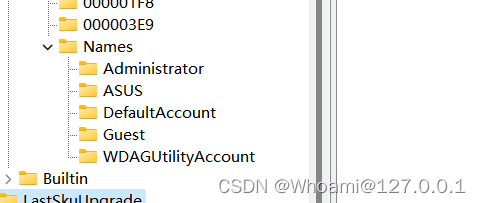

最简单的方法就是去注册表里面查看

HKEY_LOCAL_MACHINE ----> SAM ---->Domain ---->Users -------->Name

如果里面有一个$j结尾的账号,说不定就是一个黑客的隐藏账号

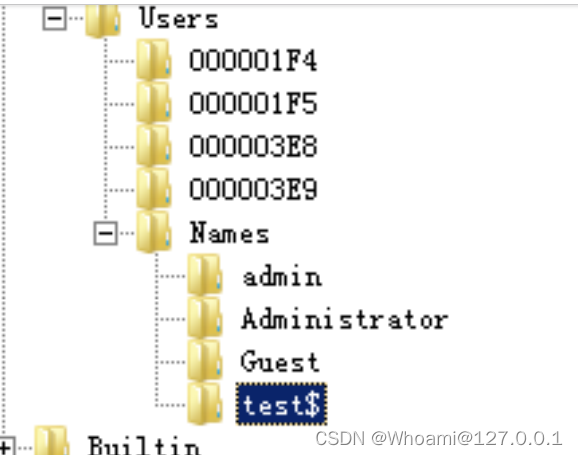

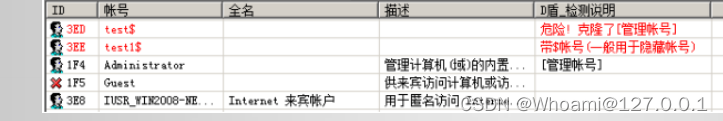

如果是下面的这样的话,穿了说不定黑客在你这里创建一个后门账号

或者你直接用D盾_web查杀工具来扫也是可以的

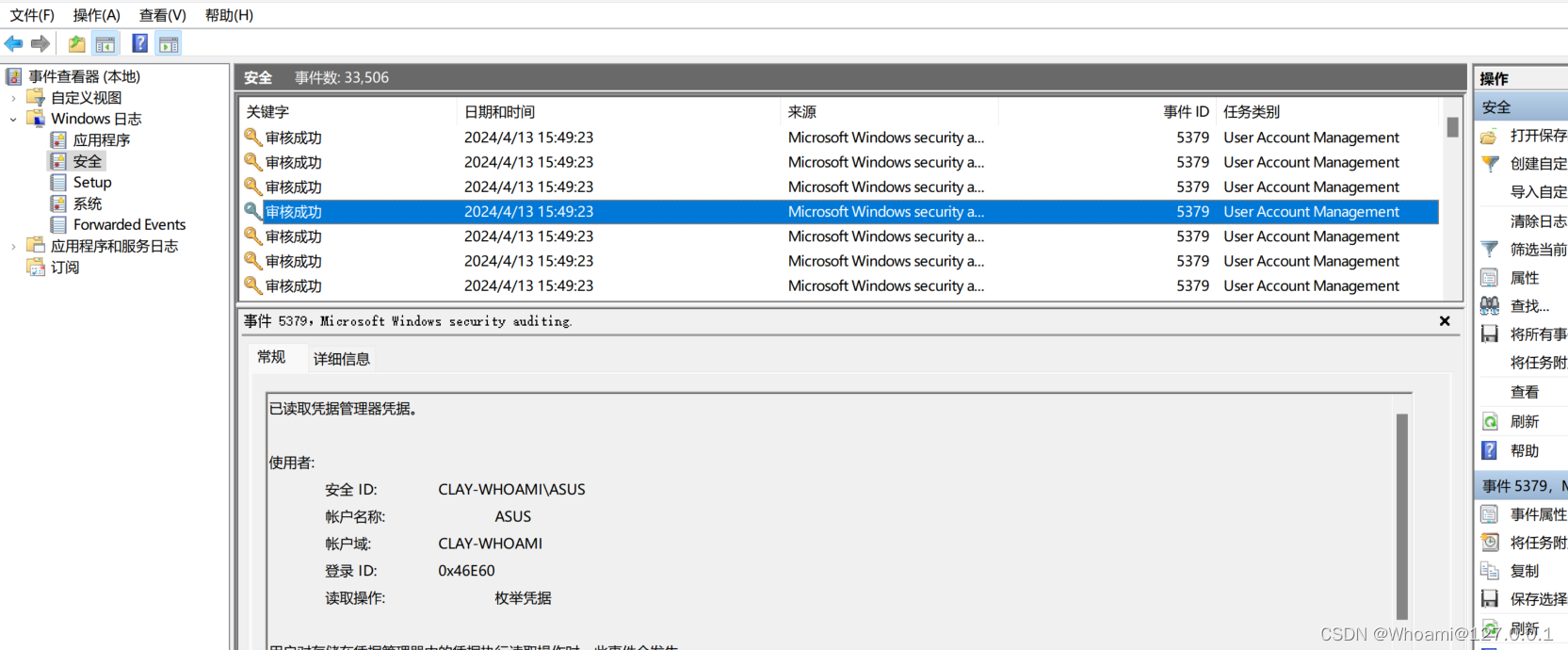

2.查看Windows安全日志

直接Win+R调用eventvwr.msc(这是一个UAC白名单程序记不记得,可以提权的噢)

这里可以看见Windows的安全日志(但是黑客可能删掉了)

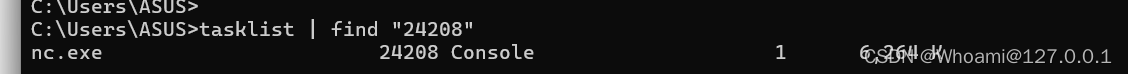

3.查看可疑的端口,进程

先敲上这样的一个命令

netstat -ano然后我们就可以去寻找一些可疑的端口(其实这个也难,因为强的黑客通常会伪装)

如果你有幸能发现这样的东西(一看就知道是一个大神)就可以那他的PID去查

如果这样都能发现的话,那孩子,你无敌了!!!!

当然了还可以去看一下有没有一些CPU占用高的应用,以及一些没有描述信息的进程

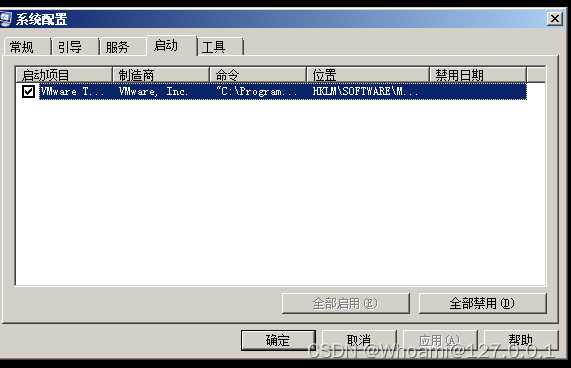

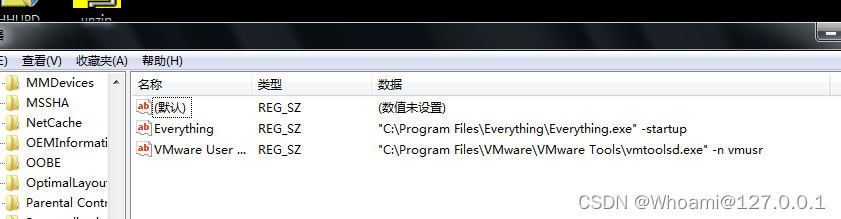

4.检查启动项,计划任务,服务

这三个地方,都是可以被用来提权或者维权的!!!!

首先就是启动项,去cmd直接敲msconfig,看看有没有黑客在乱搞

然后就是去注册表看一下了

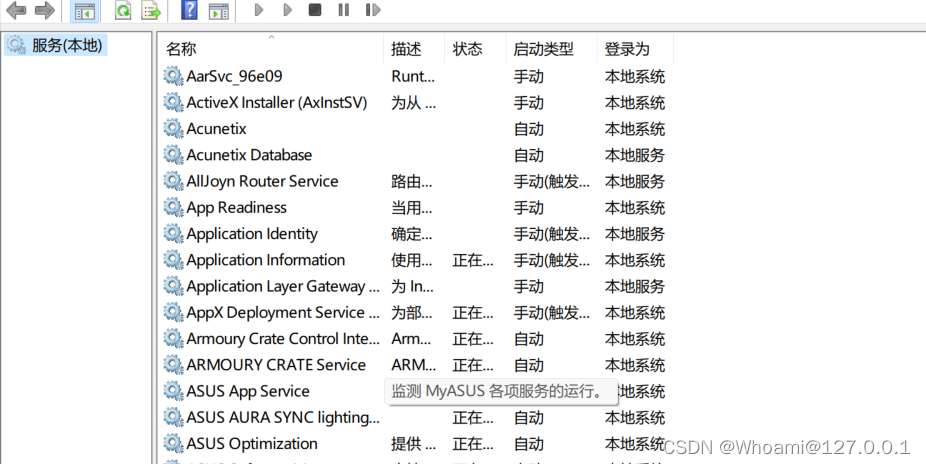

然后就是去服务看看(这个也是很难直接发现的)

services.msc

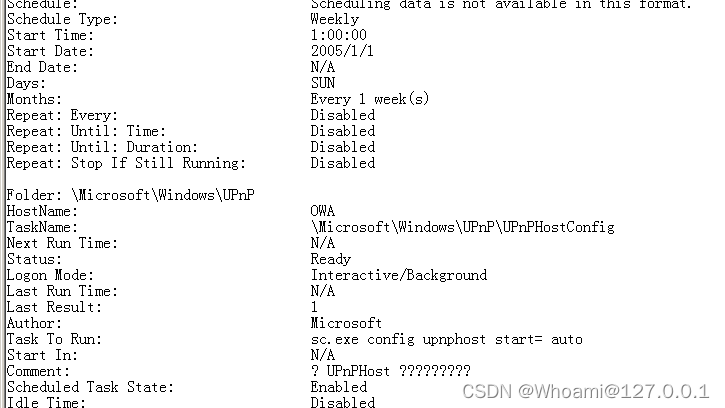

然后就是计划任务

chcp 437 //不执行这个,有可能会无法加载资源

schtasks /query /fo LIST /v >>1.txt

因为返回信息很多,所以最好是把它输出到一个文件里面去查看

5.查看最近打开的文件

5.查看最近打开的文件

直接去cmd里面敲上这个,就能看见本机最近打开了什么

%UserProfile%\Recent2.Linux入侵排查

下面,我们来讲一下Linux的入侵排查

1.账号安全

这两个文件不用我多说了吧,一个放信息,一个放密码

/etc/passwd //查看除了root是否还有UID那些为0的用户

/etc/shadow 查询语法

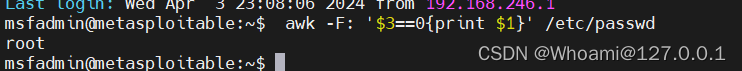

awk -F: '$3==0{print $1}' /etc/passwd 查看uid为0的特权账户(看一下是否有黑客创建了后门高权限用户)

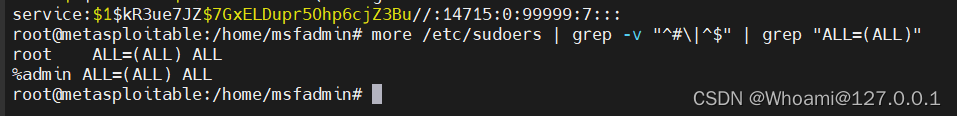

查看sudo权限的赋予

more /etc/sudoers | grep -v "^#\|^$" | grep "ALL=(ALL)" 尽量不给一些普通账号sudo权限

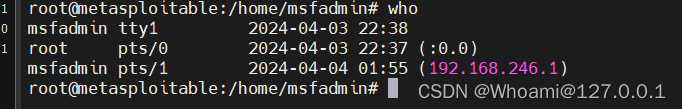

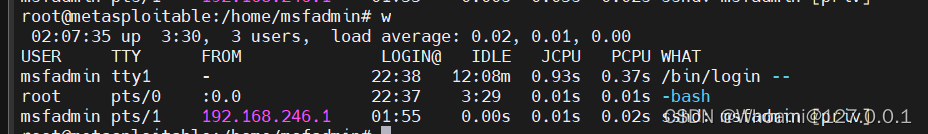

查看当前登录的用户(这个还是很重要的)

whotty为本地登录,pts为远程登录

查看系统的信息(当前用户的行为)

w //就是这么简单粗暴

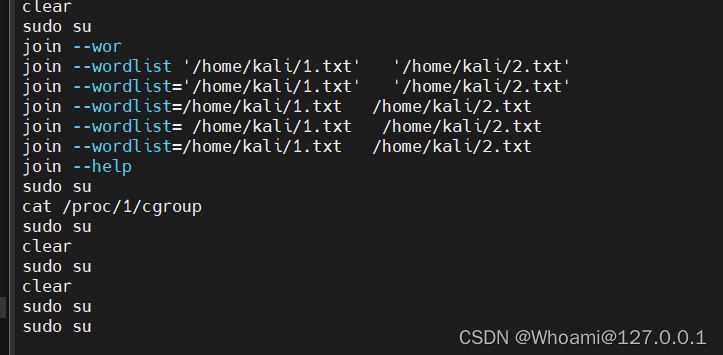

2.历史命令

这个可以到对应的用户的home目录下执行下面的命令

cat .bash_history

cat .zsh_history

3.检查异常端口

netstat -antulp | more4.检查异常的进程

还是一样,如果你能在端口出发现异常,你就能根据它的pid去查询对应的进程

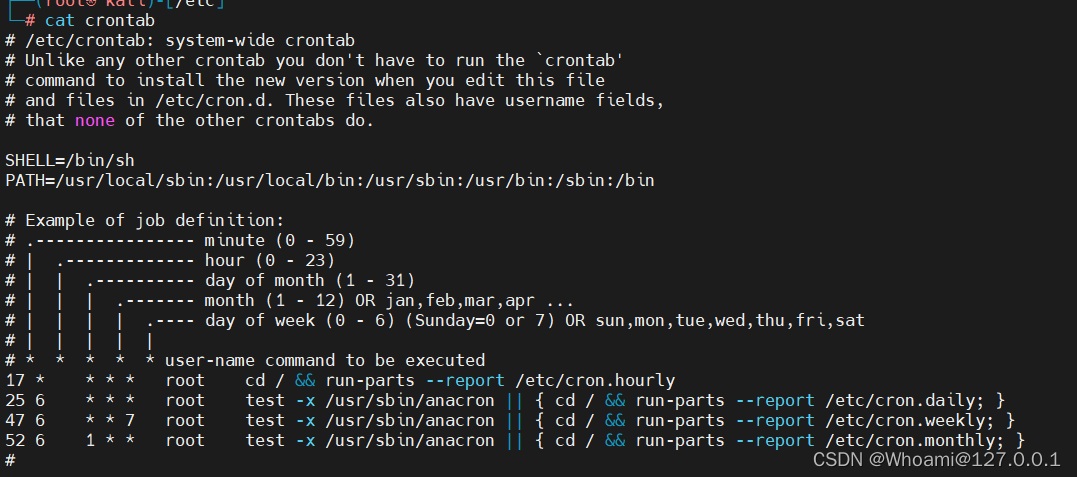

ps -aux | grep "PID"5.查看计划任务

其实这些都是提权的办法,会攻击,就会防守,未知攻,焉知防!!!

cd /etc

cat crontab

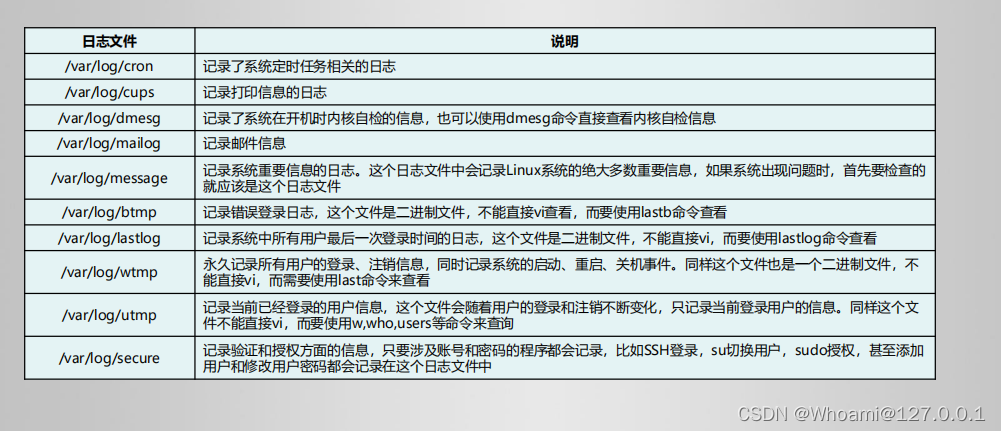

6.查看系统的日志

这个命令有一个bug,就是/var/log/secure这个地方还不一定用这个文件,至少我的kali和Ubuntu都没得

![]()

但是还是把命令贴出来

查看成功登录的ip

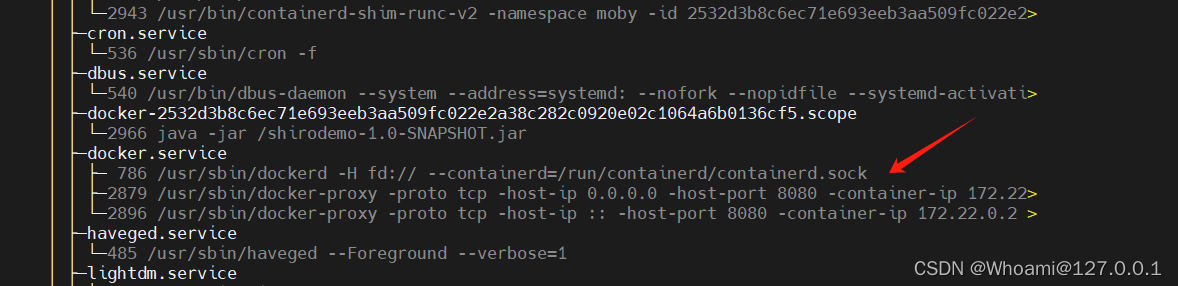

grep "Accepted " /var/log/secure | awk '{print $11}' | sort | uniq -c | sort -nr | more7.查看当前服务

这个命令会列出当前的所有的服务

systemctl status可以看见docker这些服务

---数字排序(哈希、排序))

- 18 管理科学-运筹学基础 (2)》)

——再探管道)

)

-- 移植标定栈时主机厂、供应商应该做什么?(1))

的详细深度推导过程)

-- 制作镜像及部署准备)