FlowShadow(流影),Ntm(派网),Elastiflow。

Arkime+suricata,QNSM+suricata,Malcolm套件。

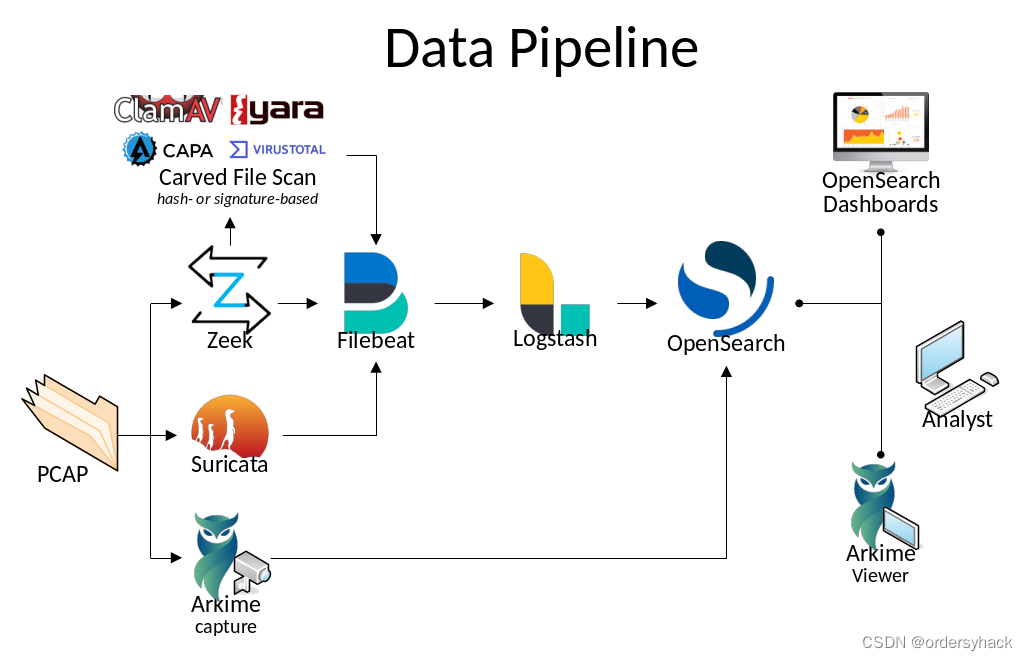

Malcolm套件优点:支持文件还原反病毒引擎(clamav/yara)。Malcolm | A powerful, easily deployable network traffic analysis tool suite

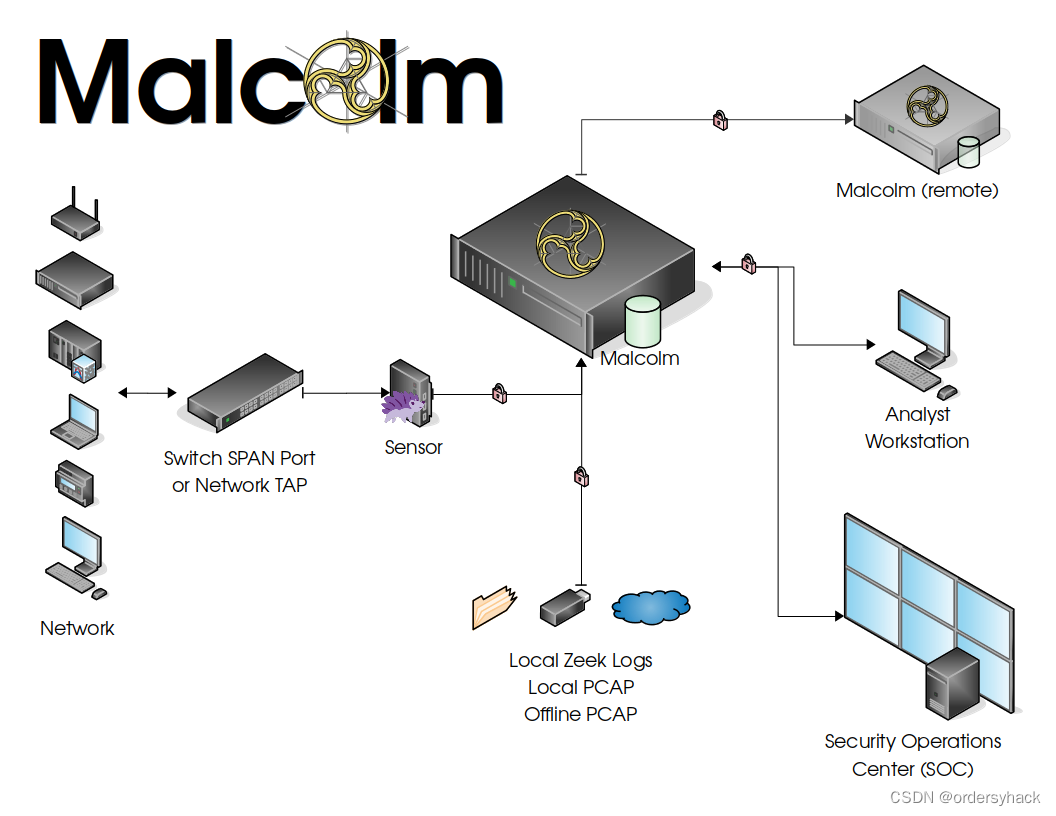

Malcolm是一款网络监控和分析工具,它将多个开源工具集成在一个易于使用的Web界面中。Malcolm的主要目的是简化网络流量分析和入侵检测的过程,帮助安全团队更有效地监控网络环境并应对潜在的网络威胁。

Malcolm的核心组件包括:

1. Zeek(原名Bro):Zeek是一个强大的网络分析框架,可以将实时网络流量转换为高度结构化的事件日志。Zeek可以识别和记录网络上的各种活动,如连接、文件传输、DNS请求等。

2. Suricata:Suricata是一个高性能的开源入侵检测和防御系统(IDS/IPS)。它可以分析网络流量,并根据预定义的规则检测潜在的恶意行为。

3. Arkime(原名Moloch):Arkime是一个大规模网络流量监控工具,可以捕获、索引和存储网络流量数据。它提供了一个功能强大的Web界面,用于搜索和查看网络流量数据。

4. ClamAV:ClamAV是一个开源的反病毒引擎,用于检测恶意软件、病毒和其他网络威胁。它可以扫描文件、邮件和网络流量,以识别和阻止恶意软件。

5. YARA:YARA是一个用于创建和匹配恶意软件签名的工具。它允许安全研究人员编写规则来描述恶意软件家族的特征,从而更容易地识别和分类恶意软件。

部署Malcolm的基本步骤如下:

1. 下载并安装Malcolm:从GitHub上下载Malcolm的源代码,并按照官方文档中的说明进行安装。

2. 安装和配置ClamAV:按照ClamAV的官方文档安装并配置ClamAV。确保您已更新病毒定义数据库。

3. 安装和配置YARA:按照YARA的官方文档安装并配置YARA。编写或下载适用于您的需求的YARA规则。

4. 配置Malcolm:根据您的网络环境和需求,配置Malcolm的设置。例如,您需要指定要监控的网络接口和IP地址范围。

5. 集成ClamAV和YARA:将ClamAV和YARA集成到Malcolm的工作流程中。这可能需要一些自定义开发和脚本编写,以确保这些工具可以在Malcolm的网络流量分析过程中自动运行。

5. 启动Malcolm、ClamAV和YARA:启动这些服务,开始监控网络流量并检测恶意软件。

6. 使用Malcolm的Web界面进行流量分析:登录到Malcolm的Web界面,搜索和查看网络流量数据。结合Zeek的事件日志和Suricata的入侵检测结果及ClamAV的恶意软件检测结果和YARA的恶意软件分类,分析潜在的网络威胁。

请注意,部署Malcolm可能需要一定的网络和安全知识。在开始之前,确保您熟悉这些工具的基本概念和功能。

FlowShadow缺点:只能对 命中 特征规则 单包进行了留存。能留存netflow形式的流量会话日志但没有全流量留存功能且没有单包/会话日志导出功能。没有文件还原之反病毒引擎。国内首个开源网络流量可视化分析和威胁感知平台

Ntm缺点:没有文件还原之反病毒引擎。社区版限制多,日志存储最多[7天],PCAP存储最大[256G],存储带宽[100M]。Panabit Support Board! - Powered by Discuz!

Elastiflow缺点:社区版功能不全需要升级到付费版本,没有文件还原之反病毒引擎。Community, Basic, Standard, and Premium Subscriptions • ElastiFlow

Arkime+suricata缺点:功能单一部署复杂,没有文件还原之反病毒引擎。

Arkime Home - Suricata

QNSM+suricata缺点:功能单一部署复杂,没有文件还原之反病毒引擎。

QNSM Home - Suricata