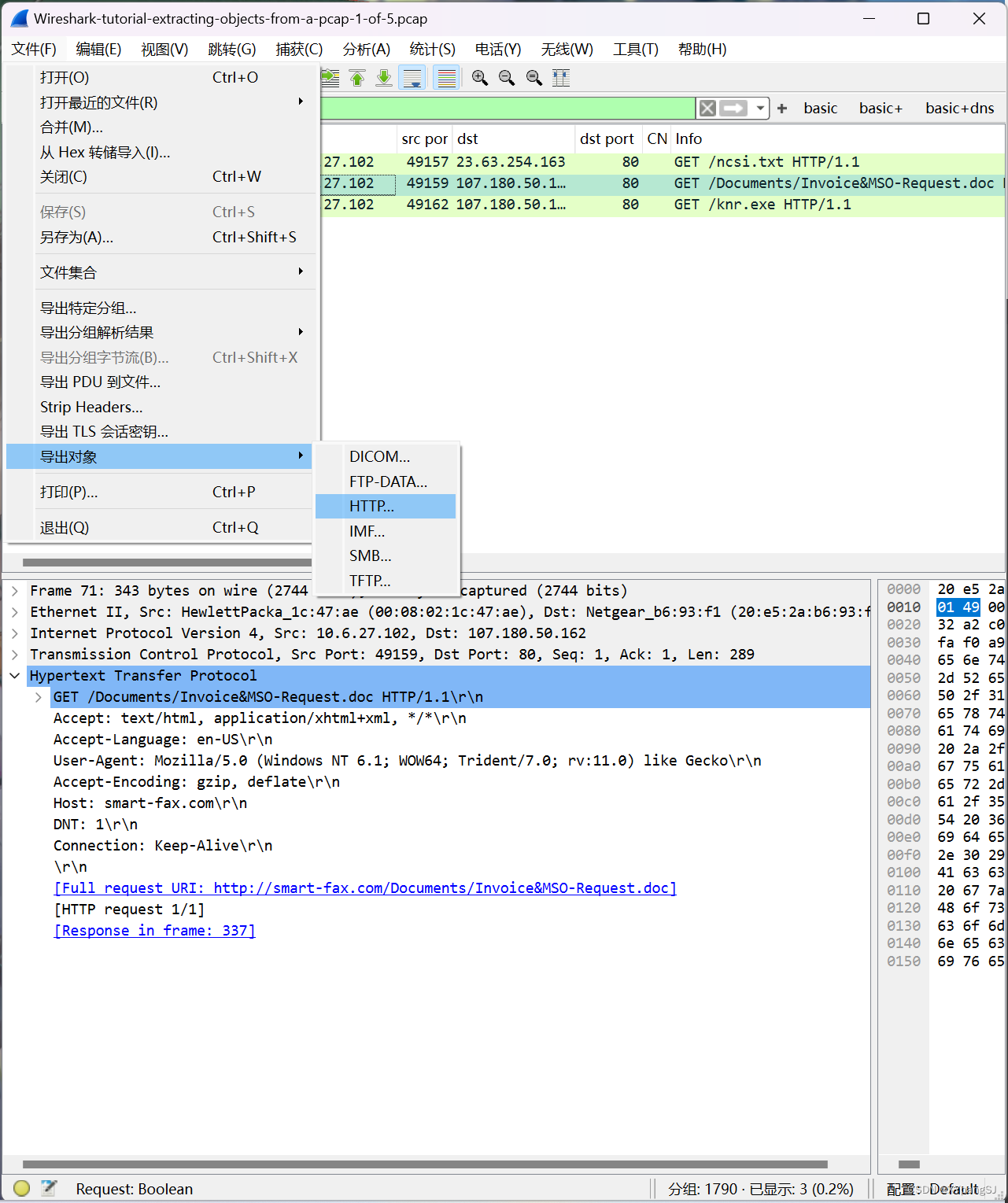

从 HTTP 流量导出文件

过滤http请求

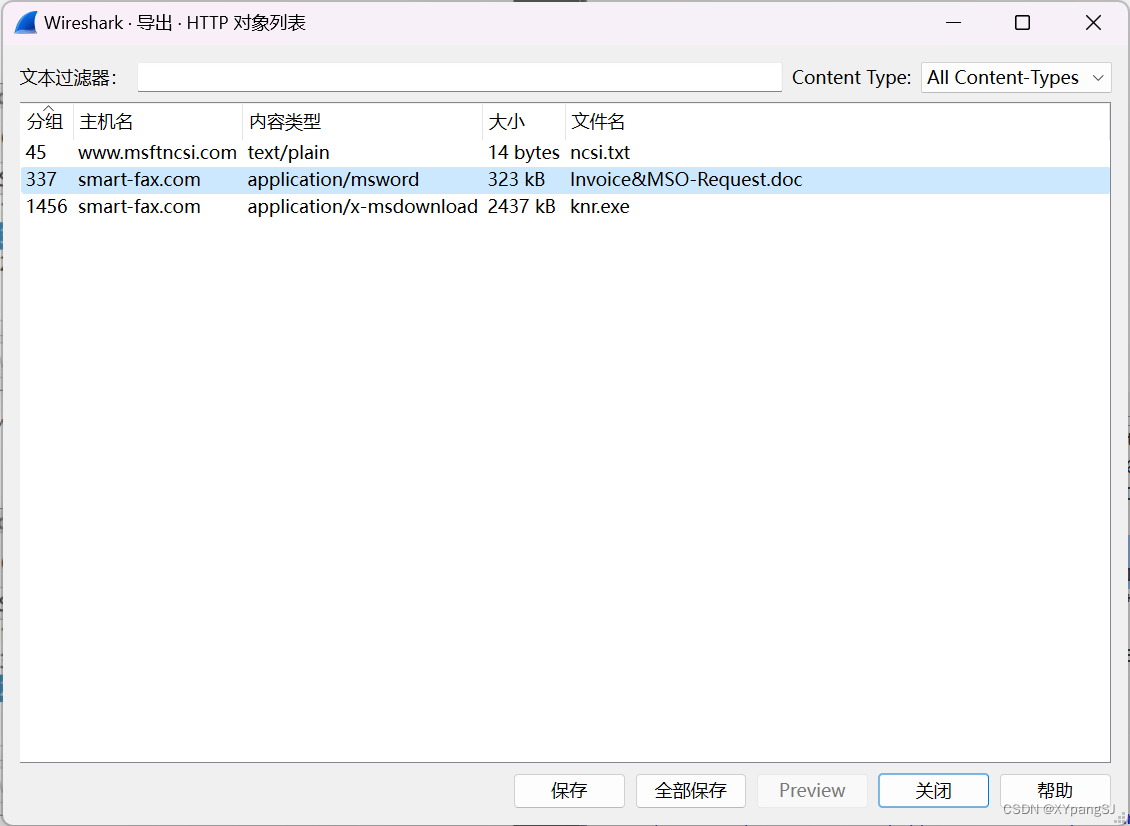

发现get请求上传了两个文件

发现get请求上传了两个文件

保存即可

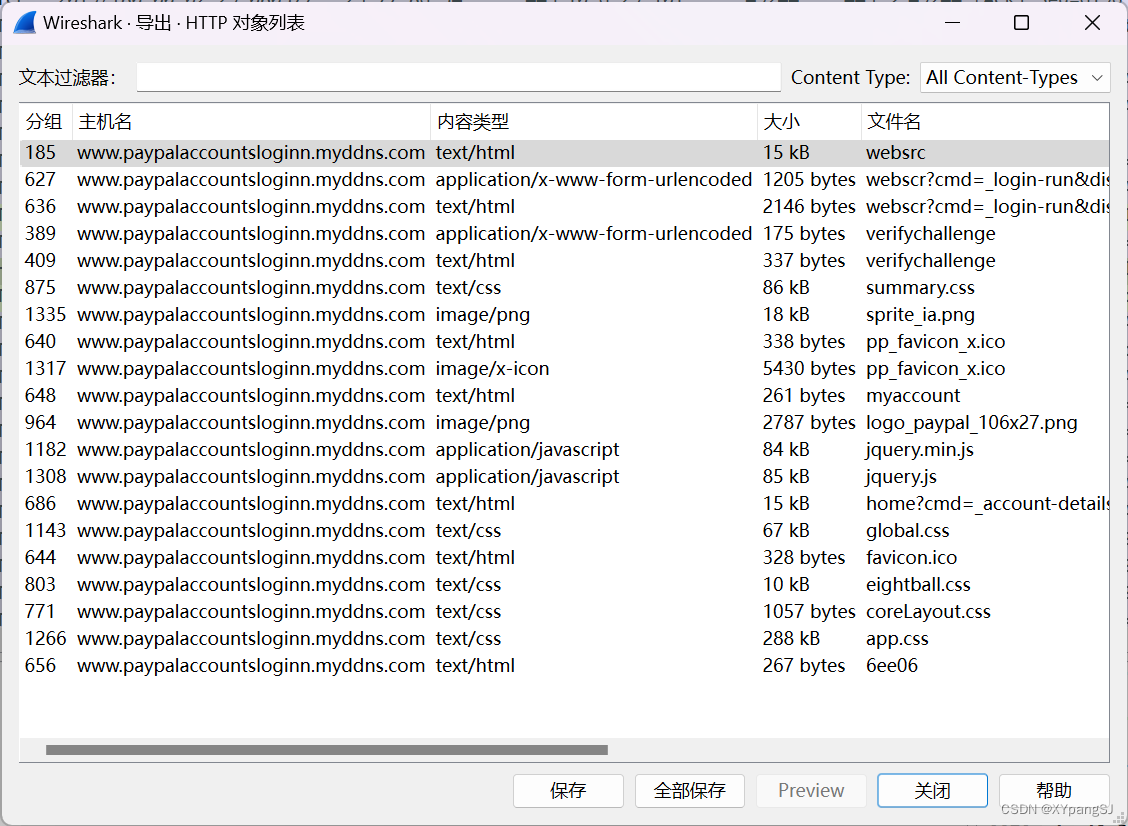

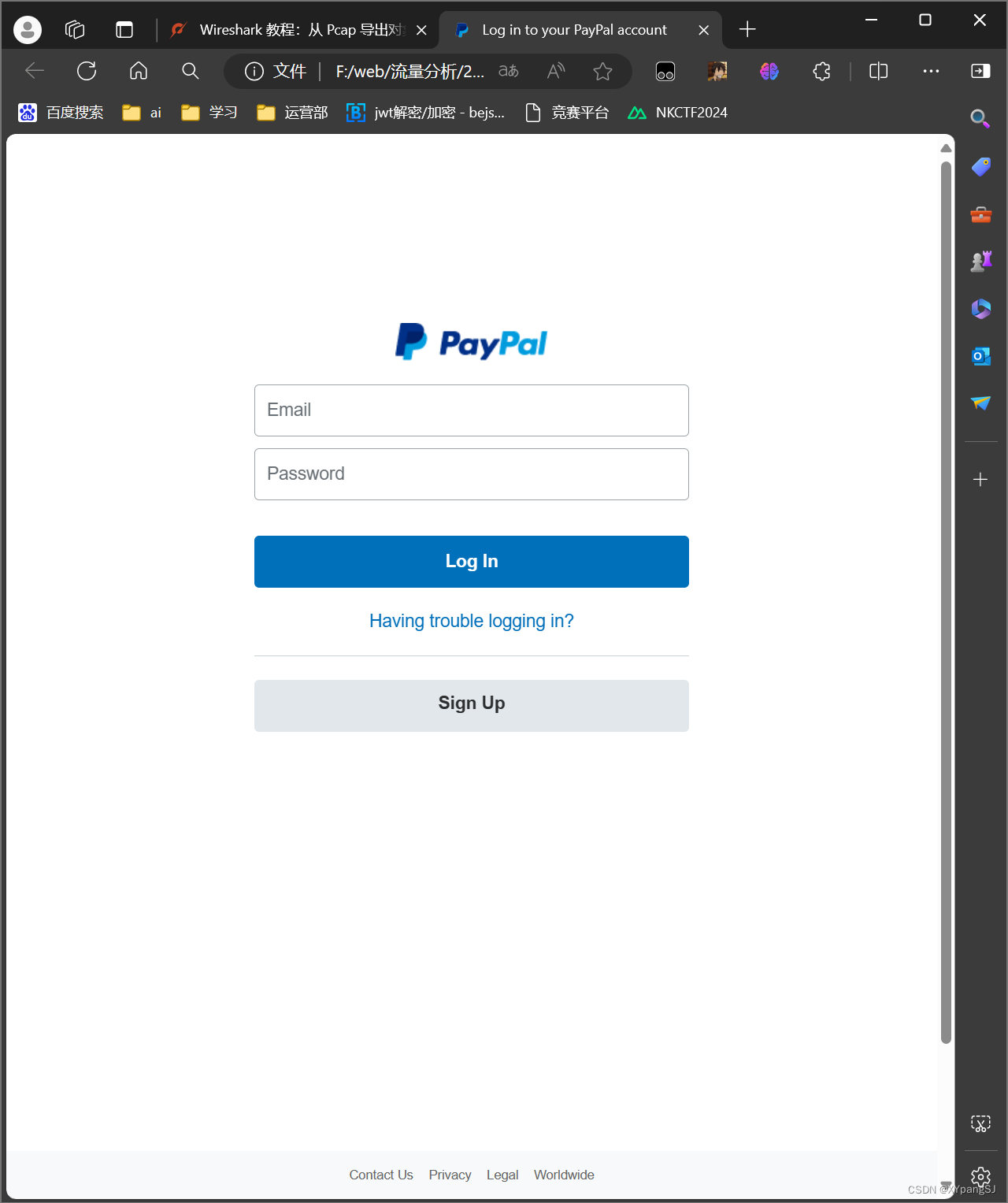

也可以保存网页

点击保存

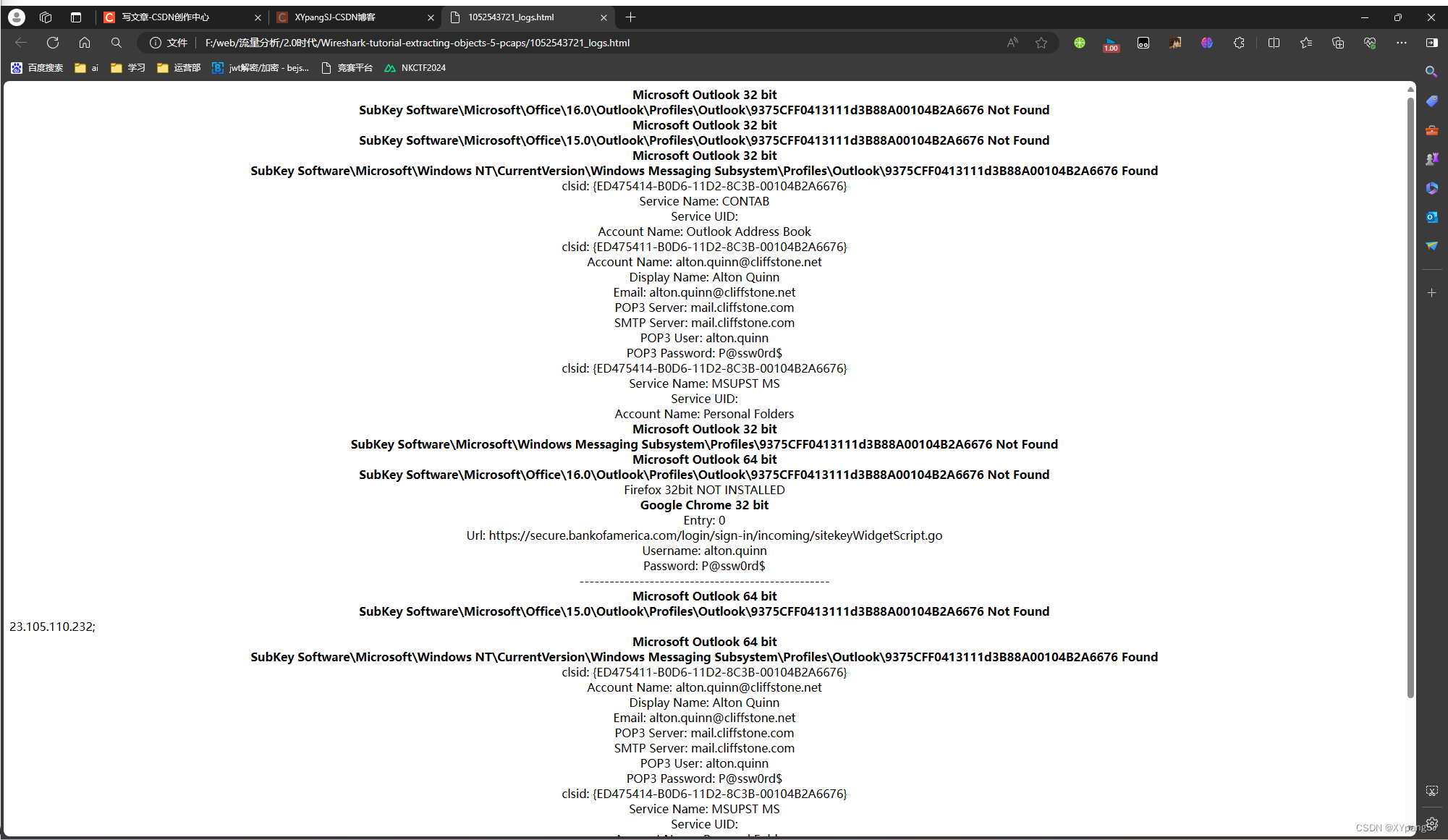

改文件名为html结尾以便于访问

请谨慎使用此方法。如果从 pcap 中提取恶意 HTML 代码并在 Web 浏览器中查看它,则 HTML 可能会调用恶意域,这就是为什么我们建议在隔离的测试环境中执行此操作。

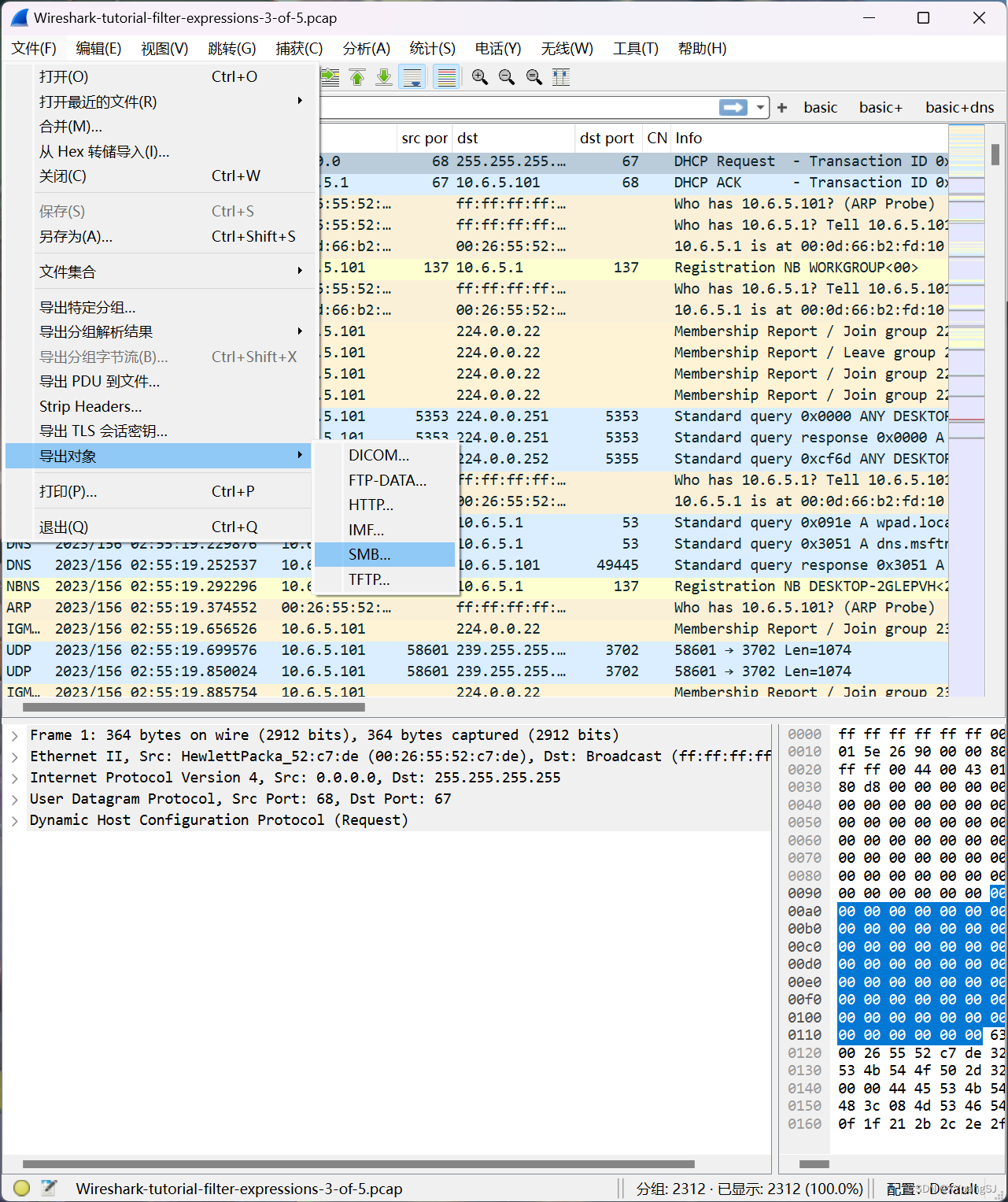

从 SMB 流量导出文件

若从以下环境获取流量包

- Domain: cliffstone.net

- Network segment: 10.6.26.0 through 10.6.26.255 (10.6.26.0/24)

- Domain controller IP: 10.6.26.6

- Domain controller hostname: CLIFFSTONE-DC

- Segment gateway: 10.6.26.1

- Broadcast address: 10.6.26.255

- Windows client: QUINN-OFFICE-PC at 10.6.26.110

若Trickbot使用smb协议从10.6.26.110发送到10.6.26.6

我们要获恶意内容

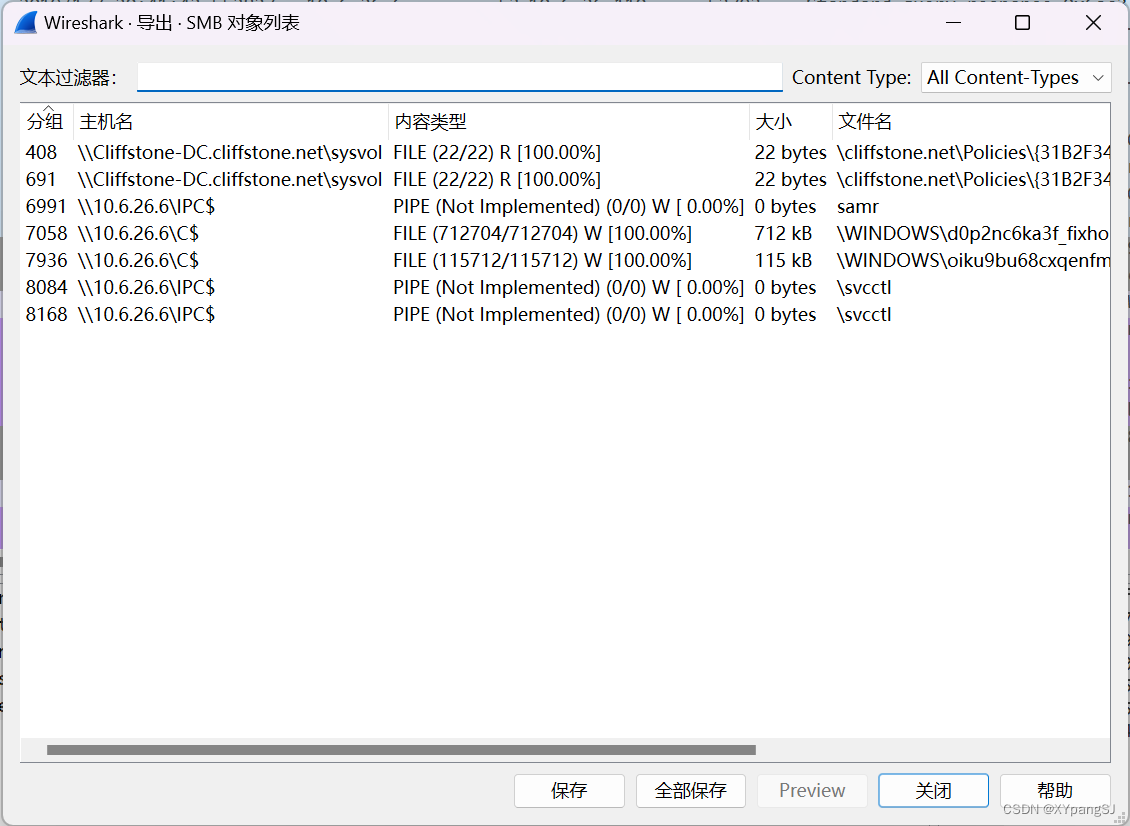

注意只有【100%】标识的文件可以下载

这里我们找到主机名为10.6.26.6的内容进行下载

下载即可

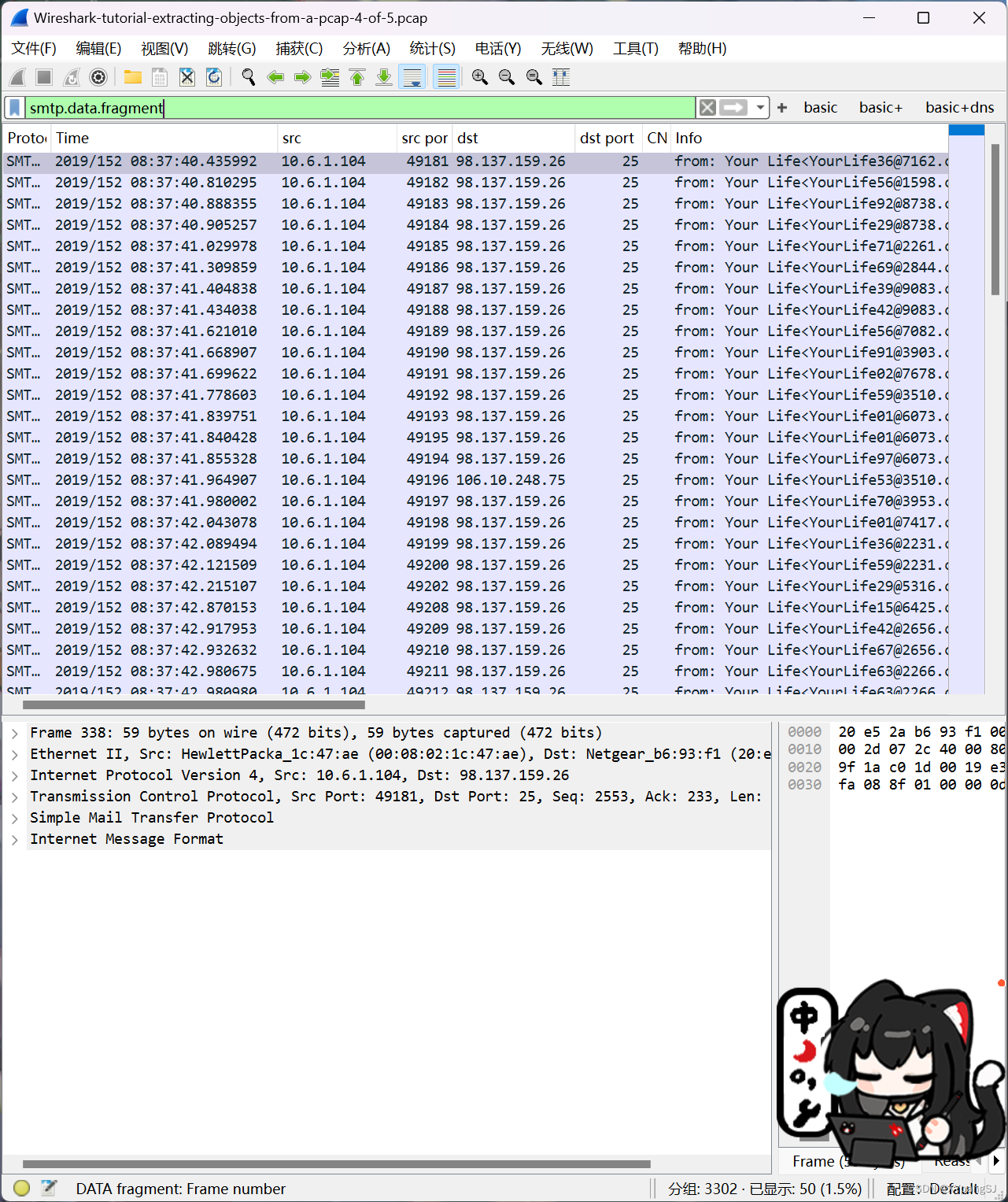

从 SMTP 流量导出电子邮件

如果这些邮件中的任何一个是使用未加密的 SMTP 发送的,我们可以从流量的 pcap 中导出这些邮件。

过滤未加密smtp邮件

要找邮件就下载imf

IMF 代表 Internet Message Format被保存为文件扩展名为 .eml

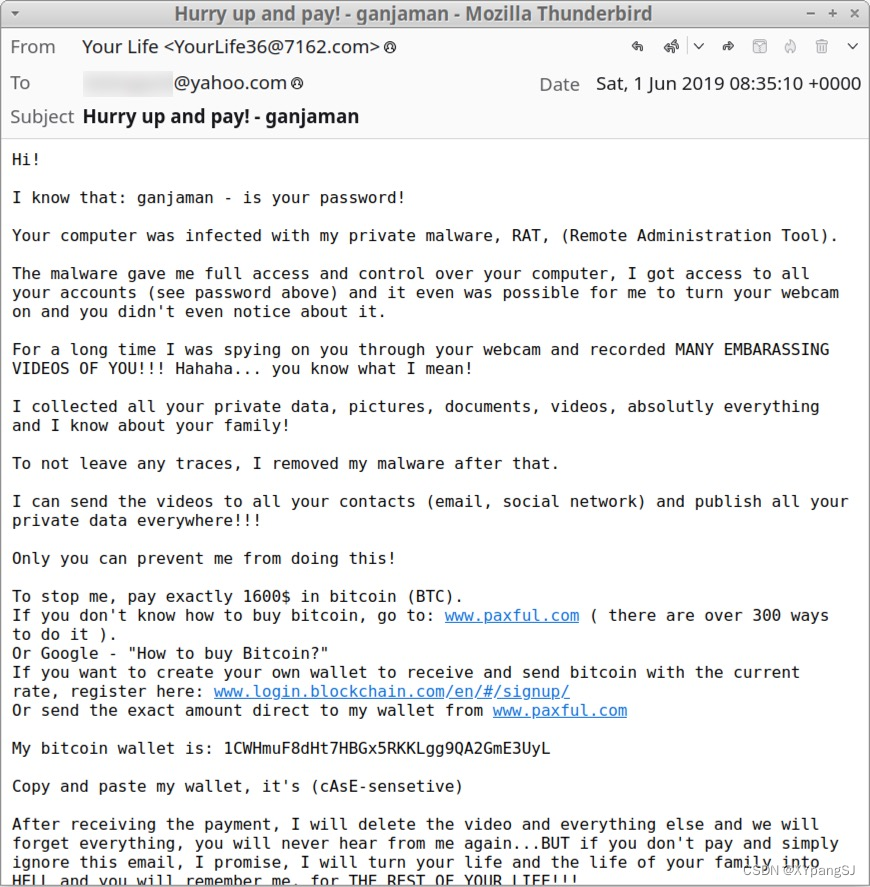

发现大量含有勒索病毒的eml文件

打开后因该是这样的(我就算了)

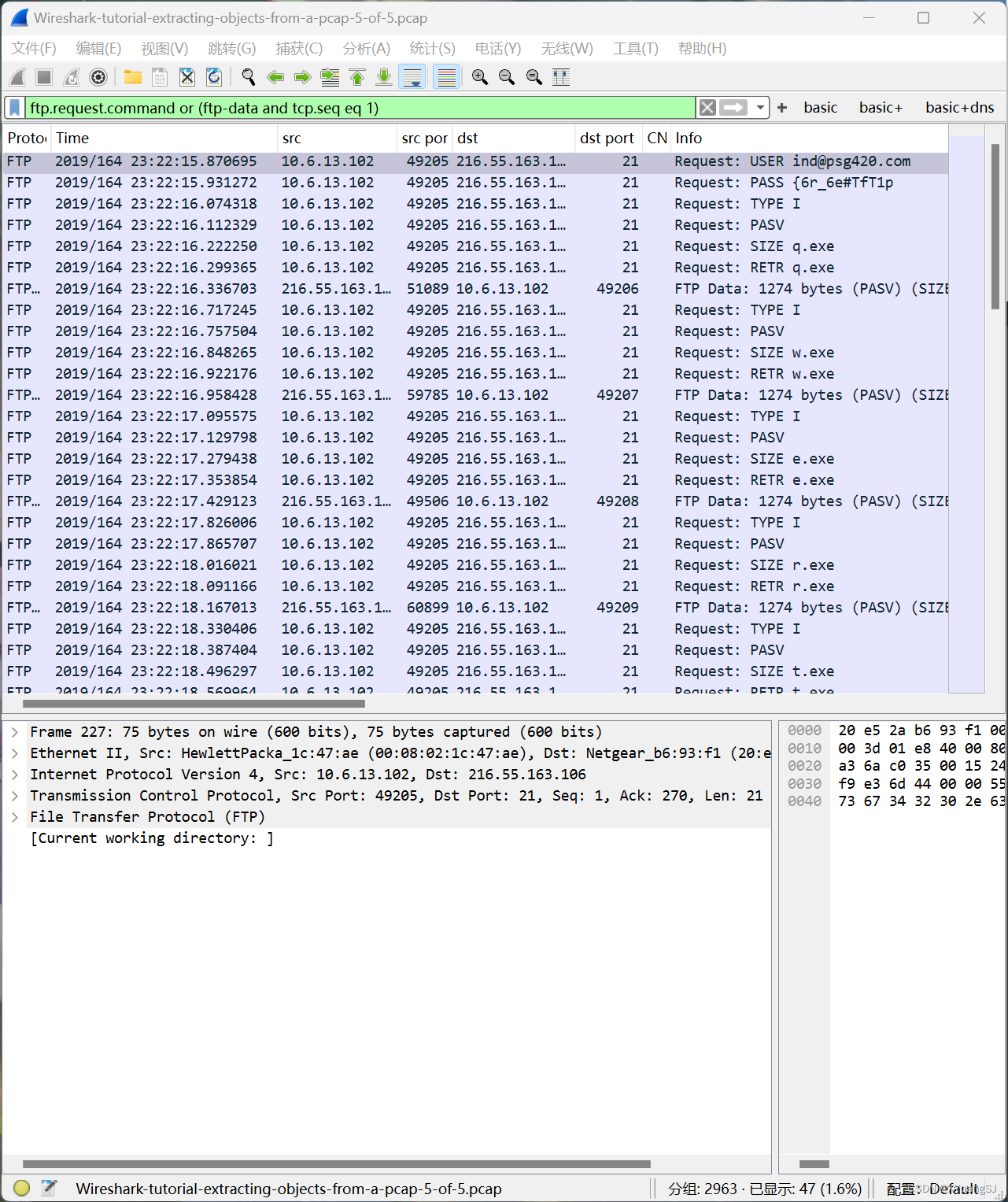

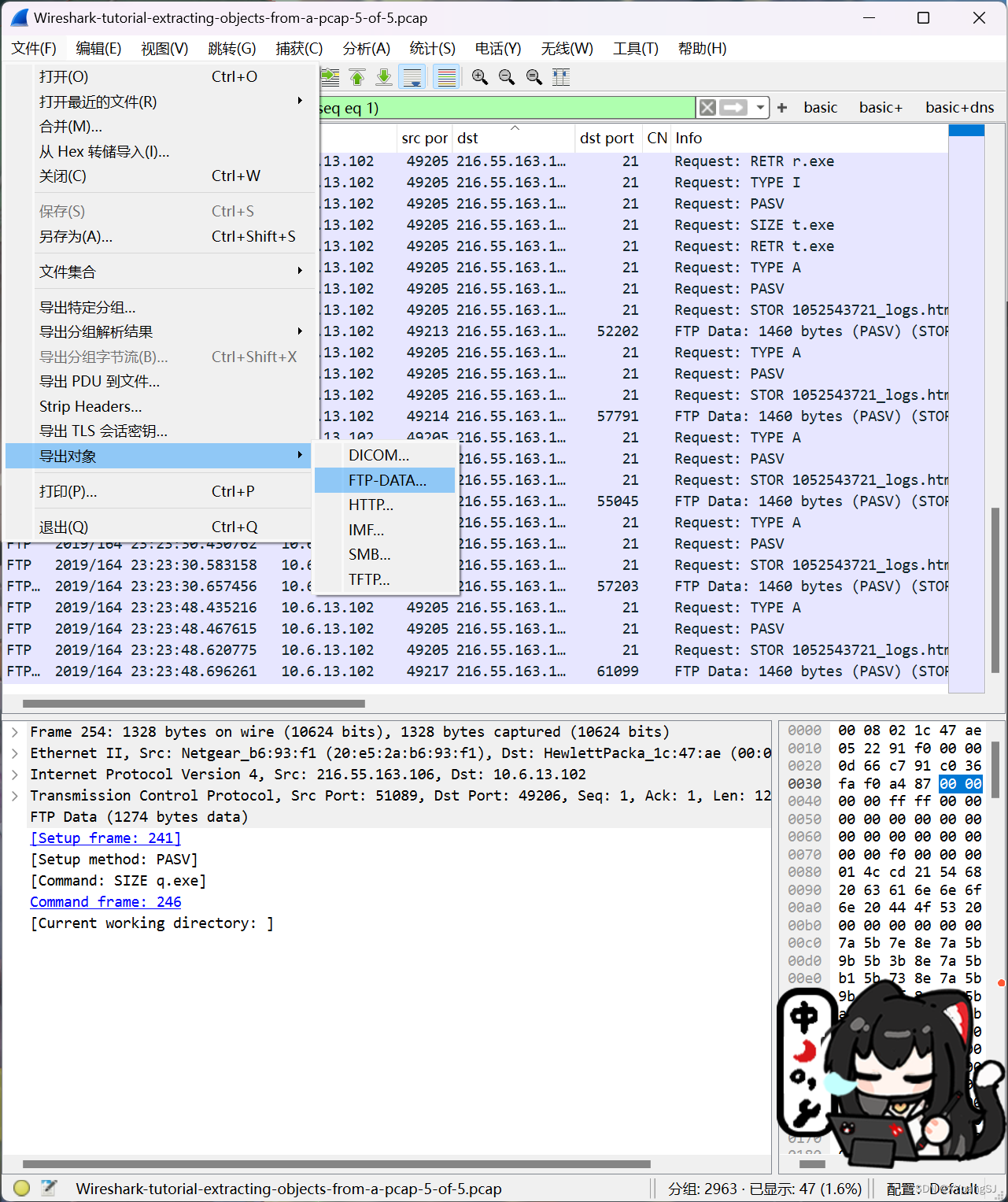

从FTP流量导出文件

一些被感染的主机在感染期间会使用ftp服务,本地被窃取的文件会以ftp格式发出

过滤ftp流

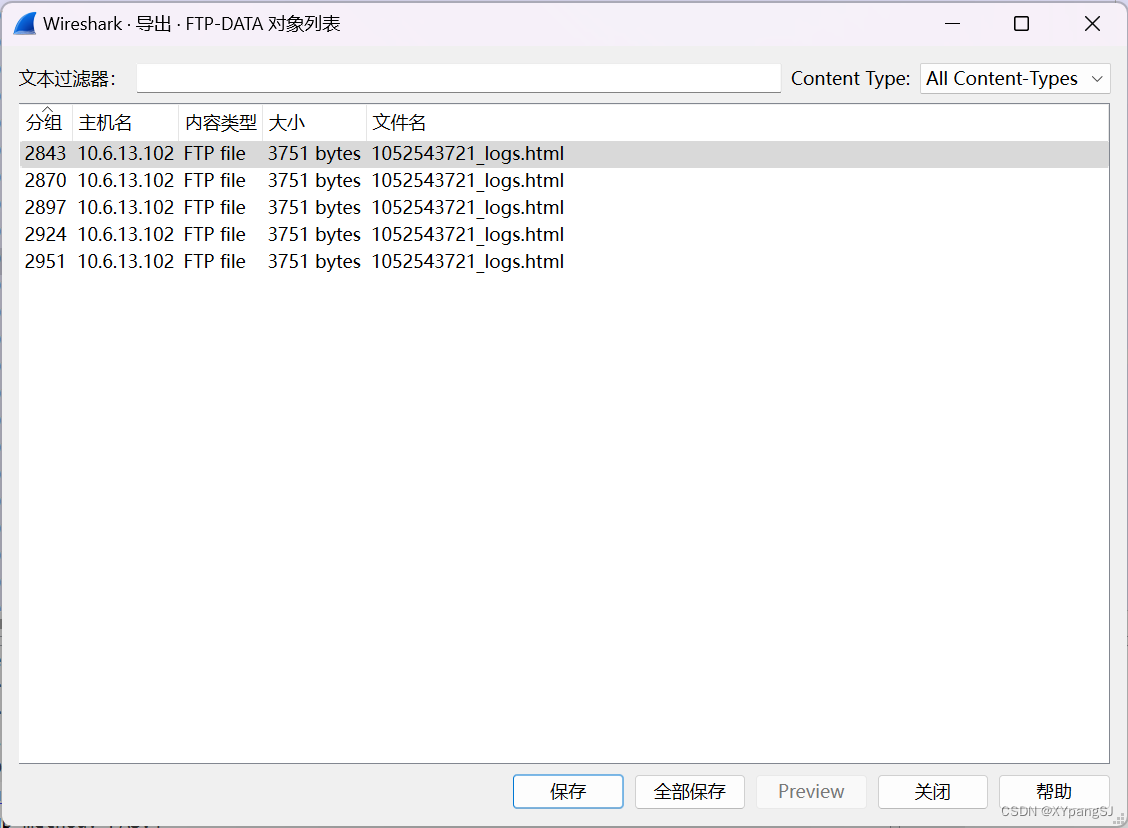

下载即可

下载即可

只有一些记录,并没有具体内容

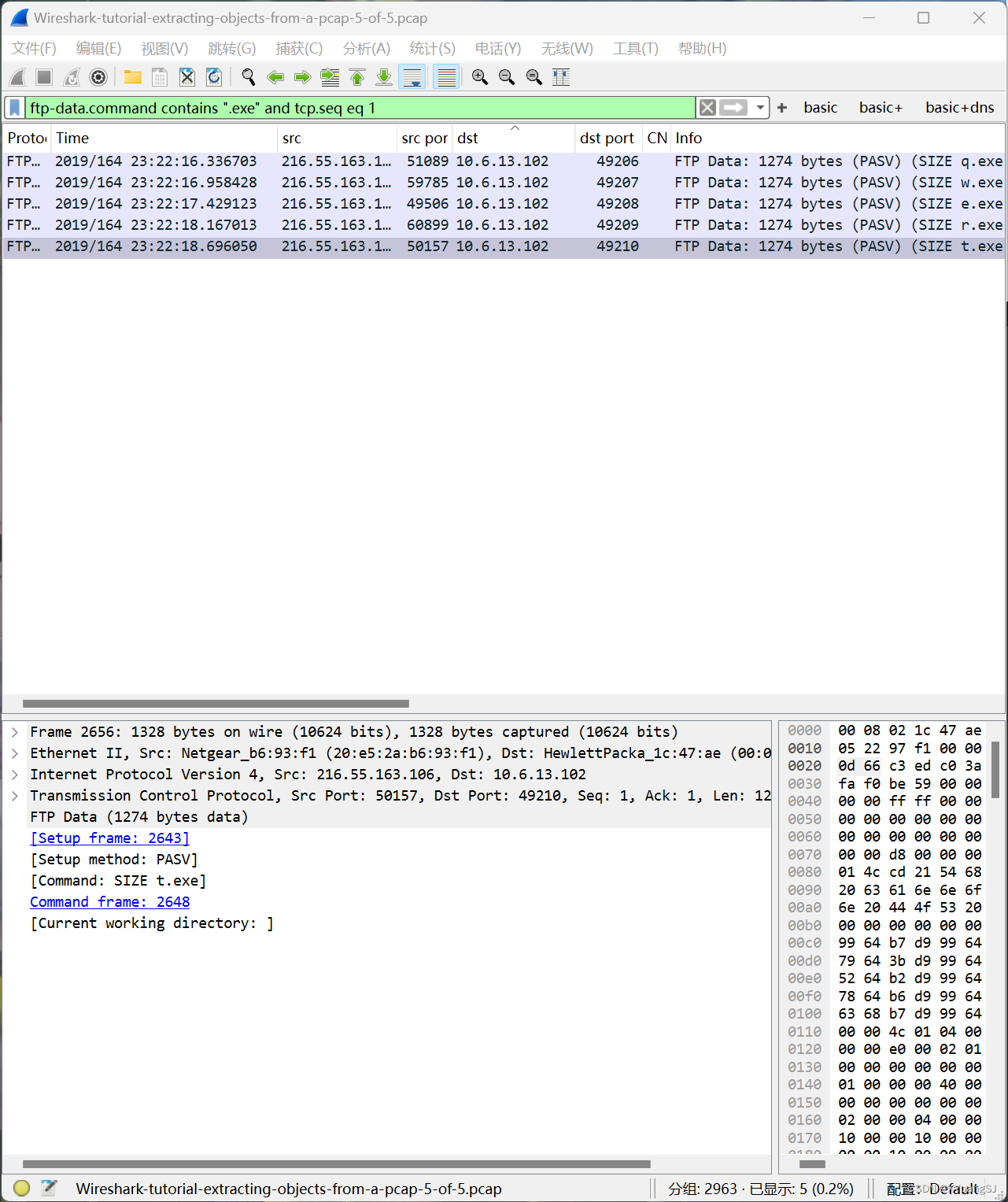

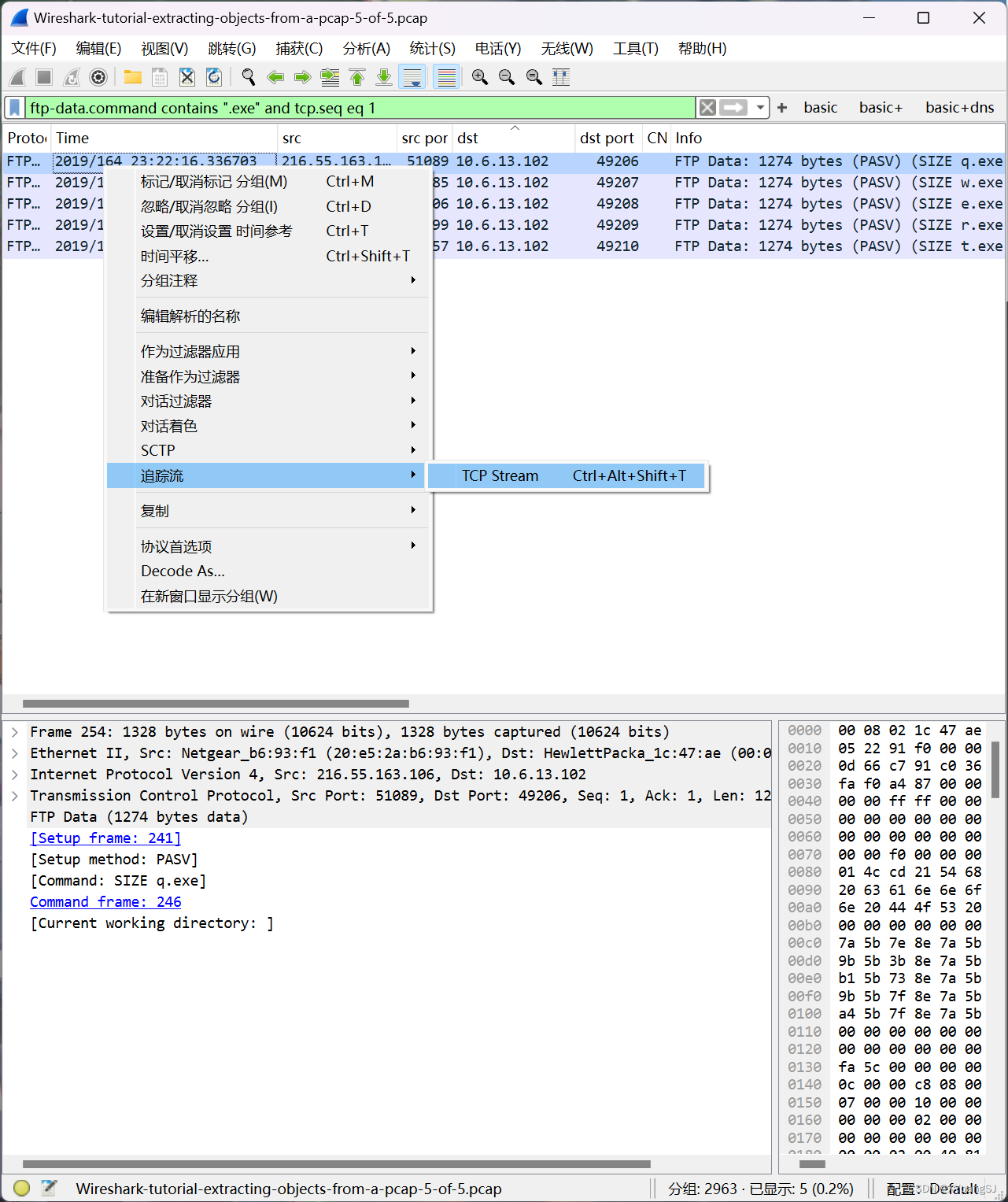

过滤exe文件

ftp-data.command contains ".exe" and tcp.seq eq 1

追踪流

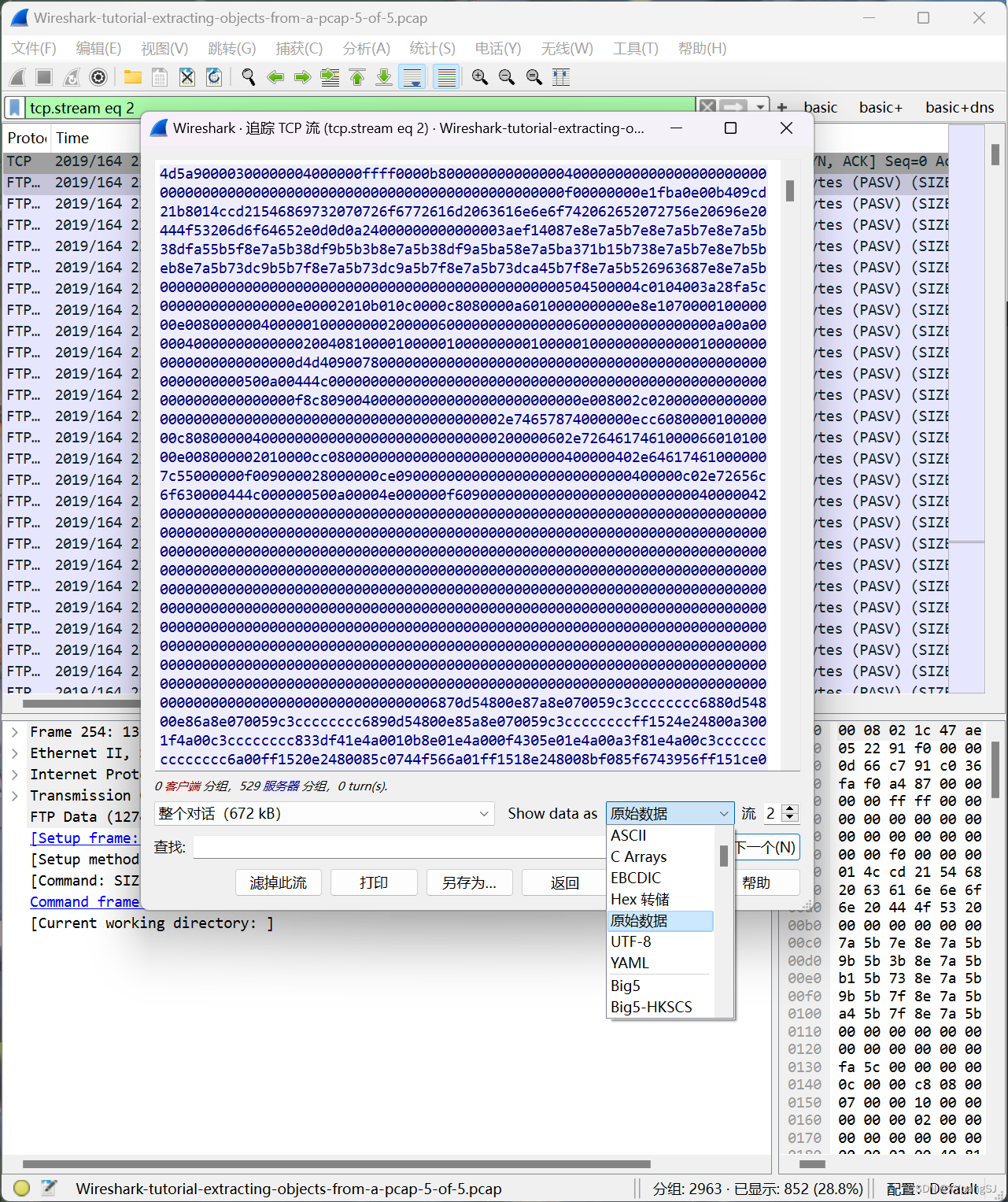

显示原始数据

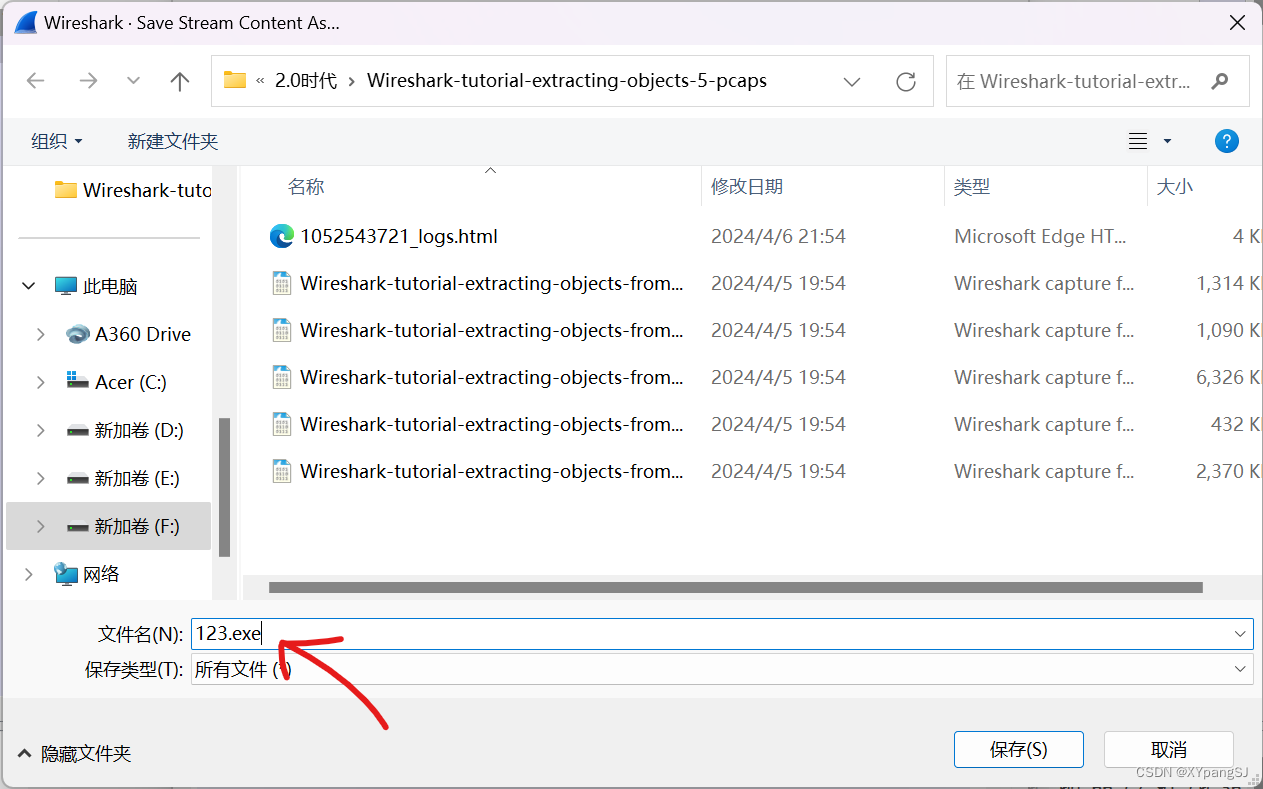

以exe格式保存

在虚拟环境用ubuntu查看

在虚拟环境用ubuntu查看

| 1 2 3 4 | Command: file q.exe Result: q.exe: PE32 executable (GUI) Intel 80386, for MS Windows Command: shasum -a 256 q.exe Result: ca34b0926cdc3242bbfad1c4a0b42cc2750d90db9a272d92cfb6cb7034d2a3bd q.exe |

规律)

原理及实现)

)