如今,电子政务、电子商务、网上银行、网上营业厅等依托Web应用,为广大用户提供灵活多样的服务。在这之中,流量攻击堪称是Web应用的最大敌人,黑客通过流量攻击获取利益、竞争对手雇佣黑客发起恶意攻击、不法分子通过流量攻击瘫痪目标后勒索高额保护费,往往会对业务造成严重损害。

对于开发者和企业网站管理人员来说,数据爬取、暴力破解和撞库等Web攻击手段日益复杂,均需要建立强大且实时的防御能力,避免业务乃至企业因防护脆弱“失血过多”而死。部署WAF成为公认的最基础且有效的防御手段,但由于攻击手段的多样化和企业业务的复杂性,传统的本地部署WAF已经越来越难以发挥预想的防御效果。

传统防火墙的局限性

绝大多数人在谈到网络安全时,首先会想到“传统防火墙”。传统防火墙得到了广泛的部署,企业一般采用传统防火墙作为安全保障体系的第一道防线,防御黑客攻击。但是,随着攻击者的技术日趋成熟,攻击工具与手法的日趋复杂多样,单纯的传统防火墙已经无法满足Web应用防护的需求。传统防火墙的不足主要体现在:

(1)传统防火墙作为访问控制设备,主要工作在OSI模型三、四层,基于IP报文进行检测。设计之初,它就无需理解Web应用程序语言如HTML、XML,也无需理解HTTP会话。因此,它也很难对HTML应用程序用户端的输入进行验证、或是检测到一个已经被恶意修改过参数的URL请求。恶意的攻击流量将封装为HTTP请求,从80或443端口顺利通过传统防火墙检测。

(2)传统防火墙基于IP/端口,无法对Web应用层进行识别与控制,无法确定哪些Web应用经过了传统防火墙,自然就谈不上对各类威胁进行有效防御。面对Web应用层的攻击,传统防火墙显得力不从心,无法检测或拦截嵌入到普通流量中的恶意攻击代码,比如病毒、蠕虫、木马等。

(3)有一些定位比较综合、提供丰富功能的传统防火墙、也具备一定程度的应用层防御能力,但局限于最初产品的定位以及对Web应用攻击的研究深度不够,只能提供非常有限的Web应用防护,难以应对当前最大的安全威胁,如SQL注入、跨站脚本。对网页篡改、网页挂马这类紧迫问题,更是无能为力。

常见的Web攻击手段

Web攻击(WebAttack)是针对用户上网行为或网站服务器等设备进行攻击的行为,如植入恶意代码,修改网站权限,获取网站用户隐私信息等等。Web应用程序的安全性是任何基于Web业务的重要组成部分,确保Web应用程序安全十分重要,即使是代码中很小的 bug 也有可能导致隐私信息被泄露,站点安全就是为保护站点不受未授权的访问、使用、修改和破坏而采取的行为或实践

我们常见的Web攻击方式有:

一、SQL注入

-

Web应用未对用户提交的数据做过滤或者转义,导致后端数据库服务器执行了黑客提交的sql语句。黑客利用sql注入攻击可进行拖库、植入webshell,进而入侵服务器。

二、XSS跨站

- Web应用未对用户提交的数据做过滤或者转义,导致黑客提交的javascript代码被浏览器执行。黑客利用xss跨站攻击,可以构造恶意蠕虫、劫持网站cookie、获取键盘记录、植入恶意挖矿js代码。

三、命令注入

- Web应用未对用户提交的数据做过滤或者转义,导致服务器端执行了黑客提交的命令。黑客利用登入注入攻击,可以对服务器植入后门、直接反弹shell入侵服务器。

四、CSRF

- Web应用对某些请求未对来源做验证,导致登录用户的浏览器执行黑客伪造的HTTP请求,并且应用程序认为是受害者发起的合法请求的请求。黑客利用CSRF攻击可以执行一些越权操作如添加后台管理员、删除文章等。

五、目录遍历

- Web应用对相关目录未做访问权限控制,并且未对用户提交的数据做过滤或者转义,导致服务器敏感文件泄露。黑客利用目录遍历攻击,可获取服务器的配置文件,进而入侵服务器。

六、本地文件包含

- Web应用对相关目录未做访问权限控制,并且未对用户提交的数据做过滤或者转义,导致服务器敏感文件泄露。黑客利用本地文件包含漏洞,可以获取服务器敏感文件、植入webshell入侵服务器。

七、远程文件包含

- Web应用未对用户提交的文件名做过滤或者转义,导致引入远程的恶意文件。黑客利用远程文件包含漏洞,可以加载远程的恶意文件,导致恶意代码执行、获取服务器的权限。

八、木马后门

- Web应用未对用户提交的数据做过滤或者转义,导致木马代码执行。黑客利用木马后门攻击,可以入侵服务器。

九、缓冲区溢出

- http协议未对请求头部做字节大小限制,导致可以提交大量数据因此可能导致恶意代码被执行。

十、文件上传

- Web应用未对文件名后缀,上传数据包是否合规,导致恶意文件上传。文件上传攻击,将包含恶意代码的文件上传到服务器,最终导致服务器被入侵。

十一、扫描器扫描

- 黑客利用漏洞扫描器扫描网站,可以发现web应用存在的漏洞,最终利用相关漏洞攻击网站。

十二、高级爬虫

- 爬虫自动化程度较高可以识别setcookie等简单的爬虫防护方式。

十三、常规爬虫

-

爬虫自动化程度较低,可以利用一些简单的防护算法识别,如setcookie的方式。

十四、敏感信息泄露

- web应用过滤用户提交的数据导致应用程序抛出异常,泄露敏感信息,黑客可能利用泄露的敏感信息进一步攻击网站

十五、服务器错误

- Web应用配置错误,导致服务器报错从而泄露敏感信息,黑客可能利用泄露的敏感信息进一步攻击网站。

十六、非法文件下载

- Web应用未对敏感文件(密码、配置、备份、数据库等)访问做权限控制,导致敏感文件被下载,黑客利用下载的敏感文件可以进一步攻击网站。

十七、第三方组件漏洞

- Web应用使用了存在漏洞的第三方组件,导致网站被攻击。

十八、XPATH注入

- Web应用在用xpath解析xml时未对用户提交的数据做过滤,导致恶意构造的语句被xpath执行。黑客利用xpath注入攻击,可以获取xml文档的重要信息。

十九、XML注入

- Web应用程序使用较早的或配置不佳的XML处理器解析了XML文档中的外部实体引用,导致服务器解析外部引入的xml实体。黑客利用xml注入攻击可以获取服务器敏感文件、端口扫描攻击、dos攻击。

二十、LDAP注入防护

- Web应用使用ldap协议访问目录,并且未对用户提交的数据做过滤或转义,导致服务端执行了恶意ldap语句,黑客利用ldap注入可获取用户信息、提升权限。

二十一、SSI注入

- Web服务器配置了ssi,并且html中嵌入用户输入,导致服务器执行恶意的ssi命令。黑客利用ssi注入可以执行系统命令。

二十二、Webshell

- 黑客连接尝试去连接网站可能存在的webshell,黑客可能通过中国菜刀等工具去连接webshell入侵服务器。

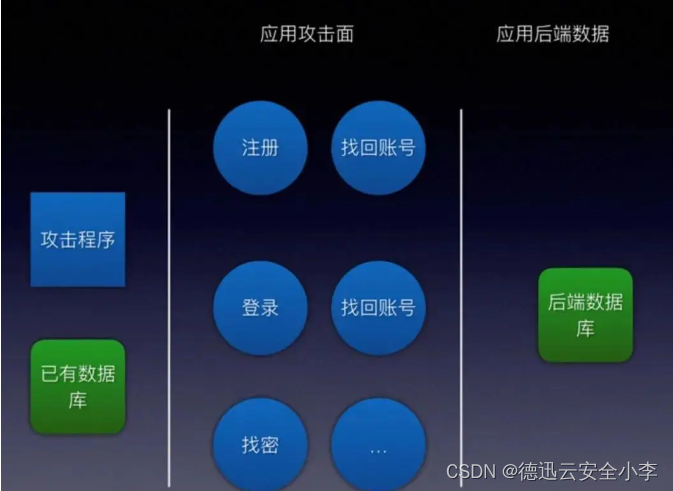

二十三、暴力破解

- 黑客在短时间内大量请求某一url尝试猜解网站用户名、密码等信息,黑客利用暴力破解攻击,猜解网站的用户名、密码,可以进一步攻击网站。

二十四、非法请求方法

- Web应用服务器配置允许put请求方法请求,黑客可以构造非法请求方式上传恶意文件入侵服务器。

二十五、撞库

-

Web应用对用户登入功能没做验证码验证,黑客可以借助工具结合社工库去猜网站用户名及密码。

二十六、固定会话

- Web应用使用固定的cookie会话,导致cookie劫持。

二十七、IP[黑名单]

- 某一被确认为恶意ip,被waf拉黑后,所有请求都会被拦截

二十八、动态IP黑名单

- 某一ip发送了较多攻击请求,会被waf自动拉黑一段时间,该时间段内所有的请求都被拦截。

针对网站的攻击有多种形式,攻击者既可以是业余黑客,也会是协同作战的职业黑客团伙。最关键的一条建议,就是在创建或运营网站时不要跳过安全功能,因为跳过安全设置可能会造成严重后果

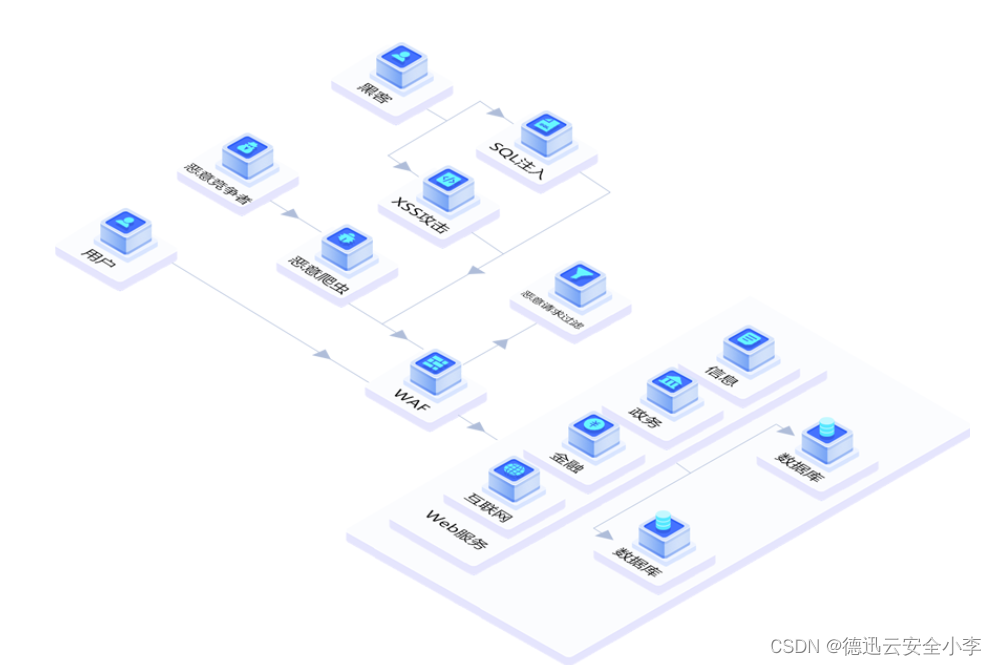

德迅Web防火墙(安全WAF)

Web应用防火墙(Web Application Firewall, 简称 WAF)基于云安全大数据能力,用于防御SQL注入、XSS跨站脚本、常见Web服务器插件漏洞、木马上传、非授权核心资源访问等OWASP常见攻击,并过滤海量恶意CC攻击,避免您的网站资产数据泄露,保障网站的安全与可用性。

Web应用防火墙(WAF)帮助您轻松应对各类Web应用攻击,确保网站的Web安全与可用性。WAF使用核心攻防和大数据能力来驱动Web安全,具体支持以下功能:

(1)Web入侵防护

-

自动防护漏洞0day web应用漏洞小时级自动防御,无需人工打补丁

-

多重动态防御自研规则+AI深度学习+主动防御,搭配不断更新的全网威胁情报,扫除防御死角

-

防扫描及探测根据扫描及探测的特征和行为,配合全网威胁情报、深度学习算法进行自动拦截,避免黑客发现可利用的系统弱点

-

防护规则可自定义可根据业务实际需求,灵活自定义防护规则

(2)流量管理和爬虫防控

-

灵活的流量管理功能支持对全量HTTP header和body特征进行自定义组合,从而实现满足业务个性化需求的访问控制和限速要求

-

CC攻击防护基于不同等级的默认防护策略及灵活的精准访问控制和限速策略,配合人机识别、封禁等处置手段有效缓解CC攻击(HTTP Flood

-

精准识别爬虫基于指纹、行为、特征、情报等多维度数据,配合AI智能,精准识别爬虫并自动应对爬虫变异

-

全场景防控适用于网站、H5、APP、小程序等各类型Web业务的爬虫风险防控,帮助企业防控业务作弊、薅羊毛等业务风险

-

丰富的爬虫处置手段可根据实际业务场景需求,对流量进行包括拦截、人机识别、限流、欺骗等处置手段

-

场景化配置场景化配置引导,帮助0经验快速上手德迅最佳实践

(3)数据安全防控

-

保护API安全主动发现存在老旧、缺乏鉴权、数据过度暴露、敏感信息泄露等风险的API接口

-

防敏感信息泄露检测并防护身份证、银行卡、手机号、敏感词等敏感信息泄露

-

防页面篡改通过锁定重点页面的内容,保证即使页面被篡改,也能通过返回缓存的方式保证用户看到的页面内容不变

-

检测账户风险自动识别撞库、暴力破解、弱口令等常见账号风险

(4)安全运维与合规

-

安全接入一键实现HTTPS、全链路IPv4、智能负载均衡、高可用和快速容灾

-

全量访问日志记录和存储全量Web访问日志,支持实时SQL查询分析和自定义告警

-

自动化资产识别基于大数据,全面发现未接入防护的域名资产,收敛攻击面

-

满足等保合规满足各行业等保合规需求

实现图片轮播和点击预览功能)

基于Spring Boot和Vue的大学生快递代取服务平台的设计与实现)

)

基于Spring Boot和Vue的宠物领养系统的设计与实现)

:mysql中使用update语句使用CASE WHEN)

——冒泡排序、快速排序)

。模型训练。VisualDL。模型测试。)