文章目录

- 一、HTTPS技术原理

- 1.1 主要技术原理

- 1.2 HTTPS的工作过程

- 1.2.1 握手阶段

- 1.2.2 数据传输阶段

- 1.3 CA证书的签发流程

- 1.4 HTTPS的安全性

- 二、HTTPS使用方法

- 三、HTTPS安全威胁

- 四、总结

HTTPS(全称:Hyper Text Transfer Protocol over Secure Socket Layer),即安全超文本传输协议,是HTTP协议的安全版。HTTPS在HTTP的基础上,通过SSL/TLS协议对数据进行加密传输,以保证数据的完整性、机密性和身份认证。本文将详细介绍HTTPS的技术原理、使用方法和安全威胁。

一、HTTPS技术原理

1.1 主要技术原理

HTTPS的主要技术原理包括以下几个方面:

-

加密算法:HTTPS使用对称加密和非对称加密两种加密算法。对称加密算法使用相同的密钥进行加密和解密,速度较快,但密钥传输过程容易被拦截。非对称加密算法使用一对公钥和私钥,公钥加密的数据只能由私钥解密,私钥加密的数据只能由公钥解密,安全性较高,但速度较慢。HTTPS在握手阶段使用非对称加密算法传输对称加密算法的密钥,然后使用对称加密算法进行数据传输。

-

数字证书:数字证书是由权威的第三方认证机构(CA)颁发的一种用于证明网站身份的电子文件。数字证书包含了网站的公钥、网站的域名、证书的有效期等信息。用户在访问网站时,浏览器会自动验证数字证书的有效性,如果证书有效,浏览器会显示绿色的安全锁标志,表示该网站是可信的。

-

SSL/TLS协议:SSL(安全套接层)和TLS(传输层安全)协议是HTTPS的基础,用于在客户端和服务器之间建立安全连接。SSL/TLS协议包括握手协议、记录协议、警告协议和变更密码规范协议。握手协议用于在客户端和服务器之间建立安全连接,协商加密算法和交换密钥;记录协议用于对数据进行加密和解密;警告协议用于传输警告信息;变更密码规范协议用于通知对方即将使用新的加密参数。

- 扩展阅读:SSL:原理、应用、安全威胁与最佳实践

1.2 HTTPS的工作过程

HTTPS在HTTP的基础上添加了SSL/TLS协议,提供了数据的加密、完整性校验和身份认证等安全保障。HTTPS的工作过程可以分为两个阶段:握手阶段和数据传输阶段。

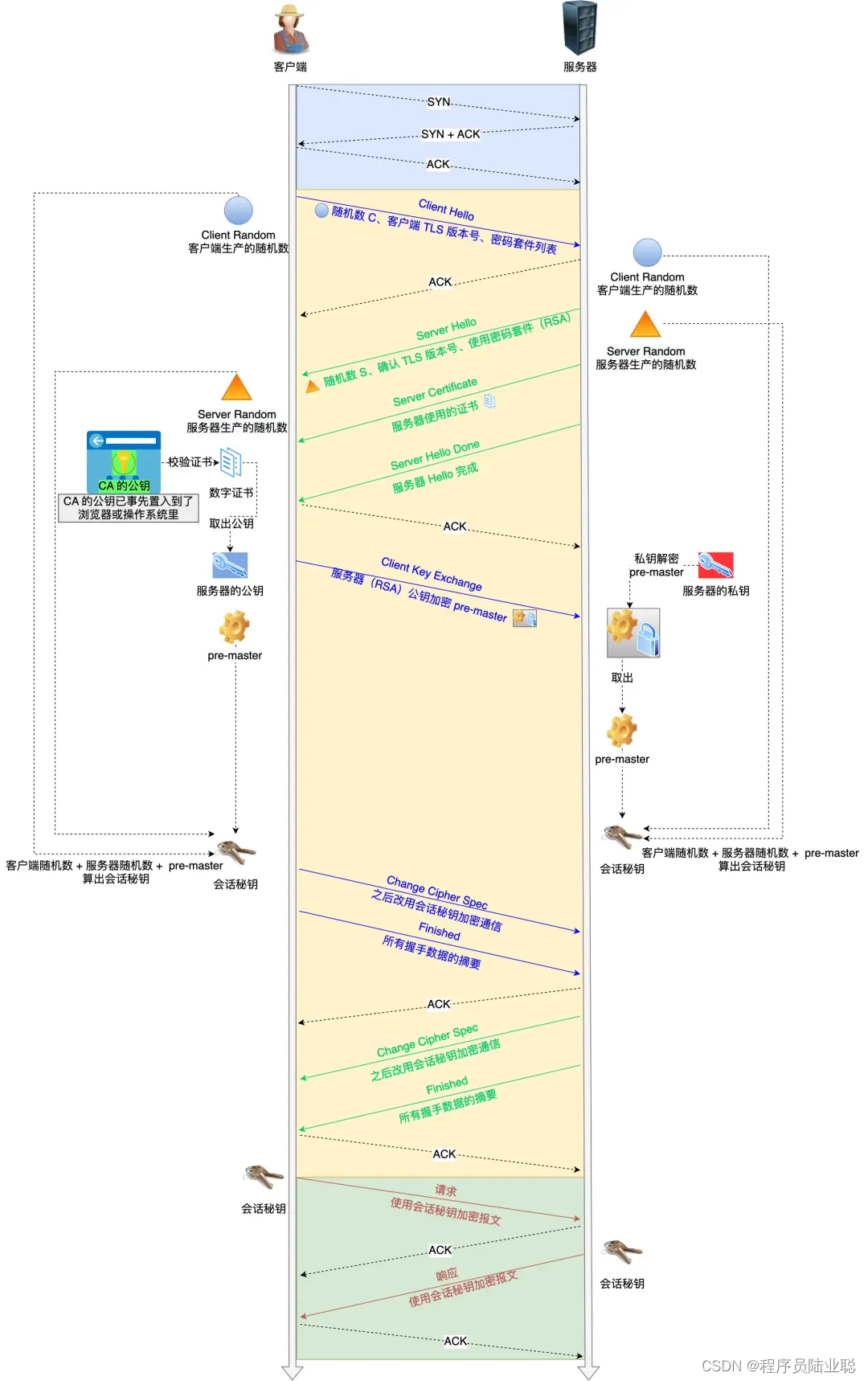

1.2.1 握手阶段

握手阶段是HTTPS建立连接的过程,主要目的是让客户端和服务器协商加密算法,并交换密钥。握手阶段主要包括以下几个步骤:

-

客户端向服务器发起HTTPS请求,发送ClientHello消息,包括客户端支持的SSL/TLS版本、加密套件列表(包括加密算法和散列算法)和一个随机数。

-

服务器收到ClientHello消息后,选择一个客户端也支持的加密套件和SSL/TLS版本,然后发送ServerHello消息给客户端,包括选择的加密套件、SSL/TLS版本和一个随机数。

-

服务器发送Certificate消息给客户端,包括服务器的数字证书。

-

服务器发送ServerHelloDone消息给客户端,表示服务器握手阶段的消息已经发送完毕。

-

客户端验证服务器的数字证书,如果验证通过,客户端会生成一个随机的预主密钥,然后使用服务器的公钥加密预主密钥,发送ClientKeyExchange消息给服务器。

-

服务器使用私钥解密预主密钥。至此,客户端和服务器已经协商完成了一个共享的密钥,接下来的数据传输将使用这个密钥进行对称加密。

1.2.2 数据传输阶段

数据传输阶段是HTTPS进行数据交互的过程,客户端和服务器会使用握手阶段协商的密钥对数据进行加密和解密。除了加密,SSL/TLS协议还提供了消息完整性校验和序列号机制,防止数据被篡改和重放。

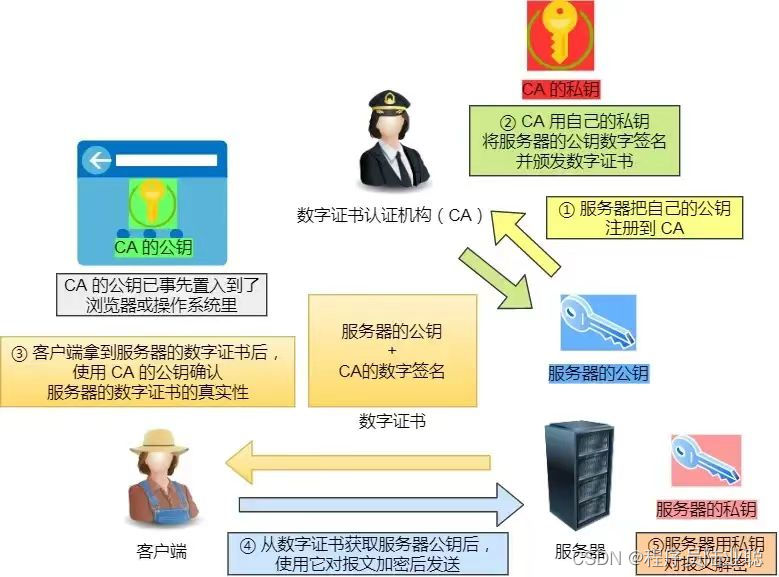

1.3 CA证书的签发流程

CA(证书颁发机构,Certificate Authority)是一个受信任的第三方组织,负责验证实体(如网站、公司或个人)的身份,并为它们签发数字证书。数字证书用于在网络中建立安全连接,例如使用SSL/TLS协议的HTTPS连接。以下是CA证书的签发流程:

-

创建证书签名请求(CSR):实体(申请者)首先需要在其服务器上生成一对公钥和私钥。然后,使用公钥创建一个证书签名请求(CSR),其中包含实体的相关信息(如域名、公司名称、地理位置等)以及公钥。

-

提交CSR给CA:实体将CSR提交给CA,请求CA为其签发数字证书。此过程可能需要提供其他补充材料,以证明实体的身份和合法性。

-

验证实体身份:CA收到CSR后,需要验证实体的身份。验证过程可能包括检查实体的域名所有权、公司注册信息等。不同级别的证书(如DV、OV、EV)对验证的要求不同,相应的验证过程也会有所差异。

-

签发数字证书:CA在验证实体身份后,会使用其私钥对实体的公钥和相关信息进行签名,生成一个数字证书。数字证书中包含实体的公钥、实体信息、CA的签名等内容。

-

安装数字证书:实体收到数字证书后,需要将其安装到服务器上,并配置服务器以使用此证书。这样,用户在访问实体的网站时,可以通过证书验证实体的身份,并建立安全连接。

-

证书链验证:在实际使用中,数字证书可能不是直接由根CA签发,而是由根CA授权的中间CA签发。这种情况下,证书链由根证书、中间证书和实体证书组成。用户在验证实体证书时,需要按照证书链依次验证每个证书的签名,确保整个链路的可信性。

总之,CA证书的签发流程包括实体创建和提交CSR、CA验证实体身份、CA签发数字证书、实体安装证书等步骤。用户在访问实体的网站时,需要通过证书链验证实体的身份,以确保安全连接的建立。

1.4 HTTPS的安全性

HTTPS的安全性主要体现在以下几个方面:

-

数据加密:通过SSL/TLS协议,HTTPS对数据进行加密,即使数据被拦截,攻击者也无法直接查看数据内容。

-

身份验证:通过数字证书,HTTPS可以验证服务器的身份,防止用户访问到假冒的网站。

-

数据完整性:SSL/TLS协议提供了消息完整性校验机制,可以防止数据在传输过程中被篡改。

尽管HTTPS提供了较高的安全性,但并不能完全防止所有的攻击。例如,如果用户的设备被安装了恶意软件,或者用户在输入敏感信息时使用的是公共的计算机或网络,那么HTTPS也无法保证数据的安全。因此,用户在使用HTTPS时,也需要注意保护自己的设备和网络安全。

二、HTTPS使用方法

要在网站上启用HTTPS,需要进行以下几个步骤:

-

申请数字证书:向权威的第三方认证机构(CA)申请数字证书。通常需要提交网站的域名、公司信息等资料,经过CA的审核后,CA会颁发数字证书。

-

安装数字证书:将颁发的数字证书安装到网站服务器上。不同的服务器和操作系统安装方法可能有所不同,需要参照具体的服务器和操作系统文档进行操作。

-

配置服务器:修改服务器的配置文件,启用HTTPS协议,指定使用的数字证书和私钥文件。同时,可以配置强制使用HTTPS,即将HTTP请求自动重定向到HTTPS。

-

更新网站内容:检查网站的链接和资源文件,确保它们使用相对路径或HTTPS协议,避免出现混合内容的问题。

三、HTTPS安全威胁

虽然HTTPS具有较高的安全性,但仍然存在一些安全威胁:

-

中间人攻击:攻击者在客户端和服务器之间伪装成双方进行通信,截获和篡改数据。虽然数字证书可以防止中间人攻击,但如果用户的浏览器未能正确验证证书,或者攻击者伪造了合法的证书,中间人攻击仍然可能发生。

-

SSL/TLS漏洞:SSL/TLS协议本身可能存在漏洞,例如著名的心脏滴血(Heartbleed)漏洞就是一个例子。这类漏洞可能被攻击者利用,窃取服务器的私钥和用户的敏感信息。

-

弱密码和过期证书:如果服务器使用的密码过于简单,或者数字证书已经过期,那么攻击者可能会破解密码或利用过期的证书进行攻击。

-

混合内容:如果网页中同时包含HTTPS和HTTP的内容,那么HTTP的内容可能会被攻击者篡改或替换,导致网页的安全性降低。

尽管HTTPS提供了较高的安全性,但并不能完全防止所有的攻击。例如,如果用户的设备被安装了恶意软件,或者用户在输入敏感信息时使用的是公共的计算机或网络,那么HTTPS也无法保证数据的安全。因此,用户在使用HTTPS时,也需要注意保护自己的设备和网络安全。

四、总结

本文详细介绍了HTTPS的技术原理、使用方法和安全威胁。HTTPS在HTTP的基础上,通过SSL/TLS协议对数据进行加密传输,保证数据的完整性、机密性和身份认证。要在网站上启用HTTPS,需要申请数字证书,安装数字证书,配置服务器和更新网站内容。虽然HTTPS具有较高的安全性,但仍然存在一些安全威胁,如中间人攻击、SSL/TLS漏洞、弱密码和过期证书等。因此,使用HTTPS时,我们需要定期更新和维护,以防止新的安全威胁。同时,应该教育用户正确的上网行为,例如检查网站的证书,避免在不安全的网络环境中输入敏感信息等。

——位运算+数学+一维动态规划+多维动态规划)

【DWD 层开发】)

)

, gettimeofday()对比)

)

)