资源

资源下载

【免费】突破密码认证程序(修改函数返回地址)资源-CSDN文库

资源内容

源码

在上一篇文章里

修改函数返回地址-CSDN博客

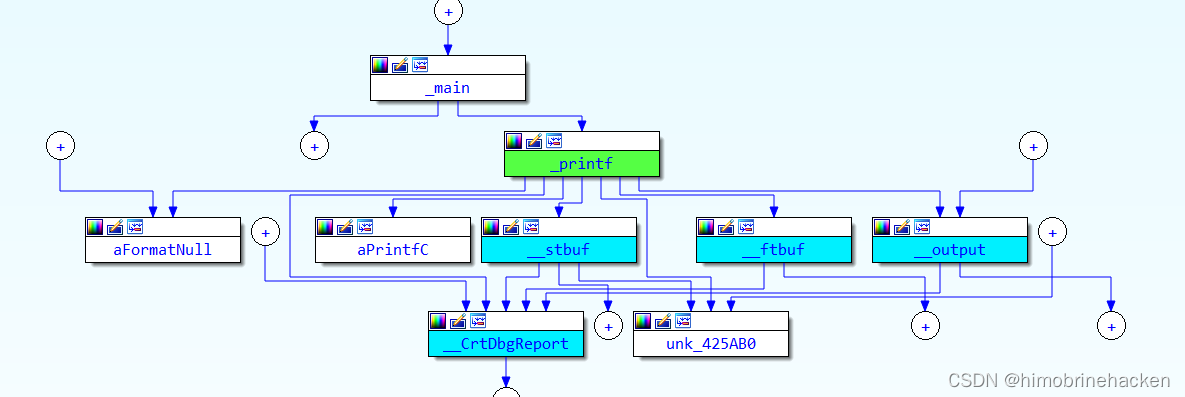

流程

对程序进行编译

思路

- 了解栈的情况(函数地址、缓冲区偏移量)

- 程序中密码认证的地址

- password.txt文件的相应的偏移处填上地址

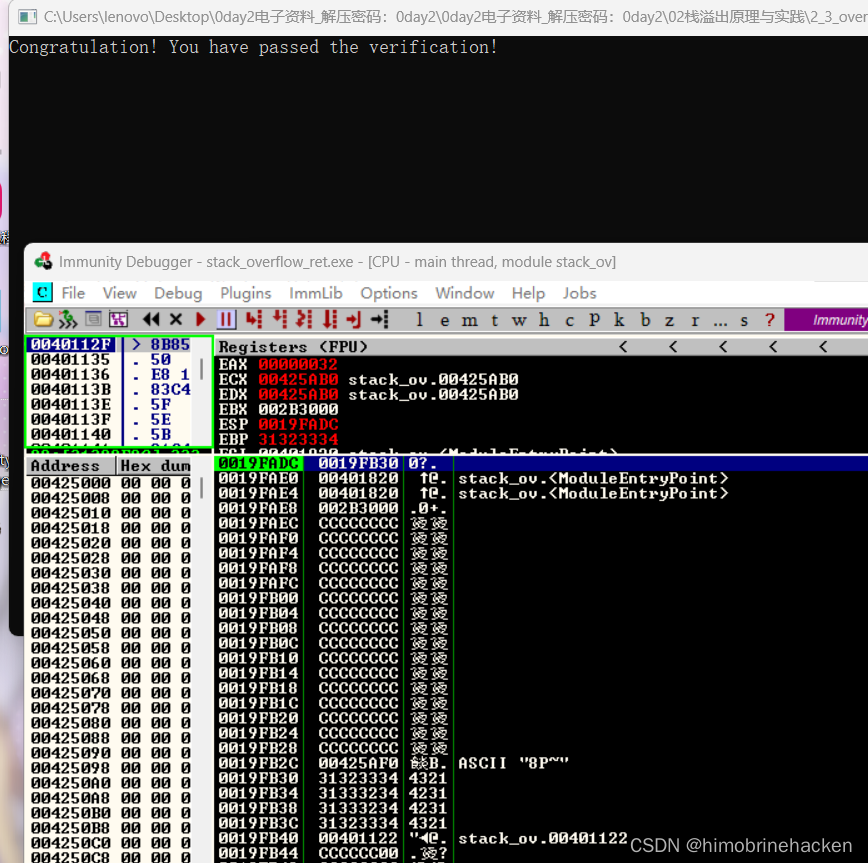

动态调试

ps:别用ida能直接看到

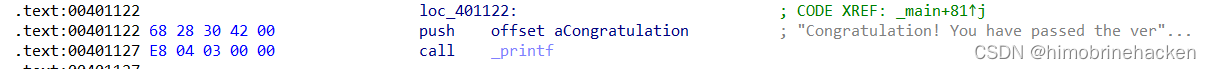

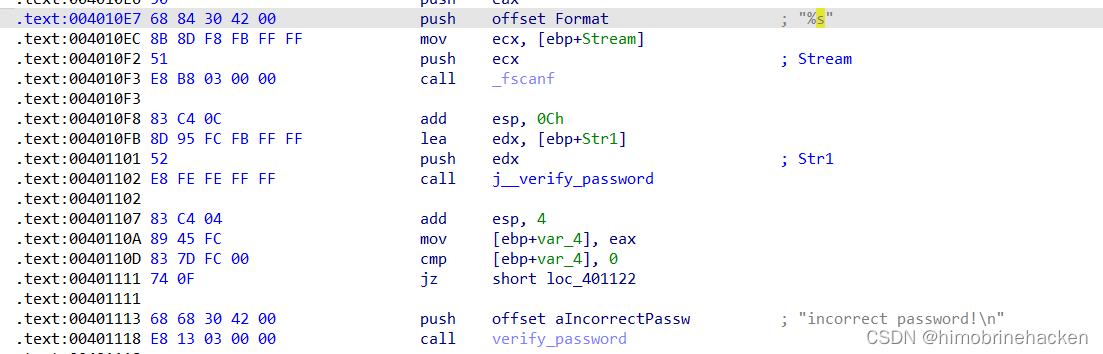

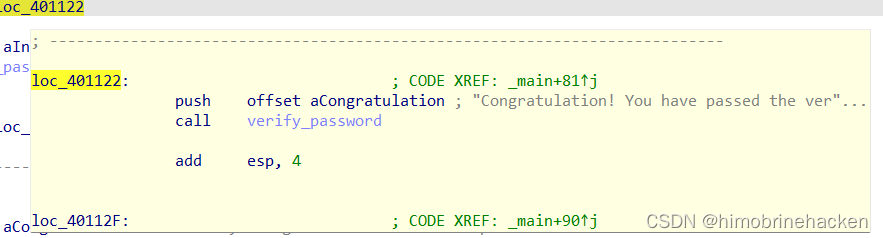

我们可以用ida轻易的找到成功的输出地址

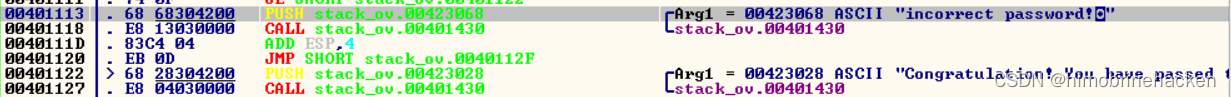

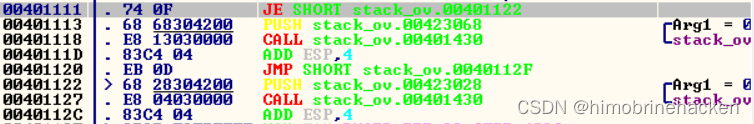

当然在动态调试里面也会有地址就是(0x00401122)

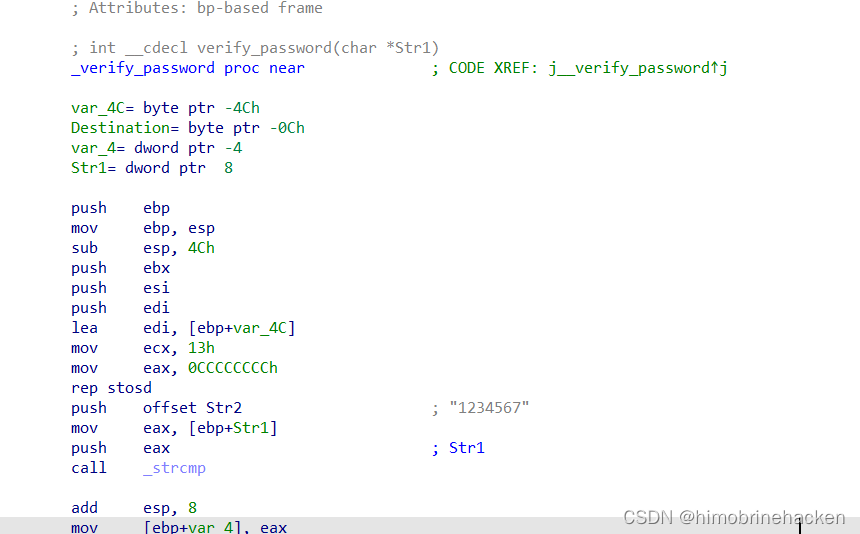

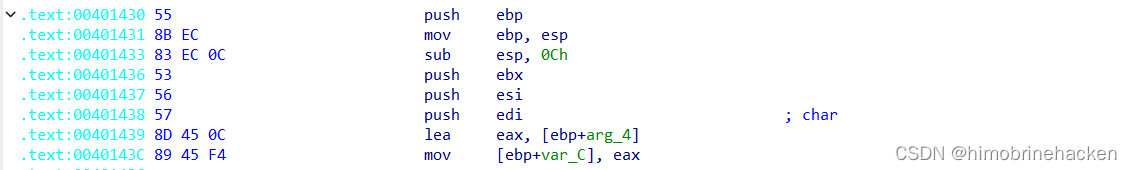

他调用的是0x00401430(推算出来就是verify_password(编译器不会是这个名字但是这个会明示出来这个是一个函数))

注意这段代码

sbp(栈指针寄存器)和esp(基址指针寄存器)是栈段的寄存器

可以确定这里是声明栈

这一段是变量名(authenticated)入栈

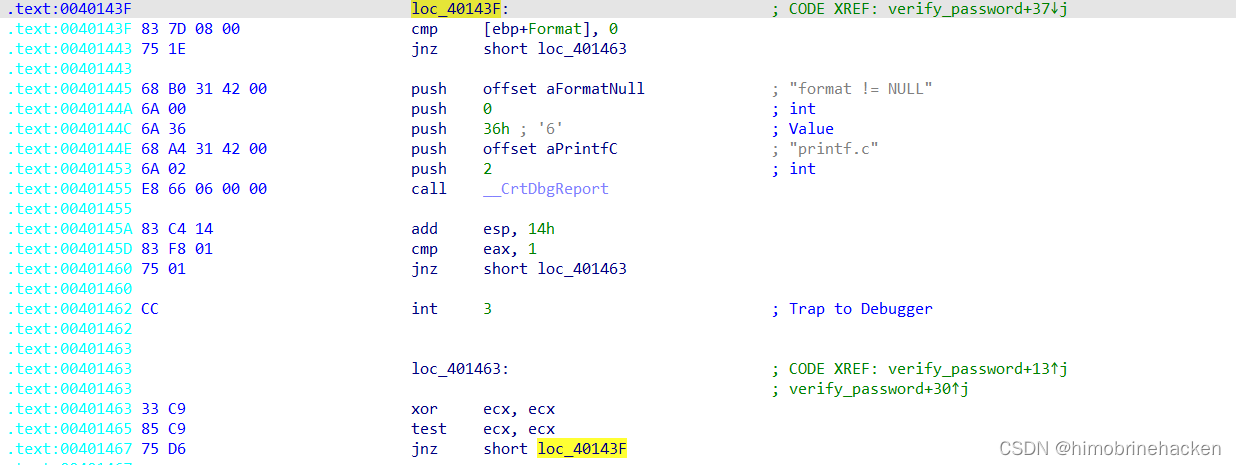

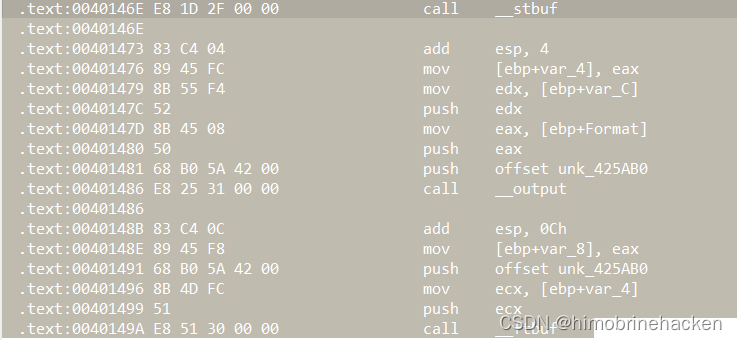

这两段一定是str类的函数strcmp和strcpy(移动字符串给另一个变量)

这里就是0x00401102调用这个函数后在0x0040110A将EAX返回值取出

在和0x0040110D与0比较,再执行转跳

再动态调试中也能看到

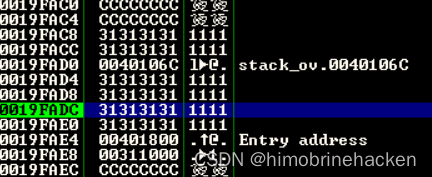

调试之后发现数据格式如下

和之前的数据结构是一样的

那么修改最后的地址数据就可以

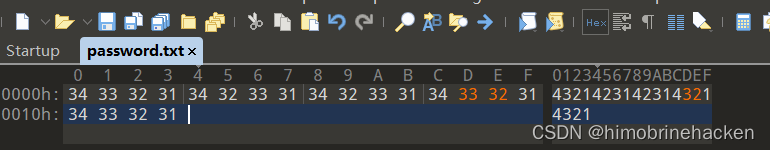

利用010

发现数据有的顺序错了(无伤大雅(只是强迫症))

逆序写入地址0x00401122

![]()

搞定

)

-HETE ELISA kit--灵敏的ELISA试剂盒)