一、考点分布

- 信息安全基础(※※)

- 信息加密解密技术(※※※)

- 密钥管理技术(※※)

- 访问控制及数字签名技术(※※※)

- 信息安全的保障体系

二、信息安全基础

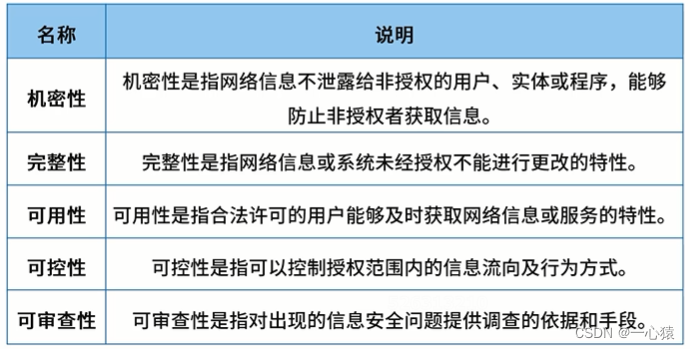

信息安全包括5个基本要素:

信息安全的范围包括设备安全、数据安全、内容安全和行为安全

网络安全漏洞:

- 物理安全性

- 软件安全漏洞

- 不兼容使用安全漏洞

- 选择合适的安全哲理

网络安全威胁:

- 非授权访问

- 信息泄露或丢失

- 破坏数据完整性

- 拒绝服务攻击

- 利用网络传播病毒

安全措施的目标:访问控制、认证、完整性、审计、保密

三、访问控制技术

访问控制的目标:

- 防止非法用户进入系统

- 阻止合法用户对系统资源的非法使用,即禁止合法用户的越权访问

访问控制的三要素:

- 主体:可以对其他实体施加动作的主动实体,记为S;

- 客体:是接受其他实体访问的被动实体,记为O;

- 控制策略:是主体对客体的操作行为集和约束条件集,记为KS

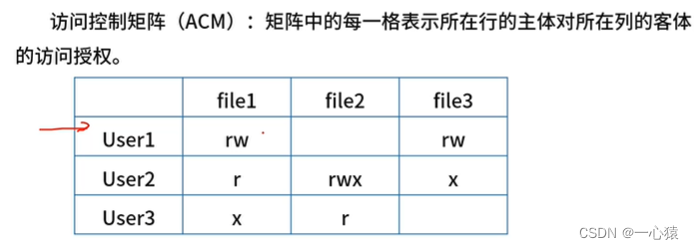

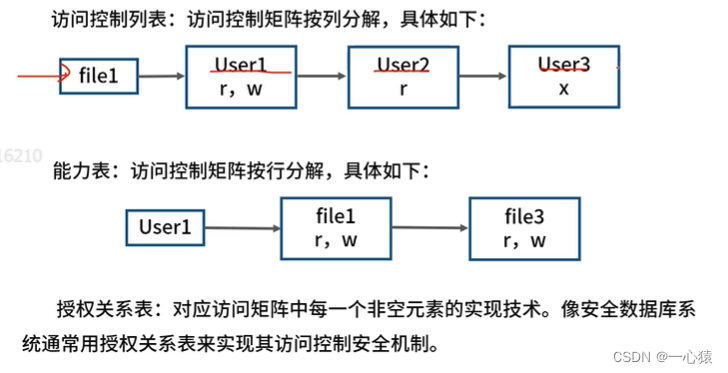

访问控制的实现技术

数字签名技术

信息摘要:单向散列函数(不可逆,抗弱碰撞性)、固定长度的散列值

摘要用途:确保信息(完整性),防篡改

常用算法:MD5,SHA

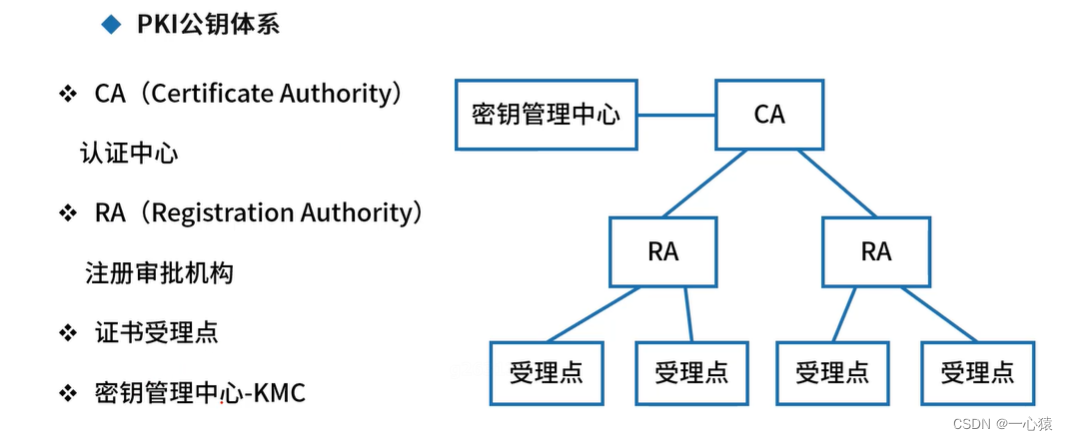

四、密钥管理技术

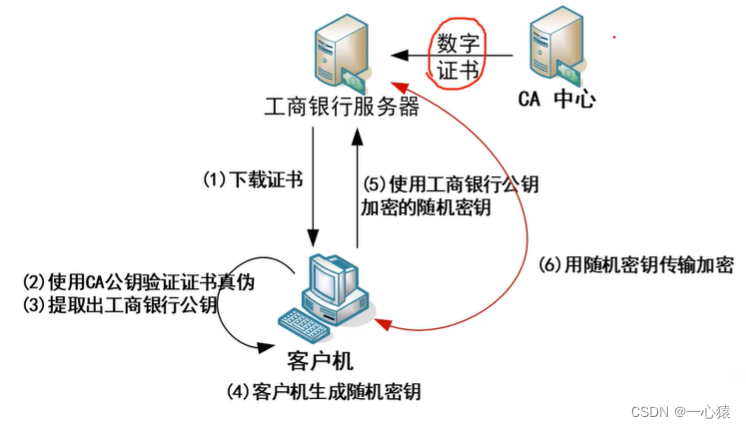

数字证书内容

- 证书的版本信息

- 证书的序列号,每一个证书都有一个唯一的证书序列号

- 证书所使用的签名算法

- 证书的发行机构名称,命名规则一般采用X.500格式

- 证书的有效期,现在通用的证书一般采用UTC时间格式,它的计时范围为1950-2049

- 证书所有人的名称,命名规则一般采用X.500格式

- 证书所有人的公开密钥

- 证书发行者对证书的签名

五、信息安全的保障体系

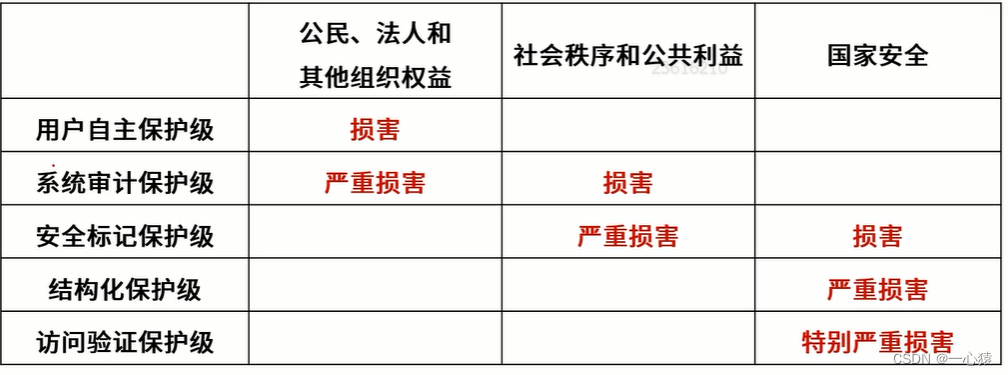

计算机信息系统安全保护等级

- 用户自主保护级:适用于普通内联网用户。系统被破坏后,对公民、法人和其他组织权益有损害,但不损害国家安全社会秩序和公共利益。

- 系统审计保护级:适用于通过内联网或国际网进行商务活动,需要保密的非重要单位。系统破坏后,对公民、法人和其他组织权益有严重损害,或损害社会秩序和公共利益,但不损害国家安全。

- 安全标记保护级:适用于地方各级国家机关、金融机构、邮电通信、能源与水源供给部门、交通运输、大型工商与信息技术企业、重点工程建设等单位。系统破坏后,对社会秩序和公共利益造成严重损害,或对国家安全造成损害。

- 结构化保护级:适用于中央级国家机关、广播电视部门、重要物资储备单位、社会应急服务部门、尖端科技企业集团、国家重点科研机构和国防建设等部门。系统破坏后,对社会秩序和公共利益造成特别严重损害,或对国家安全造成严重损害。

- 访问验证保护级:适用于国防关键部门和依法需要对计算机信息系统实施特殊隔离的单位。系统破坏后,对国家安全造成特别严重损害

![[PHP 反序列化参考手册]](http://pic.xiahunao.cn/[PHP 反序列化参考手册])

:yum软件包管理器)

)

:零基础理解神经网络)

)