配置使用SNMPv1与网管通信示例

SNMP简介

简单网络管理协议SNMP(Simple Network Management Protocol)是广泛应用于TCP/IP网络的网络管理标准协议。SNMP提供了通过运行网络管理软件的中心计算机(即网络管理工作站)来管理设备的方法。

SNMP具有如下优势:

- 自动化网络管理。网络管理员可以利用SNMP平台在网络上的任意节点完成信息查询、信息修改和故障排查等工作,工作效率得以提高。

- 屏蔽不同设备的物理差异,实现对不同厂商产品的自动化管理。SNMP只提供最基本的功能集,使得管理任务分别与被管理的物理特性和下层的联网技术相对独立,从而实现对不同厂商设备的集中管理。

SNMP分为三个版本,第一个版本为SNMPv1,基于团体名认证,安全性较差,且返回报文的错误码也较少。后来,IETF颁布了SNMPv2c。SNMPv2c中引入了GetBulk和Inform操作,支持更多的标准错误码信息,支持更多的数据类型(Counter64、Counter32)。鉴于SNMPv2c在安全性方面没有得到改善,IETF又颁布了SNMPv3的版本,提供了基于USM(User-based Security Model)的认证加密和基于VACM(View-based Access Control Model)的访问控制。

SNMPv1的应用场景:适用于小型网络,组网简单,对网络安全性要求不高或者网络环境本身比较安全,且比较稳定的网络,比如校园网,小型企业网。

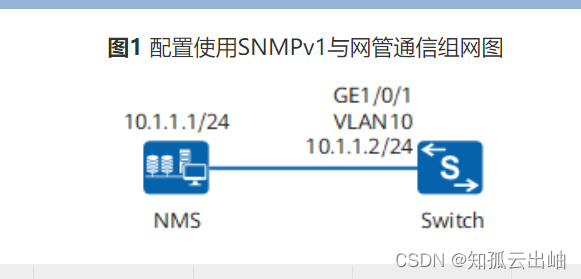

组网需求

如图1所示,现有网络中网管服务器对网络中的设备进行监管,由于网络规模较小,安全性较高等因素,在规划时配置交换机使用SNMPv1版本与网管进行通信。现在新增一台交换机,用户希望通过利用现有的网络资源对交换机进行监管,在发生故障时能够快速对故障进行定位和排除。

配置思路

采用如下思路配置SNMP:

-

配置交换机的SNMP版本为v1,允许版本为v1的网管管理设备。

-

配置访问控制,只允许指定IP地址的网管读写交换机指定MIB。

-

配置团体名,在网管上添加设备时,使用团体名进行认证。

-

配置告警主机,并使能设备主动发送Trap消息的功能。

-

在网管上添加设备,网管上使用的团体名和设备保持一致,才能正常管理设备。

操作步骤

- 配置交换机的SNMP版本为v1,允许版本为v1的网管管理交换机。

<span style="color:#333333"><span style="background-color:#ffffff"><span style="background-color:#dddddd"><HUAWEI> <strong>system-view</strong> [HUAWEI] <strong>sysname Switch</strong> [Switch] <strong>snmp-agent sys-info version v1</strong> //缺省情况下仅支持SNMPv3版本。</span></span></span> - 配置交换机可以接收和响应网管请求报文的接口。V200R020及以后版本必须配置该步骤,否则交换机将无法与网管正常连接。

<span style="color:#333333"><span style="background-color:#ffffff"><span style="background-color:#dddddd">[Switch] <strong id="ZH-CN_TASK_0177091911__b104207291419">snmp-agent protocol source-interface vlanif 10</strong></span></span></span> - 配置访问控制,只允许指定的IP地址的网管读写交换机指定的MIB。

# 配置ACL,通过ACL限制仅IP地址为10.1.1.1网管能够对交换机进行访问。

<span style="color:#333333"><span style="background-color:#ffffff"><span style="background-color:#dddddd">[Switch] <strong id="ZH-CN_TASK_0177091911__b2097958414183207">acl 2001</strong> [Switch-acl-basic-2001] <strong id="ZH-CN_TASK_0177091911__b777927901183207">rule permit source 10.1.1.1 0</strong> [Switch-acl-basic-2001] <strong id="ZH-CN_TASK_0177091911__b600459859183207">rule deny</strong> [Switch-acl-basic-2001] <strong id="ZH-CN_TASK_0177091911__b482924452183207">quit</strong></span></span></span># 配置MIB视图,通过MIB视图限制网管仅能访问指定的MIB。

<span style="color:#333333"><span style="background-color:#ffffff"><span style="background-color:#dddddd">[Switch] <strong id="ZH-CN_TASK_0177091911__b145725929183207">snmp-agent mib-view included isoview01 system</strong> //配置MIB视图isoview01能够访问system子树。 [Switch] <strong id="ZH-CN_TASK_0177091911__b863942236183207">snmp-agent mib-view included isoview02 interfaces</strong> //配置MIB视图isoview02能够访问interfaces子树。</span></span></span> - 配置团体名,在网管上添加交换机时,使用团体名进行认证,并应用访问控制,使访问控制功能生效。

<span style="color:#333333"><span style="background-color:#ffffff"><span style="background-color:#dddddd">[Switch] <strong id="ZH-CN_TASK_0177091911__b1117943624183207">snmp-agent community read adminnms01 mib-view isoview01 acl 2001</strong> //配置adminnms01对system子树具有只读权限。 [Switch] <strong id="ZH-CN_TASK_0177091911__b1590236940183207">snmp-agent community write adminnms02 mib-view isoview02 acl 2001</strong> //配置adminnms02对interface子树具有读写权限。</span></span></span> - 配置告警主机,并使能交换机主动发送Trap消息的功能。

<span style="color:#333333"><span style="background-color:#ffffff"><span style="background-color:#dddddd">[Switch] <strong>snmp-agent trap enable</strong> Warning: All switches of SNMP trap/notification will be open. Continue? [Y/N]:<strong>y</strong> //打开交换机上所有的Trap开关。缺省情况下仅打开了部分告警开关,可通过display snmp-agent trap all命令查看。 [Switch] <strong>snmp-agent target-host trap address udp-domain 10.1.1.1 params securityname adminnms01 v1</strong></span></span></span> - 在网管上添加交换机。

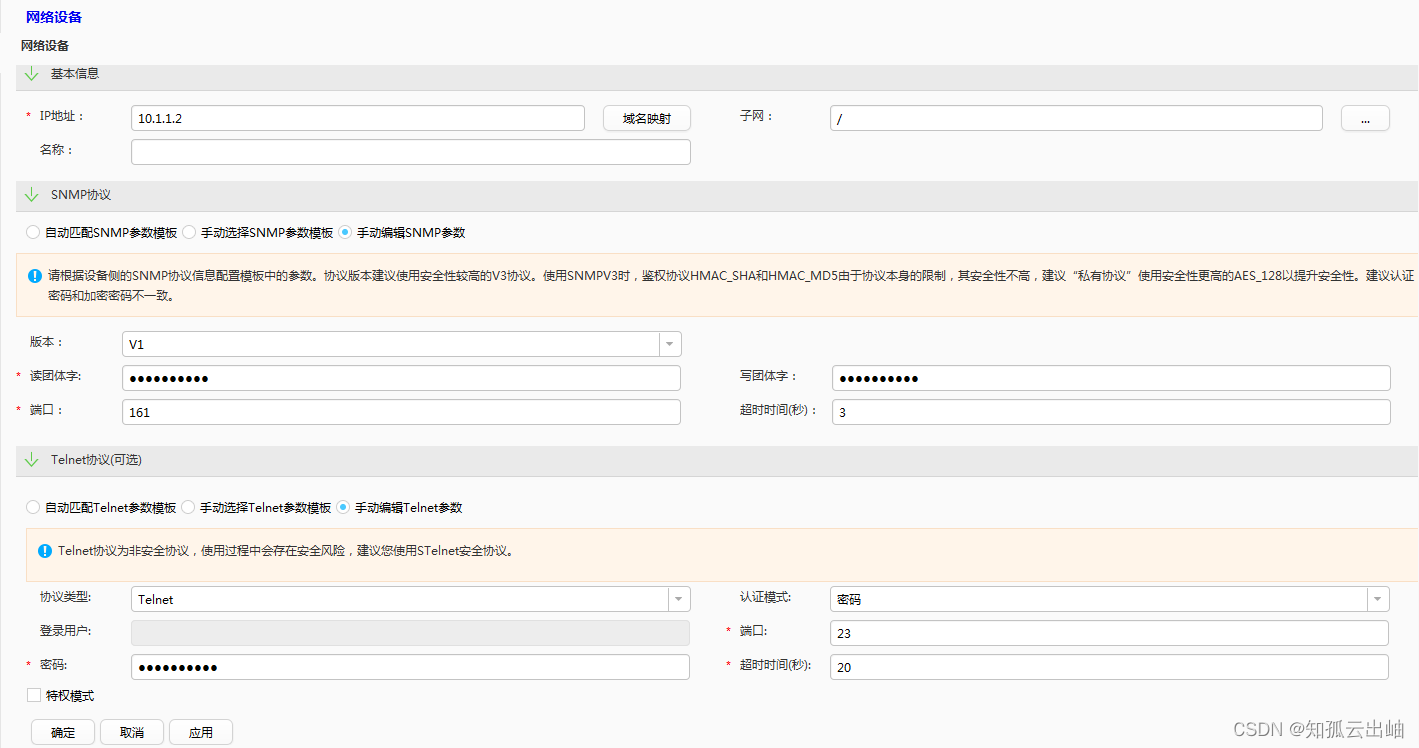

# 登录eSight,单击“资源 > 资源添加 > 单个添加”,根据表1配置SNMP参数,配置完成后单击“确定”,即完成在网管上添加交换机,即可实现网管对交换机的管理,交换机上有告警事件发生时主动向网管发送Trap告警。

表1 SNMP参数 项目

数据

发现协议

SNMP协议

IP地址

10.1.1.2

SNMP协议

手动编辑SNMP参数

版本

V1

读团体字

adminnms01

写团体字

adminnms02

端口

161

网管侧的参数配置必须和交换机上保持一致,否则网管添加交换机失败。

如果远程登录交换机时需要进行认证,需要配置Telnet协议参数,后续网管才能够对交换机进行管理。例如,本例中管理员可以通过Telnet方式远程登录交换机,认证方式为密码认证,密码为YsHsjx_202206。

配置文件

Switch的配置文件

<span style="color:#333333"><span style="background-color:#ffffff"><span style="background-color:#dddddd">#

sysname Switch

#

acl number 2001rule 5 permit source 10.1.1.1 0rule 10 deny

#

snmp-agent

snmp-agent local-engineid 800007DB03360102101100

snmp-agent community read cipher %^%#Pqp'RXi))/y\KgEtwP9A3x2z5_FgxG1v'D/8>=G,D9<yMC^RAM_YB:F0BZlF="bHXg%lH*L"Jq'lea`S%^%# mib-view isoview01 acl 2001

snmp-agent community write cipher %^%#.T|&Whvyf$<Gd"I,wXi5SP_6~Nakk6<<+3H:N-h@aJ6d,l0md%HCeAY8~>X=>xV\JKNAL=124r839v<*%^%# mib-view isoview02 acl 2001

snmp-agent sys-info version v1 v3

snmp-agent target-host trap address udp-domain 10.1.1.1 params securityname cipher %^%#uq/!YZfvW4*vf[~C|.:Cl}UqS(vXd#wwqR~5M(rU%%^%#

snmp-agent mib-view included isoview01 system

snmp-agent mib-view included isoview02 interfaces

snmp-agent trap enable

snmp-agent protocol source-interface Vlanif10

#

return</span></span></span>

—— (DBMS存储空间管理)】)

)

)