实验大纲

第1部分:创建一个新的WLAN

第1步:创建一个新的VLAN接口

第2步:配置WLC让它使用RADIUS服务器

第3步:创建一个新的WLAN

第4步:配置WLAN安全策略

第2部分:配置DHCP范围和SNMP

第1步:配置DHCP范围

第2步:配置SNMP

第3部分:把主机连接到网络

第1步:配置主机连接到企业网络

第2步:测试连接

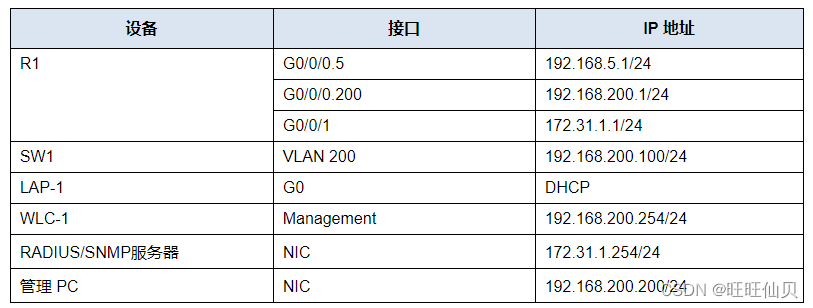

地址分配表

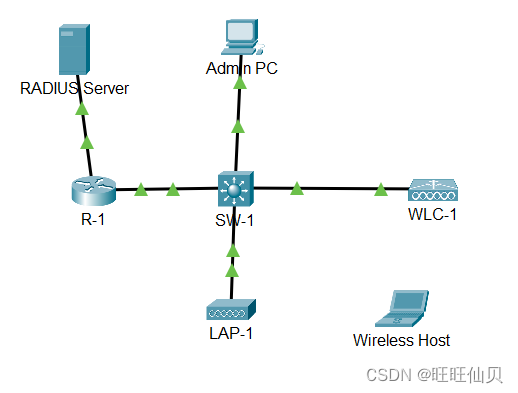

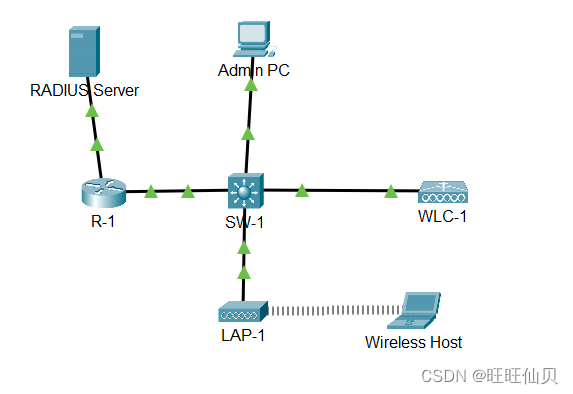

网络拓扑结构图

目标

在这个实验中,您需要在一台 无线局域网控制器(WLC)上配置一个新的WLAN,也包括配置这个WLAN要使用的VLAN接口。 您会通过配置这个WLAN,让它使用RADIUS服务器和WPA2-Enterprise来 对用户进行认证。您会配置WLC来使用SNMP服务器。

· 在WLC上配置一个新的VLAN接口。

· 在WLC上配置一个新的WLAN。

· 在WLC内部DHCP服务器上配置一个新的范围。

· 给WLC配置SNMP设置。

· 通过配置让WLC使用RADIUS服务器来认证WLAN 用户。

· 使用WPA2-Enterprise来保护WLAN。

· 把主机连接到新的WLC。

背景/场景

您已经在WLC上配置并且测试了一个 WLAN。您给那个WLAN配置了WPA-PSK,因为那个WLAN会用于 一个小型的企业。现在,有人要求您给一个规模比较大的企业配置并且测试一个WLC拓扑 。您已经知道WPA2-PSK扩展性 不强,不适合在企业网络中使用。这个新的拓扑 会使用RADIUS服务器和WPA2-Enterprise来对WLAN用户进行认证。这样 管理员就可以在一个中央站点管理用户账户,于是这个网络就可以提供 更加强大的安全性,同时网络的透明度也会增加,因为每个账户都会拥有自己专门的用户名 和密码。另外,用户的行为也会记录在这台服务器上。

在这个实验中,您需要创建一个新的VLAN接口,用 这个接口来创建新的WLAN,并且使用WPA2-Enterprise来保护这个WLAN。 您也需要配置WLC,来使用企业的RADIUS服务器来 认证用户。此外,您也需要通过配置WLC,来让它使用SNMP 服务器。

第1部分:创建一个新的WLAN

第1步:创建一个新的VLAN接口

每个WLAN都需要在WLC上有一个虚拟接口。这些 接口称为动态接口。这个虚拟接口会分配一个 VLAN ID,使用这个接口的流量都会标记为VLAN流量。 因此,AP、WLC和路由器之间的连接都是通过中继 端口建立的。对于多个WLAN之间通过 网络传输的流量,这些WLAN VLAN之间的流量必须通过中继链路转发。

a. 在Admin PC的桌面上打开浏览器。通过HTTPS连接WLC的IP地址 。

b. 使用用户名 admin 和密码 Cisco12345 登录。

c. 点击Controller(控制器)菜单,然后点击 菜单左边的Interfaces(接口)。这里可以看到您直连的默认虚拟接口和 管理接口。

d. 在页面右上角点击New(新的)按键。 您有可能需要把页面滚动到右边才能看到这个按键。

e. 输入这个新接口的名称。我们把它命名为WLAN-5。把VLAN ID配置 为5。这个VLAN接口未来会负责承载我们后面创建的WLAN 中的流量。点击应用。可以看到这个VLAN接口的配置页面 。

f. 首先,配置这个接口,让它使用物理端口1。 多个VLAN接口可以使用同一个物理端口,因为物理 接口类似于专用的中继端口。

g. 按照下面的地址配置这个接口:

IP Address(IP地址):192.168.5.254

Netmask(网络掩码):255.255.255.0

Gateway(网关):192.168.5.1

Primary DHCP server(主DHCP服务器):192.168.5.1

这个VLAN接口 所对应WLAN的用户流量,会在网络192.168.5.0/24网络中传输。默认网关是路由器R-1上一个 接口的地址。这台路由器上已经配置了一个DHCP地址池。我们在这里给DHCP配置的 地址,会让WLC把所有从这个WLAN的主机那里接收到所有DHCP 请求发送给 路由器上的DHCP服务器。

h. 一定要点击 Apply(应用)来部署自己前面所作的变更,然后在看到警告消息时点击OK 。点击Save Configuration(保存配置),这样 配置可以在WLC重启之后生效。

第2步:配置WLC让它使用RADIUS服务器

WPA2-Enterprise需要使用外部RADIUS服务器来 认证WLAN用户。在这台RADIUS服务器上可以给每个用户账户分别配置各自的用户名和 密码。必须首先在WLC上配置服务器的 地址,WLC才可以使用RADIUS服务器的 服务。

a. 点击WLC上的Security(安全)菜单。

b. 点击New(新的)按键,然后在Server IP Address(服务器IP地址)部分输入RADIUS 服务器的IP地址。

c. RADIUS服务器会首先对WLC进行认证,才能才能让WLC 访问服务器上的用户账户信息。这需要有一个 共享的密钥值。使用Cisco123。确认这个共享密钥,并点击Apply(应用)。

注意: 重复使用密码不是好习惯。 在这里复用密码只是为了 简化工作,便于回顾。

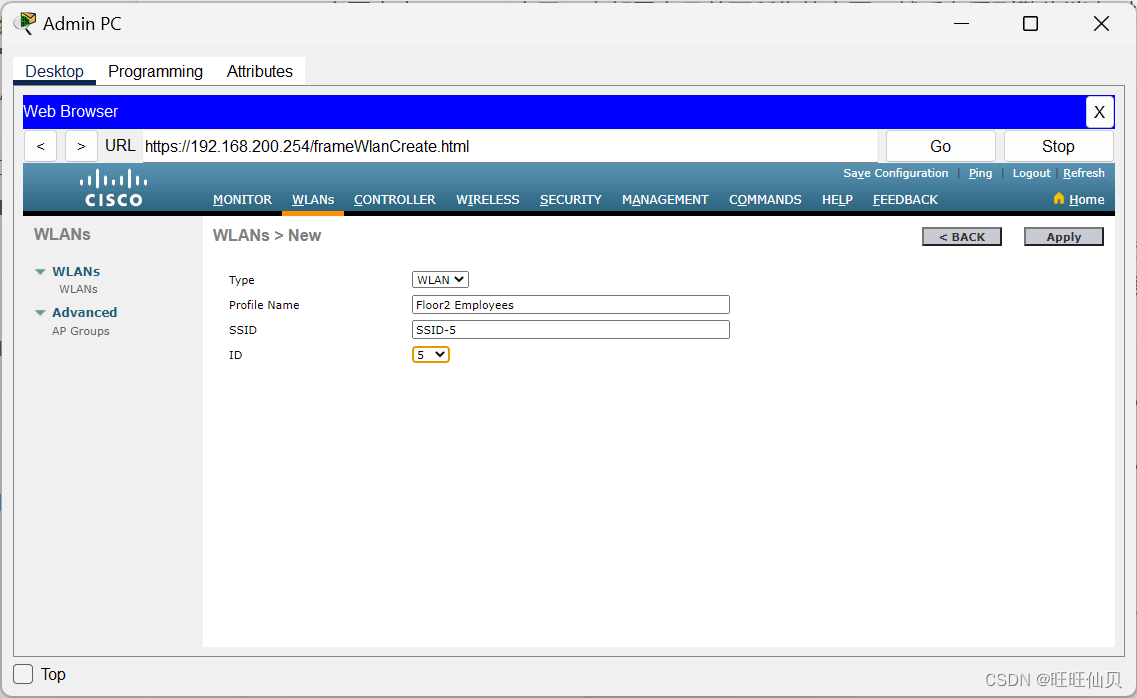

第3步:创建一个新的WLAN

创建一个新的WLAN。给新的WLAN使用新创建的VLAN接口 。

a. 在菜单栏点击WLANs条目。找到WLANs页面右上角的下拉框 。此时页面会显示Create New(创建新的WLAN)。 点击Go创建一个新的WLAN。

b. 输入新WLAN的Profile Name(配置文件名)。使用配置文件名Floor2 Employees。把SSID-5设置为这个WLAN的SSID。把ID 下拉列表修改为 5。主机需要使用这个SSID来加入网络。 完成之后,点击Apply(应用)接受前面所作的设置。

注意: 这个ID是一个用来充当 WLAN标记的任意值。在这个案例中,我们把这个DI配置为5,是为了与WLAN的 VLAN编号保持一致。但这个值可以设置为任意的可用值。

c. 点击Apply(应用) 让前面所作的设置生效。

d. 在创建了这个WLAN之后,就可以开始配置 网络的特性了。点击 Enabled(启用) 来启用这个WLAN。很多人会跳过这一步,这是一个常见的 错误。

e. 选择要用于新WLAN的VLAN接口。WLC 会使用这个接口来传输网络中的用户流量。点击Interface/Interface Group (G)下拉框 。选择我们在 第1步中创建的接口。

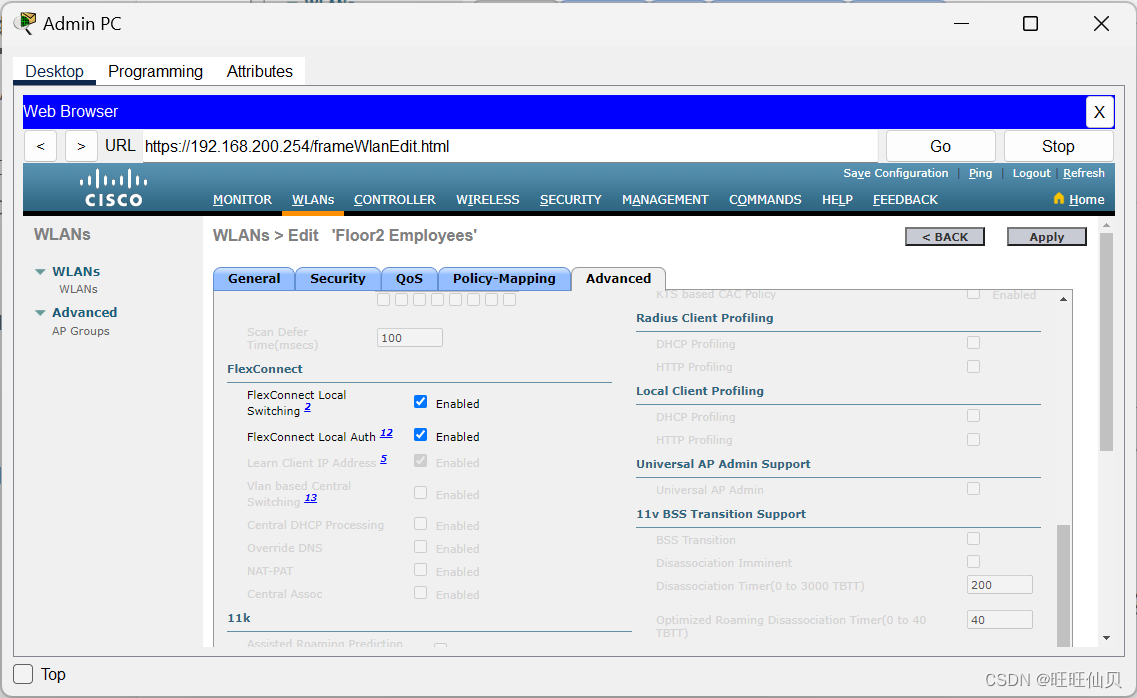

f. 选择Advanced(高级)选项卡。滚动到这个接口的FlexConnect部分。

g. 点击启用FlexConnect Local Switching和FlexConnect Local Auth。

h. 点击Apply(应用)来启用这个新的WLAN。如果没有执行上面这一步操作,那么这个 WLAN就不会启用。

第4步:配置WLAN安全策略

我们要配置新的WLAN来使用 WPA2-Enterprise,而不使用WPA2-PSK。

a. 如有必要,这里可以点击新建WLAN的WLAN ID来继续进行配置。

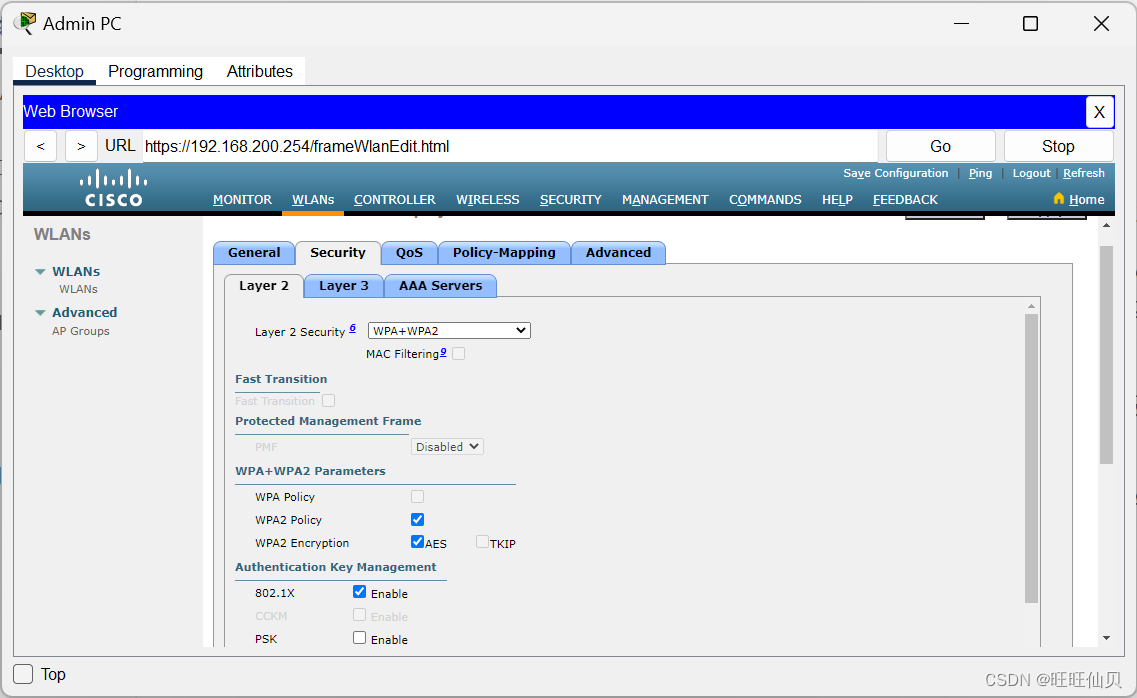

b. 点击安全选项卡。在Layer 2(第2层)选项卡下面,从下拉框中选择WPA+WPA2 。

c. 在WPA+WPA2 Parameters(参数)下,启用WPA2 Policy(WPA2策略)。在Authentication Key Management(认证密钥管理)下面,点击802.1X 。这样做的目的是让WLC使用802.1X 协议来对用户进行外部认证。

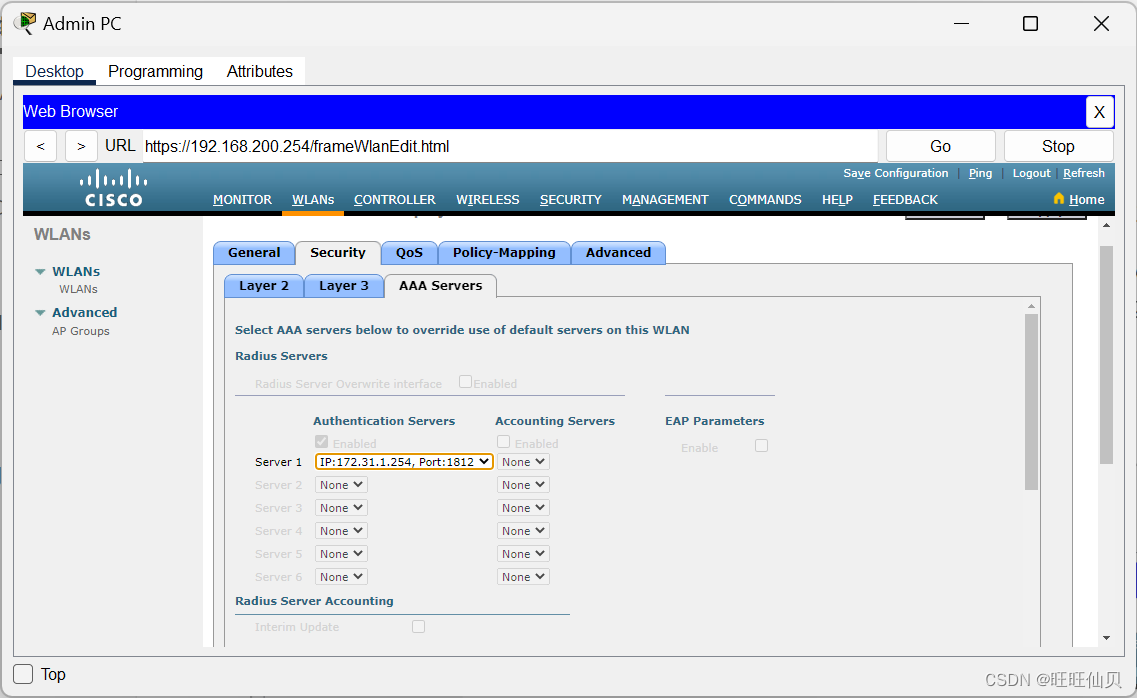

d. 点击AAA servers(AAA服务器)选项卡。打开 Authentication Servers(认证服务器)一列中打开Server 1旁边的下拉列表,选择我们在 第2步中配置的服务器。

e. 点击Apply(应用)确认前面所作的配置。您现在已经配置了 WLC,让它使用RADIUS服务器来对尝试连接 这个WLAN的用户进行认证。

第2部分:配置DHCP范围和SNMP

第1步:配置DHCP范围

WLC提供了内部的DHCP服务器。思科 建议,不要用WLAN DHCP服务器提供大量DHCP服务 ,比如不要在有大量用户的WLAN中这样进行部署。不过,在小型网络中,可以用 DHCP服务器来给连接 有线管理网络的LAP提供IP地址。在这一步中,我们会在 WLC上配置一个DHCP范围,并且用它来给LAP-1分配地址。

a. 需要从Admin PC连接到WLC的GUI。

b. 点击Controller(控制器)菜单,然后点击Interfaces(接口)。

问题:

这里会出现哪些接口?

WLAN-5 management virtual

c. 点击management(管理)接口。把地址信息 记录在下面。

问题:

IP 地址:192.168.200.254 网络掩码:255.255.255.0 网关:192.168.200.1

Primary DHCP server(主DHCP服务器):

d. 我们希望WLC使用自己的DHCP服务器来给 无线管理网络中的设备(比如轻量级AP)提供地址。 因此,在主 DHCP服务器地址这里应该输入WLC管理接口的IP地址。点击应用。在出现 警告消息时点击OK。

e. 在左手的菜单中,展开Internal DHCP Server (内部DHCP服务器)部分。点击DHCP Scope(DHCP范围).

f. 要创建DHCP范围,点击New…(新建) 按键。

g. 把范围命名为 Wired Management。您需要配置这个DHCP 范围来给连接 Admin PC、WLC-1和LAP-1的有线基础设施网络提供地址。

h. 点击Apply(应用)创建新的DHCP范围。

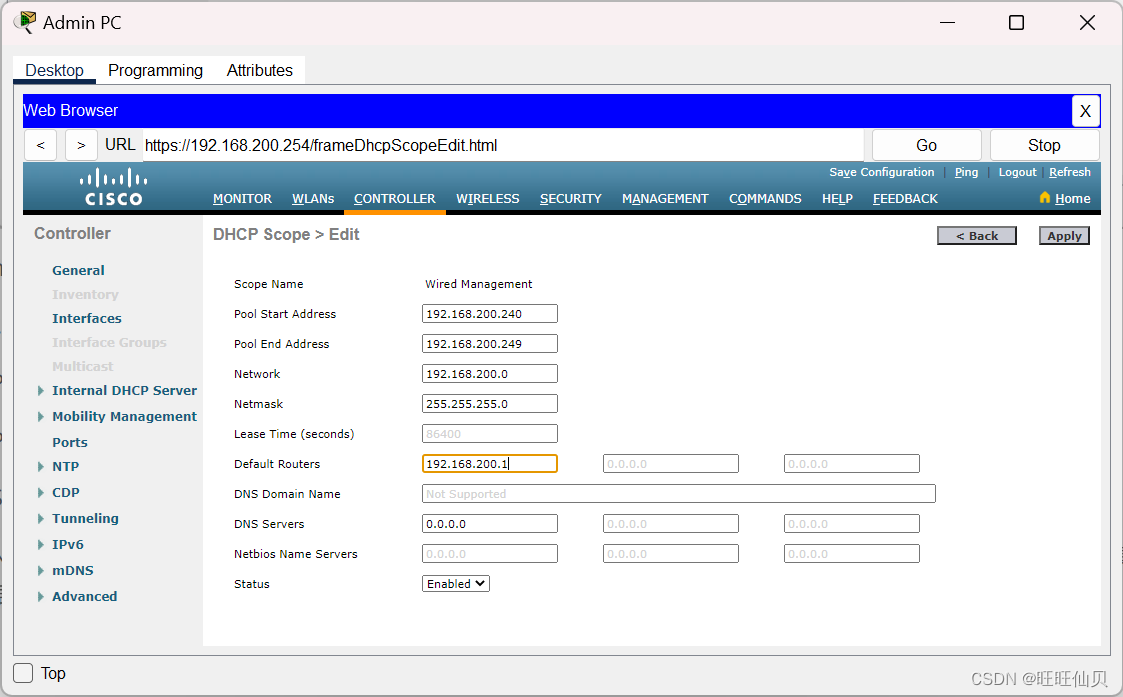

i. 在DHCP Scopes(DHCP范围)表中点击新的范围,给范围配置 地址信息。输入以下信息。

Pool Start Address(地址池起始地址):192.168.200.240

Pool End Address(地址池最终地址):192.168.200.249

Status(状态):Enabled

Network(网络), Netmask(网络掩码), and Default Routers(默认路由器)部分,填入在第1c步中收集到的信息。

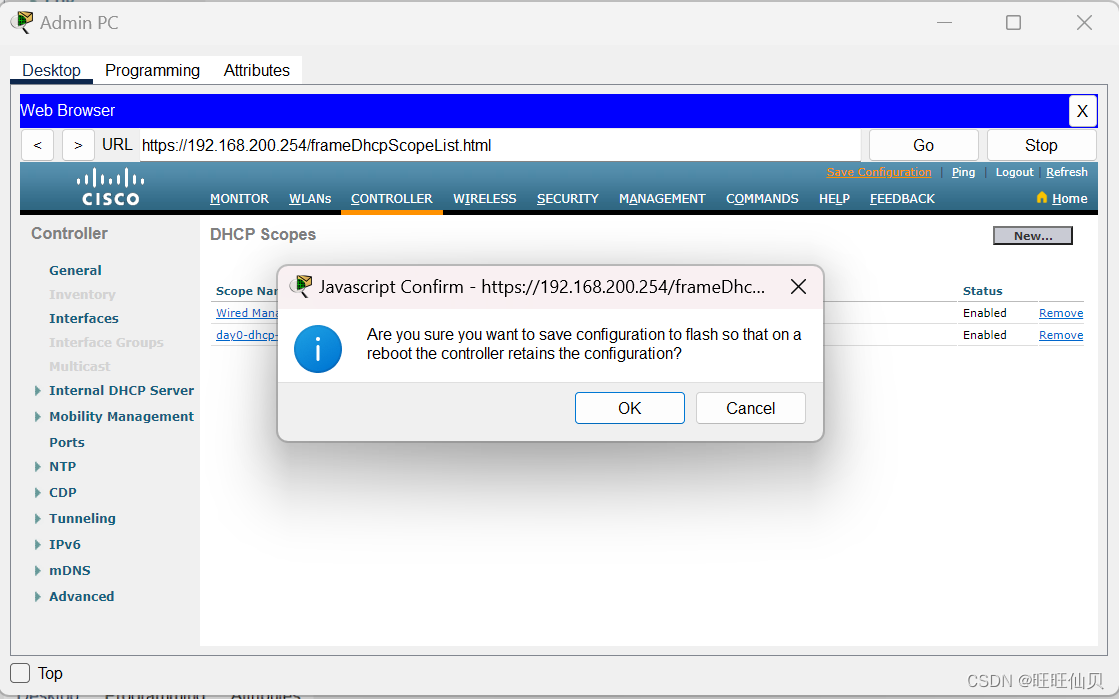

j. 点击Apply(应用)激活前面所作的配置。点击WLC界面右上角的Save Configuration(保存配置)来保存 前面的工作,WLC重启之后这些配置就会生效。

在一段不长的延迟时间之后,内部DHCP服务器就会 给LAP-1提供一个地址。在LAP-1获取到IP地址的时候, CAPWAP隧道就会建立起来,LAP-1也能够为Floor 2 Employees(SSID-5)这个WLAN提供访问 了。如果把鼠标移动到 拓扑中的LAP-1上,就可以看到它的IP地址,CAPWAP隧道的状态,以及 LAP-1提供访问的WLAN。

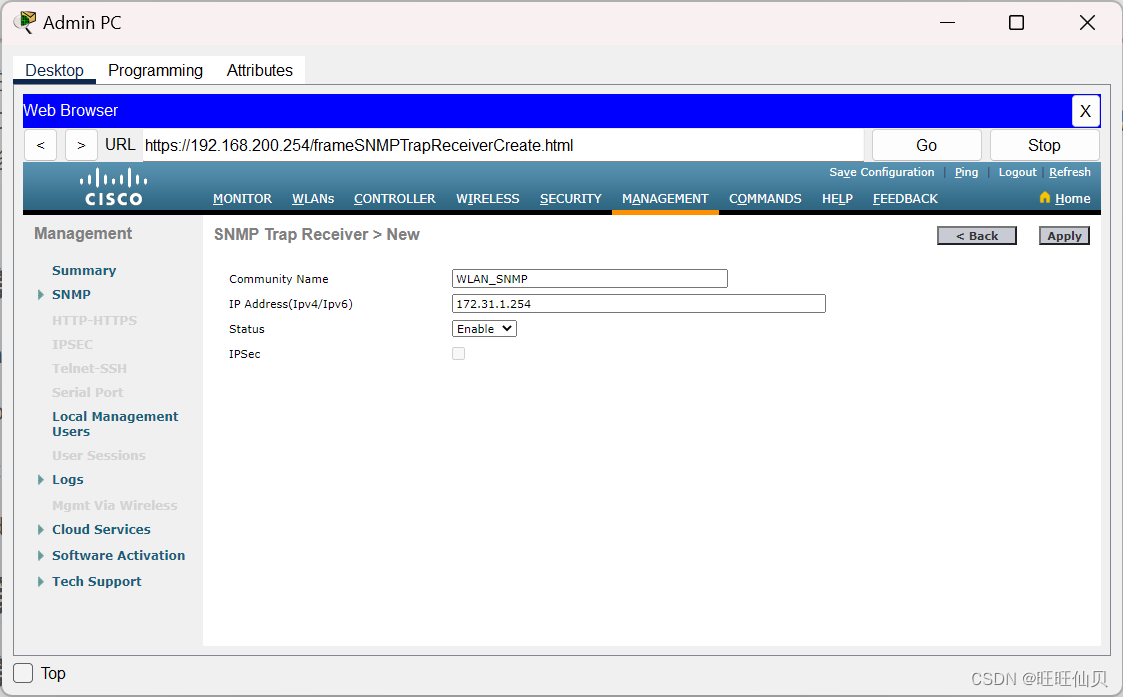

第2步:配置SNMP

a. 点击WLC GUI界面中的Management(管理)菜单,展开左手菜单中的 SNMP条目。

b. 点击Trap Receivers(Trap接收方) 然后点击New…(新建)。

c. 输入团体字符串WLAN_SNMP ,以及 服务器的IP地址172.31.1.254。

d. 点击Apply(应用) 完成配置工作。

第3部分:把主机连接到网络

第1步:配置主机连接到企业网络

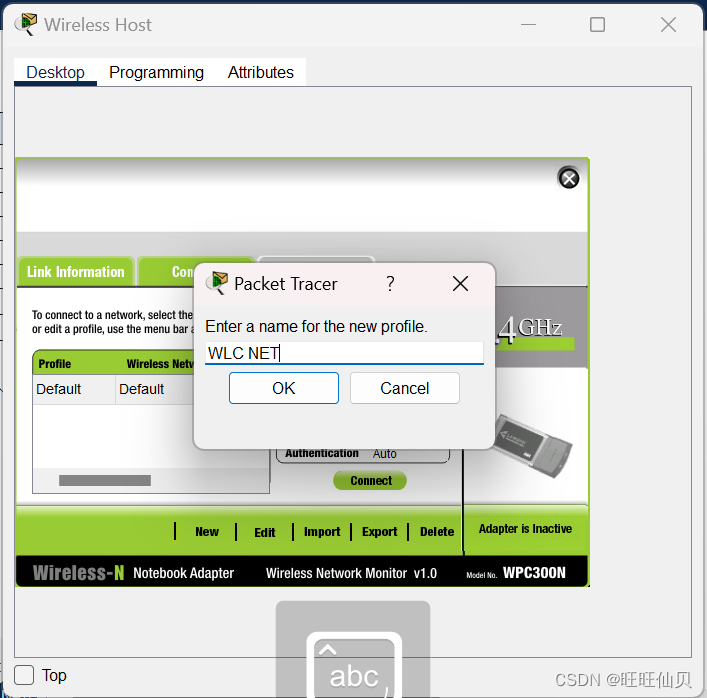

在Packet Tracer PC无线客户端app中,必须 配置WLAN Profile(WLAN配置文件)才能让它连接到WPA2-Enterprise WLAN。

a. 点击无线主机,并且打开PC Wireless(PC无线)app。

b. 点击Profiles(配置文件)选项卡,然后点击New(新建)创建一个新的 配置文件。把这个配置文件命名为WLC NET。

c. 选中我们前面创建的那个WLAN的Wireless Network Name(无线网络名) ,然后点击Advanced Setup(高级设置)。

d. 确认这个无线LAN的SSID已经出现,然后点击Next(下一步)。 无线主机应该可以看到SSID-5。如果看不到,把鼠标移动到LAP-1上, 确认它正在与WLC进行通信。弹出框应该显示 LAP-1可以看到SSID-5。否则,检查WLC的配置。您 也可以手动输入这个SSID。

e. 确认选择了DHCP网络设置,然后点击Next(下一步)。

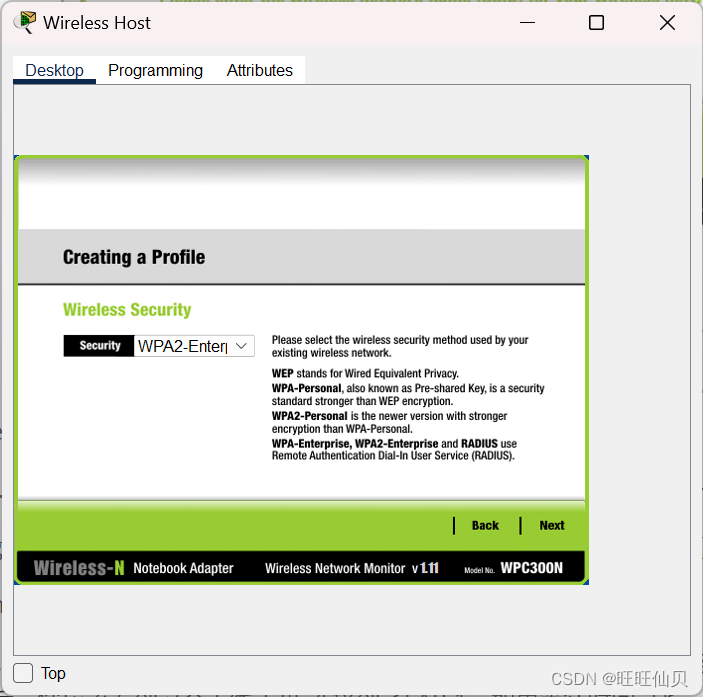

f. 在Security(安全)下拉框中,选择WPA2-Enterprise。点击下一步。

g. 输入登录名 user1和密码 User1Pass,然后 点击Next(下一步)。

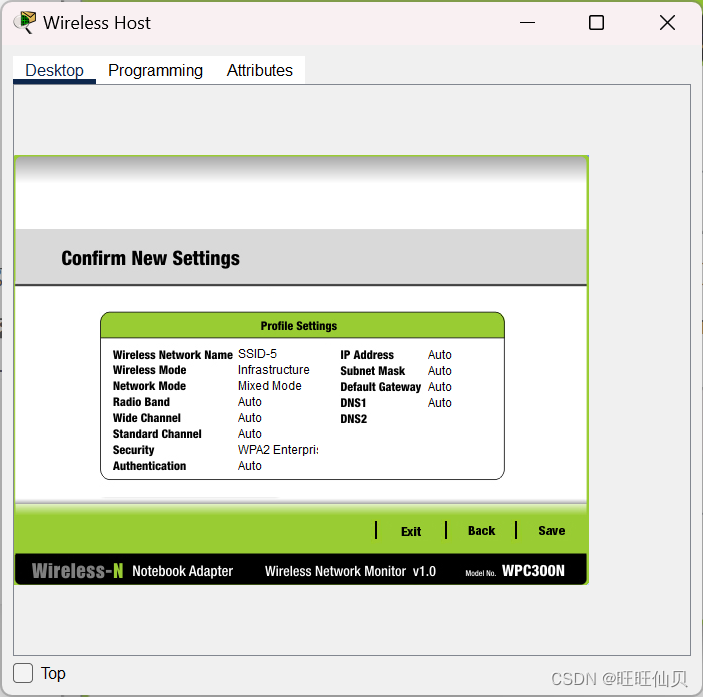

h. 确认配置文件的设置,然后点击Save(保存)。

i. 选择WLC NET这个配置文件,然后点击Connect to Network(连接到网络)按键。在一段不长的延迟时间之后,您应该看到这个无线主机 连接到了LAP-1。如果等待时间过长,可以点击Fast Forward Time按键来加速这个 过程。

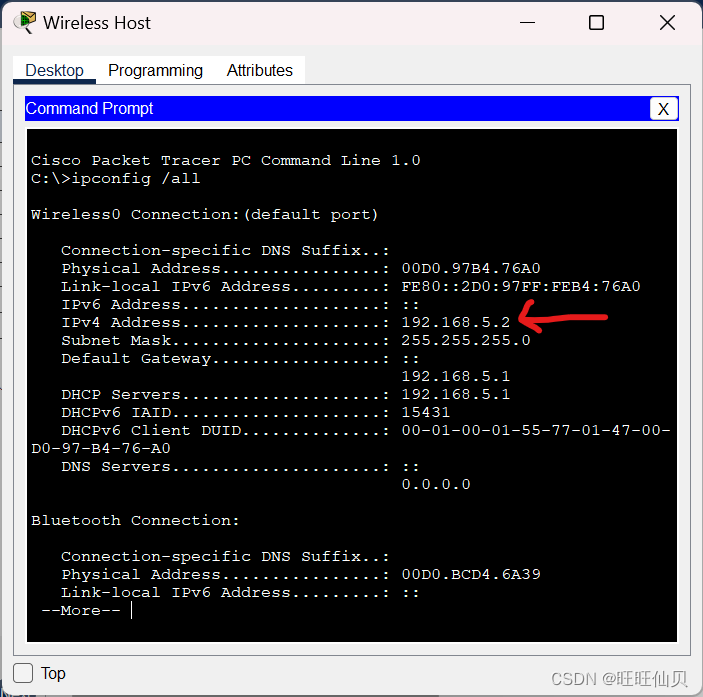

j. 确认这个无线主机已经连接到了WLAN。无线主机 应该从R1上给主机 配置的DHCP服务器那里,接收到了一个IP地址。这个IP地址应该属于网络192.168.5.0/24。可以点击 Fast Forward Time按键来加速这个过程。

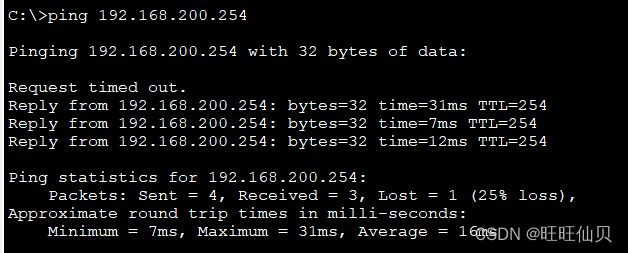

第2步:测试连接

a. 关闭 PC Wireless (PC无线)这个app。

b. 打开一个命令提示符窗口,确认这台无线主机已经从WLAN网络中获取到了 IP地址。

c. 向默认网关、SW1和RADIUS服务器发起ping测试。如果成功,说明这个拓扑中的连接已经 完全建立起来。

ping 192.168.200.254

思考题

-

RADIUS服务器会使用双重认证机制。RADIUS服务器会认证哪两件事 ?为什么必须这样做?

RADIUS服务器在执行双重认证机制时,会对以下两个要素进行认证: (1)接入设备的身份:RADIUS服务器通过IP地址来标识认证接入设备。它会根据收到的RADIUS报文的源IP地址(即NAS-IP)是否与在RADIUS服务器上配置的信任认证接入设备的IP地址匹配,来决定是否处理来自该认证接入设备的认证或计费请求。 (2)用户的身份:RADIUS服务器直接与身份源(IdP)等用户目录服务进行通信。在核对完用户凭证和存储在服务器中的用户身份数据后,再授权该用户进行网络访问。 必须执行双重认证的原因如下: 增强安全性:在静态密码登录机制的基础上增加了基于凭证的身份认证环节,即便密码泄露也很难入侵网络。这种认证方式比传统的用户名和密码更为安全,能够减少未授权访问和数据泄露的风险。 提供更精细的控制:管理员可以通过RADIUS的回复(reply)属性使用虚拟局域网(VLAN)对网络访问进行分段,从而更严格地控制企业网络,并根据用户的角色、状态或部门分配相应的访问权限。

-

与WPA2-PSK相比,WPA2-Enterprise拥有哪些优势?

WPA2-Enterprise和WPA2-PSK是两种不同的Wi-Fi加密方法,它们各自具有不同的优势和特点。以下是WPA2-Enterprise相对于WPA2-PSK的一些优势: (1)安全性:WPA2-Enterprise使用EAP(扩展认证协议)进行身份验证,这种协议比WPA2-PSK使用的预共享密钥(PSK)更安全。EAP能够提供更高级别的身份验证,通过多因素验证方式加强安全性,防止未经授权的访问。 (2)灵活性:WPA2-Enterprise允许使用各种身份验证方法,例如RADIUS服务器、智能卡、数字证书等,这为企业提供了更大的灵活性,可以根据需要选择合适的身份验证方法。 (3)可扩展性:WPA2-Enterprise可以与现有的企业网络基础设施(如RADIUS服务器)集成,方便企业进行大规模部署和管理。 (4)易于管理:对于大型企业而言,WPA2-Enterprise可以提供集中式的身份验证管理,通过单一的认证服务器管理多个客户端,简化了管理流程。 然而,WPA2-Enterprise也有一些潜在的缺点,比如部署和维护的复杂性增加,以及可能需要额外的硬件或软件支持。因此,在选择使用哪种加密方法时,需要根据具体的需求和场景进行权衡。

)

把截图保存下载到本地)

)