如何通过系统命令排查账号安全

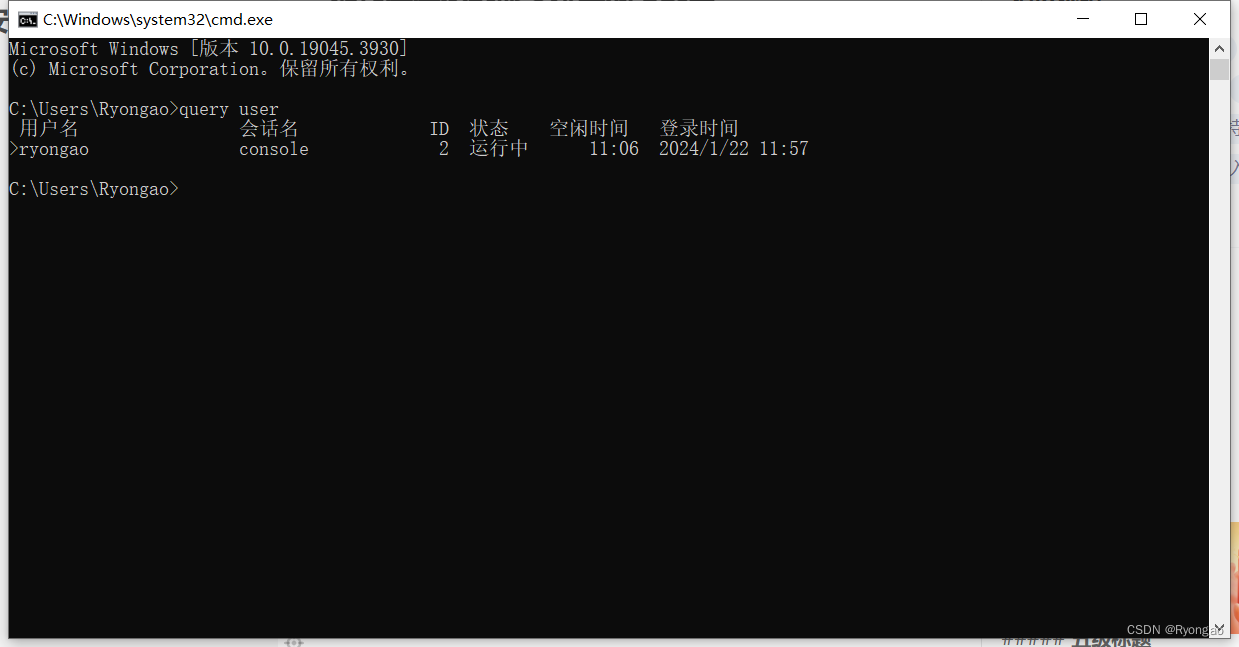

query user 查看当前登录账号

logoff id 注销用户id

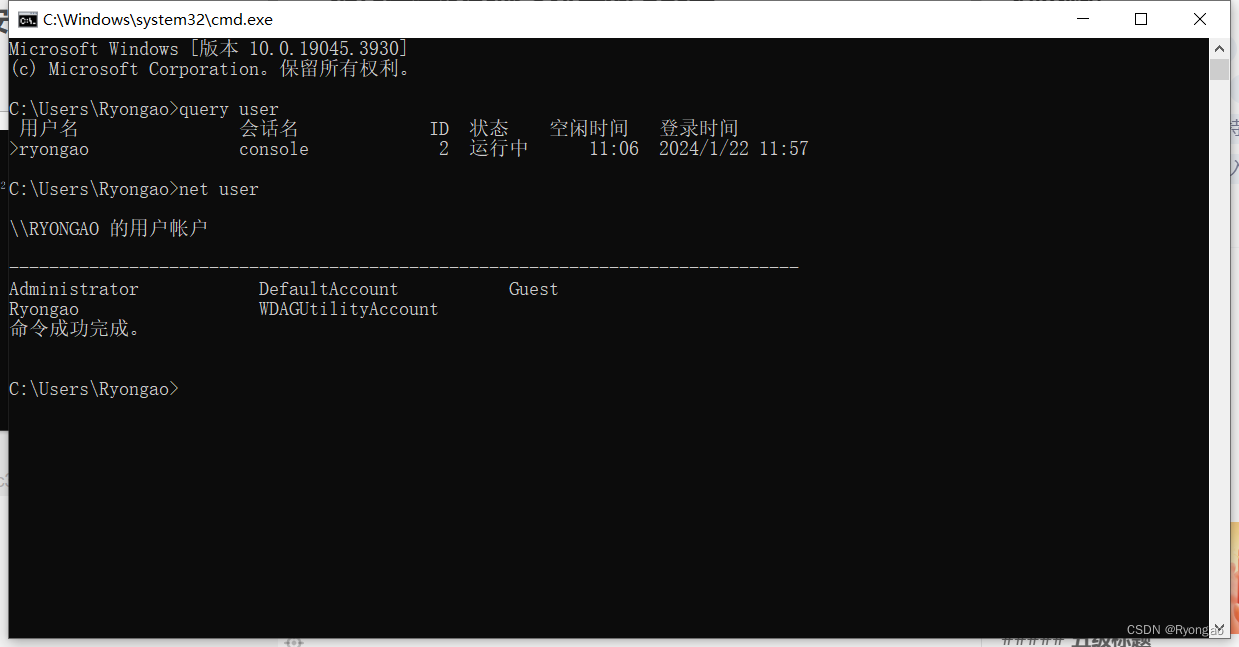

net user 查看用户

net user username 查看用户登录情况

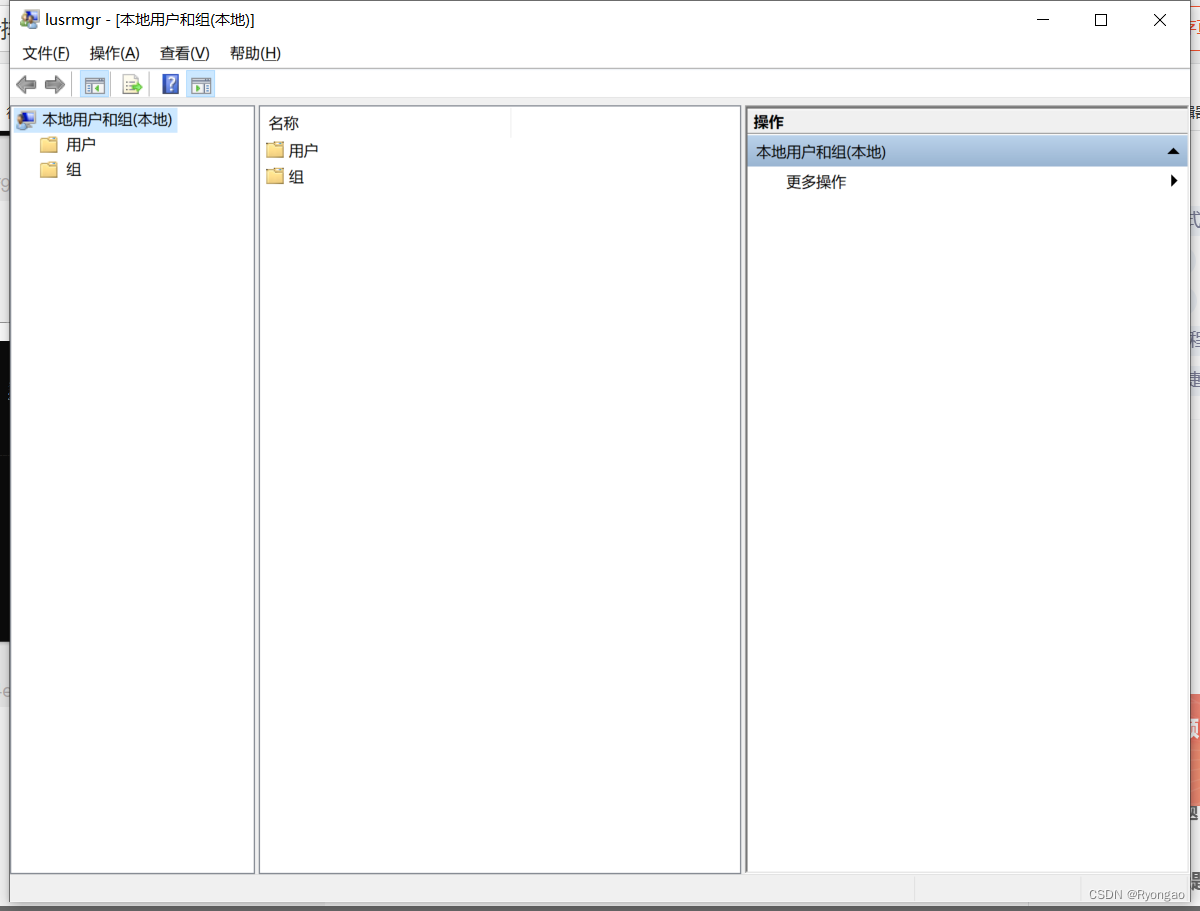

lusrmgr.msc

查看隐藏账号

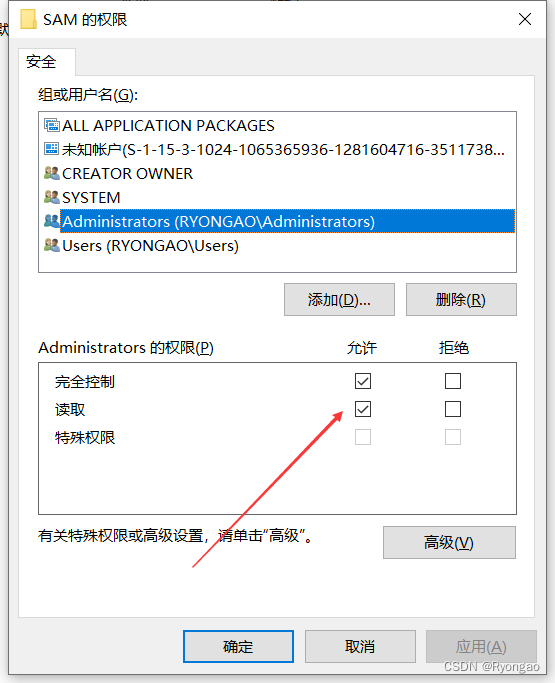

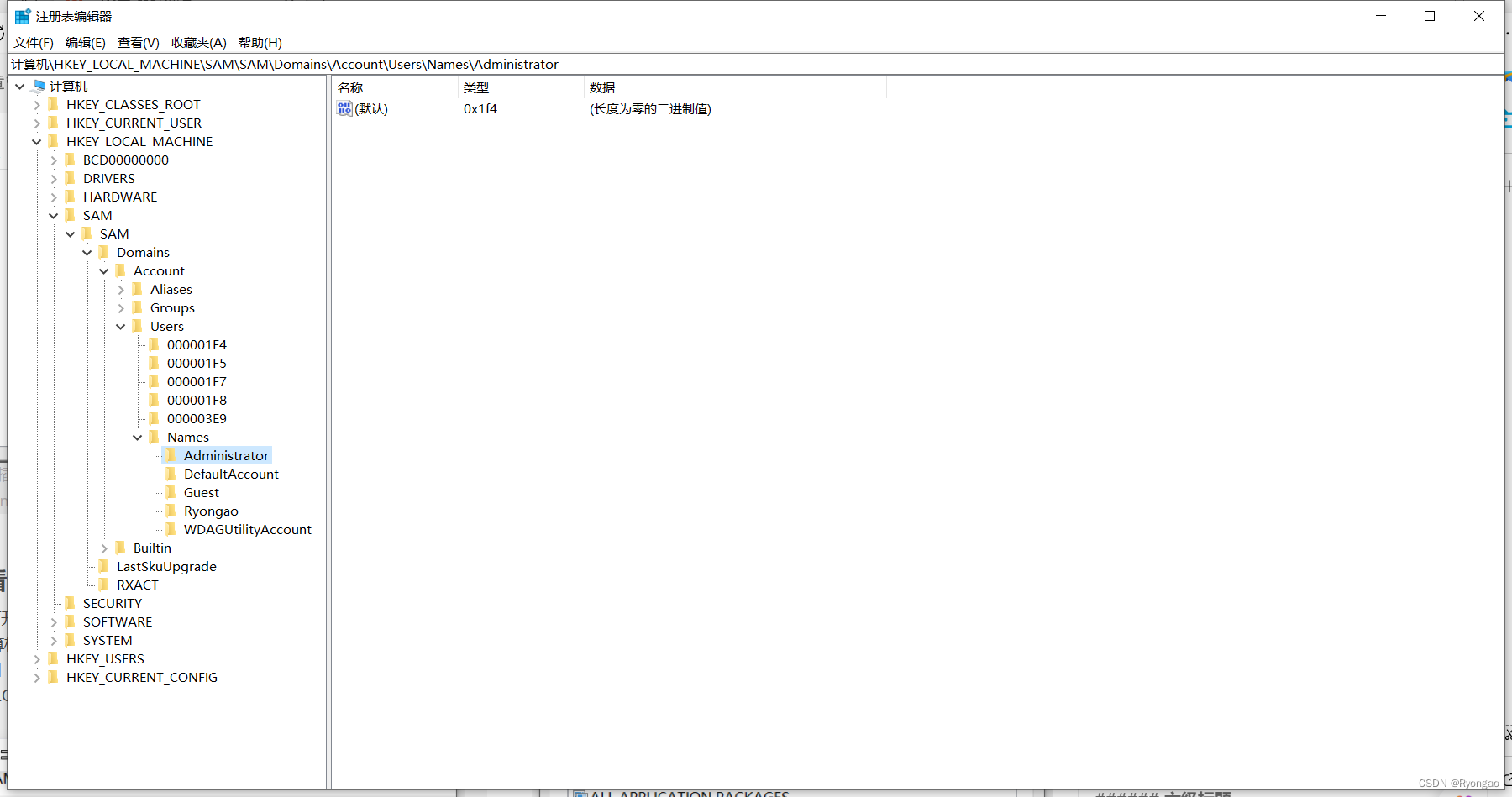

win+R打开regedit注册表

找到计算机\HEKY_LOCAL_MACHINE\SAM\SAM\右键给与用户读写权限

刷新打开

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Users\查看是否存在可疑用户

通过Logparser查看日志

eventvwr.exe打开事件查看器 导出安全日志

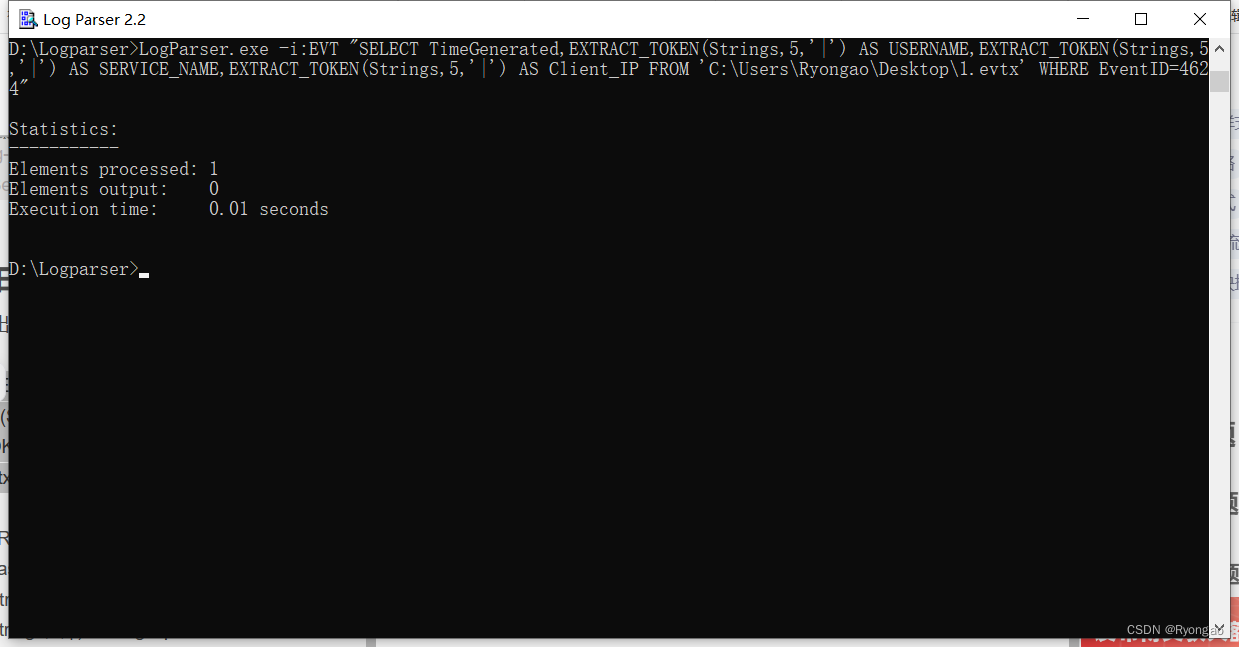

查看用户登录情况

LogParser.exe -i:EVT “SELECT TimeGenerated,EXTRACT_TOKEN(Strings,5,‘|’) AS USERNAME,EXTRACT_TOKEN(Strings,5,‘|’) AS SERVICE_NAME,EXTRACT_TOKEN(Strings,5,‘|’) AS Client_IP FROM ‘C:\Users\Ryongao\Desktop\1.evtx’ WHERE EventID=4624”

我这边是没有信息

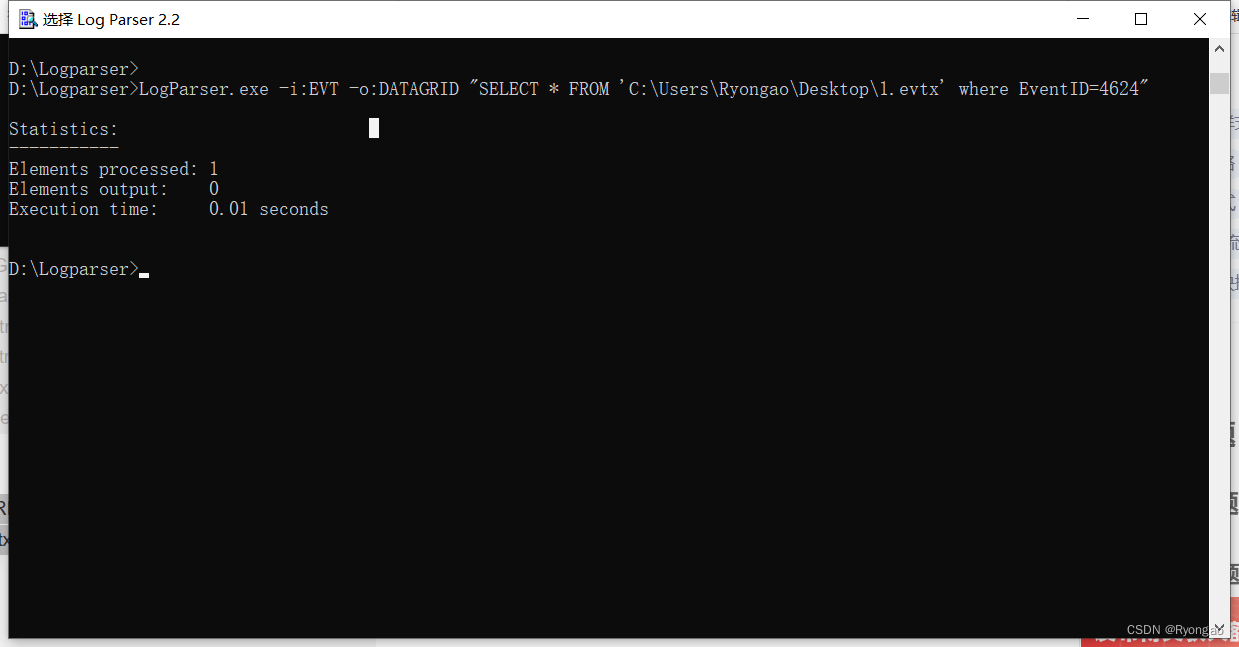

查看登录成功的事件

LogParser.exe -i:EVT -o:DATAGRID “SELECT * FROM ‘C:\Users\Ryongao\Desktop\1.evtx’ where EventID=4624”

使用WEBshell扫描D盾

通过web日志判断攻击方式

lis7默认日志存放位置

C:\inetpub\logs\LogFiles\随机目录名

Weblogic默认日志存放地址

C:\Oracle

\Middleware\user

_projects

\domains\base_domain\servers\AdminServer\logs

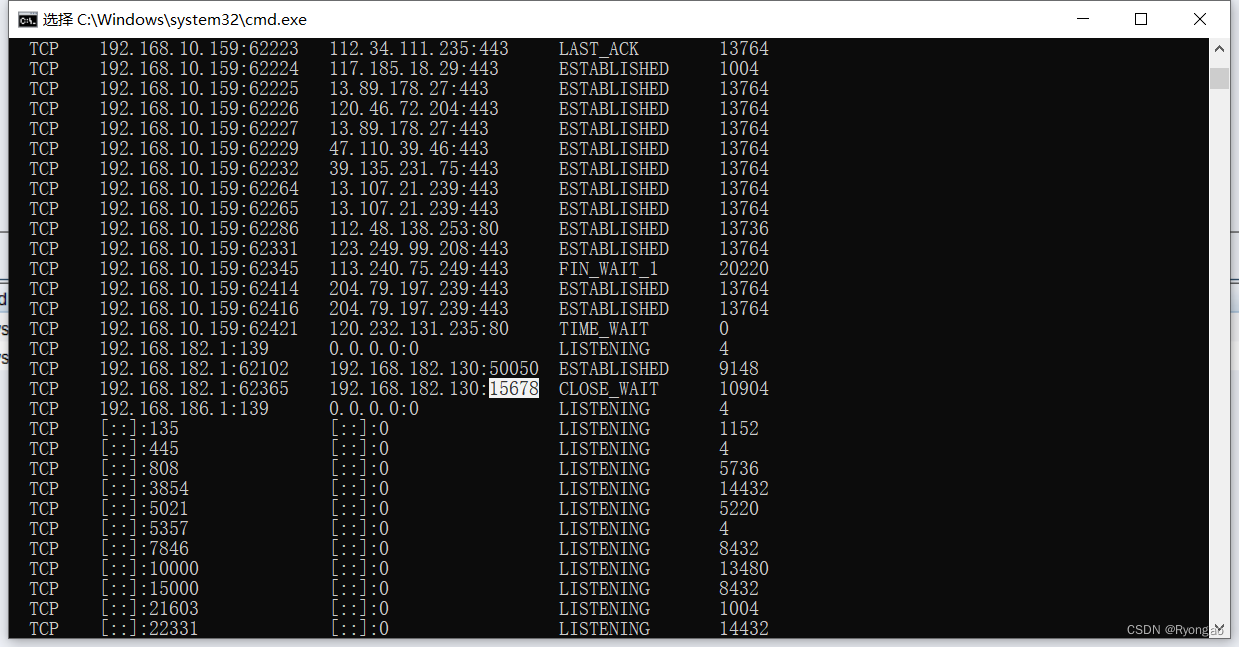

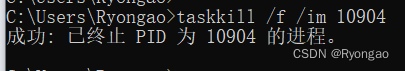

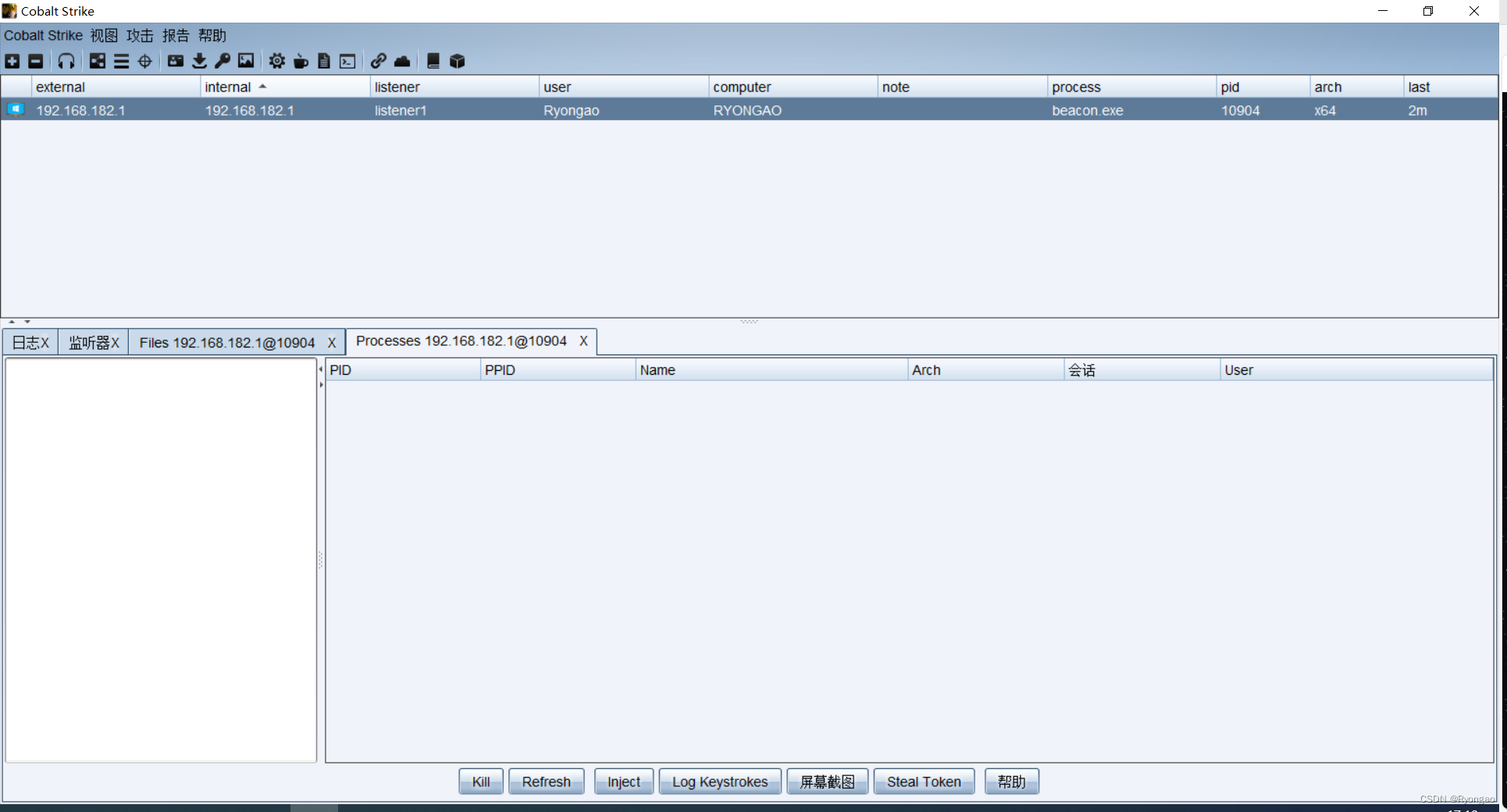

检测异常端口进程

netastat -ano

netastat -ano |findstr “ESTABLISHED” 已经成功建立连接

这边杀掉之后操作不了

我们这边也可以使用Process Hacker查看端口进程

这边我们已经杀掉了我就不做演示了

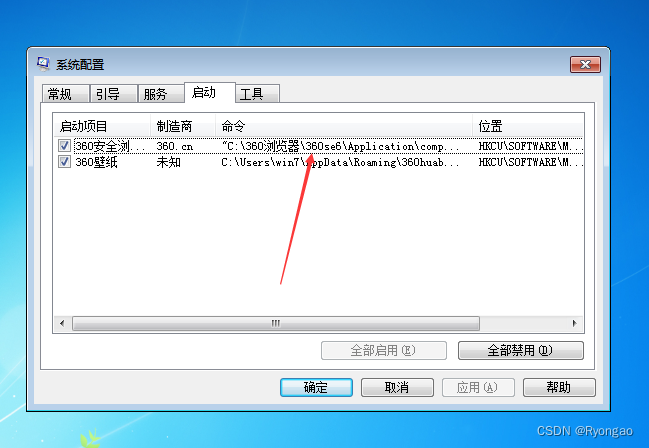

系统启动项及定时任务

通过msconfig管理启动项

如果启动项比如是c:\windows\system32\bingdu.exe -Ldp 5555 -e cmd.exe

这种就是病毒自启动程序

通过注册表查看

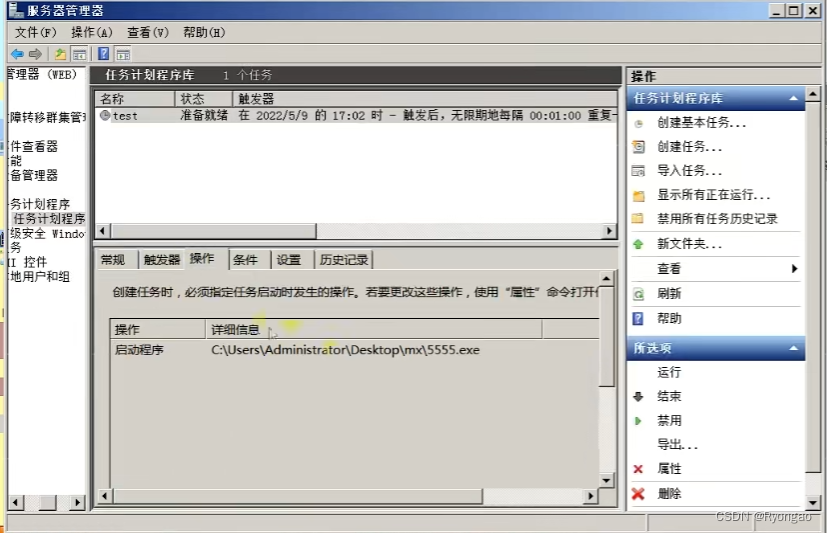

通过Schtasks查看

Schtasks | more 查看全部计划任务

Schtasks /query /tn test 查看指定计划任务

Schtasks /Delete /tn 任务计划名称 进行删除

最近打开的文件

%UserProfile%Recent

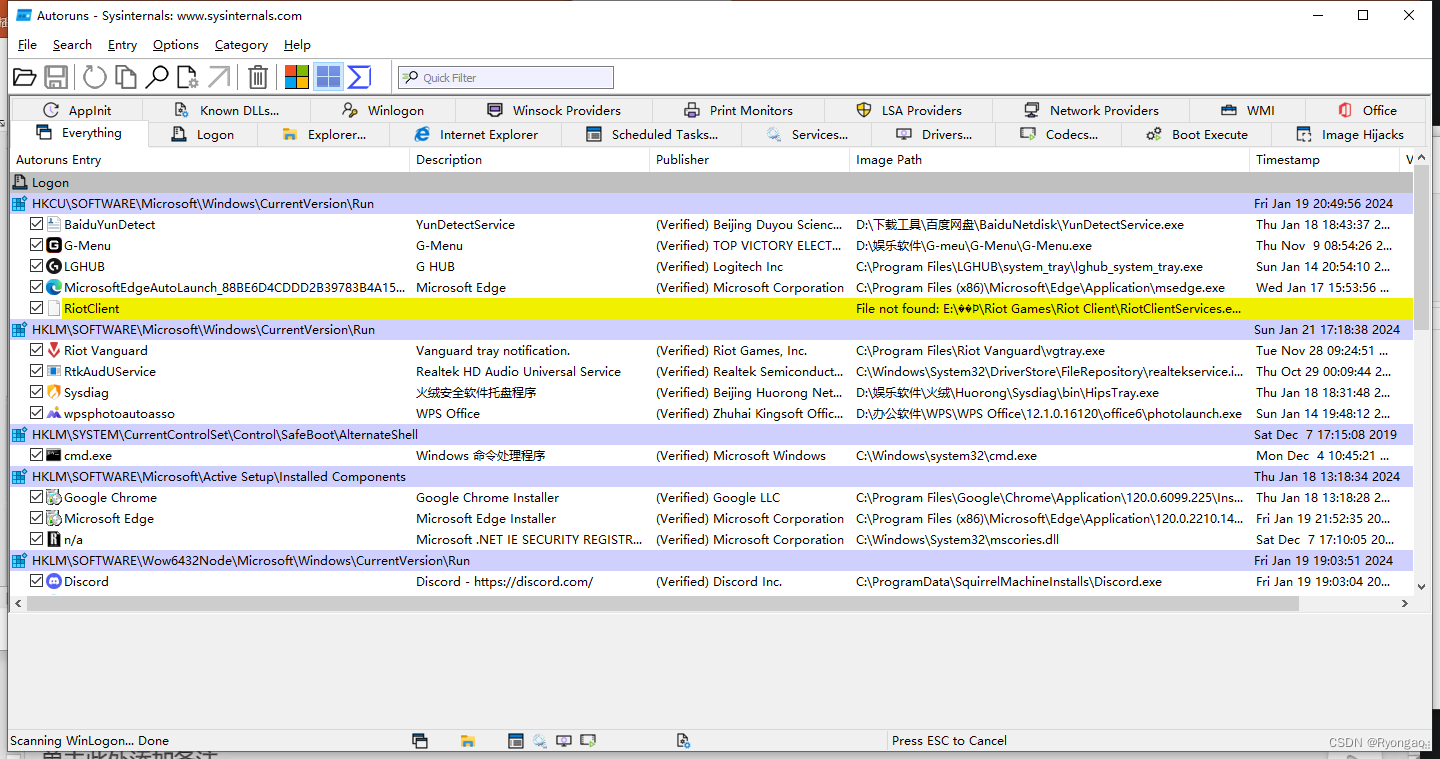

Autoruns系统信息查看工具

--递归神经网络(RNN)和词向量模型Word2Vec)

)