目录

网络安全背景

网络安全常识及术语

网络的脆弱性和常见安全攻击

网络环境的开放性

协议栈(TCP/IP)自身的脆弱性

物理层 -- 物理攻击

链路层

网络层 -- ICMP攻击

传输层 -- TCP SYN Flood攻击

应用层 -- DNS欺骗攻击 编辑

操作系统的脆弱性及常见安全攻击

操作系统自身漏洞

缓冲区溢出攻击

终端的脆弱性及常见攻击

其他攻击

- 社工攻击

- 人为因素

- 拖库、洗库、撞库

- 跳板攻击

- 钓鱼攻击/鱼叉式钓鱼攻击

- 水坑攻击

信息安全要素

安全建设规划目标

网络安全背景

网络空间安全 --- Cyberspace

2003年美国提出网络空间的概念 --- 一个由信息基础设施组成的互相依赖的网络。

我国官方文件定义:网络空间为继海、陆、空、天以外的第五大人类活动领域。

通信保密阶段 --- 计算机安全阶段 --- 信息系统安全 --- 网络空间安全

2017.06《网络安全法》正式生效

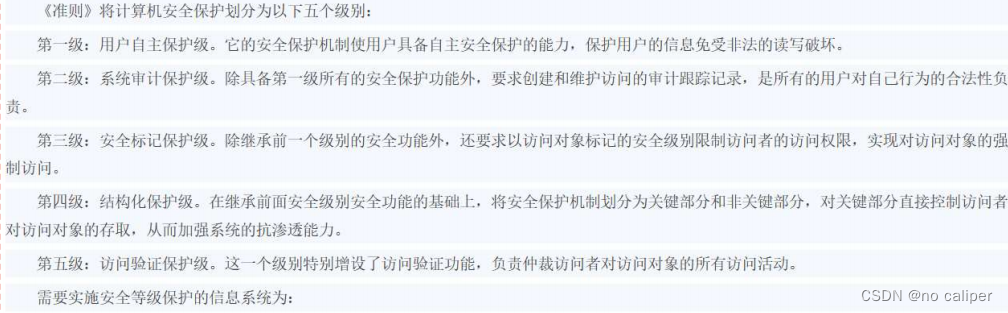

2019.05《信息安全技术网络安全等级保护基本要求》等三大核心标准发布

网络安全常识及术语

- 资产

任何对组织业务具有价值的信息资产,包括计算机硬件、通信设施、IT环境、数据库、软件、文档资料、信息服务和人员等。

- 网络安全

网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭到破坏、更改、泄露,系统持续可靠的正常地运行,网络服务不中断到达状态。

从广义上来说,网络安全包括网络硬件资源及信息资源的安全性。

从用户角度看,网络安全主要是保障个人数据或企业的信息在网络中的机密性、完整性、可用性,防止信息的泄露和破坏,防止信息资源的非授权访问。

对于网络管理者来说,网络安全的主要任务是保障合法用户正常使用网络资源,避免病毒、拒绝服务、远程控制、非授权访问等安全威胁,及时发现安全漏洞,直至攻击行为等。

从教育和意识形态方面,网络安全主要是保障信息内容的合法与健康,控制不良内容的信息在网络中传播。

网络空间(Cyberspace)是一种包含互联网、通信网、物联网、工程网等信息基础设施,并由人-机-物相互作用而形成的动态虚拟空间。

网络空间安全既涵盖包括人、机、物等实体在内的基础设施安全,也涉及到其中生产、处理、传输、存储的各种信息数据的安全。

- 漏洞

提到的"永恒之蓝"就是windows系统的漏洞

漏洞又被称为脆弱性和弱点(Weakness),通常一个网络的漏洞/弱点可被分为:技术漏洞、配置漏洞和安全策略漏洞。

- 0day

是指负责应用程序的程序员或者供应商所未知的软件缺陷,尚未公开的漏洞。永恒之蓝在没被公开前就是0day。

- 1day

刚被官方公布的漏洞就是1day,刚被公布的漏洞会有一个打补丁的时间差,这个时间差可以被黑客利用。

- 后门

后门是一种用于获取程序或在线服务权限的秘密方式。一般是绕过安全控制而获取对程序或系统访问权的方法。

- exploit

exp,指的是漏洞利用程序,上面敲的exploit的命令就是执行永恒之蓝的漏洞利用程序来攻击目标win7

它在黑客眼里就是漏洞利用。有漏洞不一定有Exploit(利用),有Exploit就肯定有漏洞。

- 攻击

攻击是指由威胁源所实施的、导致安全事件发生的行为 ,是漏洞利用和实现威胁的过程。

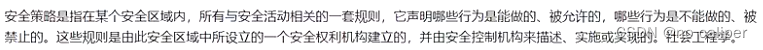

- 安全策略

- 安全机制

安全机制是一种用于解决和处理某种安全问题的方式,通常分为预防、检测和恢复三种类型

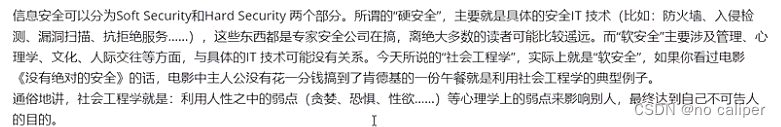

- 社会工程学

- APT

APT是黑客以窃取核心资料为目的,针对客户所发动的网络攻击和侵袭行为,是一种蓄谋已久的"恶意商业间谍威胁"。这种行为往往经过长期的经营与策划,并具备高度的隐蔽性。

APT攻击是一个集合了多种常见攻击方式的综合攻击。通常是通过Web或电子邮件传递,利用应用程序或操作系统的漏洞,利用传统的网络保护机制无法提供统一的防御。除了使用多种途径,高级定向攻击还采用多个阶段穿透一个网络,然后提取有价值的信息,这使得它的攻击更不容易被发现。

网络的脆弱性和常见安全攻击

网络环境的开放性

你能与每个人相连,每个人也能与你相连。

协议栈(TCP/IP)自身的脆弱性

TCP/IP协议族是使用最广泛的网络互联协议。但设计之初安全考虑不够,导致协议一直存在安全风险问题。

Internet首先应用于研究环境,针对少量、可信的用户群体,网络安全问题不是主要的考虑因素。因此,在TCP/IP协议栈中,绝大多数协议没有提供必要的安全机制。

例如:

- 不提供认证服务

- 明码传输,不提供保密性服务,不提供数据保密性服务

- 不提供数据完整性服务

- 不提供抗依赖服务

- 不保证可用性——服务质量(QoS)

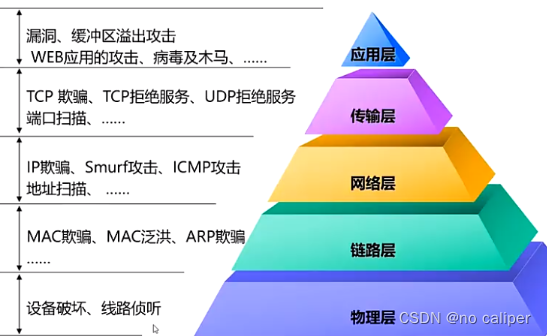

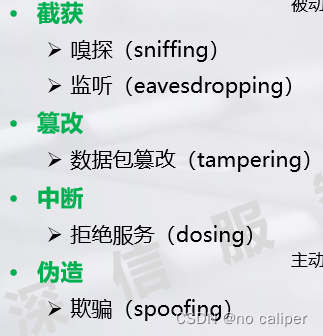

网络的基本攻击模式 :

物理层 -- 物理攻击

- 物理设备破坏

- 物理设备窃听(光纤监听、红外监听)

- 自然灾害

链路层

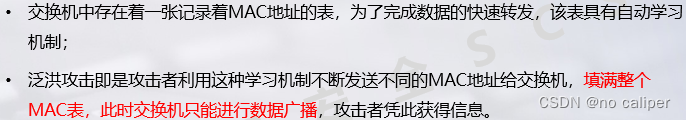

MAC洪泛攻击

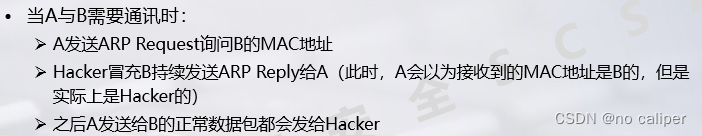

ARP欺骗

网络层 -- ICMP攻击

ICMP重定向攻击

ICMP重定向报文是ICMP控制报文中的一种。在特定的情况下,当路由器检测到一台机器使用非优化路由的时候,它会向该主机发送一个ICMP重定向报文,请求主机改变路由,路由器也会把初始数据报向它的目的地转发。ICMP虽然不是路由协议,但是有时它也可以指导数据包的流向(使数据流向正确的网关)。ICMP协议通过ICMP重定向数据包(类型5、代码0:网络重定向)达到这个目的。

ICMP重定向攻击是攻击机主动向受害人主机发送ICMP重定向数据包,使受害人主机数据包发送到不正确的网关,达到攻击的目的。ICMP重定向攻击既可以从局域网内发起,也可以从广域网上发起。

针对ICMP重定向报文攻击,简单的办法就是通过修改注册表关闭主机的ICMP重定向报文处理功能。

ICMP不可达报文攻击

不同的系统对ICMP不可达报文(类型为3)的处理不同,有的系统在收到网络(代码为0)或主机(代码为1)不可达的ICMP报文后,对于后续发往此目的地的报文直接认为不可达,好像切断了目的地与主机的连接,造成攻击。

针对ICMP不可达攻击,简单的办法就是通过修改注册表关闭主机的ICMP不可达报文处理功能。

传输层 -- TCP SYN Flood攻击

SYN报文时TCP连接的第一个报文,攻击者通过大量发送SYN报文,造成大量未完成全建立

的TCP连接,占用被攻击者的资源。

应对方法:

1、代理防火墙 --- 每目标IP代理阈值,每目标IP丢包阈值

2、首包丢包

3、SYN cookie

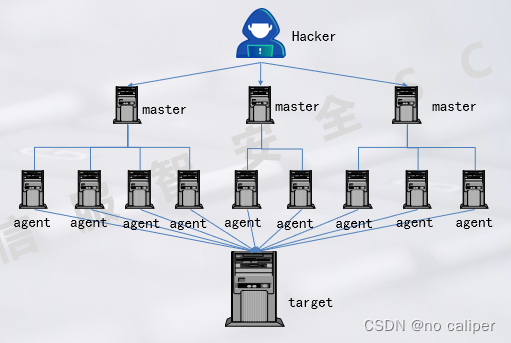

分布式拒绝服务攻击(DDoS)

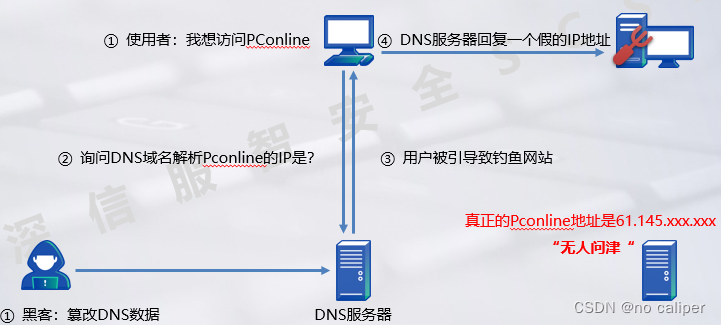

应用层 -- DNS欺骗攻击

操作系统的脆弱性及常见安全攻击

操作系统自身漏洞

- 人为原因

在程序编写过程中,为实现不可告人的目的,在程序代码的隐藏处保留后门。

- 客观原因

受编程人员的能力,经验和当时安全技术所限,在程序中难免会有不足之处,轻则影响程

序效率,重则导致非授权用户的权限提升。

- 硬件原因

由于硬件原因,使编程人员无法弥补硬件漏洞,从而使硬件的问题通过软件表现。

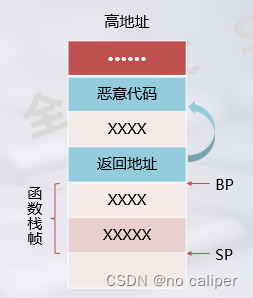

缓冲区溢出攻击

缓冲区溢出攻击原理

缓冲区溢出攻击利用编写不够严谨的程序,通过向程序的缓冲区写入超过预定长度的数据,

造成缓存的溢出,从而破坏程序的堆栈,导致程序执行流程的改变

缓冲区溢出的危害

最大数量的漏洞类型

漏洞危害等级高

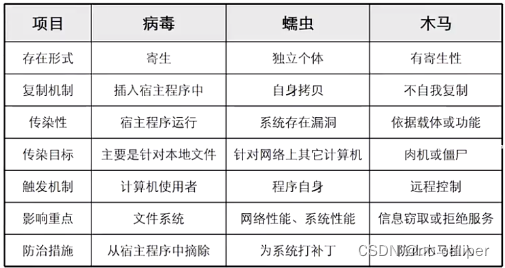

终端的脆弱性及常见攻击

终端是占据企业数量最多的计算机系统,容易遭受计算机病毒为代表的恶意代码的攻击。

常见的恶意代码包括:

普通病毒 --- 以破坏为目的的病毒

木马病毒 --- 以控制为目的的病毒

蠕虫病毒 --- 以传播为目的的病毒

恶意程序 --- 一般会具备以下的多个或全部特性

1、非法性

2、隐蔽性

3、潜伏性

4、可触发性

5、表现性

6、破坏性

7、传染性 --- 蠕虫病毒的典型特点

8、针对性

9、变异性

10、不可预见性

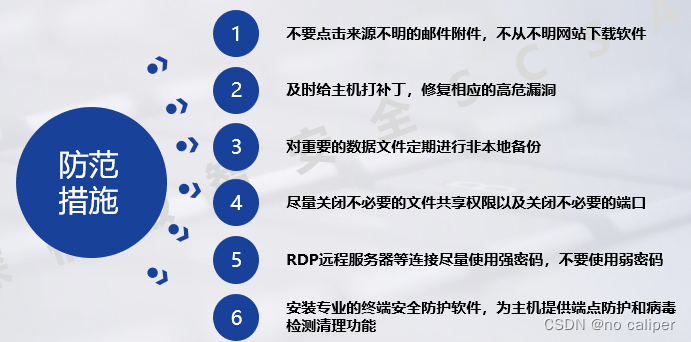

终端安全防范措施

其他攻击

- 社工攻击

- 人为因素

无意的行为

工作失误——如按错按钮;

经验问题——不是每个人都能成为系统管理员,因此并不了解贸然运行一个不知作用的程序时会怎么样;

体制不健全——当好心把自己的账号告诉朋友时,你却无法了解他会如何使用这一礼物;

恶意的行为

出于政治的、经济的、商业的、或者个人的目的

病毒及破坏性程序、网络黑客

在Internet上大量公开的攻击手段和攻击程序

防范措施

- 拖库、洗库、撞库

- 跳板攻击

安装防火墙,控制流量进出。系统默认不使用超级管理员用户登录,使用普通用户登

录,且做好权限控制。

- 钓鱼攻击/鱼叉式钓鱼攻击

- 水坑攻击

信息安全要素

信息安全的五要素:

安全建设规划目标

风险可视化(Visibility )

未知攻,焉知防,看见风险才能防范风险

防御主动化(Proactive)

最好的防守是进攻,主动防御,纵深防御是设计的目标

运行自动化( Automation )

全天候自动化的安全运营才能保障安全体系的落实

安全智能化(Intelligent)

信息安全未来的重点将转向智能驱动,并能抵御未知高级威胁

)

)

——链表)

)