为有效提升上海市党政机关和重点单位的技术能力与水平,1月11日,上海市委网信办组织开展以“数据安全治理与合规流动经验分享”为主题的第三十二期网络安全技术沙龙。全市26家党政机关和重点单位相关网络安全技术人员参加此次活动。

美创科技作为上海市委网信办网络安全技术支撑单位受邀参加,CTO周杰以《数据频繁流动下安全应对》为主题,针对数据交换流动典型场景及其面临的安全挑战,分享流动数据安全治理目标和防治体系构建思路。

数据流动是发挥数据要素乘数效应,释放数据要素价值的重要环节,但流动状态中的数据所带来的潜在风险和挑战日益凸显,由此而引发的数据泄露、滥用等安全事件不断涌现,给个人、组织和社会带来了巨大的损害和风险。

目前,数据流动安全的重要性日益得到重视,推动数据安全法规和法律的制定和强化,促使组织和企业加强对数据流动的保护措施。

周杰表示,美创“韧性”数据安全防护体系框架,将数据资产的三种不同表现形态分为:访问计算(内容)域、物理域(存储域)、流动域。美创认为,数据流动的本质在于“从安全受控环境流动到非安全环境甚至失控环境”,具体为:

-

数据在未知中流动。不知道是否有敏感数据,不知道敏感数据在哪里,这是数据流动的最大风险。

-

数据在失控中流动。数据流动总是从高安全区域流动到低安全区域,最终流动到不受管控的区域。

-

数据在变形中流动。数据在流动过程中总是会进行不断的处理和加工,在各种变形中逐渐失去控制。

因此,确保数据流动安全,需要让安全贯穿于数据流动的全过程:在数据流动之前掌控数据;在数据流动失去控制之前,控制流动路线;当数据流动失去控制之后,完成流动溯源或实现流动限制。

数据安全流动治理体系建设

结合美创在数据安全流动的建设实践,周杰对数据安全流动治理体系建设进行介绍,指出:

数据流动安全治理应以数据为中心,厘清组织数据流动现状,梳理数据流向图,通过内部数据流转环境及数据流转各环节数据安全风险识别,结合外部数据安全风险识别分析,从管理、技术和运营完整的进行数据流动安全建设,并基于PDAC方法论由浅入深,进行可持续动态化治理,保障数据在主责明确、流动监管过程中的安全使用,不断激活数据价值。

具体包括:

01 配套构建制度与组织体系

建立健全数据安全管理制度规范,构建自上而下数据安全治理组织,明确部门职责分工、对人员定责定岗,实现不同数据角色对数据流动安全监管过程中的不同权限与职能的落地提供有效支撑。

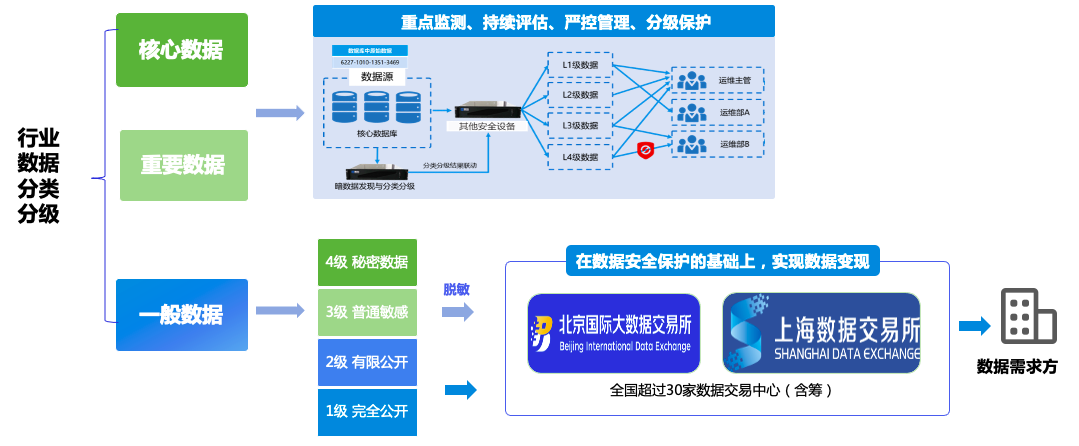

02 分类分级建立数据安全流动基础

结合智能化数据安全分类分级平台形成数据资产目录和安全数据清单,全面掌握数据资产分类分级及重要/个人数据的情况,实现数据安全标准化、规范化、常态化的管理,确保数据可见可知,保障数据在安全的基础上合规流动。

03 敏感数据可信流动管控体系建设

美创科技敏感数据可信流动管控系统是从数据流转业务场景出发,通过数据资产梳理、数据流转监测、安全风险监测、泄密审计追溯等能力,建立数据在跨界、跨境流转过程中的数据安全治理及风险进行监控的一体化系统。系统通过分类分级技术手段,配合合规诉求,建立敏感资产;对可信流动网络内的节点执行动态身份检测,确保只有可信的身份节点才能存在于可信流动网络中;对于敏感数据流出可信流动网络,增加脱敏、水印、加密等技术手段,用于在失控的环境里面最大程度保护敏感数据。

04 数据流动运营体系建设

美创数据安全管理平台,基于云端架构,全面融合数据安全管理、数据安全能力、数据安全可视化,实现流动场景防护和云上各种场景的覆盖,并从风险评估、风险检测、风险治理、工单处置、处置核查、安全绩效考核提供一站式安全运营能力,量化安全运营过程和结果,通过处置稽核、策略校验等方式沉淀知识库,让安全运营具有可持续优化的能力,不断提升安全水位。

五大基础技术支撑流动安全保护

数据流动安全需要结合多种技术,采用最小授权原则,缩小信任面,在数据流动路径上设置监测点,跟踪数据流动的全生命周期。周杰详细分享数据流动安全保护的五大基础技术支撑,以及前沿探索创新替代技术发展路径:

01 可信基础设施

从CPU、操作系统到数据库,使用安全可靠产品,从底层核心保护数据,缩小风险。创新替代技术:安全可信计算中心(TEE,Trusted Execution Environment) 。

02 数据脱敏技术

静态脱敏解决数据的外发问题,动态脱敏解决数据的实时访问问题,从而让敏感数据始终处于一个安全的边界内。创新替代技术:基于FPE算法的数据密态流转、差分隐私。

03 水印技术

安全一般分事前,事中,事后,其中,事后追溯是很重要的一环。任何安全问题必须追踪到人,安全说到底是人和人之间的对抗,只有真正追溯到人,才会有威慑力。水印进阶技术探索实践:通过水印链构建数据流动的可信流动网络

04 加密技术

加密技术,以密钥确定访问边界,最大程度缩小可信范围。加密应该无处不在,从存储加密、传输加密、访问加密到数据生命周期的控制,加密技术都可以提供很大的帮助。创新替代技术:基于区块链的数据确权。

05 隐私计算

如果基于密文的计算能够更进一步,那么隐私计算所能带来的收益是非常巨大的。目前类似TEE的技术其实也能在一定程度缩小可信范围。

此外,周杰对“政务数据频繁的横向、纵向流动”、“行业特性数据在上下游频繁流动”、“ 企业集团、分支数据频繁的纵向流动”等典型场景进行分析,分享美创数据安全流动案例实践,并和与会人员就数据安全权责划分、数据安全和网络安全体系构建差异性等展开讨论。

数据结构)

与H(z)零极点分布)