随着混合云和移动办公的普及,企业网络面临着越来越复杂的安全威胁环境。

大型企业有足够的能力和预算,构建覆盖全部个性化需求的定制化网络安全方案。

但对于广大中小企业来说,由于实际业务发展情况,他们难以在部署周期、预算成本和方案全面性三者中面面俱到。面对这样的背景,企业的办公网络安全如何保护?

贝锐蒲公英:异地组网,安全访问

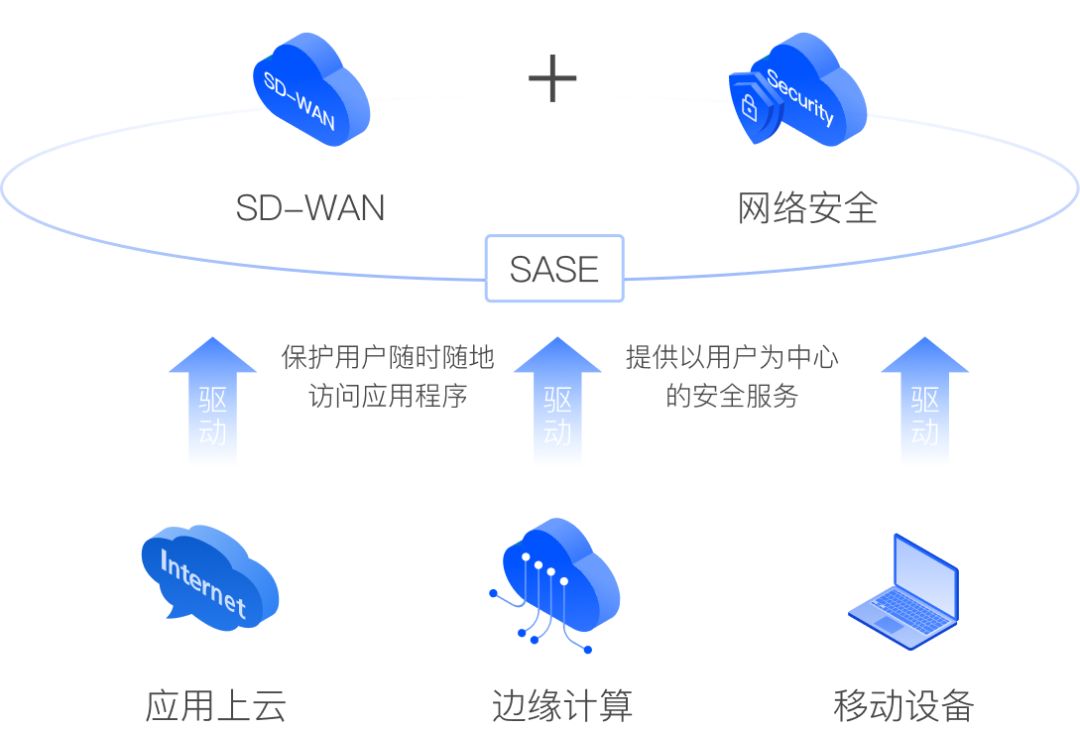

为了满足企业信息安全管理、实现提前预警、危机处理等需求,贝锐蒲公英在SD-WAN基础之上,引入了SASE(Secure Access Service Edge)安全体系架构。

贝锐蒲公英不仅能够实现异地组网,打破地域界限,让任何地点的员工、设备、数据中心与云上应用安全互联,同时提供了安全功能的集成,可以更好地保护企业用户的数据和办公网络免受威胁。

贝锐蒲公英不仅能够实现异地组网,打破地域界限,让任何地点的员工、设备、数据中心与云上应用安全互联,同时提供了安全功能的集成,可以更好地保护企业用户的数据和办公网络免受威胁。

目前,贝锐蒲公英的组网安全体系,基于异地组网访问的三个不同维度展开,分别是“入网安全(成员身份认证)”、“网络管理”以及“危机处理”。

入网成员身份和设备的持续验证

通过多因子认证以及MAC地址绑定功能,有助于构建一个有层次的、全面的网络认证登录体系,从而缩小风险暴露面。

● 多因子认证:贝锐蒲公英对组网成员帐号提供多重认证方式,除帐号、密码外,支持绑定手机、绑定邮箱、微信扫码、动态令牌等多种认证手段。

依据企业不同的安全等级,管理员可针对特定组网成员,设置不同的登录认证策略。比如,对于财务、研发人员可设置帐号密码登录后,需通过其他方式进行二次验证,以保证网络成员接入的安全可靠。

依据企业不同的安全等级,管理员可针对特定组网成员,设置不同的登录认证策略。比如,对于财务、研发人员可设置帐号密码登录后,需通过其他方式进行二次验证,以保证网络成员接入的安全可靠。

● MAC地址绑定:在上述登录认证策略的基础上,贝锐蒲公英还具有终端设备信任体系,组网成员支持绑定单个或多个特定终端设备的MAC地址,从而实现固定地点及特定终端的登录与访问。

自动化阻隔威胁,防止安全危机扩大

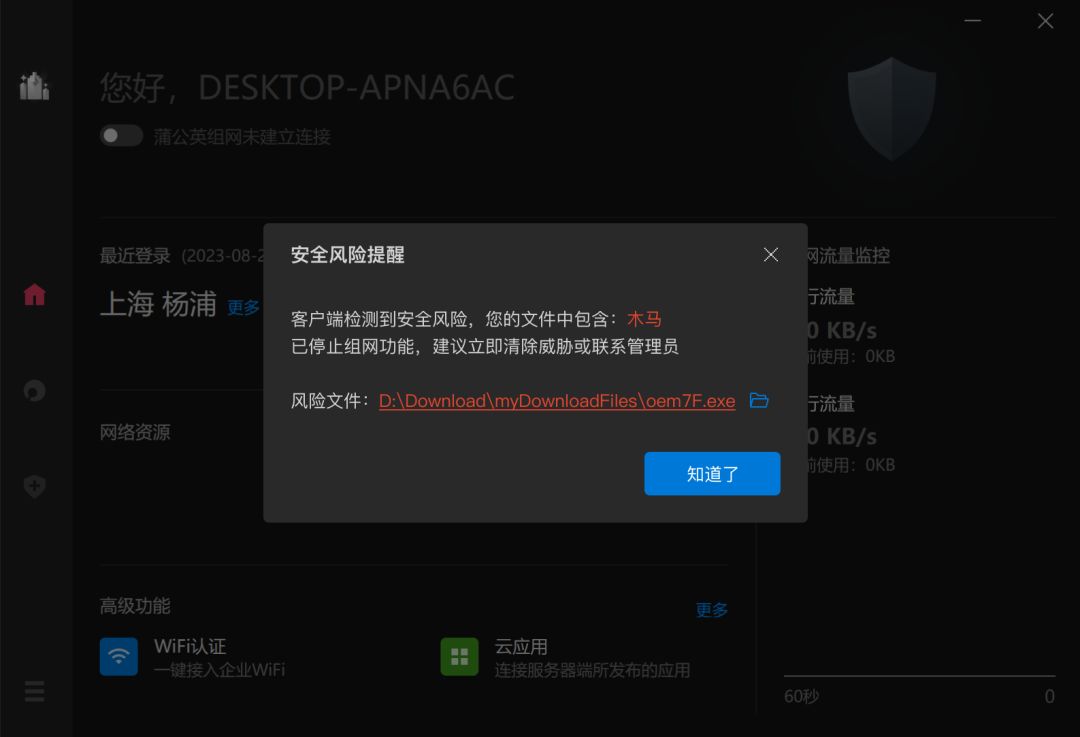

在危机处理这一维度,蒲公英相关功能所展现的核心优势,在于“快速反应”和“自动处理”,通过自动化阻隔威胁,将企业遭遇网络安全威胁所造成的损失最小化。

● 动态策略配置:管理员可以通过配置安全动态策略,指定需要检测的威胁类型,可识别20+种终端安全威胁。例如:是否有安装风险软件、可疑软件等,终端设备存在的木马、病毒、漏洞等,是否存在潜在的有害应用及程序等等。

除了能够根据组网成员分组批量配置动态策略,也可单独指定需要生效的成员。

● 威胁动态隔离:根据动态策略配置,当监测到成员设备存在指定类型的威胁时,客户端将会自动断开组网,第一时间阻止存在安全隐患的终端设备访问公司内部网络,保障企业客户数据、员工数据、运营数据等核心资产的安全。

此外,针对检测到的威胁信息,贝锐蒲公英也会保留详细的处置记录,如有需要管理员也可在处置记录中信任风险文件,解除相应的处置策略。

此外,针对检测到的威胁信息,贝锐蒲公英也会保留详细的处置记录,如有需要管理员也可在处置记录中信任风险文件,解除相应的处置策略。

● 威胁警报-告警事件:当网络成员终端设备中检测到威胁信息的同时,蒲公英还会在云端管理平台记录详细的告警事件,管理员可以及时了解威胁详情,包括对应的设备名称、所属帐号、设备IP、文件路径、样本MD5等等信息,用于进一步判断、分析,使之能够快速采取对策和防止威胁进一步扩大。

安全管理维度:日志审计与通知告警

日志与告警功能在蒲公英安全体系中,起到的最核心的作用,在于使企业的安全管理顺利、有效地快速触达安全一线。

● 日志审计:蒲公英搭载安全日志审计功能,管理员可以在蒲公英管理后台【安全审计】版块下查看网络成员日志以及管理员日志,这些日志具体记录了包括“VPN连接”、“设备上下线”、“成员操作”、“管理员操作”、“角色帐号操作”等信息,为安全管理和追溯提供必要的依据。

● 通知告警:蒲公英支持设置消息通知并制定合适的告警通知策略。管理员可以通过多渠道的消息推送第一时间得知成员及设备的上下线、主备网络切换、流量消耗等变更情况。

我们在设置告警策略时可以设置具体的告警信息接收人,目前除了贝锐蒲公英帐号外,还支持企业微信、钉钉、飞书以及其他第三方IM接入,有效提升消息的触达效率。

总结:蒲公英异地组网在安全层面的业务价值

总体来说,蒲公英方案在异地组网访问能力的基础上,搭载了可以快速应用的安全功能,为企业提供一整套简单有效的安全办公网络方案,保障信息安全,无需额外采购安全方案,助力企业降本增效。

蒲公英搭载的安全功能中,自动化的危机处理绝对是最重量级的功能,该功能也构成了蒲公英安全体系的第三个核心价值:实现24小时的安全保护。如果没有自动化手段,单纯通过告警等方式,安全事件偶发时,难免出现疏漏;自动监测并处理的安全功能能够显著补强企业的安全防护能力。

7.5 MCAL模块配置方法及常用接口函数介绍之Dio的配置)

——文件、异常、面向对象、装饰器、json)

用法)

— 替换主干网络之GhostNet)