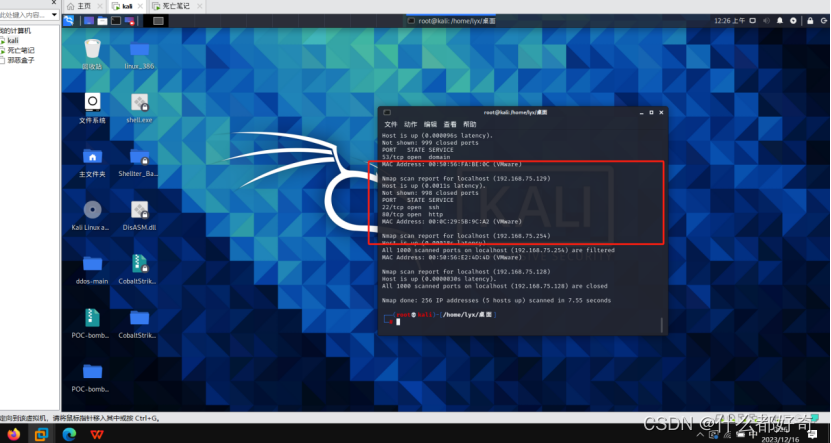

首先通过kali使用nmap进行主机发现

发现IP地址为192.168.75.129的主机

发现其22端口和80端口开放

对其进行详细扫描发现其操作系统是Linux 4.15 - 5.6

访问192.168.75.129:80会重定向到另一个页面

修改一下kali的/ect/hosts的添加一句192.168.75.129 deathnote.vuln

然后就能访问到

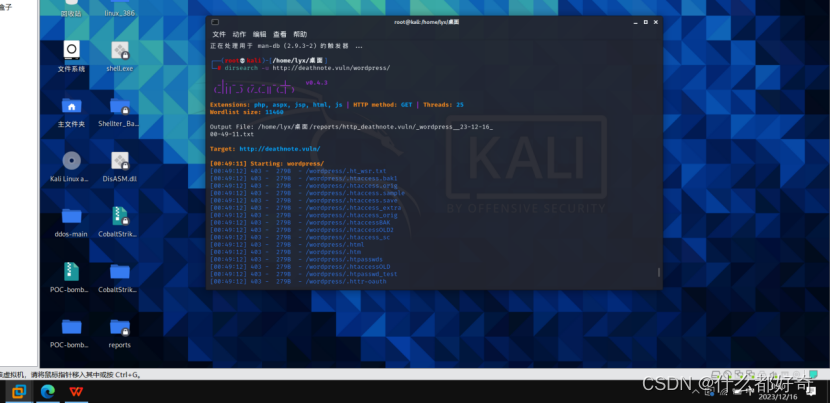

然后是用dirsearch目录扫描工具对其网站进行目录爆破看能获得什么

得到一些反应200的目录

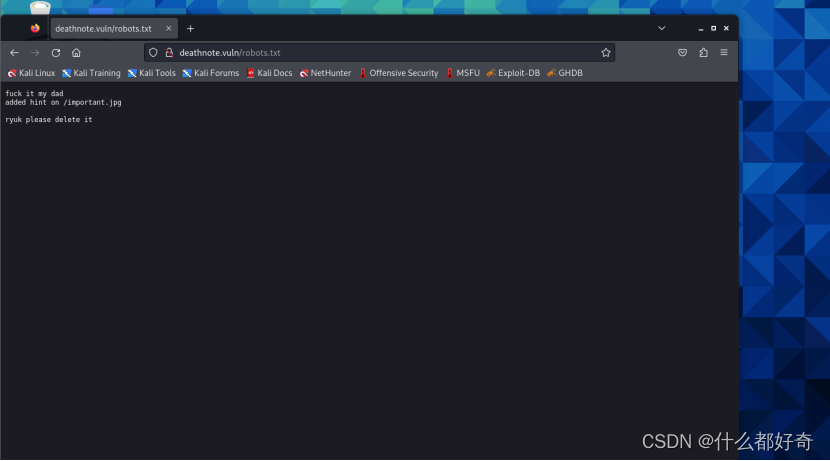

找到几个可能有用的网站

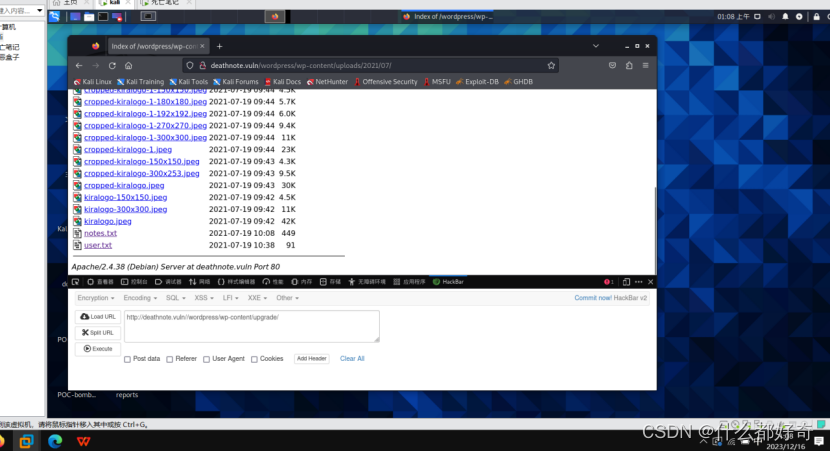

在这个目录下看到了一个user.txt文件

里面可能是一些用户名 可能有用

还有一个可能是密码的文件

这个里面又很多php文件

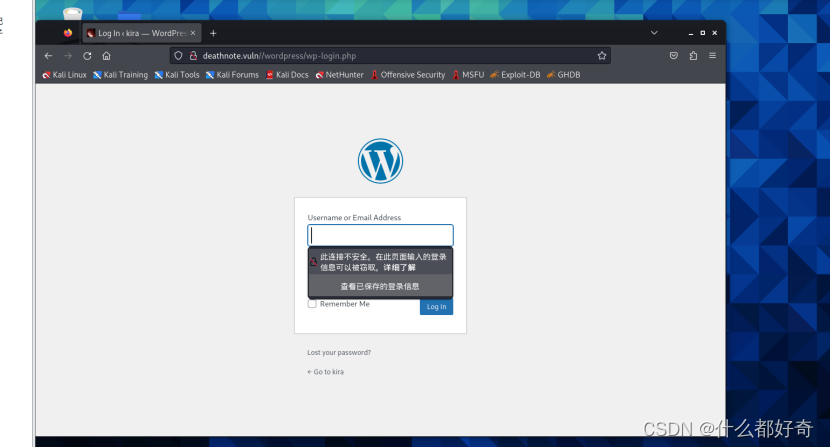

用九头蛇试着跑一下这两个文件谁知道连接ssh还真能跑出来账号是 l

密码是death4me

然后试着连接ssh

还真的连接上了

然后看能不能进行提权

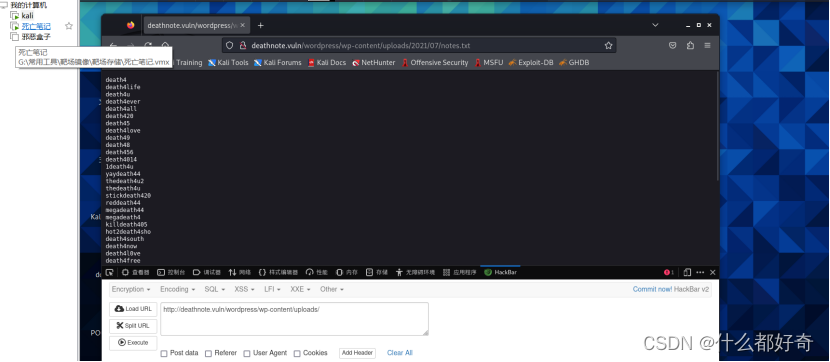

连接上之后ls能够查看到一个文件cat查看发现加密,使用解密工具

i think u got the shell , but you wont be able to kill me -kira

我想你得到了shell,但是你不能杀死我

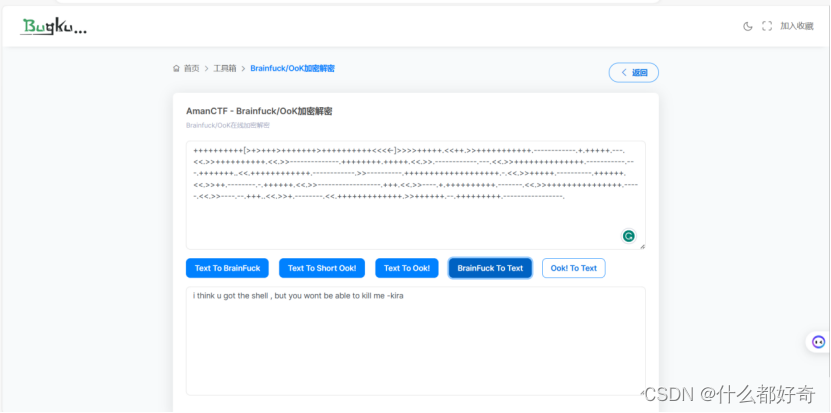

切换到opt下发现了一个L的用户查看有一个疑似十六进制编码的文件

转义一下

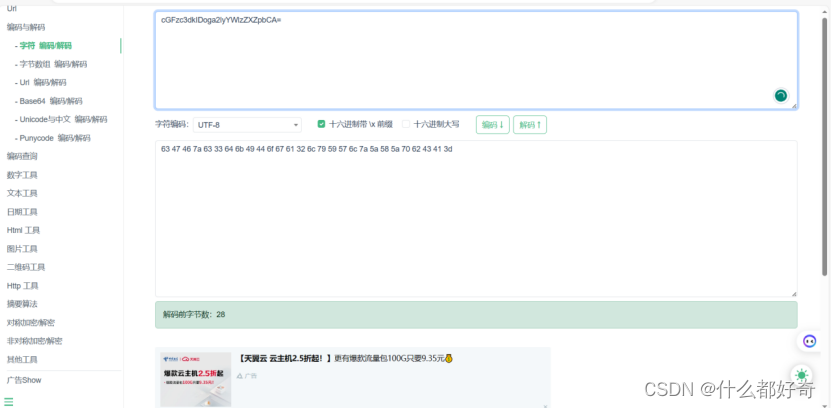

能够转译成这个,但是这个看起来想base64比那吗再转一下

发现出现了一个密码但不知道是谁的

试试主用户kira的账户

成功提权得到主页的密码本里的flag,账号是kira 密码就是在编译的kiraisevil

- EVILBOX_ ONE

首先进行主机发现用nmap扫描

扫描到一个IP为192.168.75.130 开放端口是22 和80

访问该IP

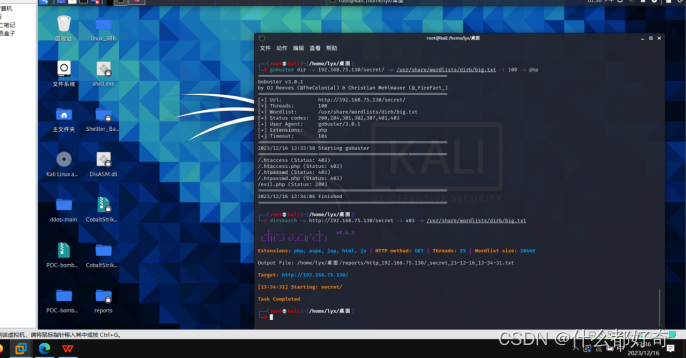

然后进行目录扫描

扫到几个反应200的网站

看一看

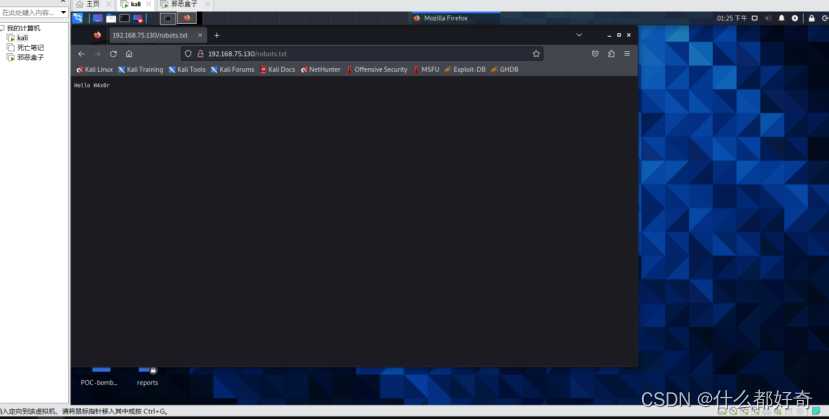

有个hello H4x0r 可能有一个用户叫这个名字

换了个工具又扫了一下又多发现了一个evil.php的页面打开看一下

没什么东西,但是可能存在文件包含漏洞使用wfuzz工具进行模糊测试,得到参数command

wfuzz -u "192.168.21.51/secret/evil.php?FUZZ=../../../../etc/passwd" -w /usr/share/wfuzz/wordlist/general/common.txt --hw 0

能够得到一个payload是command

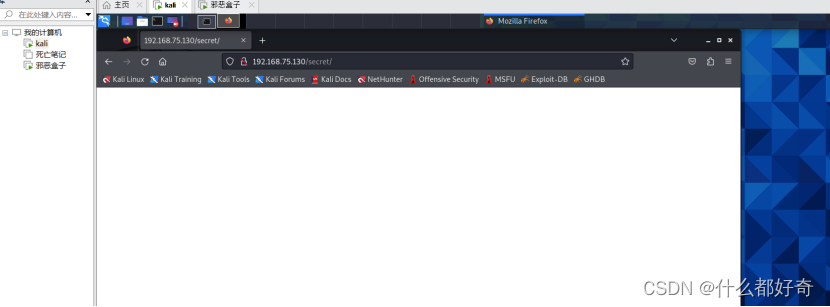

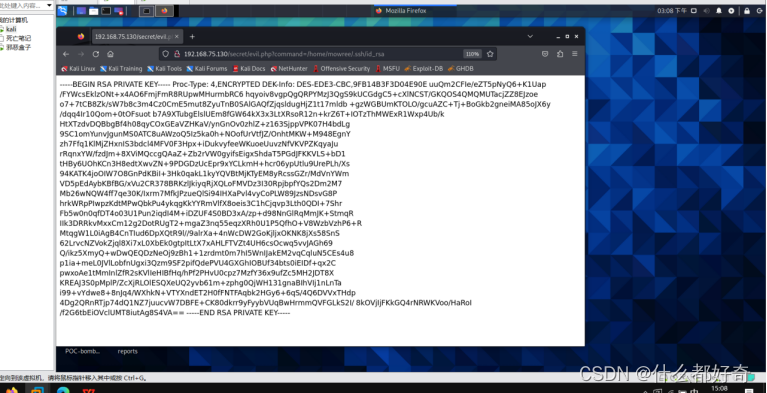

然后访问这个页面http://192.168.75.130/secret/evil.php?command=/etc/passwd

能够得到一些用户账号密码有一个mowree的用户看能不能找到密钥

能够在/home/mowree/.ssh/id_rsa下能找到私钥

加.pub是公钥但是显示空页面

这个是关键字

将私钥写到一个文档里

但是这个私钥生成出来一直说格式不正确试了很多次也没有成功

感觉有点问题

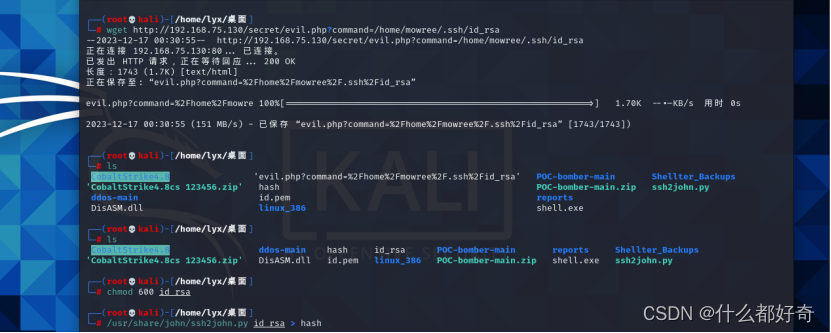

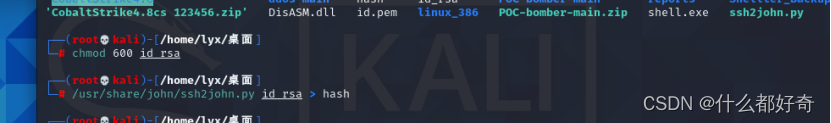

然后将网站上这个文件直接用wget直接下载下来

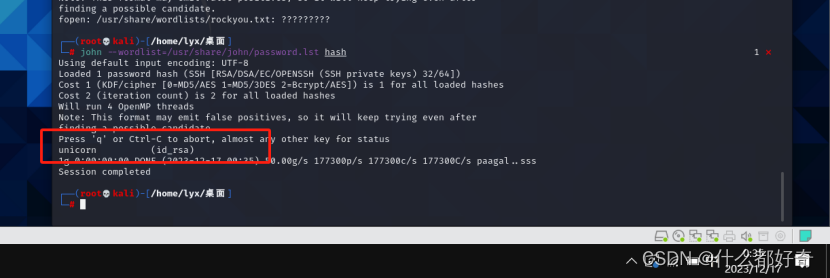

解密生成hash

然后解密通过自带密码本解密查看到一个密码

试着连接ssh

成功连接

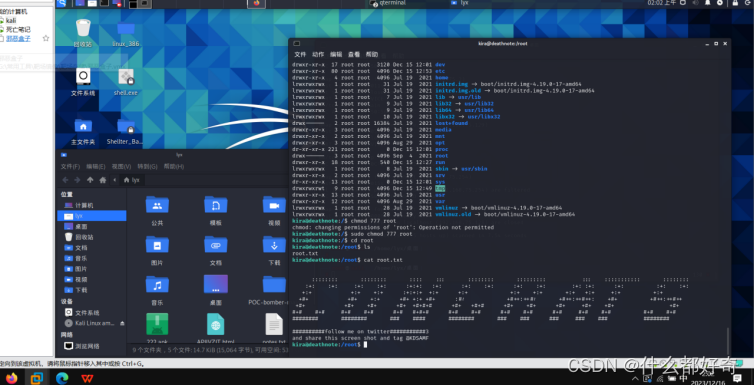

ls查看当前目录下有一个user.txt文件查看得到一串字符应该是第一个flag

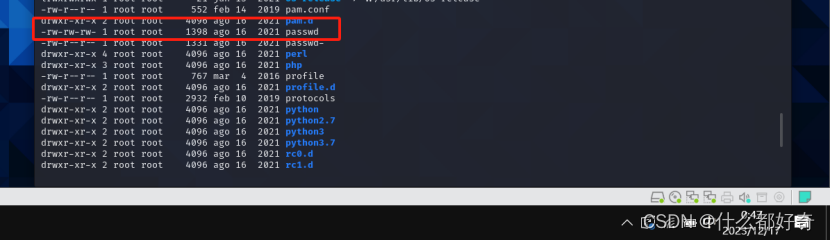

发现/etc/下的passwd有写的权限

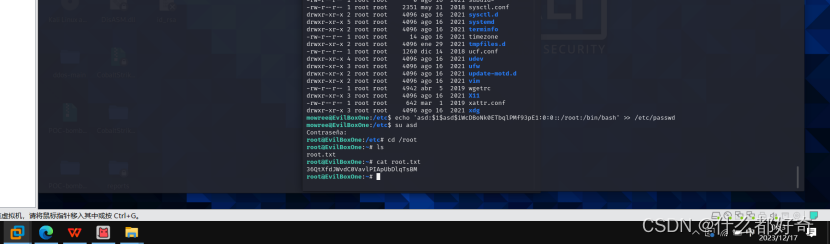

通过kali生成一个123456的加盐hash值这就跟passwd文档中的格式一样了,然后再然后将生成的hash值和用户asd以root的权限输入到passwd文件中然后su asd 输入密码就有了root权限

成功提权的到/root/root.txt文档中的flag

快速上手)

基于CNN-GRU的多输入分类(卷积神经网络-门控循环单元网络))

)

KMP算法的源代码与数据可视化)