物流环境安全

场地选择考虑抗震、承重、防火、防水、供电、空气调节、电磁防护、雷击及静电

场地因素:

自然灾害,社会因素(加油站、化工厂),配套条件(消防,交通,电力,人员)

机房分类:

普通类---设备运行

标准设防---满足国家行业标准

重点设防---增加防护要求

特殊设防---增加特殊防护,比如掩体

标准划分:

GB 50174-2008《电子计算机机房设计规范》A>B>C类

ANSI/TIA-942-2005 《数据中心通信基础设施标准》

消防与火灾管理

预防----防火材料、可燃物管理、消防条件、人员技能

检测----人工,工具。烟感,温感,光感,可燃气体探测

抑制----气态灭火、液态灭火、固态灭火

防水

检测----人工巡检,水津探测器

处置----关水源,及时排水

供电

双电源----服务器等重要设备配备双电源

UPS----一定时长满足系统切换要求

发电设施----固定、移动发电设施

双路供电----独立双变电站接入电力

智能电网----数据分析,过滤,多层防御

机房环境

通风----空气过滤器,提供 洁净空气

正压----进风口风量大于排风口

恒温----供暖和空调,一般18-23度

除湿----湿度恒定,40-55%

我国机房过滤分为:粗效级、精细级、高效级(>10um,1-10um,<1um)

电磁防护

我国保密领域,等保二级以上做电磁防护

电磁防护设备:电磁屏蔽机柜,电源滤波器,线路串导干扰仪,

防雷击及防静电

自然方面----考虑气象,地理位置,建筑高低,生产特性

生产方面----空气湿度保持40-55%,生产环境接地条件。

设施安全

安全区域----物理边界,锁,门禁,隔离系统,临时访问登记、陪同,长期访问签订协议,访客标志

安全监控----笔录电视,红外,声控,保按,超声波,声纳

传输安全

有线传输----屏蔽双绞线,防止光信号探测和复制,链路加密

无线传输----无线电波谱分析,开放信道风险,无线安全协议

OSI七层模型

通信子网4个,资源子网3个

ISO/OSI封装和解封装

封装从应用层到物理层,解封从物流层到应用层

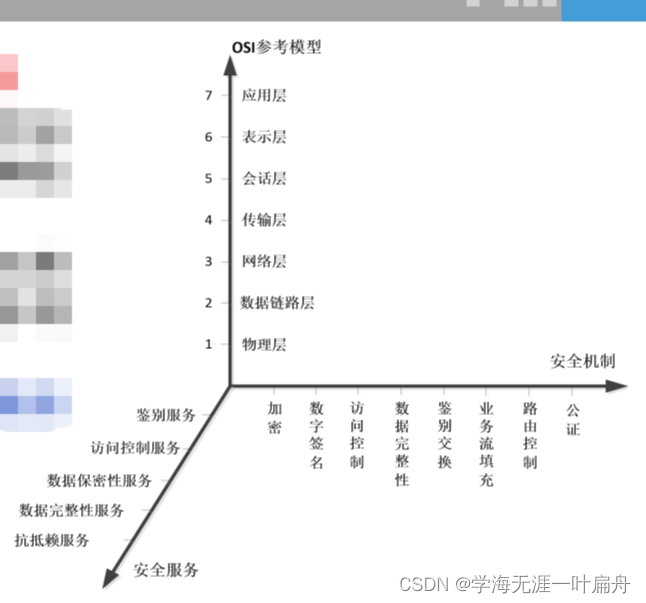

OSI安全体系结构:8机制,5服务

7层应用层,3层网络层均可以实现所有安全服务

TCP/IP安全

把7层简化成4层

网络接口层

主要协议:ARP/RARP

常见安全问题:损坏、干扰、电磁泄露、欺骗、嗅探、拒绝服务

网络互联层

IP是最核心协议,IP协议特点是不可靠通信,无连接通信。

常见攻击方式:

拒绝服务----分片攻击

Smurf----IP欺骗和ICMP Flood攻击综合

欺骗----IP源地址欺骗

窃听----嗅探

伪造----IP数据包伪造

传输层

TCP可靠服务,

UDP无连接不可靠,广播

常见攻击方式:拒绝服务,欺骗会话劫持,窃听,伪造数据包

SYN Flood是TCP握手中二次握手中断,伪造大量虚拟地址消耗主机连接数,拖延回复

ACK Flood是TCP握手中三次握手中断,然后影响进程

应用层

域名解析、电子邮件、文件传输、网页浏览、网络管理

常见攻击:拒绝服务,欺骗,窃听,伪造

安全协议

无线网络安全

无线局域网协议,防护策略;近距离无线通信:蓝牙、RFID

无线局域网构成802.11x

客户端STA、无线网链路、无线接入点AP、分布系统DS

无线局域网协议

WEP无线等效保密协议Wired Equivalent Privacy

WEP功能:传输加密、接入认证

安全问题:单向认证,设计缺陷密钥易于破解,RC4算法缺陷逆向分析

WPA无线局域网安全协议

802.11i:WPA草案,WPA2正式,WPA3

802.11i运行四阶段:发现AP,802.11i认证,密钥管理,安全传输

WPAI无线局域网安全协议

构成:WAI用户身份鉴别,WPI保护传输安全

安全优势:基于ECC等算法,WAI证书,双向三鉴别,高强度加密

近距离无线通信安全-蓝牙

威胁:保密性,完整性,可用性,非授权连接

无线通信安全-RFID

威胁:标签攻击,读写攻击,无线信号攻击

防护:重要的RFID标签支持Kill和休眠,使用高安全加密算法,涉及资金的在线核查

网络安全产品技术

防火墙,IPS,UTM,SOC,VPN,安全隔离

入侵检测系统

组成:事件采集器,事件分析器,事件响应单元,事件数据库

形态:

硬件入侵检测---IDS网关设备(Intrusion Detection Systems)

软件入侵检测---360安全卫士,腾讯安全管家

目标系统类型:

网络入侵检测---IDS网关设备,NIDS

主机入侵检测---360安全卫士,HIDS

系统结构:集中式,分布式

数据检测技术:

误用检测技术---建立攻击特征,假设可以识别所有入侵可能特征

MISUSE--黑名单--特征--标识

准确性高,误报率低;完整性低,漏保率高

没有进黑名单的就抓不到

异常检测技术---设定正常行为模式,有异常行为进行设别

PROFILE-白名单-状态-行为

完整性高,漏保率低;准确性低,误报率高。

白名单需要经常设置

实际使用环境中,先启动白名单模式,在用黑名单模式

NIDS和HIDA对比

大门保安和贴身保镖的区别

特点

对用户知识要求较高,配置、操作和管理较复杂

高虚警率,用户处理负担重

警告信息记录不完整

应对攻击时,对其他数据检测也可能被抑制和影响

防火墙

访问控制,网络隔离,审计记录

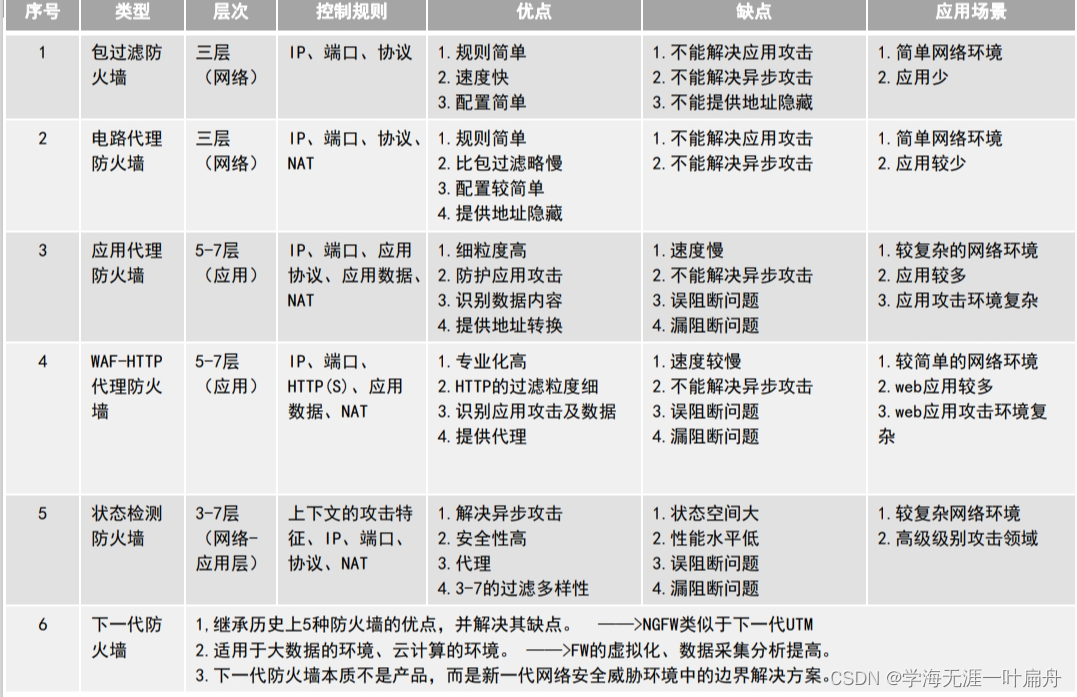

包过滤防火墙

机制:依据数据包的基本标记控制数据包。(网络层IP地址,传输层端口,协议类型等)

优点:技术逻辑简单,易于实现,处理速度快

缺点:无法对应用层信息过滤,且复杂的网络包过滤规则配置复杂

电路代理、应用代理

机制:网络连接都要通过防火墙进行转发

优势:加强控制,NAT为内部地址管理提供灵活性,隐藏内部网络,适用面广

WAF

http应用代理

机制:应用连接都要通过防火墙进行转发

优点:精细化、专业化

缺点:误阻断,影响体验

用于中小规模,静态WEB应用

状态检测防火墙

机制:创建Cache队列状态表用于维护连接

优势:解决异步攻击,根据通信和应用状态确定是否攻击,对性能要求高适应性好,对用户应用程序透明

各防火墙比较

入侵防御系统IPS

部署:串行检测加阻断

机制:检测+阻断,即IDS+FW

不足:单点故障、性能瓶颈、误报

统一威胁管理系统UTM

部署:串行

机构:检测+阻断+病毒防护+流控+....

不足:单点故障,性能瓶颈、误报

安全隔离与信息交换系统-网闸

组成:外部处理单元、内部处理单元、仲裁处理单元

特点:断开内外网之间的会话(物理隔离、协议隔离)

摆渡原理,连外网内网就不能上,连内网外网就断开

安全管理平台SOC

功能:风险管理、服务管理、系统管理、专业安全系统

分类:

狭义的设备集中安全管理中心。

广义的IT资源集中管理中心,包括人、技术、管理。

大数据---思科OpenSoc威胁情报系统

日志分析---ELK分布日志搜索,采集和分析,可以做问题排查、监控预警、关联分析、数据分析

虚拟专网VPN

虚拟专业网络Virtual Private Network,用隧道技术在公共网络中建立一个虚拟的、专用的安全网络通道

实现技术:

隧道技术:

2层隧道:PPPTP,L2F,L2TP

IPSEC:AH,ESP,IKE

SSL/TLS:握手协议,记录协议

密码技术:

IPSEC VPN

实际上是一个协议包AH认证头,ESP封装安全载荷,KMP

AH认证头协议Authentication Header

特性:无连接的数据完整性,数据源验证和抗重放攻击服务。不提供机密性服务,不加密数据包。

两种模式:传输模式、隧道模式

ESP封装安全载荷Encapsulating Security Payload

特性:具备AH的无连接的数据完整性,数据源验证和抗重放攻击服务。还有独有数据包加密和数据流加密服务。

可以单独使用也可以和AH结合使用。

SSL VPN

SSL Handshake Protocol

鉴别、协商加密算法和密钥

提供连接安全性:身份鉴别,协商过程可靠,协商密钥安全

SSL Record Protocol

在TCP上封装更高层协议,提供连接安全性:保密用对称加密,完整用HMAC算法

TLS VPN

传输层安全协议Transport Layer Security

七层模型属于4.5层,四层模型属于应用层

TLS握手协议---握手协议

TLS记录协议---分层协议

网络安全规划设计

网络架构安全

是基础支撑环境,参考IATF模型设计

要素:人,技术,操作

四领域:计算机环境,网络边界,网络设施,支撑性设施

安全域划分

相同安全策略的网络范围或集合,

把大规模复杂系统问题化解为小区域的安全。

参考因素:业务分布,功能特点,安全要求,网络结构,地址位置,生产特性

IP地址规划

自顶向下,扩展性和节约性相结合,为节点或设备分配合适的IP地址,

考虑网络层次规划,路由协议规划、流量规划

IP地址分配:静态IP地址、动态IP地址,NAT实现

VLAN设计

逻辑地址划分为一个个网段实现虚拟工作组。

划分方法:IP,MAC,端口,IP组播

作用:VLAN之间的访问机构,防止蠕虫和恶意病毒的广泛传播,建立VLAN区域安全和资源博湖

网络冗余配置

防止单点故障,提高网络可靠性

考虑因素:

接入互联网是,用不同电信运营商线路,相互备份且互不影响。

核心层、汇聚层的设备和重要的接入层设备均应双击热备。

保证网络带宽和网络设备的业务处理能力具备冗余空间,满足业务高峰和发展

网络安全策略

身份鉴别,访问控制,通信保密,通信完整性,流量管理,行为管理,入侵防范,安全审计

)

)

)

)