导言:

在数字时代,一场隐秘的威胁正悄然而至,它的名字是.locked勒索病毒。这个黑暗的存在以其狡猾的攻击方式和致命的数据封锁能力,威胁着我们的数字生活。本文91数据恢复将带您深入了解.locked勒索病毒的本质,探索恢复被封锁数据和预防此类攻击的有效方法。当面对被勒索病毒攻击导致的数据文件加密问题时,您可添加我们的技术服务号(sjhf91)。我们将为您提供专业、快速的数据恢复技术支持。

一、揭秘.locked勒索病毒的本质

加密技术的利器

.locked勒索病毒是一种针对企业网络系统的恶意软件,它利用软件中的零日漏洞实施攻击。零日漏洞是指尚未被软件开发者意识到或修复的安全漏洞,因此攻击者可以利用这些漏洞进行未经授权的访问和操控。据安全专家的分析,Locked勒索病毒利用了一款广泛使用的企业级软件的未知漏洞,成功侵入了大量企业服务器。

.locked勒索病毒背后的核心机制是高级加密技术。一旦它侵入了目标系统,它会寻找受害者的重要数据文件,如文档、图片、视频等。然后,它使用复杂的加密算法将这些文件转化为乱码,从而使它们变得无法被正常打开或使用。这种加密不可逆,唯有持有解密密钥的攻击者才能解开这个数字锁。

渗透途径

.locked勒索病毒通常通过系统漏洞和软件漏洞利用等方式渗透进入受害者的系统。之前历次爆发该病毒的时候攻击对象大部分为各企业级软件的服务器。

勒索和要求

一旦.locked勒索病毒锁定了受害者的数据,它会在系统中留下勒索信息。这些信息可能是一段警告的文字,通常要求受害者在限定时间内支付赎金,否则数据将永远丢失。攻击者通常要求受害者使用加密货币支付赎金,这增加了追踪攻击者的难度。

威胁的背后

.locked勒索病毒的攻击并不仅仅停留在数据封锁和赎金支付阶段。攻击者可能会威胁将数据公之于众,或者利用已锁定的系统作为传播其他恶意软件的平台。这使得受害者不仅面临数据损失,还可能面临更大范围的安全威胁。

背后的动机

.locked勒索病毒的背后是攻击者的经济动机。他们希望通过勒索赎金来获取暴利。虽然有时支付赎金似乎是解决问题的方法,但它并不保证数据会被完全解锁,同时还鼓励了这种恶意行为的继续。

.locked勒索病毒加密算法:

.locked勒索病毒使用的具体加密算法没有被公开透露。目前常见的勒索病毒使用的加密算法,如RSA(Rivest-Shamir-Adleman)或AES(Advanced Encryption Standard)。这些算法被广泛用于数据保护和加密,它们使用复杂的数学运算和密钥来确保加密的强度和安全性。

READ_ME2.html勒索说明信文件内容:

send 0.1btc to my address:bc1ql8an5slxutu3yjyu9rvhsfcpv29tsfhv3j9lr4. contact email:service@hellowinter.online,if you can't contact my email, please contact some data recovery company(suggest taobao.com), may they can contact to me .your id: ATNHyywGECFodSqtf/jkfdfgfghjghfdfhgjfgdewp0N+4Eh/9iorcheFmJnlNyDbHSdOd7/py3j1YxlI1armW1SRE1txzLwQHf8TM1/Z2r9qq+smQq65MszuFsavyEKcCWhe0HOKAU/72c5CGmtbTU8Khlu3WRSwl6marXFFRRM7ECcrvGK+kM2sBCfmd+IxCdsJaP7VJoQG8RSWOtPTqZ3eN9ZOU50s4j2Y2laJh78NCBy5CDgsbqipdEYvP0uZAD2xfLoUozcwi//e/919WWmdioxjjaDciQsYOQ56379sUxxcm0HOvsVz2gfJh386ZEslJMtki/TsZR3AucHUVgMYpMyjM4wlG9KFJupnmAlEXV05gS1Vs5nrAgsVXOxicsgy6BFzZK0IV3MAZSlBh2IlUyqg5fKskr6mlC0RAL8QfjDg1iBC+Y2iQ0Z7grdnhM8UIHwekew80RB6oZX8PVIaCHfS0fwdp6S8MVjfmaUJ8OTULkb70ihdwdHrjh3N3iiDzBvQvMSdAAGRLK1b3xvHFpViTr23mfT2ptDXUpOlZB12rNSY079eCww4OXdeieWBuTCu1fm5jOeh2iXQtv4xDs16kODE3q+AWCw6R8voJbjrrCiGPnSKyUj/ZsFbwJfs9UiVuuvuMMmktaH7pMbaWOEXvHBS0ZlghrdE6p8e+9jHIBzH2VGG4FJJqeYpODH6DFeyTTTFisTct7w0e7ZWziDnCQ+xWrjBDSBG0/OKN5A7dmtEUXYliZwdKioT15hvSRxaxIjLia6/rEXJcrXmN+cipFga/IZmc5MYWfmTty0bLHA4QASSPe7d8vT5DAsz4ky57xxV8IS89XVo4BtueW/Yt4Nb80AcDYwIIVdqEwcBNx+jkAvKpPqifxATrMMcQynWXu91ciqoHztZUbvpZk2KZ1LUt1ZWeNYIjag5V3kDtYgt2ZDUYjWNbVRpyYLuBMVkDN5W6J+q+tkc4pOl06mAlS9+Blfn4BWRaFZxfPfDN9dwxD5tXsFu2iWGMX2s7iiWvL4WYDsxj5onsE5tVSgbtjnKRLvGMxKWwYPaJRIV0bYMN4FhjvI45PbVioKG0pfPRdpg0NXWcKMT98Fiou584NatcJoFAoDPKf2wmmWvEyEmzgxKXsq0iUJfNgW9KqwuYSz+vnd8azTuiW3AecKKvjJhZPrTYHfH4UilJezdYayO3uwbR0=

二、.locked勒索病毒的攻击步骤

1.隐秘感染:.locked勒索病毒采取了多样化的传播途径,如电子邮件附件、下载链接等。它悄无声息地潜入系统,为其后续恶意行动埋下伏笔。

2.致命加密:一旦感染,.locked勒索病毒将开始其致命的数据加密阶段。它运用高级加密技术,将数据文件变成毫无规律的加密字符串,使其不再可读、不再可用。

3.勒索信息展示:被加密的数据并不孤单,它们将伴随着一则威胁性的勒索信息。攻击者以此威胁受害者,唯有支付赎金才能够获得解密的钥匙。

4.赎金支付要求:攻击者会通过各种途径,通常是暗网,要求受害者支付赎金,以获得解锁数据的机会。然而,这种方式并不保证数据会被解锁。

5.威胁与时间限制:攻击者可能制造更多的威胁,如限制时间内支付赎金,否则数据将被永久销毁。这种心理战术意图将受害者逼到绝境。

三、解锁数据的脆弱希望

1.关注专业解密工具:未来可能会有数据恢复专家发布用于解密特定勒索病毒的工具。保持关注安全社区的动态,或许会找到适用于.locked勒索病毒的解密方法。

2.与数据恢复公司合作:一些专业的数据恢复公司可能拥有解锁被.locked勒索病毒加密数据的技术。与他们合作,或许能够找到恢复数据的有效途径。

3.坚守不支付赎金:尽管支付赎金可能解锁数据,但这并不是推荐的方法。不仅无法保证攻击者会解锁数据,还会刺激他们继续恶意活动。

如果您正在经历勒索病毒的困境,欢迎联系我们的vx技术服务号(sjhf91),我们愿意与您分享我们的专业知识和经验。

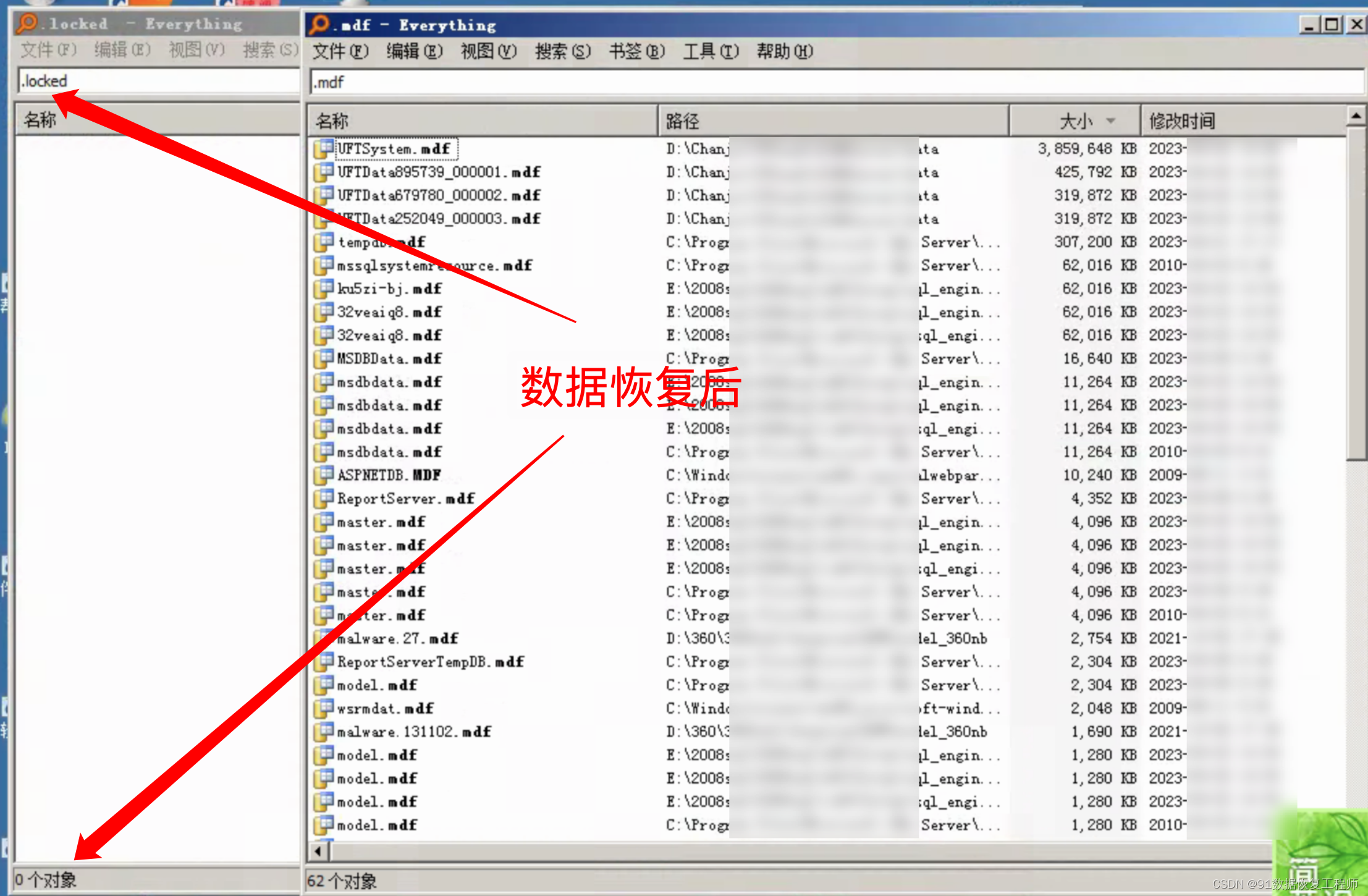

四、被.locked勒索病毒加密后的数据恢复案例:

五、预防威胁的钢铁防线

1.警惕不明邮件和链接:不要随意打开不明电子邮件的附件,也不要点击不明链接,以免引发潜在的感染。

2.强化系统和应用更新:始终更新保持操作系统和软件应用程序的最新状态,以减少被已知漏洞攻击的机会。

3.定期备份数据:将重要数据定期备份,并确保备份存储在安全可靠的地方,以备不时之需。

4.使用高级安全工具:安装强大的反病毒和反恶意软件工具,以及时清除潜在的威胁。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,.malox勒索病毒,.mallox勒索病毒,.maloxx勒索病毒,malloxx勒索病毒,.faust勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,.DevicData-D-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,eight勒索病毒,.locked勒索病毒,locked1勒索病毒,.secret勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,mkp勒索病毒,milovski-V勒索病毒,locked勒索病毒,devos勒索病毒,eking勒索病毒,.[hpsupport@privatemail.com].Elbie勒索病毒,.Elibe勒索病毒,.[hudsonL@cock.li].Devos勒索病毒,.[myers@cock.li].Devos勒索病毒,.[henderson@cock.li].Devos勒索病毒,[myers@airmail.cc].Devos,.[support2022@cock.li].faust勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,faust勒索病毒,.777勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

)

仍然返回False问题】)

字符串的编码与解码)

------ 组件是如何渲染成dom挂载到指定位置的?)

)