1.签到题

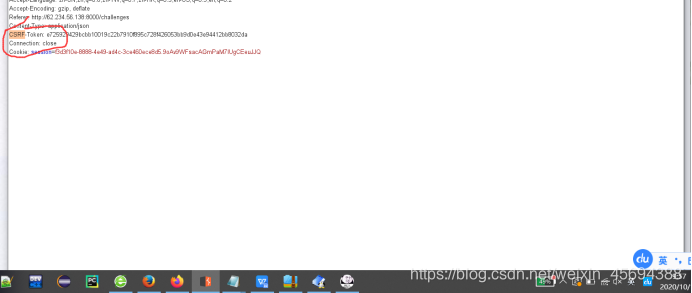

火狐F12查看源码,发现注释:

一次base64解码出flag

2.Encode

在这里插入图片描述

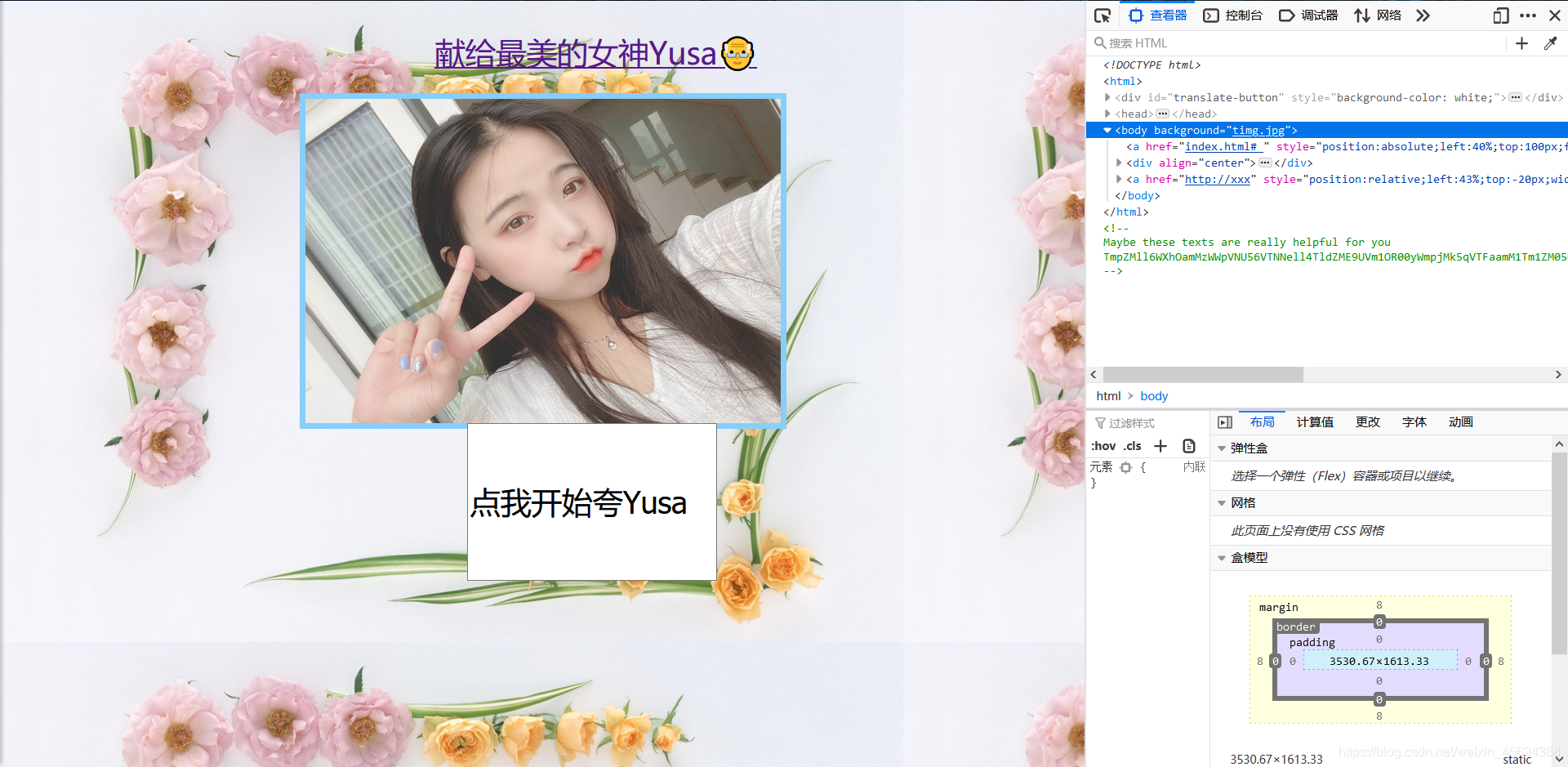

和第一题界面一样??

轻车熟路f12:

发现编码:

格式看上去是base64,连续两次base64后,观察格式后发现是hex编码,解码出flag

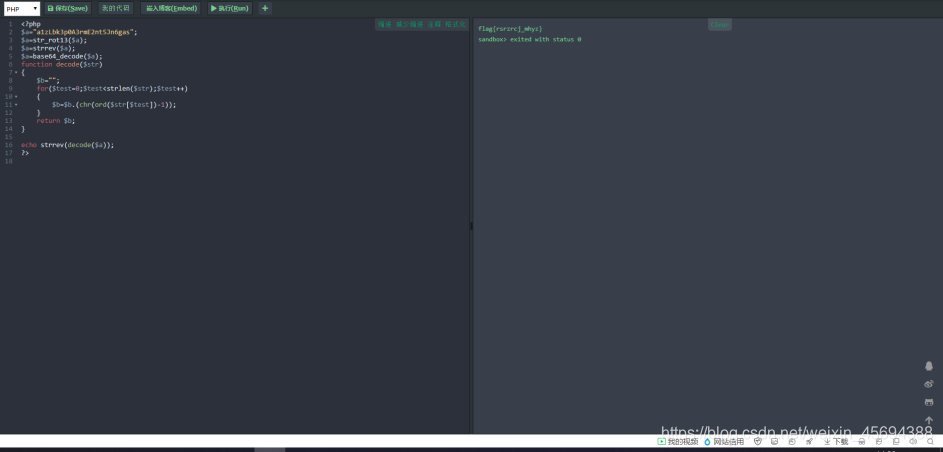

3.Decoede me

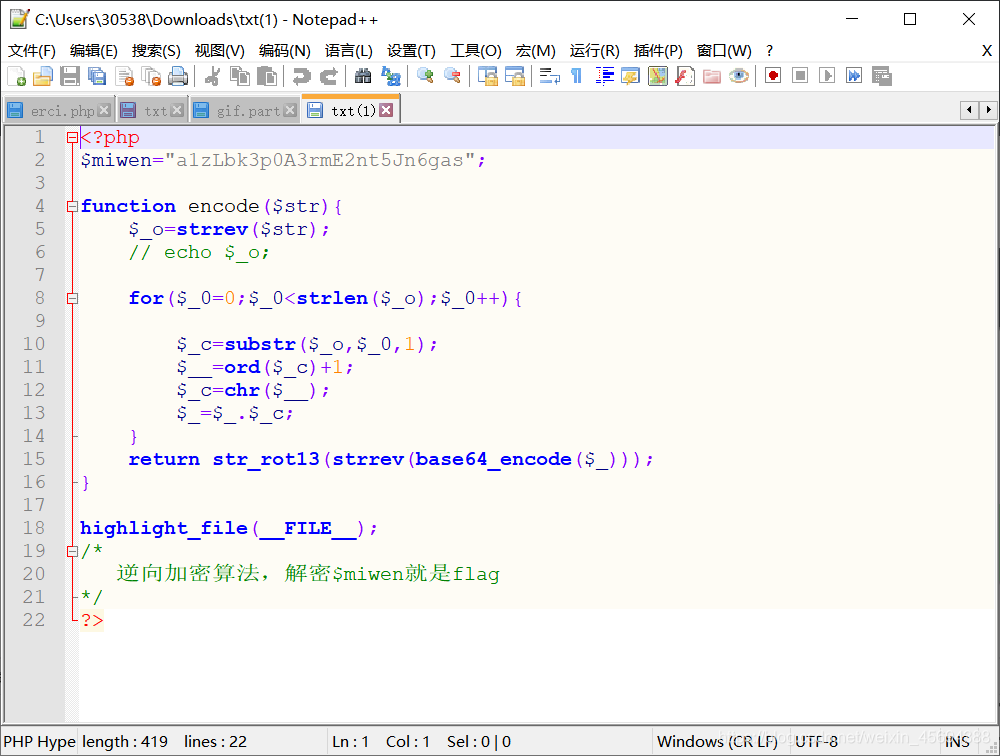

一道php的加密题

strrev(): 逆序

substr(): 返回字符串第0以后的1位ord():ord()函数返回字符串的首个字符的ASCII值。chr():从ascii表返回第_0以后的1位 ord(): ord()函数返回字符串的首个字符的 ASCII 值。 chr(): 从ascii表返回第0以后的1位ord():ord()函数返回字符串的首个字符的ASCII值。chr():从ascii表返回第__字符

=_==_.c;:拼接_c; :拼接c;:拼接_和$_c

问题是刚开始那个密文整个程序都没有调用,难道是密文赋值给 $str,尝试:

有个很可疑的大括号诶?

再连续经过base64,逆序,rot13编码后

==NVvWmrAATo0RKZPEmphM0ZiIaAY92AbWTq (直接我tm)

提交flag不正确。

重新审题,题目注释:逆向加密算法,解密$miwen就是flag

发现思路错误,应该是逆向这个代码逻辑

所以代码应该是:

直接出flag提交!!!

4.搞吧骚年

是一个完整的个人主页界面,没有提示漏洞类型。

第一次做这种题有点无从下爪嘤嘤嘤

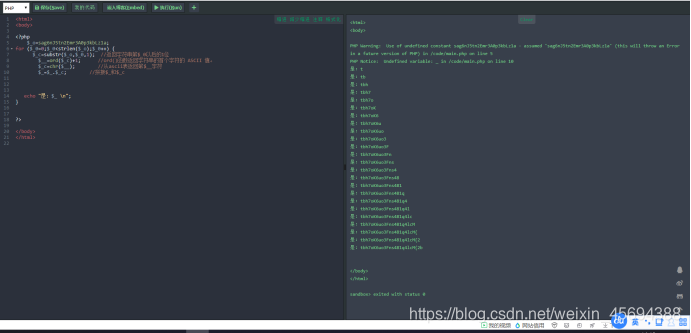

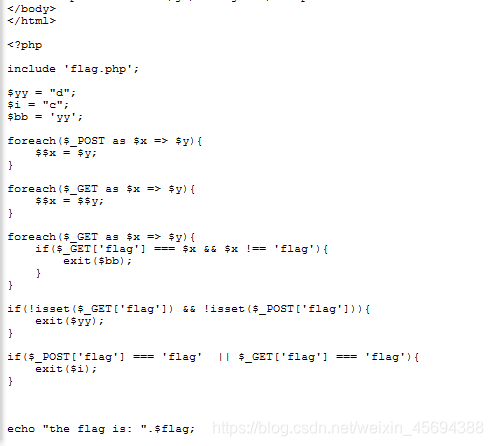

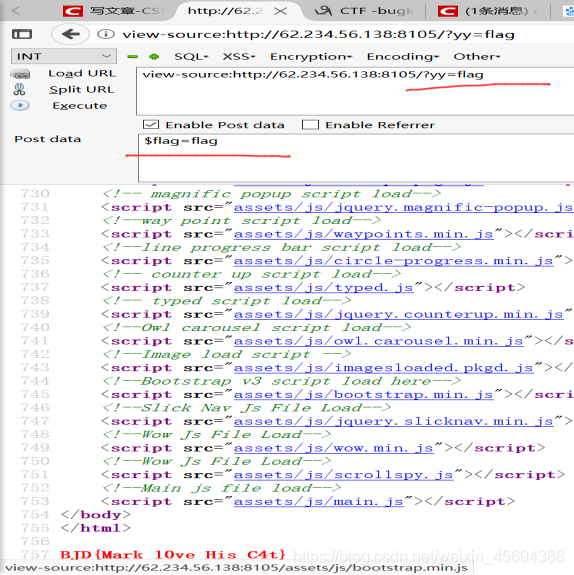

查看源码,找到有个index.txt链接,直接点击跳转是404,将index.txt加到url后面,拖到最后是一段变量覆盖的代码

可以看到是一个变量覆盖题:

$x=yys,

y=flag,所以y=flag, 所以y=flag,所以x=x=x=yys,

所以 KaTeX parse error: Can't use function '$' in math mode at position 3: y=$̲flag, 故:$flag就是…x = $y,也就是y,也就是y,也就是yys=flag{XXXXXX}。

只要没有flag参数,就会exit($yds),就可以得到flag了。

payload如下:

)

)