crontab用法与实例

本文基于 ubuntu 18.04

在Linux系统的实际使用中,可能会经常碰到让系统在某个特定时间执行某些任务的情况,比如定时采集服务器的状态信息、负载状况;定时执行某些任务/脚本来对远端进行数据采集等。这里将介绍下crontab的配置参数以及一些使用实例。

crontab配置文件

Linux下的任务调度分为两类:系统任务调度和用户任务调度。Linux系统任务是由 cron (crond) 这个系统服务来控制的,这个系统服务是默认启动的。用户自己设置的计划任务则使用crontab命令。在 Ubuntu 系统中:

cat /etc/crontab

对配置文件的解释:

SHELL=/bin/bash

PATH=/sbin:/bin:/usr/sbin:/usr/bin

MAILTO=root

HOME=/

# For details see man 4 crontabs

# Example of job definition:

# .---------------- minute (0 - 59)

# | .------------- hour (0 - 23)

# | | .---------- dayOfMonth (1 - 31)

# | | | .------- month (1 - 12) OR jan,feb,mar,apr ...

# | | | | .---- dayOfWeek (0 - 6) (Sunday=0 or 7) OR sun,mon,tue,wed,thu,fri,sat

# | | | | |

# * * * * * user-name command to be executed

前四行是用来配置crond任务运行的环境变量,第一行SHELL变量指定了系统要使用哪个shell,这里是bash;第二行PATH变量指定了系统执行命令的路径;第三行MAILTO变量指定了crond的任务执行信息将通过电子邮件发送给root用户,如果MAILTO变量的值为空,则表示不发送任务执行信息给用户;第四行的HOME变量指定了在执行命令或者脚本时使用的主目录。其他的环境变量也可以按需配置。

用户定期要执行的工作,比如用户数据备份、定时邮件提醒等。用户可以使用 crontab 工具来定制自己的计划任务。所有用户定义的crontab 文件都被保存在 /var/spool/cron目录中。其文件名与用户名一致。

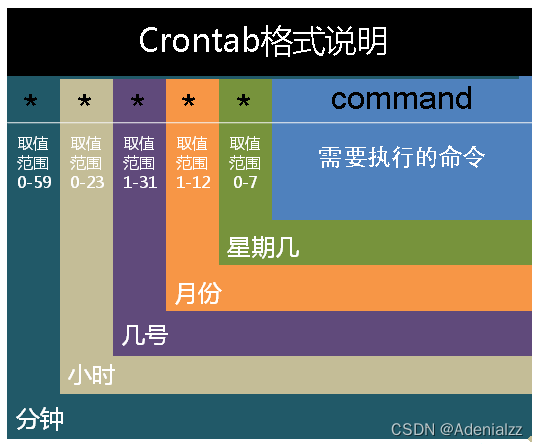

crontab文件定时序列

用户所建立的 crontab 文件中,每一行都代表一项任务,每行的每个字段代表一项设置,它的格式共分为六个字段,前五段是时间设定段,第六段是要执行的命令段,格式如下:

minute hour dayOfMonth month dayOfWeek command

在以上各个字段中,还可以使用以下特殊字符:

-

*代表所有的取值范围内的数字,如月份字段为*,则表示1到12个月; -

/代表每一定时间间隔的意思,如分钟字段为*/10,表示每10分钟执行1次。 -

,分散的数字(不一定连续),如1,2,7。 -

-代表从某个区间范围,是闭区间。如“2-5”表示“2,3,4,5”,小时字段中0-23/2表示在0~23点范围内每2个小时执行一次。

注:由于各个地方每周第一天不一样,因此Sunday=0(第一天)或Sunday=7(最后1天)。

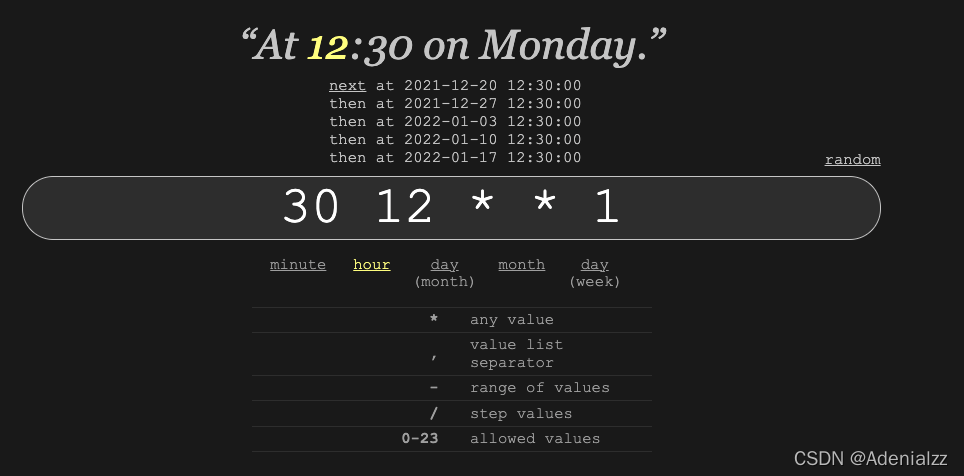

这里推荐一个神器:https://crontab.guru/,我们可以输入一个定时序列,它会输出这个定时序列真正代表的含义,我们可以验证这是否与我们想要的相符。因为即使我们定时序列不是我们想要的,crontab也不会报错(因为这本来也不是个错误),只会按照非预期的定时序列来执行。这样很可能我们想要执行任务时没有执行,不想执行时却执行了。推荐不熟悉定时序列时,先借助这个工具来验证自己写的对不对。

crontab 命令详解

完整介绍可通过 man crontab 查看。

格式

crontab [-u user] file

crontab [ -u user ] [ -i ] { -e | -l | -r }

选项含义

- -u :用于设定某个用户的crontab服务,通常配合其它选项使用;

- file: file为命令文件名,表示将file作为crontab的任务列表文件并载入crontab;

- -e:编辑某个用户的crontab文件内容,如未通过 -u 指定用户则表示当前用户;该命令会打开一个文本编辑器,可以在编辑器中添加自定义 cron 时间表项目,修改完成后保存退出即可。

- -l:显示某个用户的crontab文件内容,如未通过 -u 指定用户则表示当前用户;

- -r:从 /var/spool/cron 目录中删除某个用户的crontab文件。

- -i:在删除用户的 crontab 文件时给确认提示。

几个需要注意的点

- crontab有2种编辑方式:直接编辑

/etc/crontab文件或crontab –e,其中/etc/crontab里的计划任务是系统中的计划任务,而用户的计划任务需要通过crontab –e来编辑; - 每次编辑完某个用户的cron设置后,cron自动在

/var/spool/cron下生成一个与此用户同名的文件,此用户的 cron信息都记录在这个文件中,这个文件是不可以直接编辑的,只可以用crontab -e来编辑。 - crontab中的 command 尽量使用绝对路径,否则会经常因为路径错误导致任务无法执行。

- 新创建的cron job不会马上执行,至少要等2分钟才能执行,可重启cron来立即执行。

- %在crontab文件中表示“换行”,因此假如脚本或命令含有%,需要使用%来进行转义。

可能会遇到的命令无法执行的问题

我们在设置 crontab 命令或脚本时可能会遇到在命令行手动运行没有问题,但是 crontab 定时自动运行却不成功的情况。这种情况很明显就是环境变量的问题,因为命令或脚本内容都是一样的。

解决方法:

-

所有要运行的命令或脚本路径都要写成绝对路径的形式。注意不仅是脚本,命令也要写成绝对路径的形式。如**/usr/local/bin/docker**。

-

如果是要运行脚本,在开头加上 Shebang 信息,并执行两个 profile 文件:

#!/bin/sh. /etc/profile . ~/.bash_profile -

在

/etc/crontab中添加环境变量,在可执行命令之前添加命令. /etc/profile; /bin/sh,使得环境变量生效,例如:20 03 * * * . /etc/profile;/bin/sh /var/www/runoob/test.sh

实例

下面介绍几个比较常见的定时序列的例子

| 定时序列 | 含义 |

|---|---|

* * * * * command | 每1分钟执行一次command(cron默认每1分钟扫描一次,全*即可) |

3,15 * * * * command | 每小时的第3和第15分钟执行command |

3,15 8-11 * * * command | 每天上午8-11点的第3和15分钟执行command |

3,15 8-11 * * 1 command | 每个星期一的上午8点到11点的第3和第15分钟执行command |

30 21 * * * /etc/init.d/smb restart | 每晚的21:30重启smb |

cron service

可以通过 service --status-all 看到,在untuntu中, cron 是一个service,可以用 service 命令来操作,如:

- 查看状态:

service cron status - 启动服务:

service cron start - 停止服务:

service cron stop - 重启服务:

service cron restart

Ref:

https://www.linuxprobe.com/how-to-crontab.html

https://www.cnblogs.com/peida/archive/2013/01/08/2850483.html

https://www.runoob.com/linux/linux-comm-crontab.html

)