CCNP-第六篇-OSPF高级版(三)

这一节差不多都是密码认证了,还有个NSSA和OE1,OE2

- OSPF默认路由

- OSPF认证问题

- OSPF特殊区域,NSSA,STUB

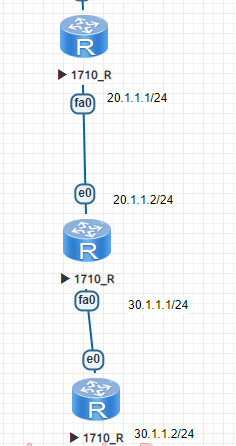

OSPF下发默认路由

其实跟EIGRP一样,只不过是下发一条路由给别人指向自己

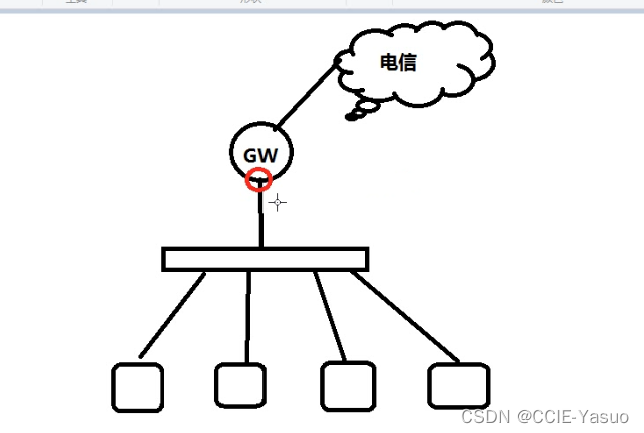

一般都用于核心连接出口处,或者汇聚连接核心处

如果是这种环境下,那么就是GW下发默认路由给汇聚层

首先注意一个问题,我们跟运营商是不可能起任何的IGP协议的

我们能跟运营商的只有三种情况

1.专线,固定IP默认路由

2.PPPOE,拨号上网默认路由

3.BGP

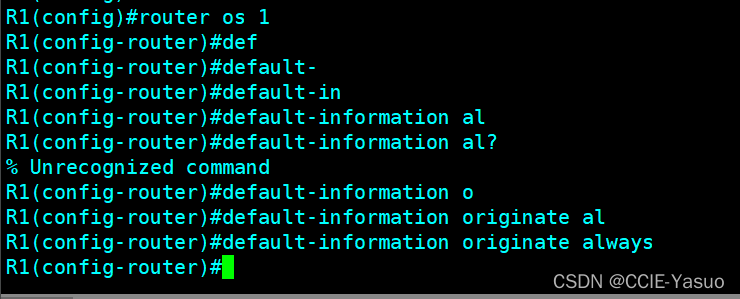

下发默认路由配置

其中,加了alwas的话,无论有没有默认路由都下发

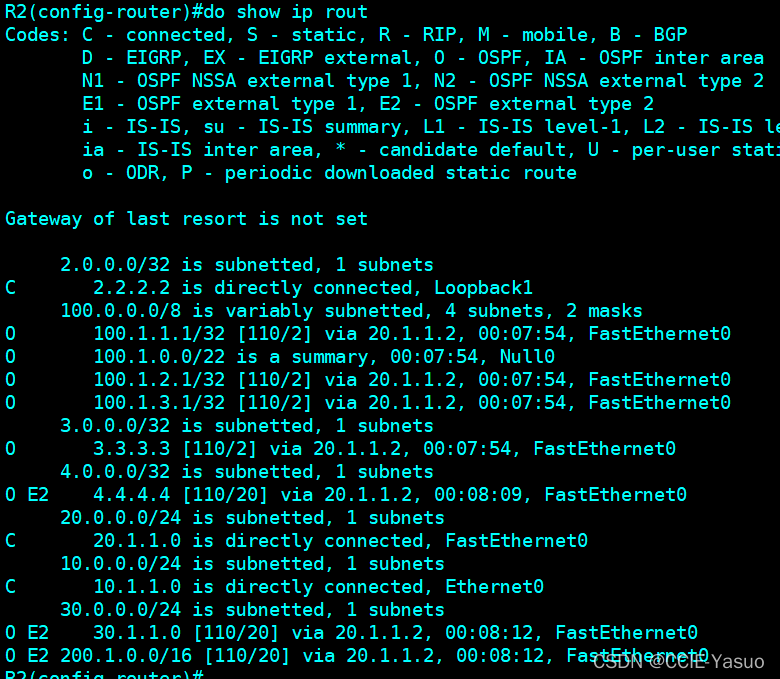

如果不加alwas,接收方如果有默认路由,才能发默认路由接受设备在下发之前的路由表:

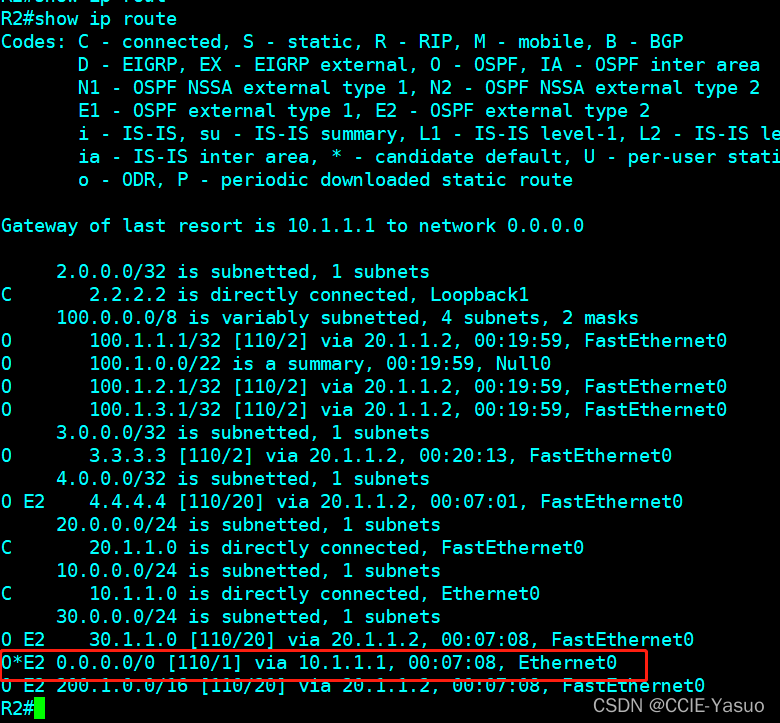

接收设备下发默认路由後的路由表:

可以看到,路由表中已经多了一条0*的默认路由

冷知识:现代网络中,0和o是一样的

OSPF认证问题

其实就是密码问题,防止有私接,因为私接你不知道会发生什么后果,然后在OSPF中跟EIGRP中也是不一样的,可以明文也可以密文,但是一般都是使用MD5加密的密文认证,明文一个show-run或者抓包就出来了,不安全.

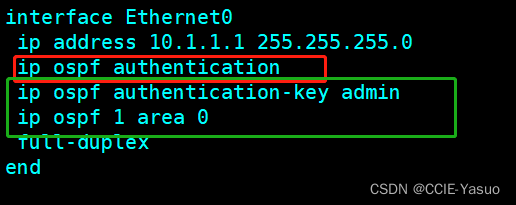

明文

红色意思识是ospf改为认证模式

然后绿色的是opsf的密码key为admin

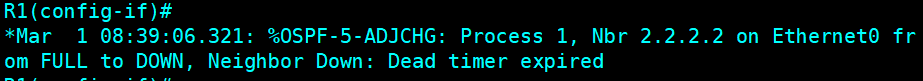

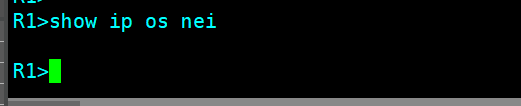

刚做完,OSPF的邻居就因为密码认证问题直接断了

另外一端

另外一段做了密码之后,直接邻居就起来了.但是应该这里是经过init,exstart,exchange的,但是他这里直接变成full,是模拟器的问题

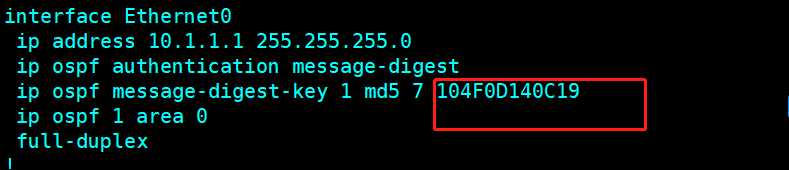

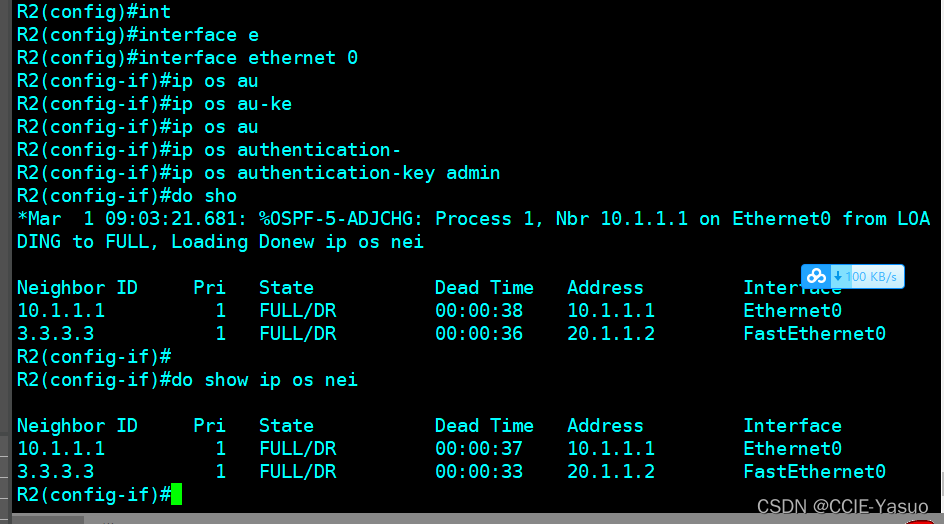

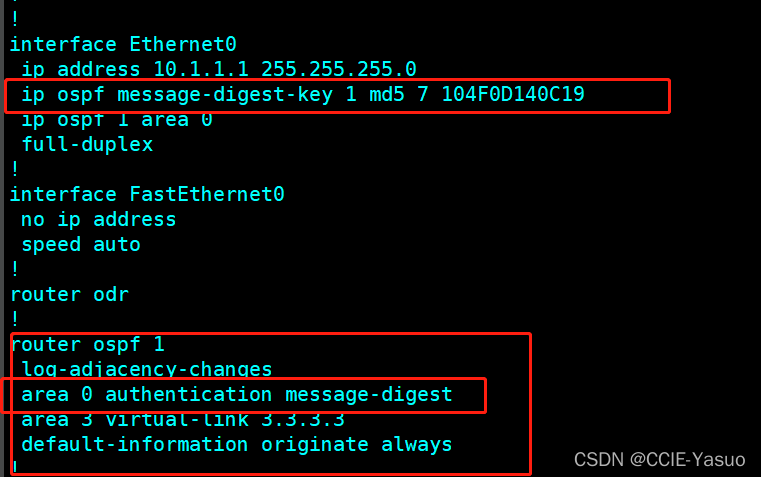

密文认证

首先在接口下,写第三条,这条的意思是pspf的认证为密文认证,使用钥匙1,MD5加密,密码为admin.

在这种情况下,虽然show-run还是能看见的

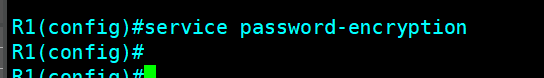

但是可以使用servuce password-encryption

这个的意思是系统密码加固,一旦输入本机上的所有密码

无论明文密文,都变成MD5加密後的密码

而且此操作不可逆

可以看到密码已经变成MD5加密後的样子了

这样的情况下,无论是抓包还是show-run都是无法破解的

TAG:其实还能破解,那就是破译MD5,不过那个是安全学的东西了

一般来说只要不是密码太简单,破译还是有一点难度的.

这种方法只针对接口生效,与区域和进程无关

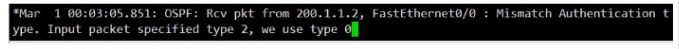

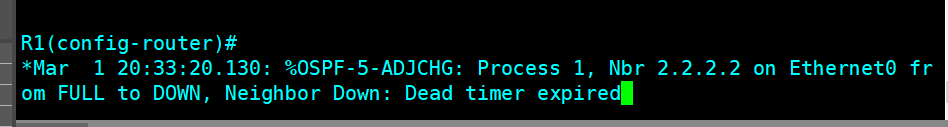

报错信息:

当做了密码认证后,对接端会报错

其中,

TYPE1为明文认证

TYPE2为密文认证

TYPE0为无认证

上面的是OSPF基于接口的认证,现在来做基于区域的认证,比如整个Area0都需要做认证

配置:

接口下做密码

然后在协议内开启认证

使接口下的密码在协议内启用

这里的密码是admin,已启用系统加固密码全部成密文认证

这样的认证是针对整个区域的,如果进程里面开启了,接口下没有配置,那么,邻居一样是无法建立起来的

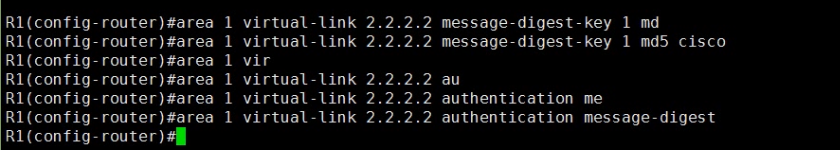

虚链路-virtual-link的密码认证

其实跟接口一样的,但是他不需要在协议内做,直接在接口即可.

加message就密文认证

不加就明文认证

特殊区域-STUB

思科:末节STUB,完全NSSA,非完全NSSA

华为:完全末节,完全NSSA

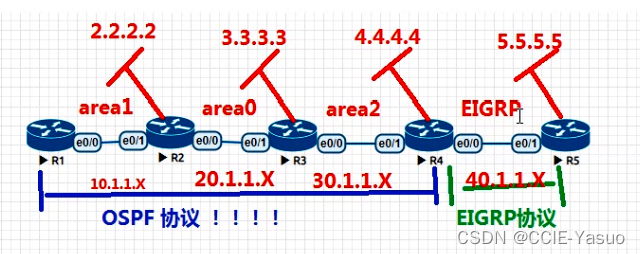

环境如下

R2,R3,R4.R5各有三个Lo口存在

R1-R4启OSPF,R5启EIGRP.

其中,Area1的区域,通常会被作为末节区域

在这个环境下,OSPF的末节区域和EIGRP的末节区域是一样的

一样是做一条汇总来减少路由条目

一旦做了末节区域,那么他是针对一个区域的

就好比如说,这个环境,只能把整个Area1做成末节区域

Area2不行,因为隔壁有个EIGRP

STUB区域

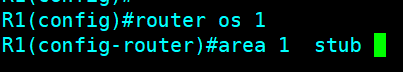

配置:

末节区域:stub

特性:采用一类和三类LSA

并且不会接收五类的LSA,言外之意就是说重分布来的数据不会进入这个区域,因为没有五类了,所以也不需要四类,四类是通告ASBR

特点:干掉4,5类的LSA,并且会产生一条指向ABR的默认路由

效果

完全STUB区域

特点:干掉3,4,5类的LSA,只会保留对于自己来说1类的LSA

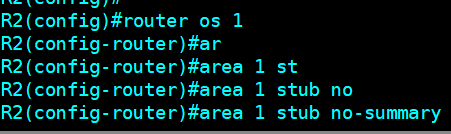

配置:在原有的stub配置的的区域上,在ABR上做另外一个配置

对于上图环境来说,R2就是ABR

配置:

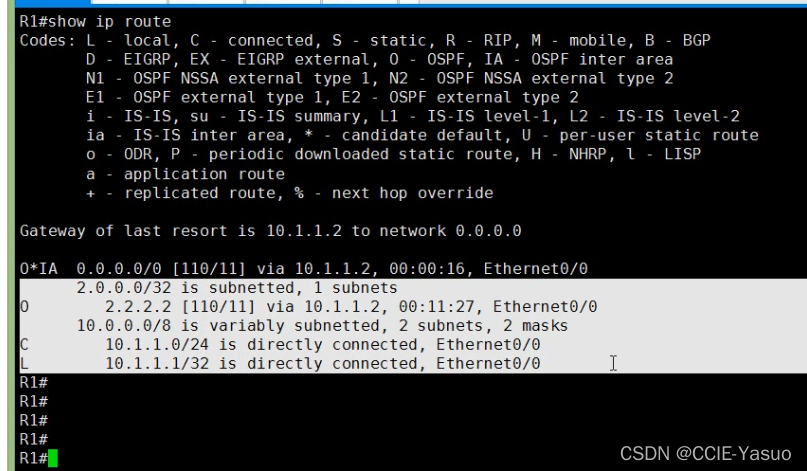

这个时候再来看路由表

>通过对比末节区域,除了默认路由和同区域的1类LSA,其他全都消失了

完全stub对比stub

1.都会下发一条默认路由指向ABR

2.完全STUB区域配置需要在ABR上配置多一条area x stub no-summary

3.stub区域干掉34类LSA

4.完全stub区域干掉345类LSA

在实际工作中,一般都是使用完全stub区域

+策略开头)

)

)

)

(精髓篇))

)

)

)

)