CCIE理论-第八篇-SD-WAN(三)

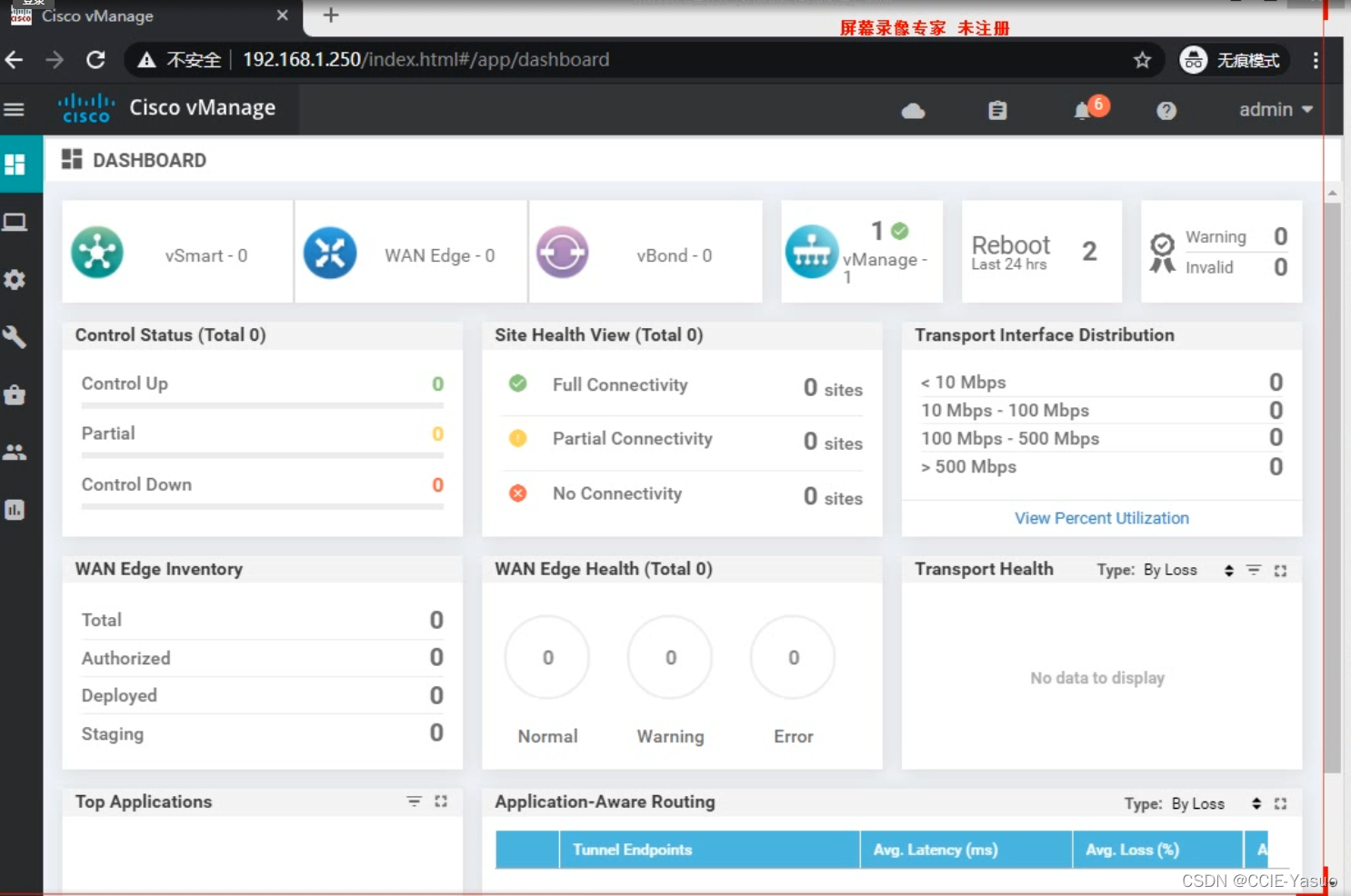

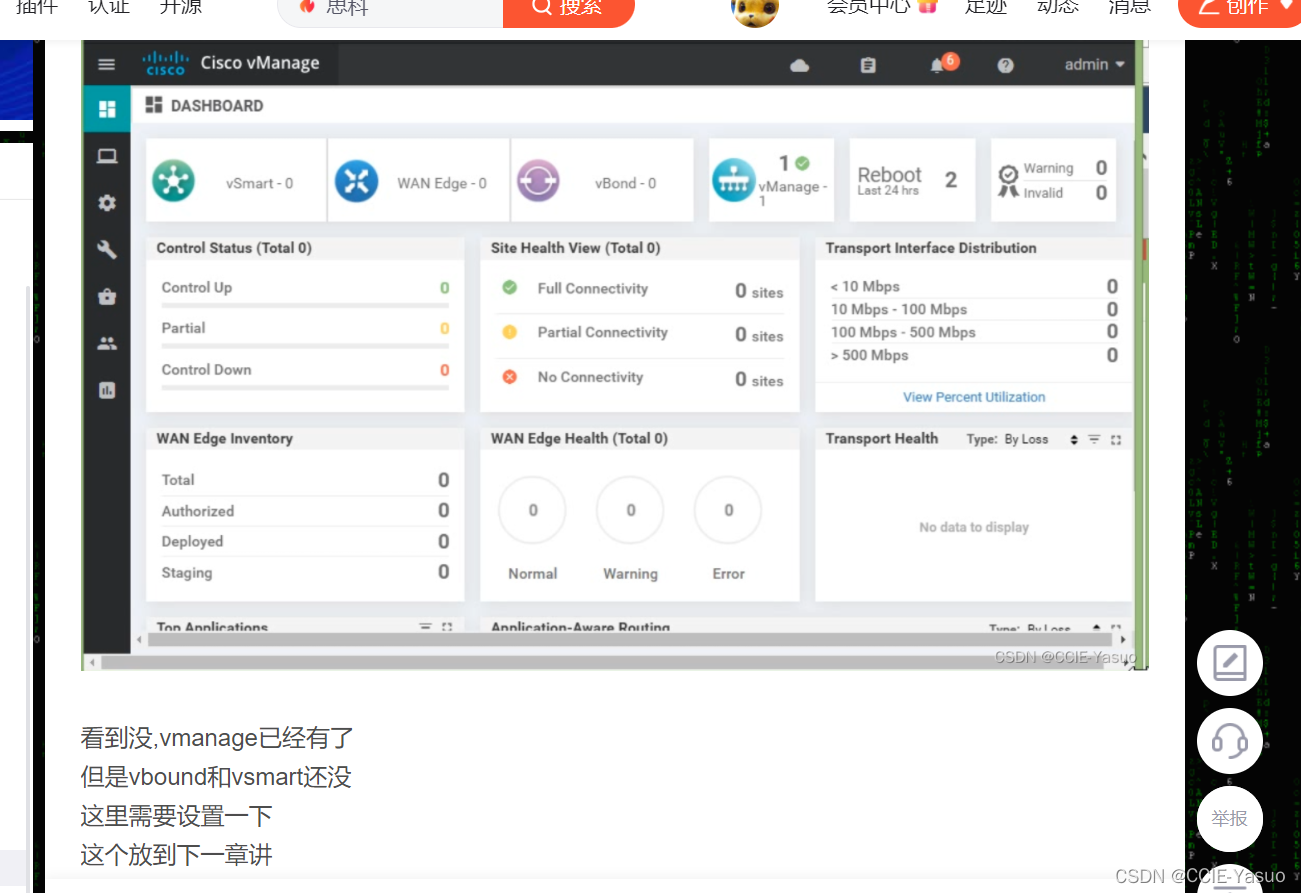

首先来说上一章的问题,

vbound和vsmart还没出来

.

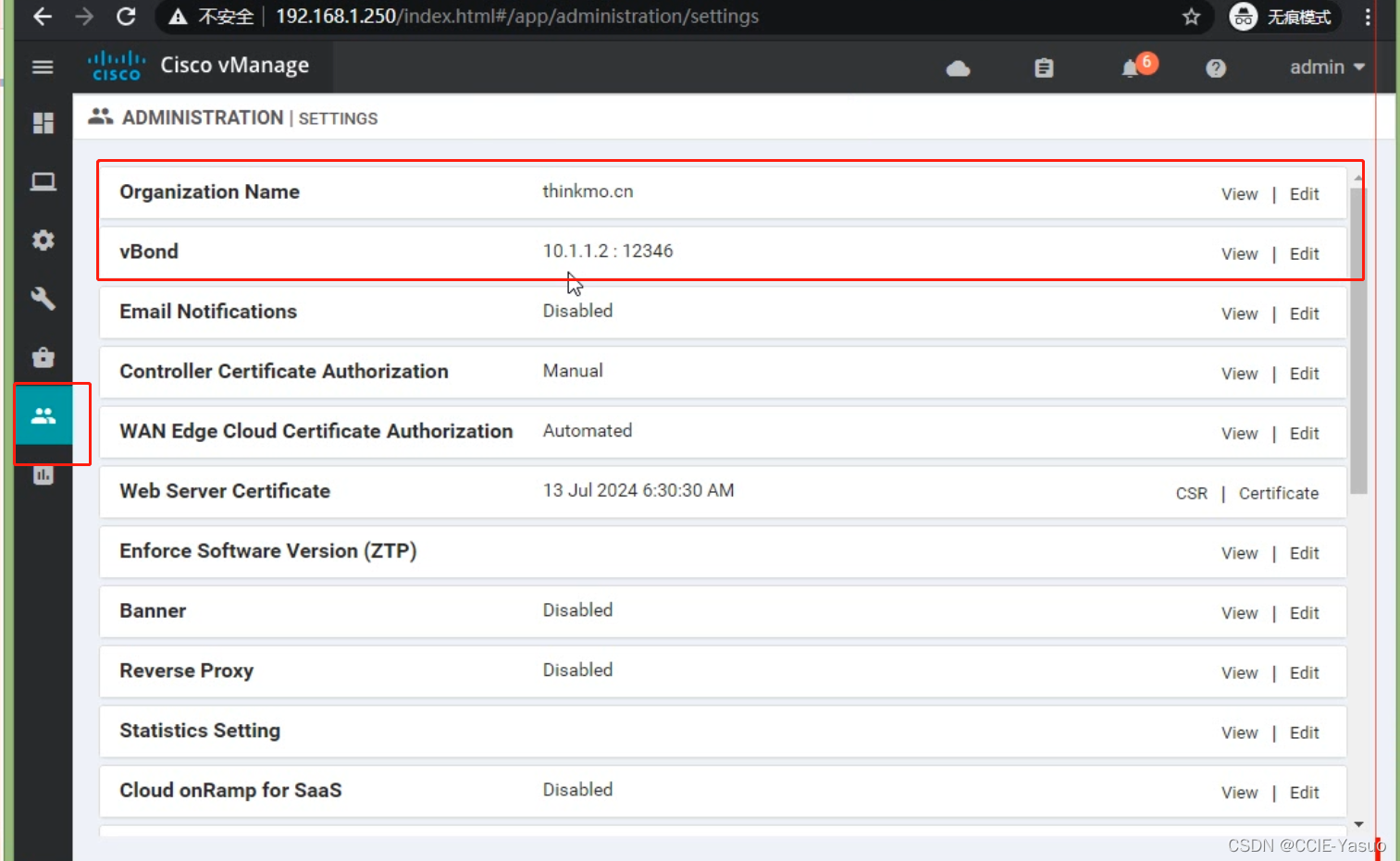

指定域和vbound

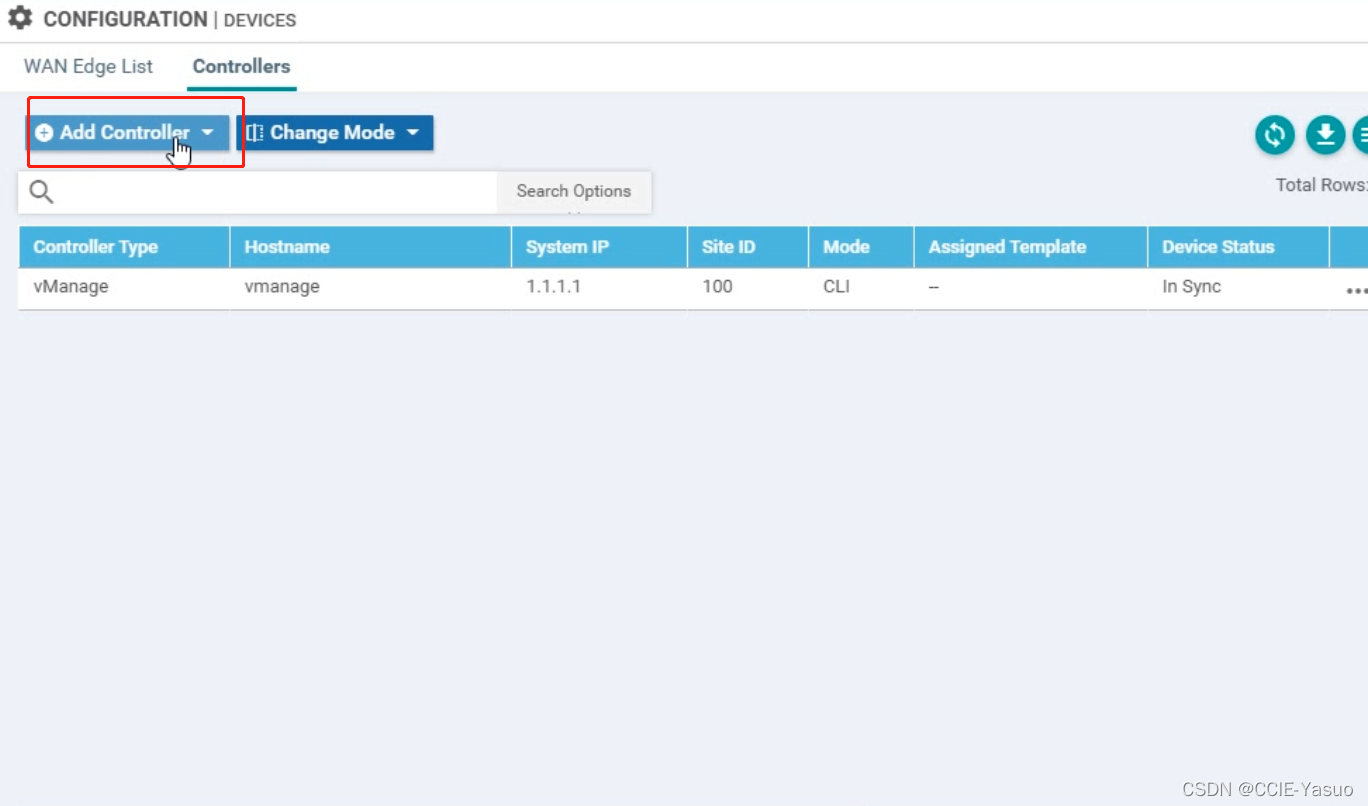

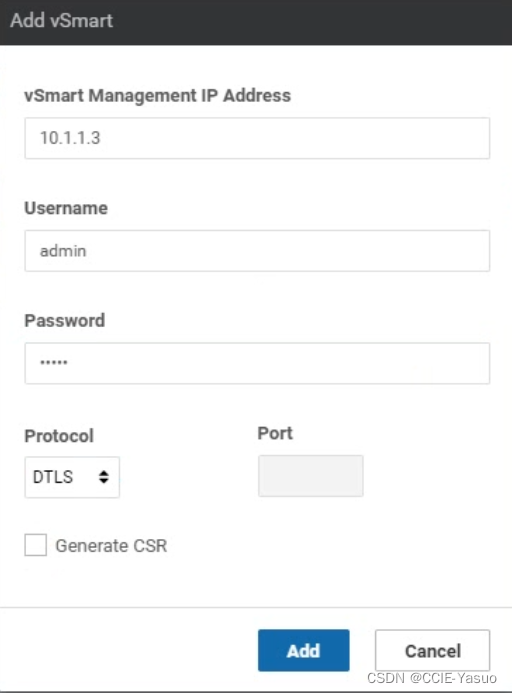

初始化搞完了,那么需要去添加vsmart和vbound了

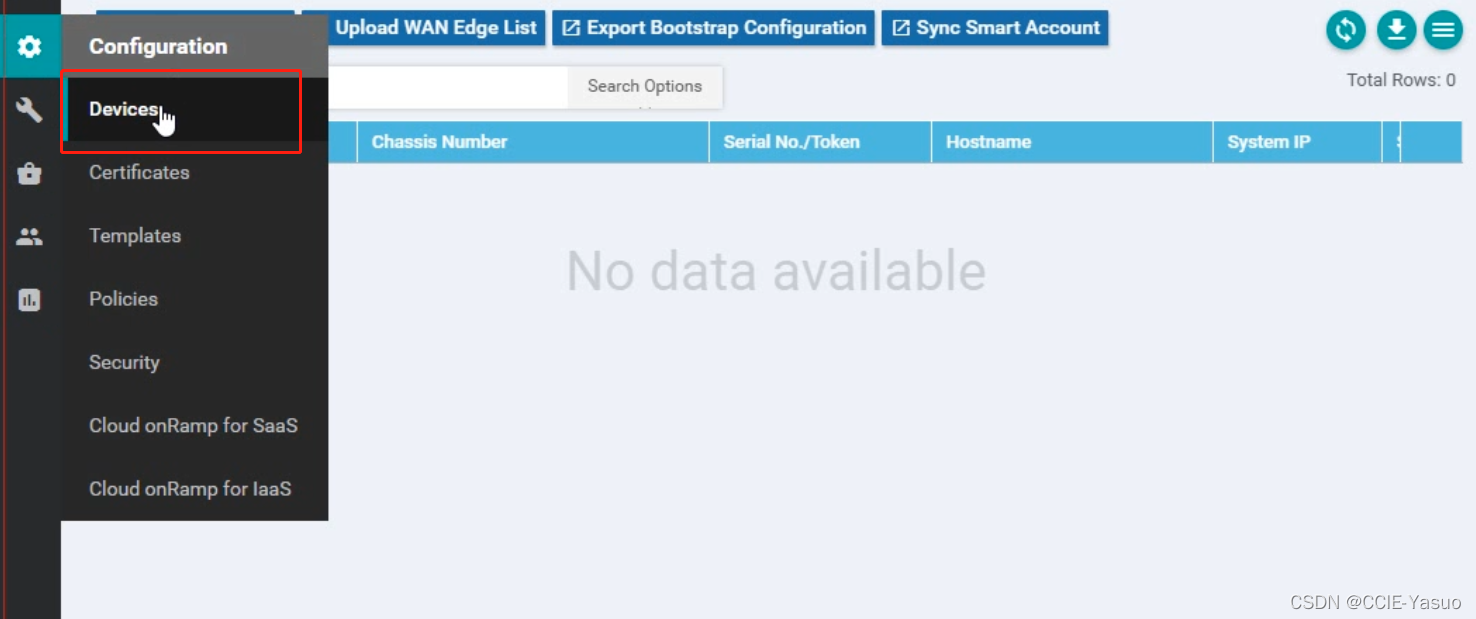

添加设备

添加设备

延续前面的环境继续说

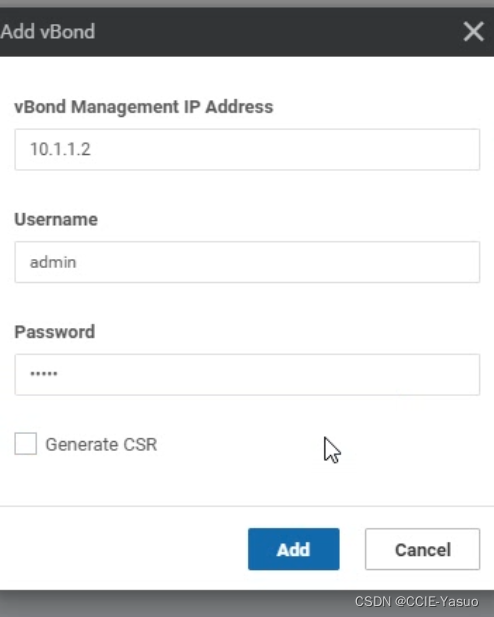

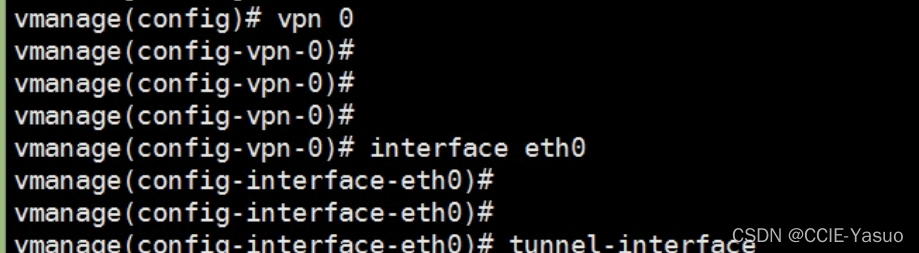

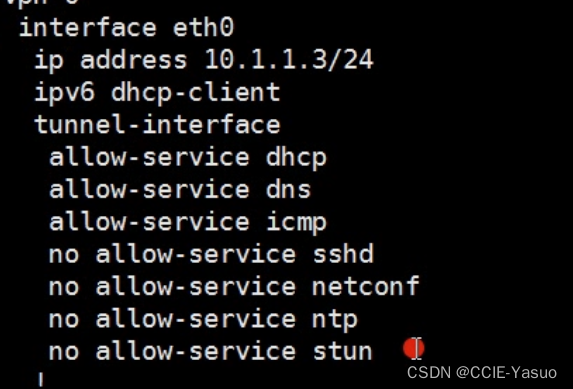

vbound

注意CSR这里是不需要做的了,因为前面已经做了

vsmart

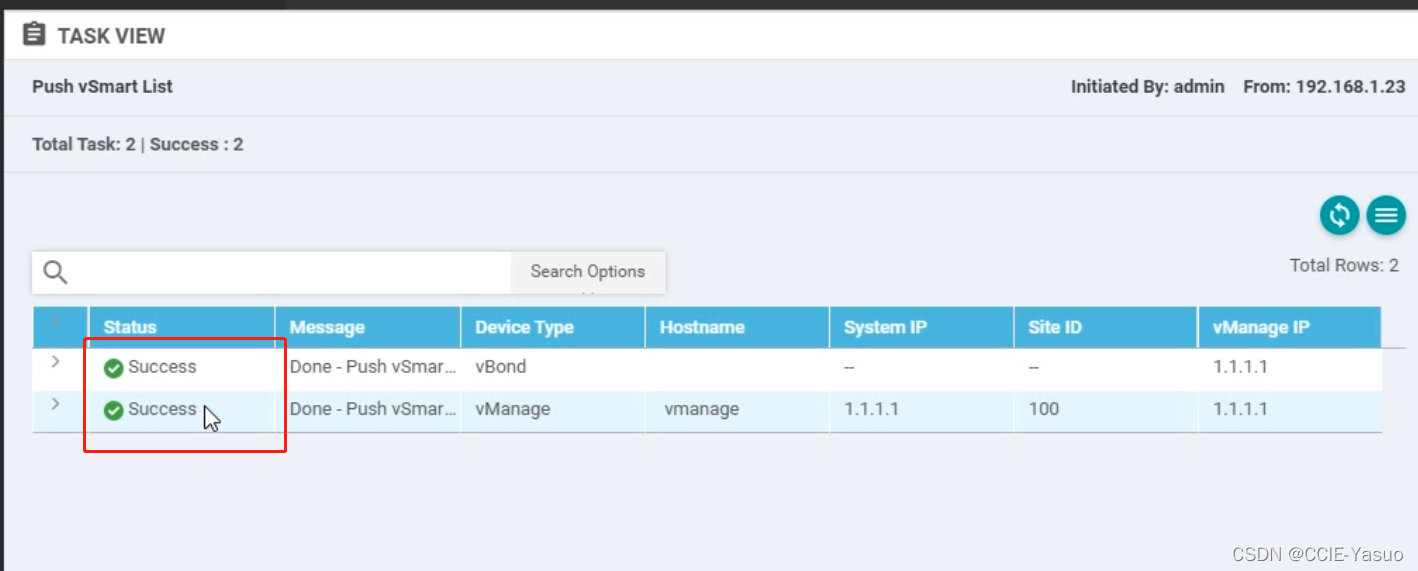

连接成功,来看看监测图

添加成功,然后把底层的tunnel打开

Vmanage

因为初始化配置的时候是需要关闭的

为什么要关?

很简单

就比如在做项目的时候,很多都是做完配置,才把接口no sh

这是因为,如果边做边开的话,他会持续收敛

一直弹日志都够你烦的

这里也是一样的

所以不贴图了

开启后他会生成许多配置,所以一开始做根证书的时候不打开

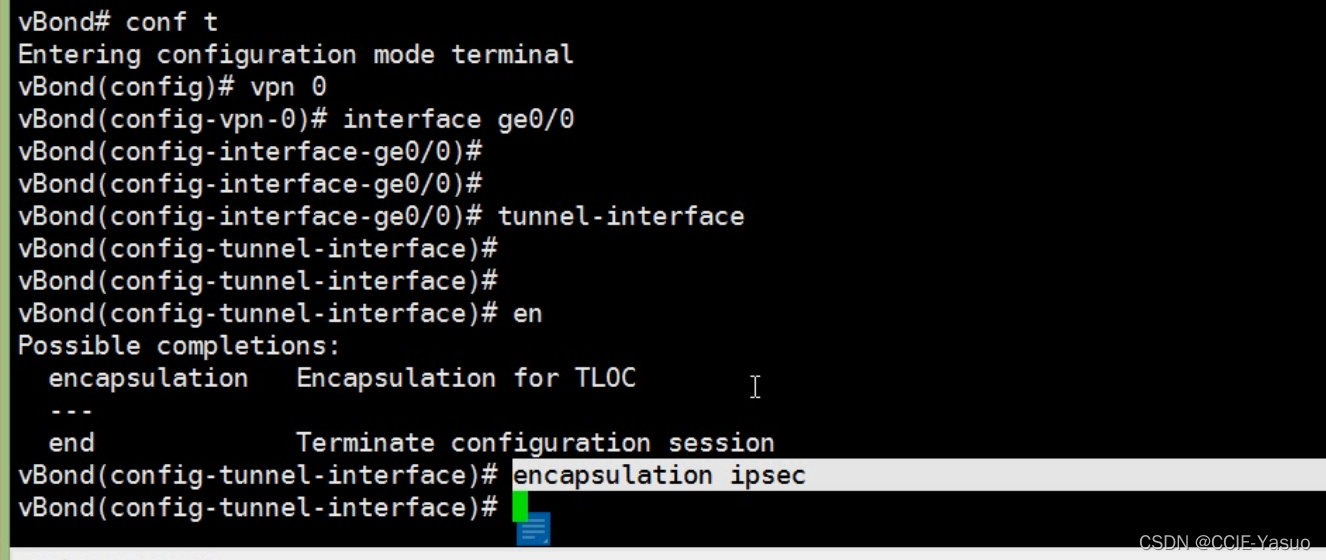

vbound

vbound特殊一点,需要加上ipsec

当让,如果是有vedge的情况下,也是需要做ipsec的

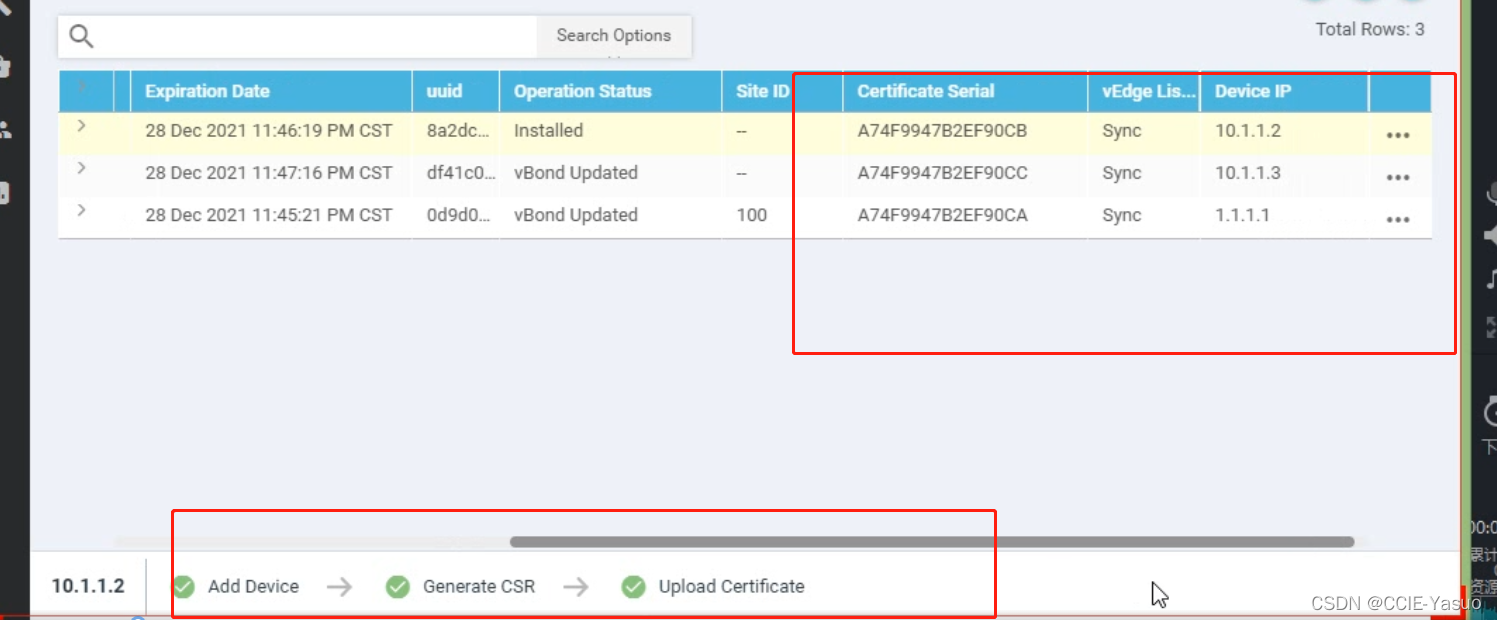

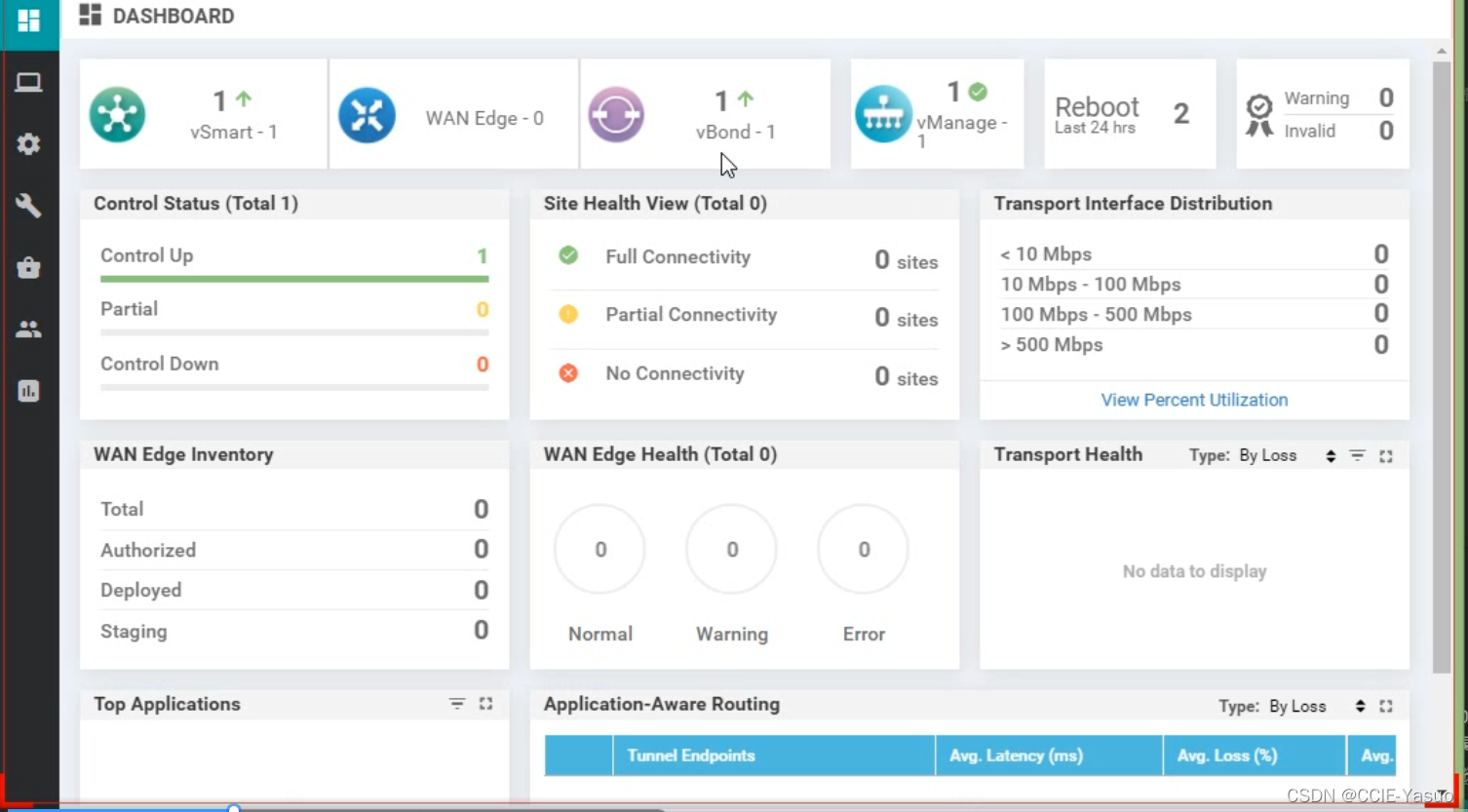

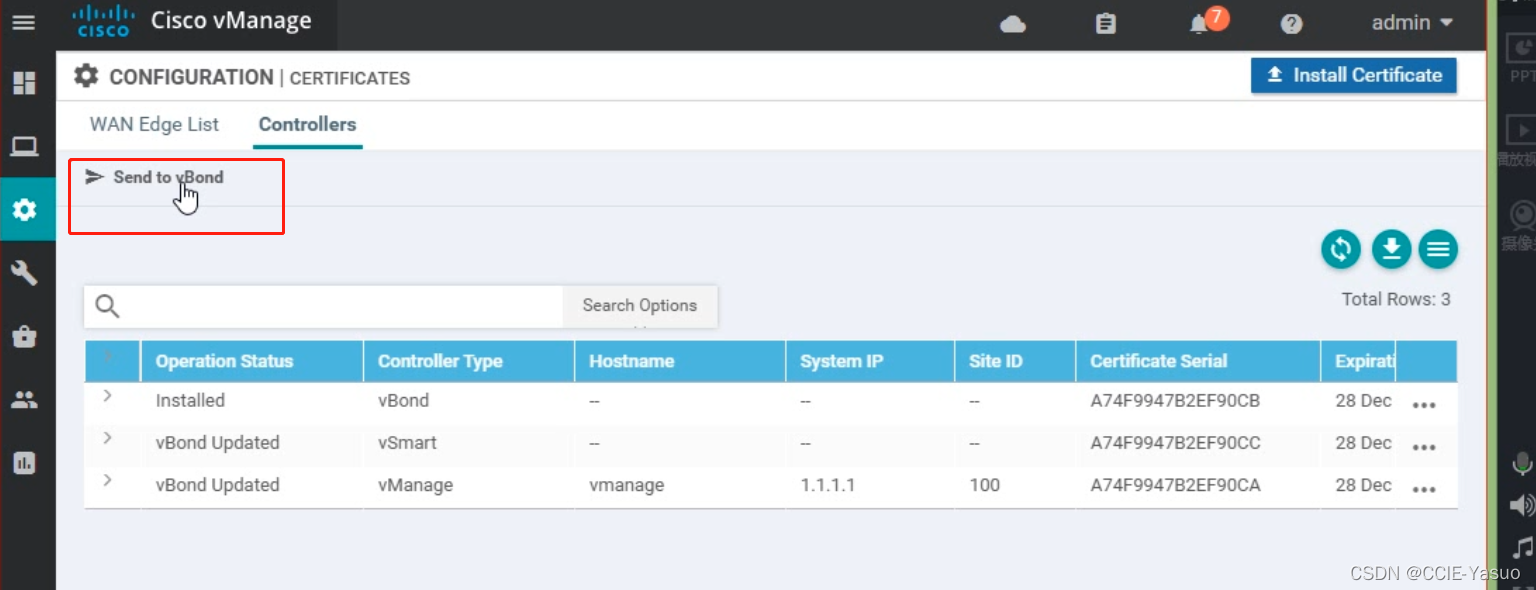

表面图

可以看到,vsmart和vbound都起来了

同时,vsmart和vbound已经有上限了!!!

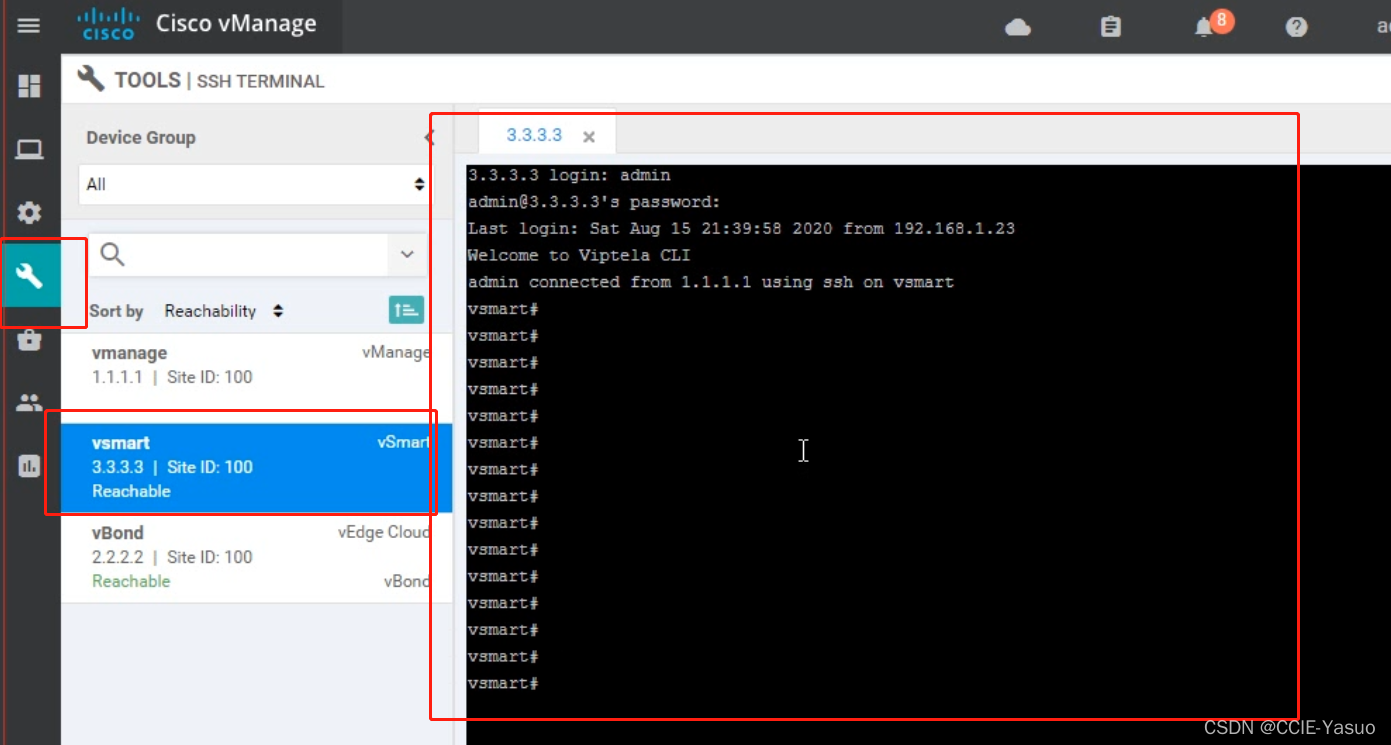

怎么证明真的连上了呢?

在vmanage里面ssh到vsmart和vbound就好了

SDN就到此结束了,当然后面还会有

为什么这里都是讲命令行而不是纯web呢?

不是说SDN是一个管理嘛?

这个之前提过,因为web界面会更新代替,系统也会

但是底层基本上不会有大变化,顶多就改了那么一点点

所以讲CLI,是为了以后能够碰到任何版本,起码能把底层通

底层都起不来,underlay都起不来,那还跑什么sdwan

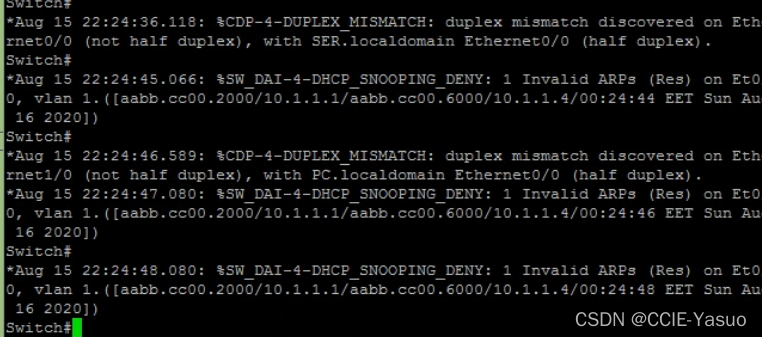

DAI-Dynamic=ARP-Inspection

DAI-动态ARP检测

这个东东有啥用呢?

1.防止ARP攻击

2. 使用dhcp snooping的绑定表,从DHCP的交互中

获取到IP和MAC

限制客户端的请求arp速率,防止端口扫描

首先,到了这个阶段,如果有人看的话

其实都应该知道ARP攻击是啥了吧?

这个就不过多解释了

然后.DAI是必须结合DHCP-Snooping来做的,必须哈!

在DAI中,和DHCP snooping一样,存在信任端口和非信任端口

网络环境以及初始化

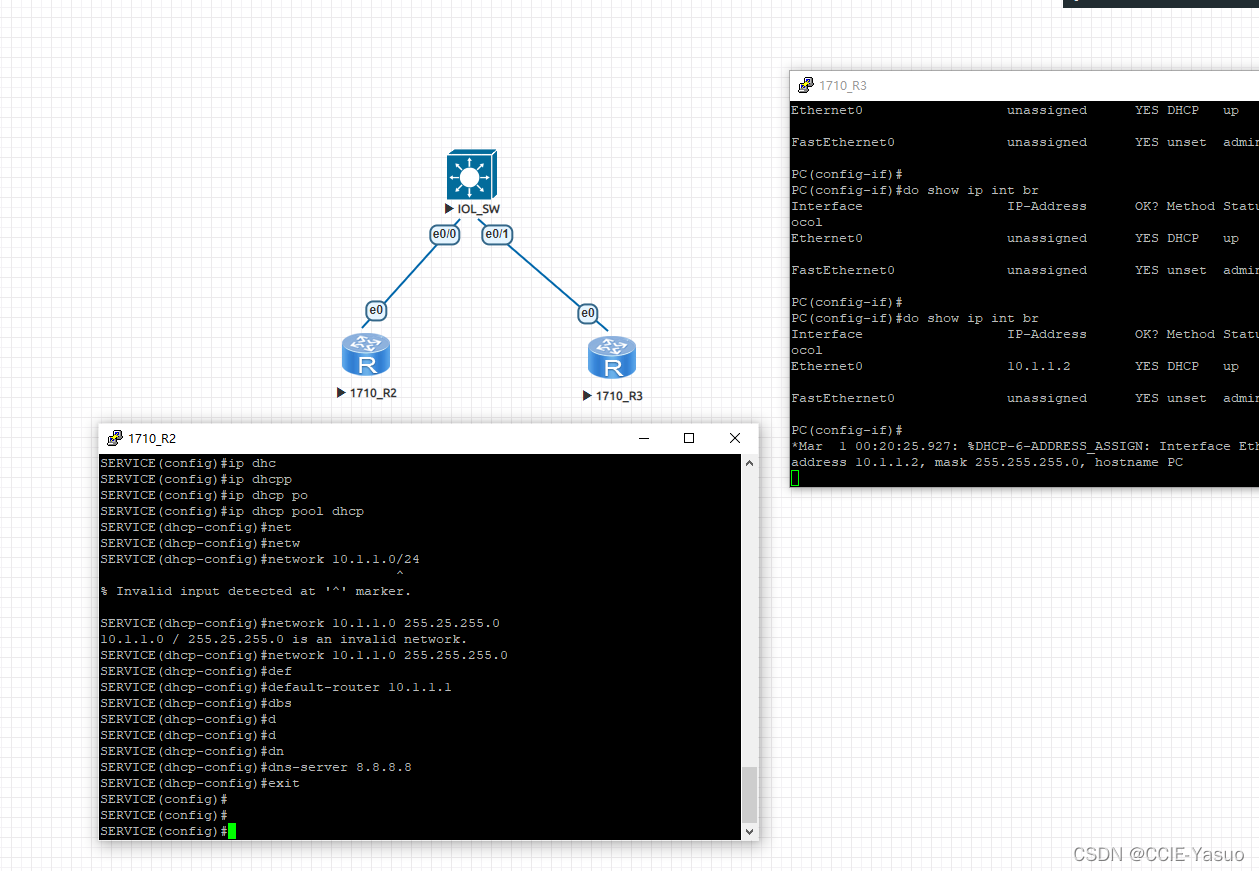

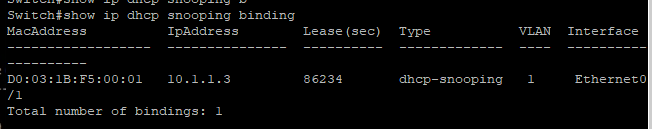

DAI是要承载在DHCP-snooping的,那就必须有dhcp,首先来个简单的DHCP环境

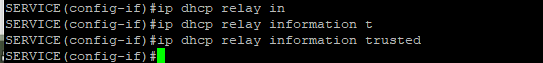

由于现在使用路由器做的dhcp-server,会涉及到一个option82的问题

所以接口需要手动信任

这个仅仅是思科哈,华为不需要,服务器也不需要

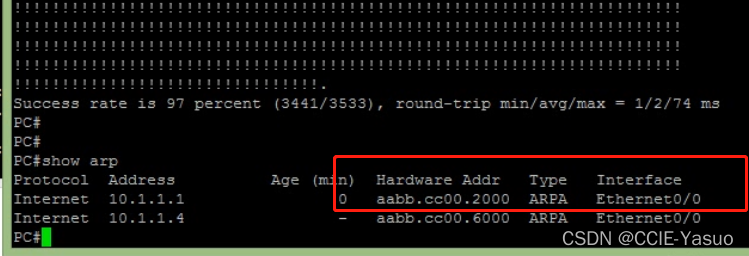

dhcp-snooping完成,一样可以获取到地址

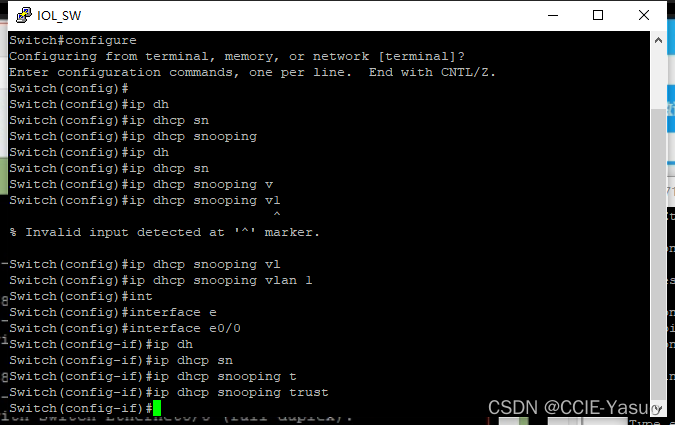

交换机上

ip arp inspection vlan 1

interface e0/0

ip arp inspection trust如果接口不做arp的信任,那么久会不通

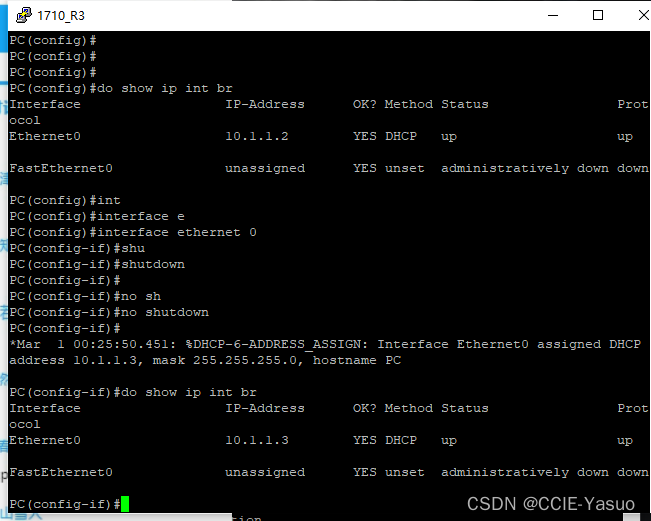

dhcp一样能获取到!!!!

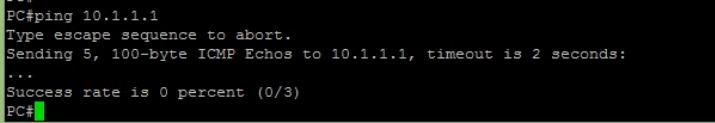

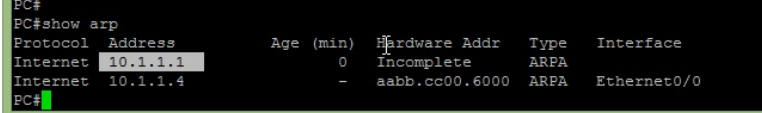

他不通是因为什么?

不是icmp

而是因为arp

相当于获取不到10.1.1.1(server)的ARP

因为被拦截了

从客户端发出来的ping,server是收到了,但是回不去了~

只要做了接口信任就通了

arp也收到了

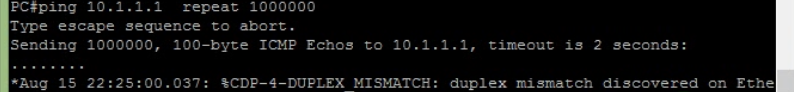

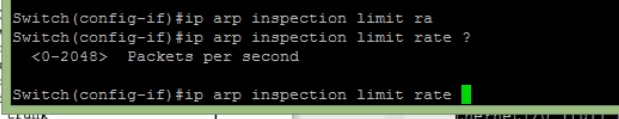

这个是在接口下限制DHCP的arp发包数量,一般写50

如果写0,那就意味着不允许发,直接就等于没用了,下面的设备也拿不到地址了

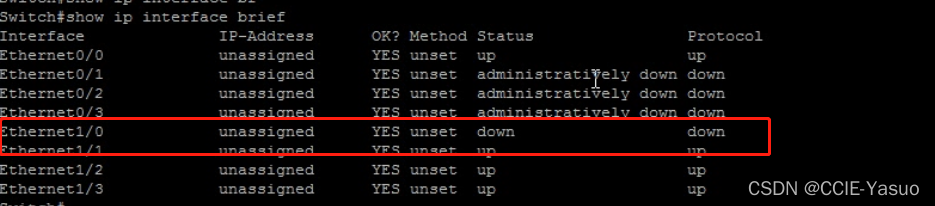

接口都被直接down了

这个是什么意思呢?

一般呢,发动ARP攻击的,都是短时间发大量的ARP包的

然后,这个参数,就是一个阈值

如果这个接口在每秒内,发送超过我这个设定的值,那么就会给你关了这个接口

那么如果一关,服务肯定出问题了,如果有监控的,zabbitx的,就报警了

那么就会知道哪里出问题了

详解)

)

)

初探系列一)

ELK是什么)