REVERSE-PRACTICE-BUUCTF-5

- findit

- 简单注册器

- [GWCTF 2019]pyre

- [BJDCTF2020]JustRE

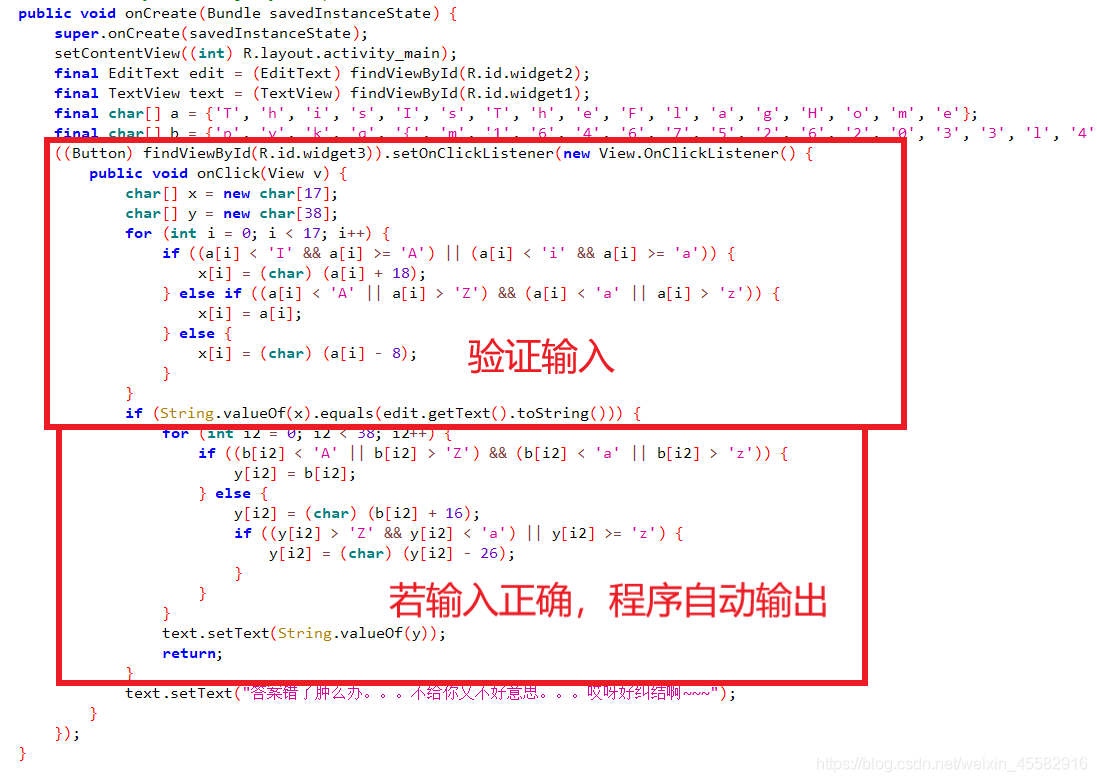

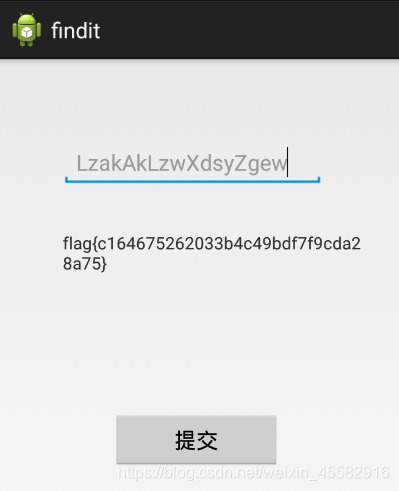

findit

apk文件,直接上jadx-gui分析

验证输入的逻辑比较简单,写脚本即可

安装这个apk,将字符串输入即可得到flag,当然也可以直接写输出flag的脚本

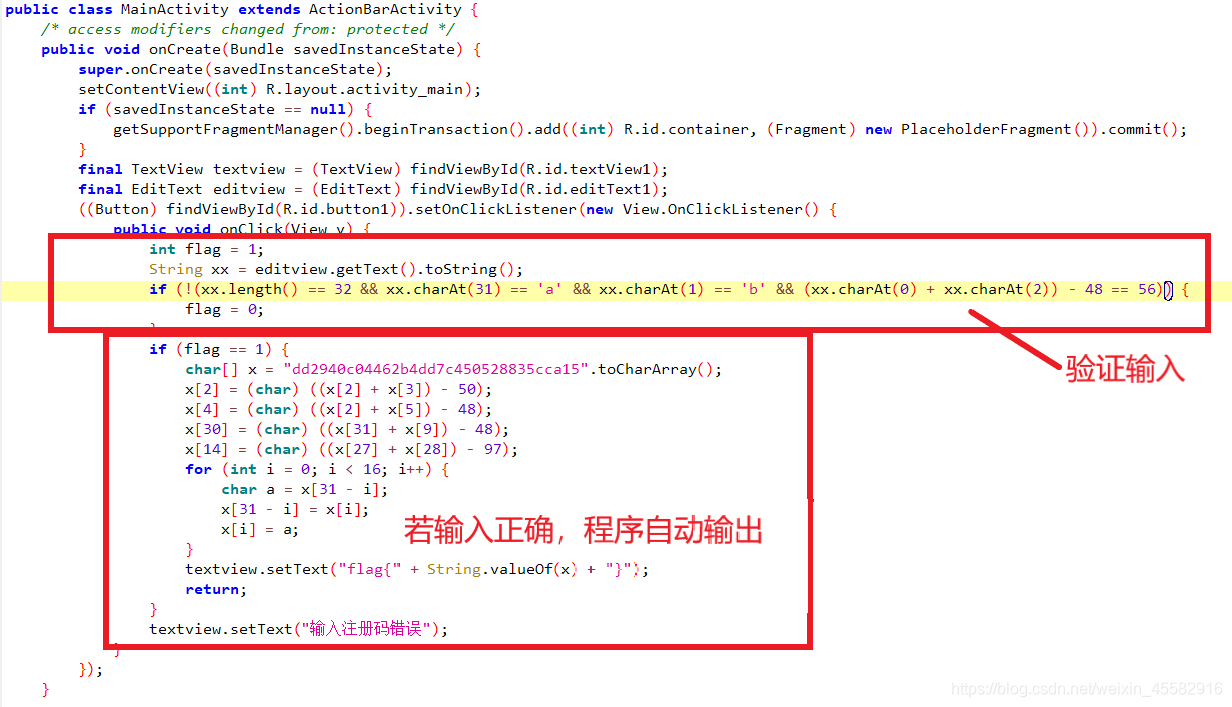

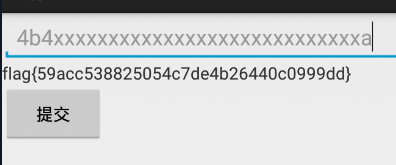

简单注册器

apk文件,jadx-gui分析

观察到验证输入非常简单,只对第0个,第1个,第2个和第31个字符做了判断,其他都没有判断,于是可以伪造一个注册码进行输入

第0个与第2个字符的十进制ascii码的和为104,选择两个一样的字符,即数字4(ascii码为52),第1个字符为小写字母b,第31个字符为小写字母a,伪造输入即可得到flag,当然也可以直接写脚本得到flag

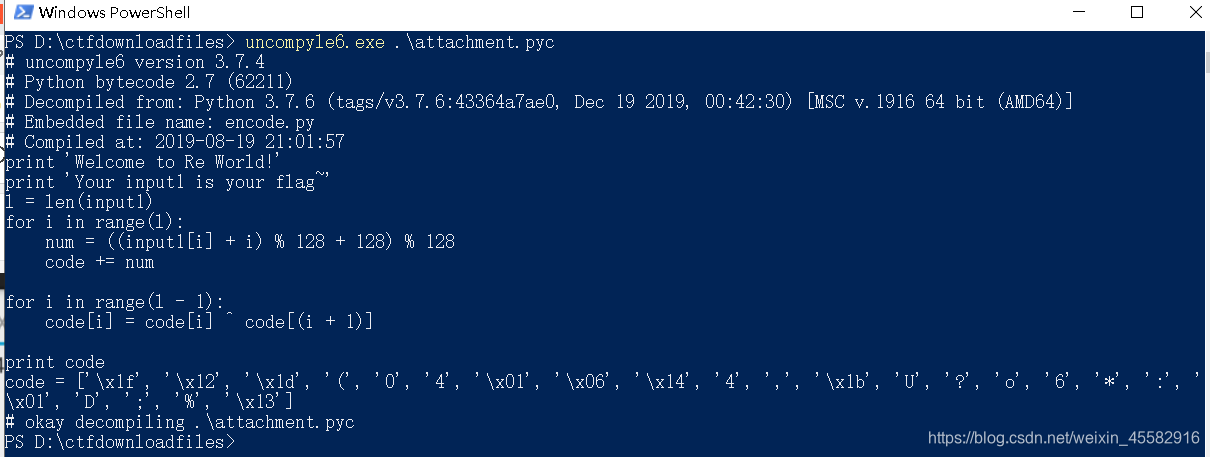

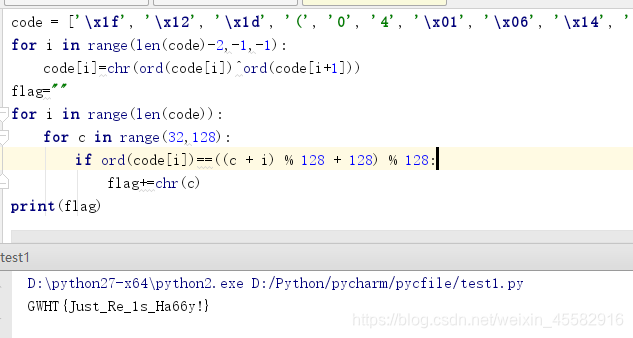

[GWCTF 2019]pyre

.pyc文件,是由py文件经过编译后生成的文件

使用在线网站或者uncompyle6可将pyc文件反编译为py文件

代码逻辑为,将输入顺序地加上下标存储到code,code保持最后一个字符不变,从倒数第二个字符向前,和它们后一个字符进行异或运算

写逆脚本即可得到flag

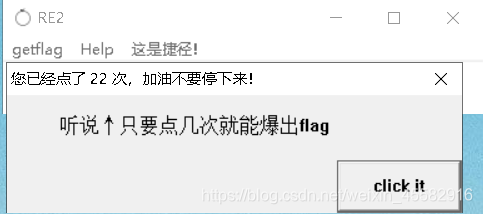

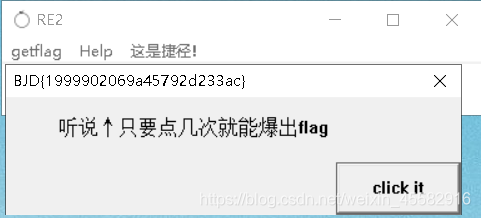

[BJDCTF2020]JustRE

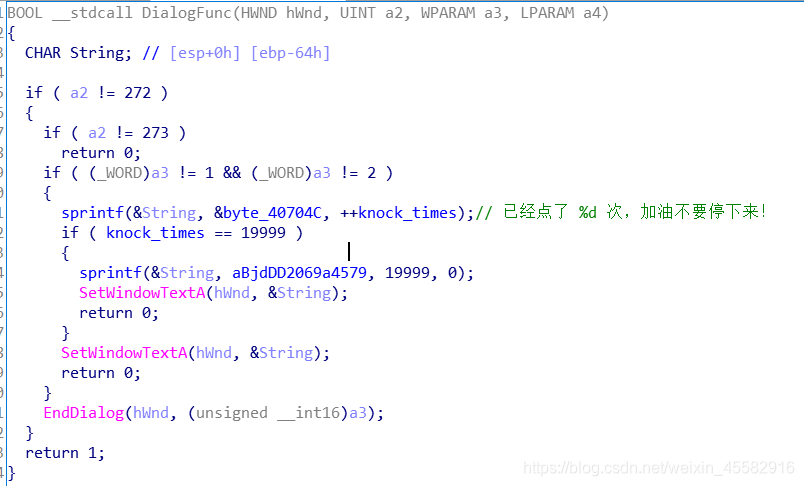

exe文件,运行后提示说要多点几次爆出flag,猜测为修改程序内部判断逻辑,无壳,ida分析

WinMain->sub_4010C0->sub_4011C0->DialogFunc

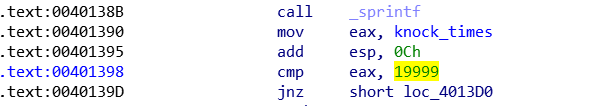

分析可知需要点击19999次,程序会输出flag

按Tab切换到IDA View窗口

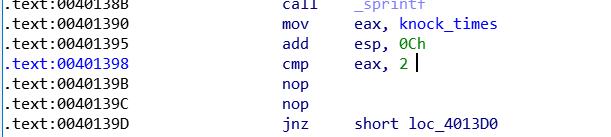

选中19999所在的指令,Edit->Patch program->Assemble,将19999改成2,多余的地址写成nop

Edit->Patch program->Apply patches to input file,再次运行exe程序,点击2次获得flag

)

简单易上手)