1、Cisco TrustSec的限制

当指定了无效的设备ID时,受保护的访问凭据(Protected access credential,PAC)设置将失败并保持挂起状态。 即使在清除PAC并配置正确的设备ID和密码后,PAC仍然会失败。

作为解决方法,在思科身份服务引擎(ISE)中,取消选中Administration> System> Settings> Protocols> Radius菜单中的“Suppress Anomalous Clients”选项,以使PAC工作。

2、关于Cisco TrustSec架构

Cisco TrustSec安全体系结构通过建立可信网络设备的域来构建安全网络。 域中的每个设备都由其Peer进行身份验证。 通过加密,消息完整性检查和数据路径重放保护机制的组合来保护域中设备之间的链路上的通信。

Cisco TrustSec使用在身份验证期间获取的设备和用户凭据,来分类通过安全组(Security Groups,SG)进入网络时的数据包。 通过在入口处将数据包标记到Cisco TrustSec网络来维护此数据包分类,以便在数据路径中应用安全性和其他策略标准时,可以正确识别它们。

称为安全组标记(Security Group Tag,SGT)的Tag允许网络通过终端对SGT进行操作来过滤流量以执行访问控制策略。

注意:Cisco IOS XE Denali和Everest版本支持的平台不支持Cisco TrustSec IEEE 802.1X链接,因此仅支持Authenticator,而 Supplicant(请求者)不被支持。

Cisco TrustSec架构包含三个关键组件:

经过身份验证的网络基础架构——在第一个设备(称为种子设备)通过身份验证服务器进行身份验证以启动Cisco TrustSec域后,添加到域中的每个新设备都将由域中已有的对等设备进行身份验证。对等体充当域的认证服务器的中介。每个新认证的设备由认证服务器分类,并根据其身份,角色和安全状态分配安全组编号。

基于安全组的访问控制—— Cisco TrustSec域内的访问策略与拓扑无关,基于源和目标设备的角色(由安全组编号指示)而不是网络地址。各个数据包使用源的安全组编号进行标记。

安全通信—— 使用具有加密功能的硬件,可以通过加密,消息完整性检查和数据路径重放保护机制的组合来保护域中设备之间每条链路上的通信。

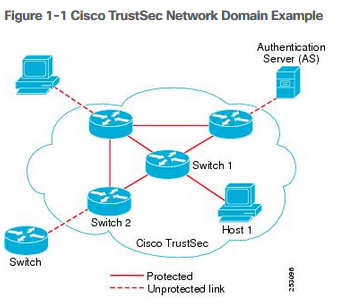

如下图展示的是一个Cisco TrustSec域。在这个示例中,有多个网络设备和一个在域内的终端。另外,还有一个网络设备和一个终端在域外,因为他们不是支持Cisco TrustSec的设备或者因为他们被拒绝接入。

认证服务器被视作是Cisco TrustSec域外的;它可以是ISE,也可以是ACS。

Cisco TrustSec身份验证过程中的每个参与者都扮演以下角色之一:

- Supplicant(请求者)——未经身份验证的设备,连接到Cisco TrustSec域内的对等方,并尝试加入Cisco TrustSec域。

- Authentication Server(身份验证服务器)——验证请求者身份的服务器,并发出确定请求者对Cisco TrustSec域内服务的访问权限的策略。

- Authenticator(认证者)——已经过身份验证的设备,它已经是Cisco TrustSec域的一部分,可以代表身份验证服务器对新的对等请求者进行身份验证。

当请求者和认证者之间的链接首次出现时,通常会发生以下事件序列:

1.认证(802.1X)——请求者由身份验证服务器进行身份验证,认证这充当中介。在两个对等体(请求者和认证者)之间执行相互认证。

2.授权——基于请求者的身份信息,认证服务器向每个链接的对等体提供授权策略,例如SG安全组分配和ACL。身份验证服务器将每个对等方的身份提供给另一方,然后每个对等方为链路应用适当的策略。

3.SAP协商——(Security Association Protocol-SAP,安全关联协议)当链路的两端都支持加密时,请求者和认证者协商必要的参数以建立安全关联(SA)。

完成上述三个步骤后,认证者会将链路状态从未授权unauthorized(blocking阻塞)状态更改为authorized授权状态,并且请求者成为Cisco TrustSec域的成员。

Cisco TrustSec使用入口标记和出口过滤以可扩展的方式实施访问控制策略。

进入域的数据包标记有安全组标记(SGT),其中包含源设备的已分配安全组编号。 此数据包分类沿Cisco TrustSec域内的数据路径维护,以便应用安全性和其他策略标准。 数据路径上的最终Cisco TrustSec设备即终端或网络出口,根据Cisco TrustSec源设备的安全组和最终Cisco TrustSec设备的安全组实施访问控制策略。 与基于网络地址的传统访问控制列表不同,Cisco TrustSec访问控制策略是一种基于角色的访问控制列表(Role-Based Access Control Lists ,RBACL),称为安全组访问控制列表(SGACL)。

注意:Ingress指的是数据包在到达目的地的路基上经过的第一个支持Cisco TrustSec的设备,而egress指在该路径上数据包离开的最后一个支持Cisco TruckSec的设备。

3、Cisco TrustSec and Authentication

使用网络设备准入控制(NDAC),Cisco TrustSec在允许设备加入网络之前对其进行身份验证。

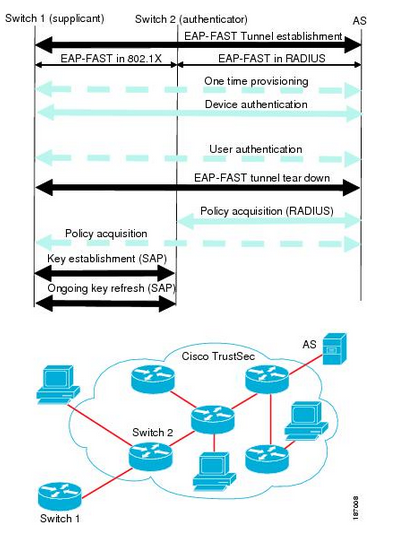

NDAC使用结合EAP灵活身份验证的802.1X认证,通过安全隧道(EAP-FAST)作为可扩展身份验证协议(EAP)的方式来执行身份验证。

EAP-FAST对话使用链提供EAP-FAST隧道内的其他EAP方法交换。管理员可以使用传统的用户身份验证方法,例如(MSCHAPv2),同时仍具有EAP-FAST隧道提供的安全性。在EAP-FAST交换期间,身份验证服务器创建并向请求者传递唯一的受保护访问凭证(PAC),其包含共享密钥(Shared key)和加密令牌(Encrypted Token),以用于将来与身份验证服务器的安全通信。下图显示了Cisco TrustSec中使用的EAP-FAST隧道方式及方法。

本部分包括以下主题:

EAP-FAST的Cisco TrustSec增强功能

802.1X角色选择

Cisco TrustSec身份验证摘要

1、EAP-FAST的Cisco TrustSec增强功能

Cisco TrustSec的EAP-FAST实施具有以下增强功能:

- 验证认证者——通过要求认证者使用其PAC来派生自身和认证服务器之间的共享密钥,安全地确认认证者的身份。这个特性还可以防止你在认证服务器上为认证者上的每个可能的IP地址配置RADIUS共享密钥。

- 告知每个设备其对等体的身份——在认证交互结束时,认证服务器已经识别出请求者和认证者。认证服务器通过在受保护的EAP-FAST终端中使用附加的类型 - 长度 - 值参数(TLV),向请求者传送认证者的身份,以及认证者是否具有Cisco TrustSec能力。验证服务器还通过使用Access-Accept消息中的RADIUS属性向认证者传达请求者的身份以及请求者是否具有Cisco TrustSec能力。由于每个设备都知道其对等体的身份,因此它可以向身份验证服务器发送其他RADIUS Access-Requests,以获取要应用于该链路的策略。

2、802.1X角色选举

在802.1X中,认证者必须与身份验证服务器建立IP连接,因为它必须使用RADIUS over UDP / IP在请求者和认证服务器之间中继身份验证信息。当终端(例如PC)连接到网络时,显然它应该充当请求者。但是,对于两个网络设备之间的Cisco TrustSec连接,每个网络设备的802.1X角色可能不会立即显示给其他网络设备。

Cisco TrustSec不需要手动配置两个相邻交换机的验证者角色和请求者角色,而是运行角色选择算法,以自动确定哪个交换机作为验证者运行,哪个作为请求者。角色选择算法将认证者角色分配给具有到RADIUS服务器的IP可达性的交换机。两台交换机都启动认证者和请求者状态机。当交换机检测到其对等方有权访问RADIUS服务器时,它会终止自己的认证者状态机并承担请求方的角色。如果两台交换机都可以访问RADIUS服务器,则先从RADIUS服务器接收到响应的交换机将成为认证者,另一台交换机将成为请求者。

3、Cisco TrustSec身份验证摘要

在Cisco TrustSec身份验证过程结束时,身份认证服务器已执行以下操作:

- 验证了请求者和身份验证者的身份。

- 如果请求者是端点设备,则对用户进行身份验证。

在Cisco TrustSec身份验证过程结束时,认证者和请求者都知道以下内容:

- 对等体的设备ID

- 对等方的Cisco TrustSec功能信息

- 用于SAP的密钥

设备身份(Device Identities)

Cisco TrustSec不使用IP地址或MAC地址作为设备标识。 而是为每个支持Cisco TrustSec的交换机分配一个名称(设备ID),以便在Cisco TrustSec域中唯一地标识它。 此设备ID用于以下内容:

查找授权政策

在身份验证期间查找数据库中的密码

设备凭据(Device Credentials)

Cisco TrustSec支持基于密码的凭据。 Cisco TrustSec通过密码对请求者进行身份验证,并使用MSCHAPv2提供相互身份验证。

身份验证服务器使用这些凭据在EAP-FAST阶段0(provisioning)交换期间相互验证请求者,其中在请求者中配置PAC。在Trust到期之前,Cisco TrustSec不会再次执行EAP-FAST阶段0交换,而仅

执行EAP-FAST阶段1和阶段2交换以用于将来的链路启动。 EAP-FAST阶段1交换使用PAC来相互验证认证服务器和请求者。 Cisco TrustSec仅在PAC配置(或重新配置)步骤期间使用设备凭据。

当请求者首次加入Cisco TrustSec域时,身份验证服务器会对请求者进行身份验证,并使用PAC将shared key共享密钥和encrypted token加密令牌推送给请求者。在将来的所有EAP-FAST阶段0交换中,

认证服务器和请求者使用该密钥和令牌进行相互认证。

用户凭据(User Credentials)

Cisco TrustSec不需要终端设备的特定类型的用户凭据。

可以选择身份验证服务器支持的任何类型的用户身份验证方法,并使用相应的凭据。 例如,思科安全访问控制系统(ACS)版本5.1支持MSCHAPv2,通用令牌卡(generic token card,GTC)或RSA一次性密码

(one-time password,OTP)。

4、基于安全组的访问控制(Security Group-Based Access Control)

这部分涉及如下几个要点:

安全组和SGT

SGACL策略

入口标记和出口操作

确定源安全组

确定目标安全组

SGACL对路由和交换流量的操作

SGACL记录和ACE统计

SGACL监控模式

4.1 安全组和SGT

安全组是共享访问控制策略的用户,端点设备和资源的分组。安全组由Cisco ISE或Cisco Secure ACS中的管理员定义。随着新用户和设备添加到Cisco TrustSec域,身份验证服务器会将这些新实体分配给适当的

安全组。 Cisco TrustSec为每个安全组分配一个唯一的16位安全组编号,其范围在Cisco TrustSec域中是全局的。交换机中的安全组数量仅限于经过身份验证的网络实体的数量。您不必手动配置安全组编号。

设备通过身份验证后,Cisco TrustSec会使用包含设备安全组编号的安全组标记(SGT)标记源自该设备的任何数据包。数据包在Cisco TrustSec标头内的整个网络中携带此SGT。 SGT是一个单一标签,用于确定

整个企业中源的特权。

因为SGT包含源的安全组,所以标签可以称为源SGT。尽管实际的Cisco TrustSec数据包标记不包含目标设备的安全组编号,但目标设备也会分配给安全组(目标SG),为了简单起见,可以将其称为目标组

标记(DGT)。

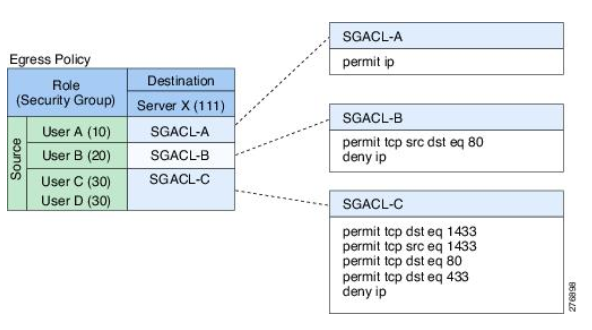

4.2 SGACL策略

使用安全组访问控制列表(SGACL),您可以根据用户和目标资源的安全组分配来控制用户可以执行的操作。 Cisco TrustSec域内的策略实施由权限矩阵表示,其中一个轴上的源安全组编号和另一个轴上的目标

安全组编号。 矩阵体内的每个单元格都可以包含SGACL的有序列表,该列表指定应该应用于源自源安全组并发往目标安全组的数据包的权限。

下图显示了具有三个已定义用户角色和一个已定义目标资源的简单域的Cisco TrustSec权限矩阵示例。 三个SGACL策略根据用户的角色控制对目标服务器的访问。

通过将网络中的用户和设备分配给安全组并在安全组之间应用访问控制,Cisco TrustSec可在网络中实现基于角色的独立于拓扑的访问控制。 由于SGACL基于设备标识而不是传统ACL中的IP地址来定义访问控制策略,因此网络设备可以在整个网络中自由移动并更改IP地址。 只要角色和权限保持不变,对网络拓扑的更改不会更改安全策略。 将用户添加到交换机后,只需将用户分配到适当的安全组,用户即可立即获得该组的权限。

注意:SGACL策略应用于在两个主机设备之间生成的流量,而不应用于从交换机到终端主机设备生成的流量。

使用基于角色的权限可以大大减少ACL的大小并简化其维护。 使用Cisco TrustSec,配置的访问控制条目(ACE)数量由指定的权限数决定,从而导致ACE数量远少于传统IP网络。 与传统ACL相比,在Cisco TrustSec中使用SGACL通常可以更有效地使用TCAM资源。

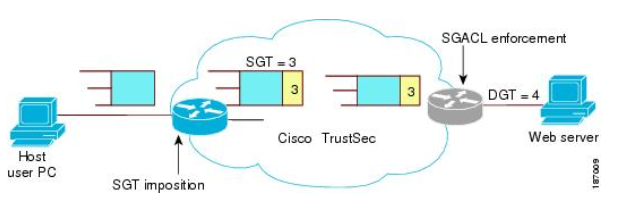

4.3入口标记和出口执行

Cisco TrustSec访问控制使用入口标记和出口实施来实现。 在Cisco TrustSec域的入口点,来自源的流量标记有包含源实体的安全组编号的SGT。 SGT随着域中的流量一起传播。 在Cisco TrustSec域的出口点,出口设备使用源SGT和目标实体的安全组编号(目标SG或DGT)来确定要从SGACL策略矩阵应用哪个访问策略。

下图显示了SGT分配和SGACL执行如何在Cisco TrustSec域中运行。

步骤1:主机PC将数据包发送到Web服务器。 虽然PC和Web服务器不是Cisco TrustSec域的成员,但数据包的数据路径包括Cisco TrustSec域。

步骤2:Cisco TrustSec入口交换机修改数据包以添加安全组编号为3的SGT,安全组编号为验证服务器为主机PC分配的安全组编号。

步骤3:Cisco TrustSec出口交换机实施适用于源组3和目标组4的SGACL策略,即由身份验证服务器为Web服务器分配的安全组编号。

步骤4:如果SGACL允许转发数据包,Cisco TrustSec出口交换机会修改数据包以删除SGT并将数据包转发到Web服务器。

4.4 网络设备可以使用以下方法之一确定数据包的SGT:

策略获取期间获取源SGT - 在Cisco TrustSec身份验证阶段之后,网络设备从身份验证服务器获取策略信息,该信息指示对等设备是否可信。如果对等设备不受信任,则认证服务器还可以提供SGT以应用于来自对等设备的所有分组。

从数据包中获取源SGT - 如果数据包来自可信对等设备,则数据包携带SGT。这适用于不是Cisco TrustSec域中第一个用于数据包的网络设备的网络设备。

根据源标识查找源SGT - 使用标识端口映射(IPM),您可以手动配置具有已连接对等方标识的链接。网络设备从认证服务器请求策略信息,包括SGT和信任状态。

根据源IP地址查找源SGT - 在某些情况下,您可以手动配置策略,以根据其源IP地址确定数据包的SGT。 SGT交换协议(SXP)还可以填充IP地址到SGT映射表。

4.5 确定目标安全组

Cisco TrustSec域中的出口网络设备确定用于应用SGACL的目标组(DGT)。 网络设备使用与确定源安全组相同的方法确定数据包的目标安全组,但从数据包标签获取组编号除外。 目标安全组编号不包含在数据包标记中。

在某些情况下,入口设备或其他非出口设备可能具有目的地组信息。 在这些情况下,SGACL可能应用于这些设备而不是出口设备。

SGACL对路由和交换流量的执行

4.6 SGACL执行仅适用于IP流量,但可以将执行应用于路由或交换流量。

对于路由流量,SGACL实施由出口交换机执行,通常是分配交换机或具有连接到目标主机的路由端口的接入交换机。全局启用SGACL实施时,除SVI接口外,每个第3层接口都会自动启用执行。

对于交换流量,SGACL实施是在单个交换域内流动的流量上执行的,没有任何路由功能。一个例子是由两个直接连接的服务器之间的服务器到服务器流量上的数据中心访问交换机实施的SGACL强制执行。在此示例中,通常会切换服务器到服务器的流量。 SGACL实施可以应用于在VLAN内交换的数据包或转发到与VLAN关联的SVI,但必须为每个VLAN明确启用实施。

4.7 SGACL记录和ACE统计

注意:适用于Catalyst 4500-E系列交换机,Catalyst 4500-X系列交换机,Catalyst 4900M,Catalyst 4948E和Catalyst 4948E-F系列交换机。

在SGACL中启用日志记录时,交换机会记录以下信息:

源安全组标记(SGT)和目标SGT

SGACL策略名称

包协议类型

对数据包执行的操作

log选项适用于单个ACE,并导致记录与ACE匹配的数据包。 log关键字记录的第一个数据包生成系统日志消息。 生成后续日志消息并以五分钟为间隔进行报告。 如果启用日志记录的ACE与另一个数据包匹配(其特征与生成日志消息的数据包相同),则会增加匹配数据包的数量(计数器),然后进行报告。

要启用日志记录,请在SGACL配置中使用ACE定义前面的log关键字。 例如,“permit ip log”。

以下是示例日志,显示源和目标SGT,ACE匹配(用于许可或拒绝操作)以及协议,即TCP,UDP,IGMP和ICMP信息:

*Jun 2 08:58:06.489: %C4K_IOSINTF-6-SGACLHIT: list deny_udp_src_port_log-30 Denied udp 24.0.0.23(100) -> 28.0.0.91(100), SGT8 DGT 12

除了可以使用show cts role-based counters命令显示的现有“每个单元格”SGACL统计信息之外,还可以使用show ip access-list sgacl_name命令显示ACE统计信息。 此处无需其他配置。

以下示例显示如何使用show ip access-list命令显示ACE计数:

Switch # show ip access-control deny_udp_src_port_log-30

Role-based IP access list deny_udp_src_port_log-30 (downloaded)

10 deny udp src eq 100 log (283 matches)

20 permit ip log (50 matches)

支持VRF的SGACL记录

SGACL系统日志将包含VRF信息。 除了当前记录的字段外,日志记录信息还包括VRF名称。 更新的日志记录信息如下所示:

*Nov 15 02:18:52.187: %RBM-6-SGACLHIT_V6: ingress_interface='GigabitEthernet1/0/15' sgacl_name='IPV6_TCP_DENY' action='Deny' protocol='tcp' src-vrf='CTS-VRF' src-ip='25::2' src-port='20' dest-vrf='CTS-VRF' dest-ip='49::2' dest-port='30' sgt='200' dgt='500' logging_interval_hits='1'

4.8 SGACL监控模式

在Cisco TrustSec的预部署阶段,管理员将使用监控模式测试安全策略,而不执行这些策略以确保策略按预期运行。如果安全策略未按预期运行,则监视器模式提供了一种方便的机制来识别该策略,并提供在启用SGACL实施之前更正策略的机会。这使管理员可以在执行策略操作之前提高对策略操作结果的可见性,并确认主题策略满足安全要求(如果未授权用户,则拒绝访问资源)。

监控能力在“SGT-DGT对”级别提供。启用SGACL监控模式功能时,拒绝操作将作为线路卡上的ACL许可证实施。这允许SGACL计数器和日志记录显示SGACL策略如何处理连接。由于允许所有受监控的流量,因此在SGACL监控模式下,SGACL不会中断服务。

5、授权和策略获取

设备认证结束后,请求者和认证者都从认证服务器获取安全策略。然后,两个对等方执行链接授权,并根据其Cisco TrustSec设备ID相互强制实施链路安全策略。链路验证方法可以配置为802.1X或手动验证。如果链路安全性为802.1X,则每个对等方使用从身份验证服务器接收的设备ID。如果链接安全性是手动的,则必须分配对等设备ID。

身份验证服务器返回以下策略属性:

- Cisco TrustSec信任—— 指示是否为了将SGT放入数据包而信任对等设备。

- 对等SGT——表示对等方所属的安全组。如果对等体不受信任,则从对等体接收的所有分组都用该SGT标记。如果设备不知道是否有任何SGACL与对等方的SGT相关联,则设备可以向认证服务器发送后续请求以下载SGACL。

- 授权到期时间——表示策略到期前的秒数。 Cisco TrustSec设备应在超时之前刷新其策略和授权。如果数据尚未过期,设备可以缓存身份验证和策略数据,并在重新启动后重新使用它。在Cisco IOS版本12.2(33)SXI中,仅缓存策略数据和环境数据。

提示:每个Cisco TrustSec设备都应支持一些最小的默认访问策略,以防它无法联系身份验证服务器以获取对等方的适当策略。

NDAC和SAP协商过程如下所示:

6、环境数据下载

Cisco TrustSec环境数据是一组信息或策略,可帮助设备充当Cisco TrustSec节点。设备首次加入Cisco TrustSec域时,设备从身份验证服务器获取环境数据,但您也可以手动配置设备上的某些数据。例如,您必须使用身份验证服务器信息配置种子Cisco TrustSec设备,该信息稍后可以通过设备从身份验证服务器获取的服务器列表进行扩充。

设备必须在到期之前刷新Cisco TrustSec环境数据。如果数据尚未过期,设备还可以缓存环境数据并在重新启动后重复使用。

设备使用RADIUS从身份验证服务器获取以下环境数据:

服务器列表 - 客户端可用于未来RADIUS请求的服务器列表(用于身份验证和授权)。

设备本身所属的设备SG-Security组。

到期超时 - 控制Cisco TrustSec设备刷新其环境数据的频率的间隔。

7、RADIUS中继功能

在802.1X身份验证过程中扮演Cisco TrustSec身份验证者角色的交换机具有到身份验证服务器的IP连接,允许交换机通过UDP / IP交换RADIUS消息从身份验证服务器获取策略和授权。 请求方设备可能没有与身份验证服务器的IP连接。 在这种情况下,Cisco TrustSec允许认证者充当请求者的RADIUS中继。

请求者向包含RADIUS服务器IP地址和UDP端口以及完整RADIUS请求的认证者发送特殊的EAPOL消息。认证者从收到的EAPOL消息中提取RADIUS请求,并通过UDP / IP将其发送到验证服务器。 当RADIUS响应从认证服务器返回时,认证者将消息转发回请求者,封装在EAPOL帧中。

8、链接安全

当链路的两端都支持802.1AE媒体访问控制安全性(MACsec)时,执行安全关联协议(SAP)协商。在请求者和验证者之间进行EAPOL-Key交换以协商密码套件,交换安全参数和管理密钥。成功完成所有三项任务将导致建立安全协商(SA)。

根据您的软件版本,加密许可和链接硬件支持,SAP协商可以使用以下操作模式之一:

Galois / Counter Mode(GCM) - 指定认证和加密

GCM身份验证(GMAC) - 指定身份验证而不加密

无封装 - 指定无封装(明文)

Null-指定封装,无验证和无加密

除No Encapsulation之外的所有模式都需要支持Cisco TrustSec的硬件。

对于Cisco Catalyst 6500系列交换机,Cisco IOS版本12.2(50)SY及更高版本,Cisco TrustSec使用AES-128 GCM和GMAC,符合IEEE 802.1AE标准。

9、在Cisco TrustSec网络中使用Cisco TrustSec无法使用的设备和网络

SXP用于跨传统接入网络的SGT传播

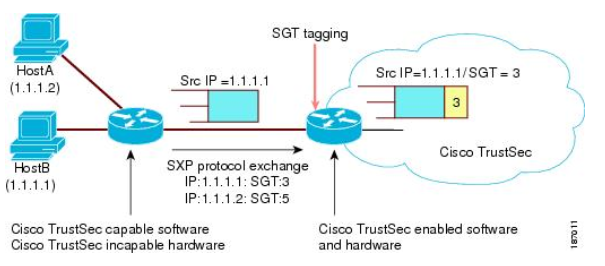

使用SGT标记数据包需要硬件支持。您的网络中可能有设备虽然能够参与Cisco TrustSec身份验证,但缺少使用SGT标记数据包的硬件功能。通过使用SGT交换协议(SGT Exchange Protocol,SXP),这些设备可以将IP地址到SGT映射传递到具有Cisco TrustSec功能硬件的Cisco TrustSec对等设备。

SXP通常在Cisco TrustSec域边缘的入口接入层设备和Cisco TrustSec域内的分布层设备之间运行。接入层设备对外部源设备执行Cisco TrustSec身份验证,以确定入口数据包的相应SGT。接入层设备使用IP设备跟踪和(可选地)DHCP侦听来学习源设备的IP地址,然后使用SXP将源设备的IP地址连同其SGT一起传递到分发交换机。具有Cisco TrustSec功能的硬件的分布交换机可以使用此IP到SGT映射信息来适当地标记数据包并实施SGACL策略。

您必须在没有Cisco TrustSec硬件支持的对等方和具有Cisco TrustSec硬件支持的对等方之间手动配置SXP连接。配置SXP连接时,需要执行以下任务:

如果需要SXP数据完整性和身份验证,则必须在两个对等设备上配置相同的SXP密码。您可以为每个对等连接明确配置SXP密码,也可以为设备全局配置SXP密码。虽然不需要SXP密码,但我们建议使用它。

必须将SXP连接上的每个对等体配置为SXP Speaker或SXP Listener。Speaker设备将IP到SGT映射信息分发给Listener设备。

可以指定用于每个对等关系的源IP地址,也可以为尚未配置特定源IP地址的对等连接配置默认源IP地址。如果未指定任何源IP地址,则设备将使用与对等方的连接的接口IP地址。

SXP允许多跳。也就是说,如果缺少Cisco TrustSec硬件支持的设备的对等方也缺乏Cisco TrustSec硬件支持,则第二对等方可以与第三对等方建立SXP连接,继续传播IP到SGT映射信息,直到硬件为止——有能力的对等体可达。可以将设备配置为一个SXP连接的SXP Listener,同时作为另一个SXP连接的SXP Speaker。

Cisco TrustSec设备使用TCP keepalive机制维护与其SXP对等体的连接。要建立或恢复对等连接,设备将使用可配置的重试周期重复尝试连接设置,直到连接成功或直到从配置中删除连接。

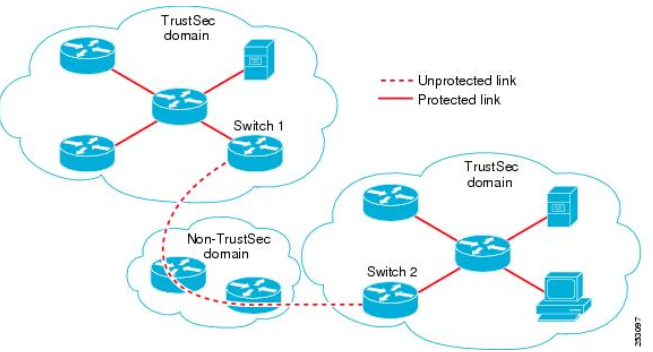

10、跨越非TrustSec区域的第3层SGT传输

当数据包离开Cisco TrustSec域以用于非TrustSec目标时,出口Cisco TrustSec设备会在将数据包转发到外部网络之前删除Cisco TrustSec标头和SGT。 但是,如果数据包仅在通往另一个Cisco TrustSec域的路径上遍历非TrustSec域,如下图所示,则可以使用Cisco TrustSec第3层SGT传输功能保留SGT。 在此功能中,出口Cisco TrustSec设备使用包含SGT副本的ESP标头封装数据包。 当封装的数据包到达下一个Cisco TrustSec域时,入口Cisco TrustSec设备将删除ESP封装并使用其SGT传播数据包。

要支持Cisco TrustSec第3层SGT传输,任何充当Cisco TrustSec入口或出口第3层网关的设备都必须维护一个流量策略数据库,该数据库列出远程Cisco TrustSec域中符合条件的子网以及这些区域内的任何排除子网。 如果无法从Cisco Secure ACS自动下载,则可以在每台设备上手动配置此数据库。

设备可以从一个端口发送第3层SGT传输数据,并在另一个端口上接收第3层SGT传输数据,但是入口和出口端口都必须具有支持Cisco TrustSec的硬件。

注意:Cisco TrustSec不会加密第3层SGT传输封装的数据包。 要保护遍历非TrustSec域的数据包,可以配置其他保护方法,例如IPsec。

11、适用于Cisco TrustSec无法切换模块的Cisco TrustSec反射器

Cisco TrustSec域中的Catalyst 6500系列交换机可能包含以下任何类型的交换模块:

支持Cisco TrustSec的硬件支持SGT的插入和传播。

Cisco TrustSec-aware-Hardware不支持SGT的插入和传播,但硬件可以执行查找以确定数据包的源和目标SGT。

Cisco TrustSec-incapable-Hardware不支持SGT的插入和传播,也无法通过硬件查找来确定SGT。

如果您的交换机包含支持Cisco TrustSec的管理引擎,则可以使用Cisco TrustSec反射器功能来容纳同一交换机中的传统Cisco TrustSec无交换模块。 Cisco TrustSec反射器在Cisco IOS版本12.2(50)SY及更高版本中可用,它使用SPAN将来自Cisco TrustSec无法切换模块的流量反映到管理引擎以进行SGT分配和插入。

Cisco TrustSec反射器支持两种互斥模式,即入口和出口。默认为纯模式,其中未启用任何反射器。 Cisco TrustSec入口反射器配置在面向分布交换机的接入交换机上,而Cisco TrustSec出口反射器配置在分布交换机上。

支持的TrustSec反射器硬件

有关Cisco TrustSec反射器功能和支持的硬件列表的进一步讨论,请参阅以下URL中的文档“ Cisco Catalyst 6500 Series with Supervisor Engine 2T: Enabling Cisco TrustSec with Investment Protection”:

https://www.cisco.com/en/US/prod/collateral/switches/ps5718/ps708/white_paper_c11-658388.html

入口反射器

Cisco TrustSec入口反射器在接入交换机上实现,其中Cisco TrustSec无法切换模块位于Cisco TrustSec域边缘,而支持Cisco TrustSec的管理引擎上行链路端口连接到支持Cisco TrustSec的分布交换机。

在接受Cisco TrustSec入口反射器配置之前,必须满足以下条件:

管理引擎必须支持Cisco TrustSec。

任何不支持Cisco TrustSec的DFC都必须关闭。

不得在交换机上配置Cisco TrustSec出口反射器。

在禁用Cisco TrustSec入口反射器之前,必须断开Cisco TrustSec无法切换模块的电源。

出口反射器

Cisco TrustSec出口反射器在具有第3层上行链路的分布交换机上实现,其中不支持Cisco TrustSec的交换模块面向接入交换机。 Cisco TrustSec出口反射器仅在第3层上行链路上受支持,在第2层接口,SVI,子接口或隧道上不受支持,并且不受NAT流量支持。

在接受Cisco TrustSec出口反射器配置之前,必须满足以下条件:

管理引擎或DFC交换模块必须支持Cisco TrustSec。

不得在管理引擎上行链路端口或支持Cisco TrustSec的DFC交换模块上的非路由接口上启用Cisco TrustSec。

在禁用Cisco TrustSec出口反射器之前,必须从Cisco TrustSec无法切换模块断开电源。

不得在交换机上配置Cisco TrustSec入口反射器。

12、VRF-Aware SXP

虚拟路由和转发(VRF)的SXP实现将SXP连接与特定VRF绑定。 假设已为第2层或第3层VPN正确配置网络拓扑,并在启用Cisco TrustSec之前配置了所有VRF。

SXP VRF支持可归纳如下:

只能将一个SXP连接绑定到一个VRF。

不同的VRF可能具有重叠的SXP对等体或源IP地址。

在一个VRF中学习(添加或删除)的IP-SGT映射只能在同一个VRF域中更新。 SXP连接无法更新绑定到其他VRF的映射。 如果没有为VRF退出SXP连接,则SXP将不会更新该VRF的IP-SGT映射。

支持每个VRF多个地址系列。 因此,VRF域中的一个SXP连接可以转发IPV4和IPV6 IP-SGT映射。

SXP对每个VRF的连接数和IP-SGT映射数没有限制。

第2层VRF-Aware SXP和VRF分配

使用“cts role-based l2-vrf vrf-name vlan-list ”全局配置命令指定VRF到第2层VLAN分配。只要没有在VLAN上配置IP地址的交换机虚拟接口(SVI),VLAN就被视为第2层VLAN。一旦在其SVI上配置了IP地址,VLAN就成为第3层VLAN。

只要VLAN仍为第2层VLAN,由 cts role-based l2-vrf 命令配置的VRF分配就是活动的。在VRF分配处于活动状态时学习的IP-SGT绑定也被添加到与VRF和IP协议版本相关联的转发信息库(FIB)表中。如果SVI对VLAN变为活动状态,

则VRF到VLAN的分配将变为非活动状态,并且在VLAN上学习的所有绑定都将移动到与SVI的VRF关联的FIB表。

即使分配变为非活动状态,也会保留VRF到VLAN分配。当删除SVI或取消配置SVI IP地址时,它会重新激活。重新激活时,IP-SGT绑定从与SVI的VRF关联的FIB表移回到与基于 cts role-based l2-vrf命令分配的VRF关联的FIB表。

原文参考:

https://www.cisco.com/c/en/us/td/docs/switches/lan/trustsec/configuration/guide/trustsec/arch_over.html

—— 页面布局2)

)

)

![[校内模拟题2]](http://pic.xiahunao.cn/[校内模拟题2])

)

方法与示例)