mimikatz

mimikatz是一款能够从Windows认证(LSASS)的进程中获取内存,并且获取名闻密码和NTLM哈希值的工具,攻击者可以利用这种功能漫游内网。也可以通过明文密码或者hash值进行提权。这款工具机器出名所以被查杀的几率极高。

1、免杀方式

对mimikatz我们进行源码免杀。源码免杀只需要定位源码中的特征代码进行修改就可以达到预期的免杀效果。一般的定位特征码分为三种:定位倒代码上,定位到字符串上,定位到输入表上。

2、免杀处理

我们访问https://github.com/gentilkiwi/mimikatz 下载源码

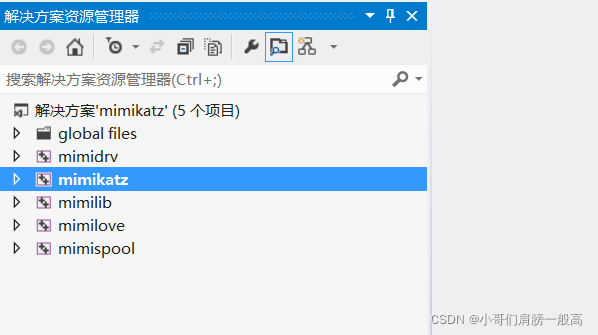

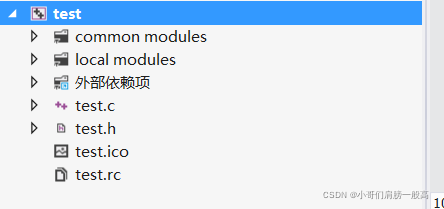

我们用vs2012打开源码进行免杀处理

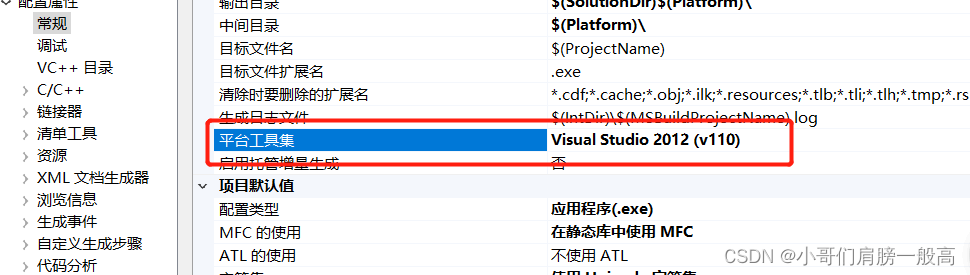

编译源码,这里注意编译源码可能会报错(V110),我们需要去要编译对象的属性里

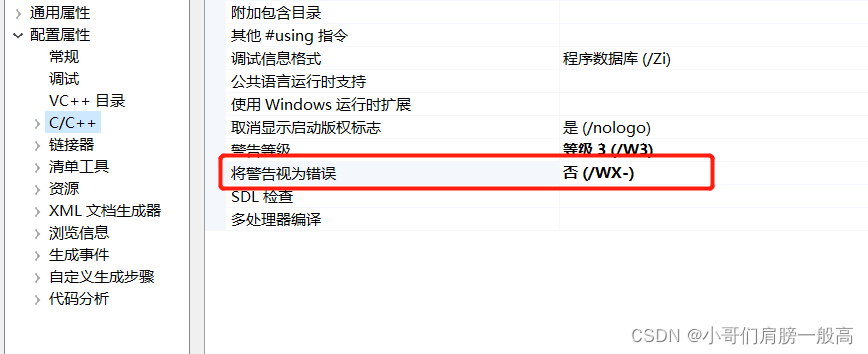

该成这样,再选择C/C++

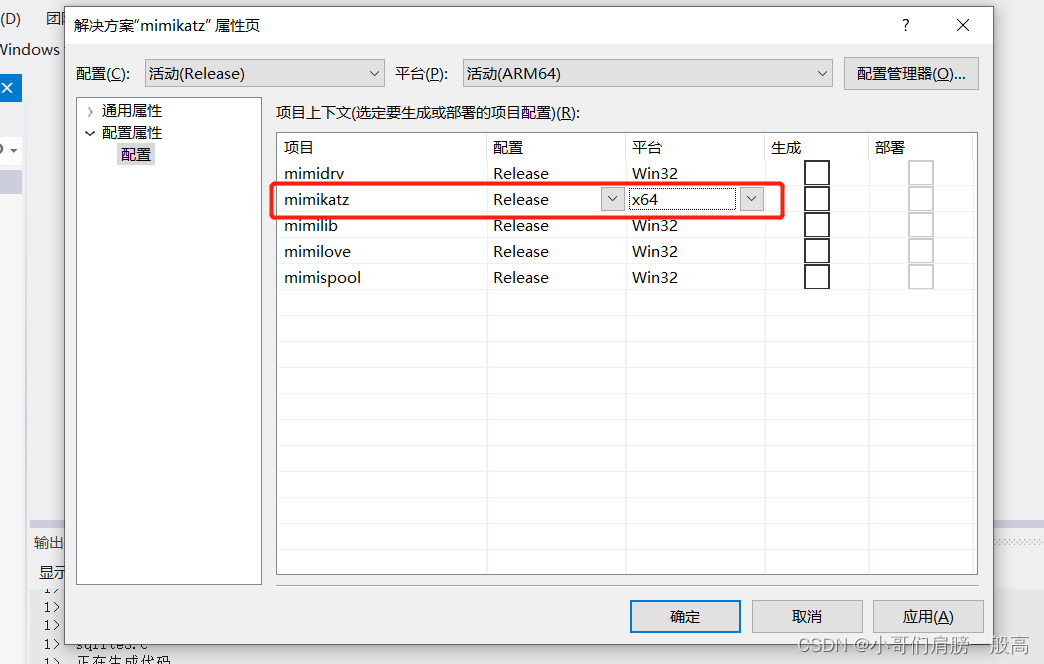

改成这样,我们这里需要生成一个x64的执行文件,所以去改一下

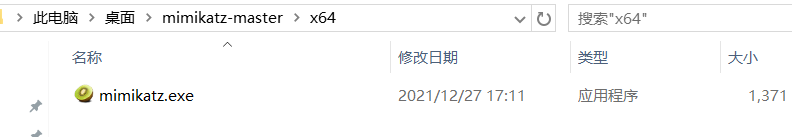

解决方案属性将mimikatz改为x64,生成exe

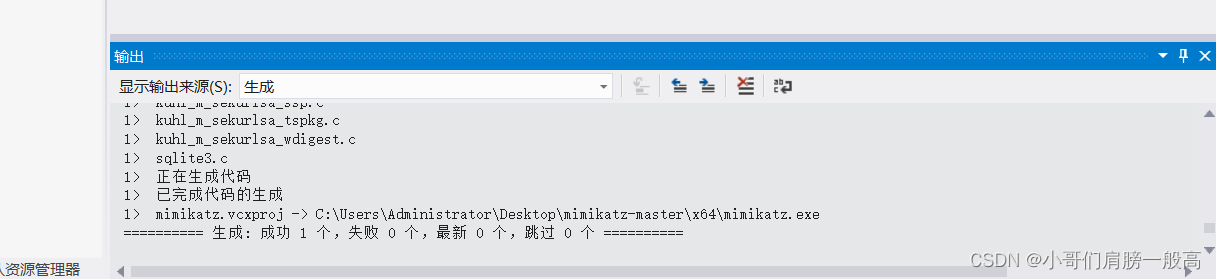

成功

我们点击执行一下

可以看到此时360是对mimikatz查杀的

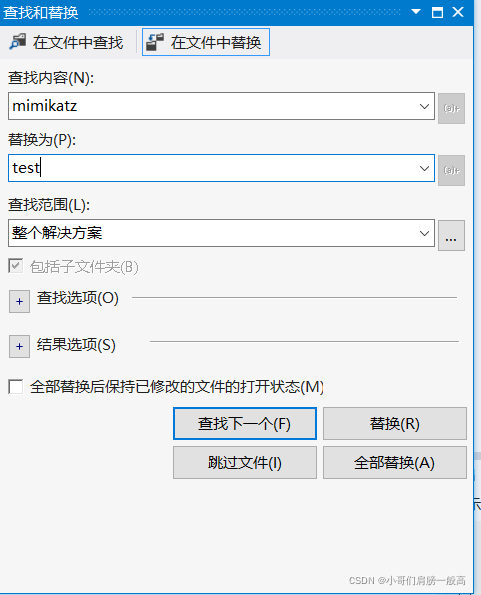

我们使用第一种发放,将项目内的所有的mimikatz字符替换,点击编辑、查找替换、在文件中查找,

全部替换

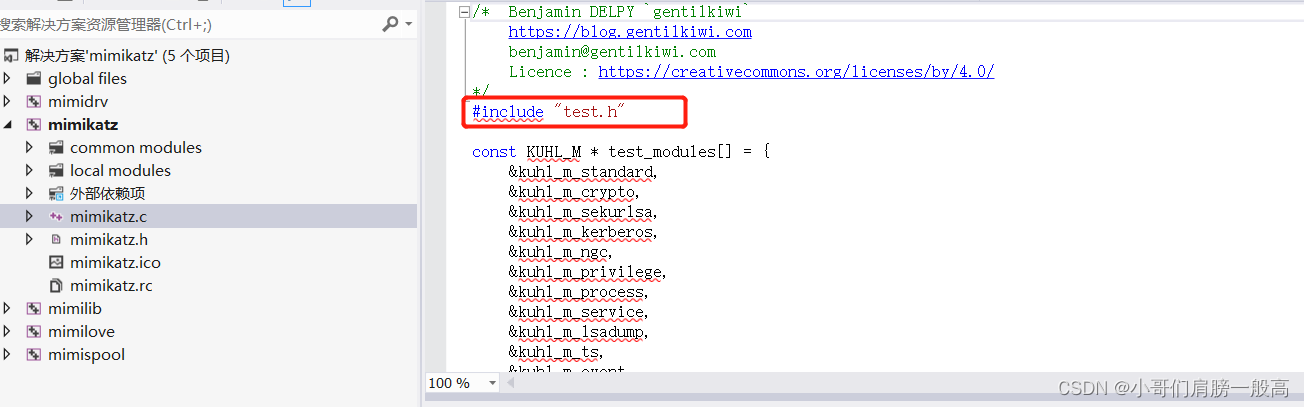

我们看到此时代码中的mimikatz已经被全部替换为test,还不够,我们还要将我们的文件名全改为test

我们重新生成一下

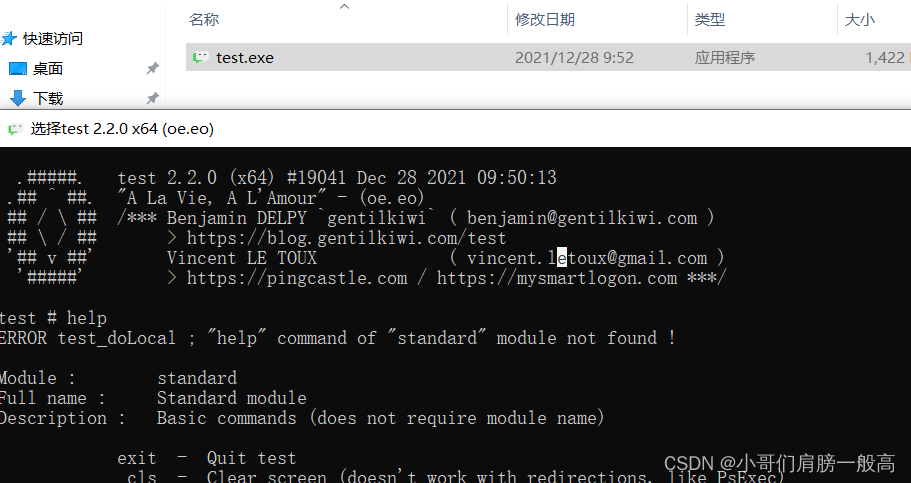

生成之后执行

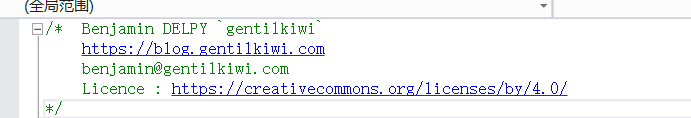

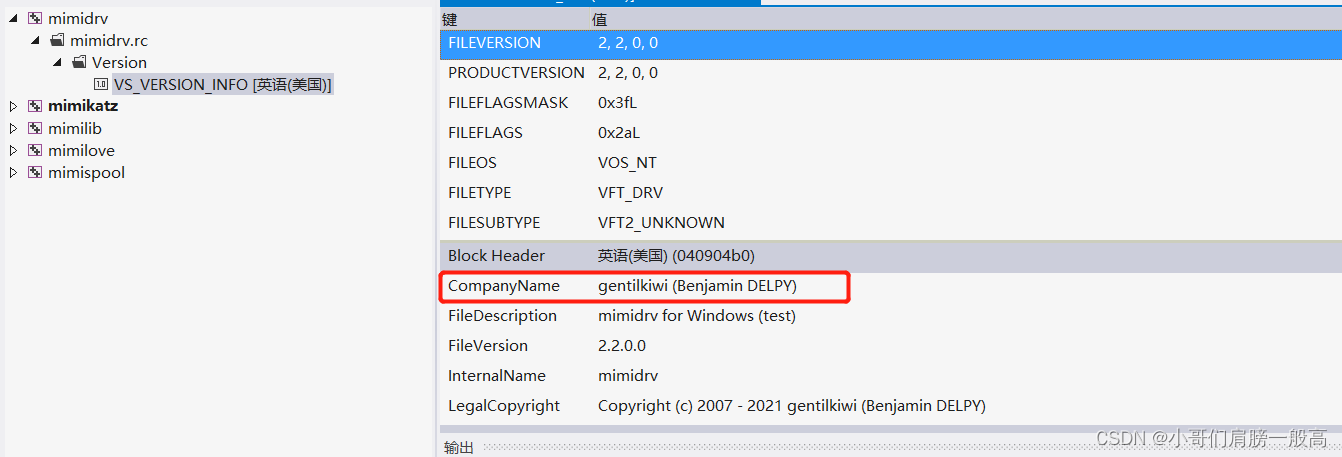

还是查杀。再次细致一点,我们把mimikatz项目文件内的注册信息全部删除掉,版本信息删掉

这个删除掉,点击test.rc:

把版本信息删除,可以在把图标改了(写的时候虚拟机宕机了,擦)

新生成的新图标mimikatz执行成功了(这里又加了一步,把生成的exe的ico换掉了),这样是免杀的,但是可能就持续几分钟吧,360就杀掉了。这个也是无法通过火绒的。我们用上节课说到的掩日3.0工具,将mimikatz.exe拖入客户端等待10秒就OK。可以过火绒,但是过不了360

我们可以看到火绒是过了的

3、总结

其实像mimikatz这种人见人打的工具做免杀还是很辛苦的,做的几个免杀exe其实几分钟之后就被杀掉了,但是这也是一种方式,我们可以再有限的时间内拿到目标机器的密码或者NTLM密文。360还是挺强的。

)

)