一、DDoS基础

见博文:DDoS攻击与防御

二、Memcached 反射DDOS攻击原理

反射DDOS是发送大量带有被害者IP地址的请求给反射服务器,反射服务器对IP地址源做出大量回应,形成拒绝服务攻击。CLOUDFLARE的这张图很好的解释了DDOS反射攻击过程:

UDP反射放大攻击需要满足的基本条件:

-

攻击者,需要能伪造IP,并发送大量伪造IP的请求给反射服务器。

-

反射服务器,上面需要运行着容易放大反射攻击的服务。

-

反射服务器的响应包最好远远大于请求包。

-

反射服务器对应的协议或服务在互联网上有一定的使用量。

而Memcached提供的基于UDP协议的服务正好满足上诉的UDP反射放大攻击的各种条件

-

从协议看,Memcached支持UDP。

-

Memcached大部分是作为企业应用的组件,往往具有很高的上传带宽。

-

Memcached不需要认证就可以随意交互。

-

很多用户编译安装时,错误的监听了0.0.0.0,且未设置iptables或云安全组,这使得攻击者可以自由访问这些服务,从而进行UDP反射攻击。

本次事件中,攻击者发送大量带有被害者IP地址的UDP数据包给Memcached服务器,Memcached服务器对伪造的IP地址源做出大量回应(Memcached系统支持最大键值单数据对1M存储),形成分布式拒绝服务攻击。

本次攻击的特点:

-

memcache放大倍数高,最高可以达到51000倍左右。

-

可被利用的memcache服务器(反射服务器)数量很多,而且这些服务器网络拥有较高的带宽资源。

下面这张us-cert的表详细的给出了各类反射攻击的放大倍数:

仅从放大倍数看,memcached 反射DDOS危害要高于其他类型的反射DDOS。

Memcached DRDOS攻击流程

-

收集反射器,扫描端口和服务,获取不需要认证的Memcache。

-

上传指定数据到远程服务器Memcached上。

-

攻击者将自身IP伪造成攻击的目标IP地址,向Memcached反射服务器发送请求读取在Memcached中存储的数据。

-

Memcached在收到请求后,向伪造的IP回复放大了几万倍的数据包,造成反射DDOS攻击。

3、Memcached反射DDOS防御

3.1 Memcached攻击流量清洗

运营商处在边界配置UDP访问控制规则和BGP FlowSpec策略,将源端口为11211的流量进行阻断或限速。

不具备路由权限的企业客客户,可以在抗DDOS设备上配置防护策略,同样可以对端口为11211的UDP流量进行阻断和限速。

3.2 Memcached系统防护加固

默认情况下Memcached没有配置任何认证鉴权措施,对所有网络可达的客户端可访问。为了避免Memcached系统被攻击者利用,各开发者和memcache管理者,需要对Memcached服务进行安全检查,进行一些加固。

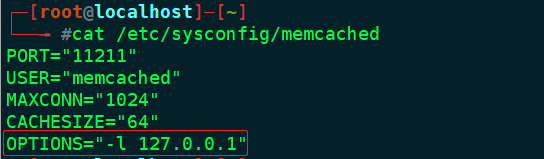

3.2.1 配置监听地址仅限本地回环地址

在 memcached的配置文件,或者启动参数中,使用”-l 127.0.0.1”指定监听的 ip 地址。

3.2.2 配置防火墙 ACL 策略

使用 iptables 等手段控制 memcached 的端口ACL策略,示例如下:

仅限来自指定 IP 段的访问

iptables -t filter -A INPUT -p tcp -s 192.168.1.0/24 --dport 11211 -j ACCEPT屏蔽任何其他 IP 对 Memcached 端口的访问

iptables -t filter -A INPUT -p tcp --dport 11211 -j DROP- 配置认证鉴权策略

Memcached 1.4.3 及之后的版本,如果编译时开启了 –enable-sasl,则可以使用 sasl 配置认证。

安装

yum install cyrus-sasl

设置用于 Memcached 的 SASL 用户名密码,运行以下命令,指定需要的用户名,然后输入两次密码即可:

saslpasswd2 -a memcached -c [customized username]

3.3 追溯处置措施

这种反射DDOS攻击源追踪难点在于准确定位,在被攻击端,看到的IP都是真实的IP,都是被利用的反射放大节点服务器。和直接攻击不一样,因为有反射的因素,这时候看到的真实攻击IP不是真正的发起原始流量的IP。下面结合以往追溯DDOS攻击的经验给出几点建议:

反射源上找线索

通过memcached蜜罐监测,看初期的信息采集阶段(比如找可用度反射放大源)很可能用的就是自己的IP,各种小动作会露出马脚,再多个维度关联,有时也能找出攻击者。

失陷主机上找线索

在一次大流量过后,访问量高的IP都可以列为可疑目标,重点排查,尤其要注意筛选ICMP数据包,一般情况下攻击者有个习惯:就是在攻击的过程中和攻击结束都会用本机ping目标服务器,查看目标的存活性。如果运气好,能找出攻击者。

运营商配合定位攻击者

通过memcached蜜罐的监测,根据以上测试过程中得出的Memcached DRDOS攻击的流量特征,和运营商配合,看哪些子网有非自己段的源IP流量出来,然后再做端的流量监测,比如HIDS,即为可以找出可疑IP。

)