原标题:Typecho漏洞利用工具首发,半分钟完成渗透

*本文原创作者:expsky,本文属FreeBuf原创奖励计划,未经许可禁止转载

声明:本工具由expsky原创,仅用于技术研究,不恰当使用会对网站造成危害,严禁违法使用,否则后果自负。

Typecho是一个使用较为广泛的轻量博客系统,前几天爆出了一个反序列化远程代码执行漏洞,关于该漏洞的分析见《Typecho反序列化漏洞导致前台getshell》。

10月27日官方关于该漏洞给出的说明请看《关于最近的 Typecho 安全漏洞》。

除了研究技术,还有更多的人不仅想看下POC,更想知道这个漏洞到底能干什么实实在在的事情,具体什么危害。最好是有什么工具,自动就把这些事情做了。

确实还没有这样的工具,于是我就写了一个漏洞利用的工具,只有一个按钮,你可以什么都不需要懂,只需要点两下就完成了hack。

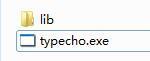

0×00 运行工具

解开压缩包后,直接执行typecho.exe (lib目录下包含了php相关的库)。

将要进行测试的typecho网站的url复制到最上面的文本框中。

下面大的白框是信息回显窗口。

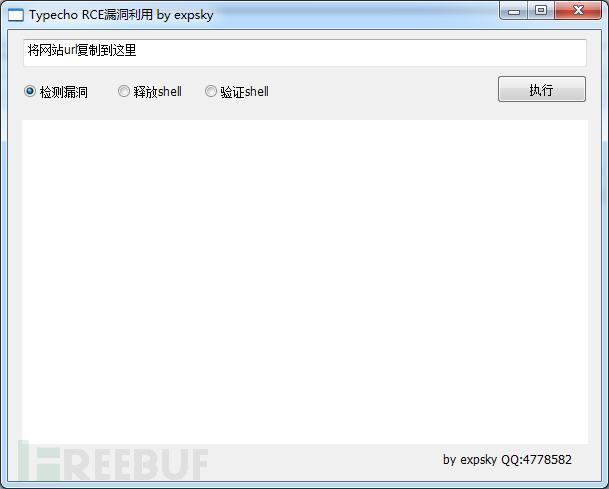

我通过搜索引擎随机找了一个刚搭建的Typecho网站进行测试。

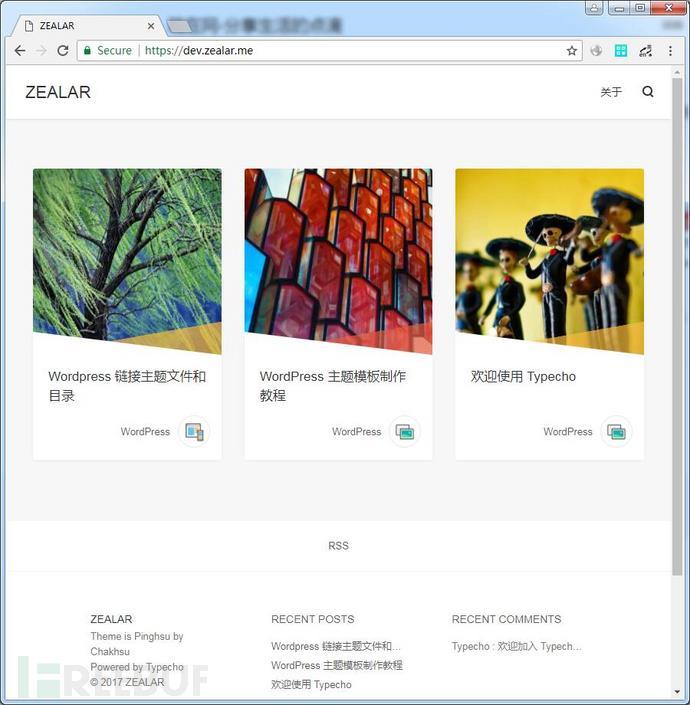

0×01 检测漏洞

这个漏洞来源于install.php文件,这个文件不会自动删除,但可以被手动删除。

要成功利用该漏洞,网站必须没有删除install.php文件,同时也没有升级到最新的beta修复版本。

选好目标网站后,所以第一步就是检测是否存在漏洞。

选中【检测漏洞】单选钮,再点击【执行】按钮。

如上图,如果成功回显了phpinfo的信息,说明网站存在漏洞,并且可以成功利用。

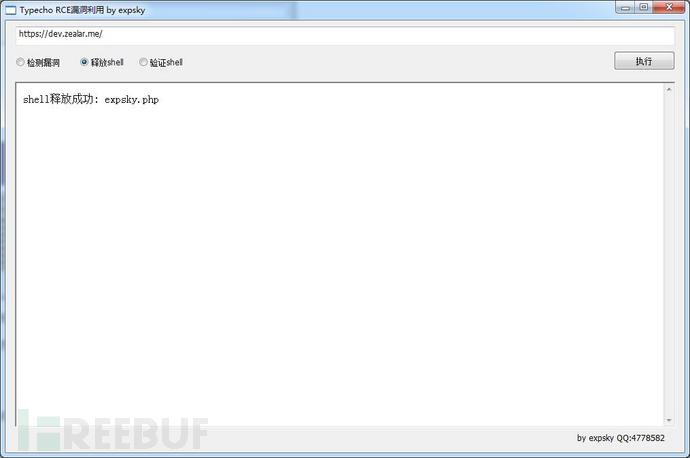

0×02 释放shell

第二步选中【释放shell】单选钮,再点击【执行】按钮。

如上图:回显“shell释放成功:expsky.php”,说明webshell文件成功生成。

(个别网站如果没有写入权限,这步可能会失败)

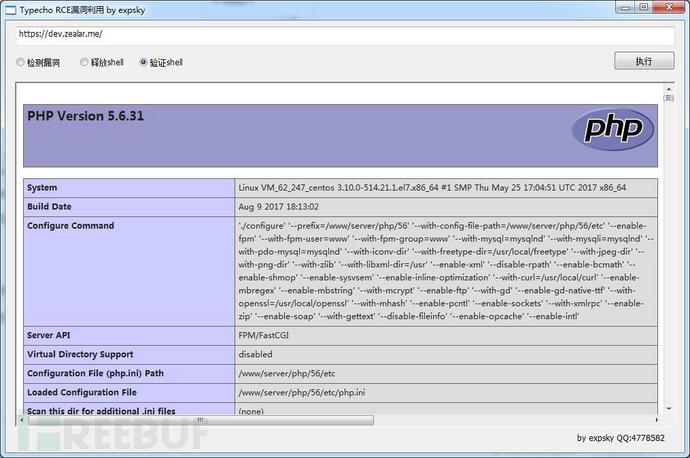

0×03 验证shell

对刚刚释放的webshell是否能正常工作进行验证。

第三步选中【验证shell】单选钮,再点击【执行】按钮。

如上图,如果phpinfo再次成功回显,说明刚刚生产的webshell已经可以正常工作。

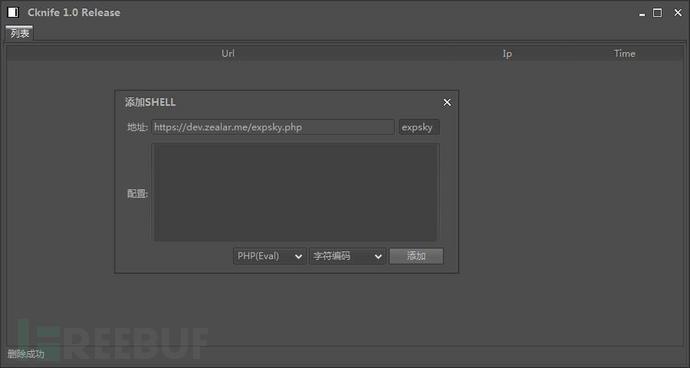

0×04 菜刀连接webshell

在菜刀中添加webshell

webshell地址:网站域名/expsky.php

webshell密码:expsky

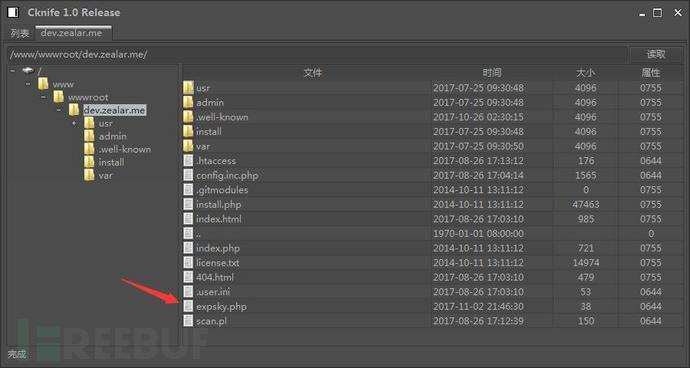

菜刀成功连接,工作正常

上图可以看到我们释放webshell文件expsky.php。

演示完毕,在菜刀里把expsky.php删除了,完成自宫,没干坏事。

0×05 工具下载

通过本工具,不需要懂技术,简单的点几下,半分钟内就可以完成网站的hack。

由于工具进一步完善后可能存在潜在危害,所以不提供源码。

工具下载: https://pan.baidu.com/s/1geYkDwf 密码: dhvi,保证无任何后门(其他任何渠道下载的与本人无关)。

最后再次声明,我开发这个工具仅为了技术研究,严禁非法使用,否则后果自负。

0×06 漏洞修复方法

可以先暂时删除掉根目录下掉 install.php 文件,或者也可以直接升级到最新的 Beta 版。

注意在升级的时候也要覆盖 install.php 文件。

*本文原创作者:,本文属FreeBuf原创奖励计划,未经许可禁止转载返回搜狐,查看更多

责任编辑:

考试基础知识)

)

、parents()的用法区别)